Restricción del acceso con RBAC

Azure Monitor almacena los registros recopilados de los sistemas administrados en un área de trabajo Log Analytics. Cada área de trabajo constituye un límite de seguridad que se puede proteger con RBAC a nivel del área de trabajo. Sin embargo, el contenido de cada área de trabajo también está sujeto a un mecanismo de control de acceso, que revisa los permisos asignados a recursos individuales desde los que se recopilaron los registros.

Para determinar cuál de estos dos mecanismos surte efecto, debe analizar varios factores, entre ellos:

Modo de acceso. Representa el método que se usa para acceder al área de trabajo, y define el modo de control de acceso que se aplica automáticamente. Hay dos modos de acceso:

- Contexto del área de trabajo. Este modo de acceso se aplica al acceder a los registros desde la hoja Azure Monitor de Azure Portal. En este caso, el ámbito se establece en todos los datos de todas las tablas del área de trabajo.

- Contexto del recurso. Este modo de acceso se aplica cuando accede a los registros desde el panel de un recurso individual. En este caso, el ámbito se establece en todos los datos solo para ese recurso específico.

Modo de control de acceso. Se trata de una configuración a nivel del área de trabajo, que define cómo se deciden los permisos a nivel del área de trabajo y del recurso. Hay dos modos de control de acceso:

- Requerir permisos de área de trabajo. Este modo se basa en los permisos a nivel del área de trabajo cuando se trabaja en el contexto del área de trabajo o el recurso.

- Usar permisos de recurso o de área de trabajo. Este modo se basa en los permisos a nivel del área de trabajo cuando se trabaja en el contexto del área de trabajo, y en los permisos a nivel del recurso cuando se trabaja en el contexto del recurso. Se trata de la configuración predeterminada para todas las áreas de trabajo.

Aunque esto funciona según lo previsto para los recursos de Azure, supone un desafío al acceder a los datos recopilados de los equipos locales. Esto se debe a que no están sujetos a Azure RBAC. Azure Arc ayuda a solucionar esto, ya que asigna un identificador de recurso y un grupo de recursos de Azure correspondiente a cada equipo que no es de Azure. De este modo, puede configurar el acceso a los registros recopilados de los equipos locales mediante el mismo mecanismo que se aplica a los recursos de Azure.

Administración del acceso

Para administrar el acceso mediante RBAC para recursos locales, siga el procedimiento a continuación:

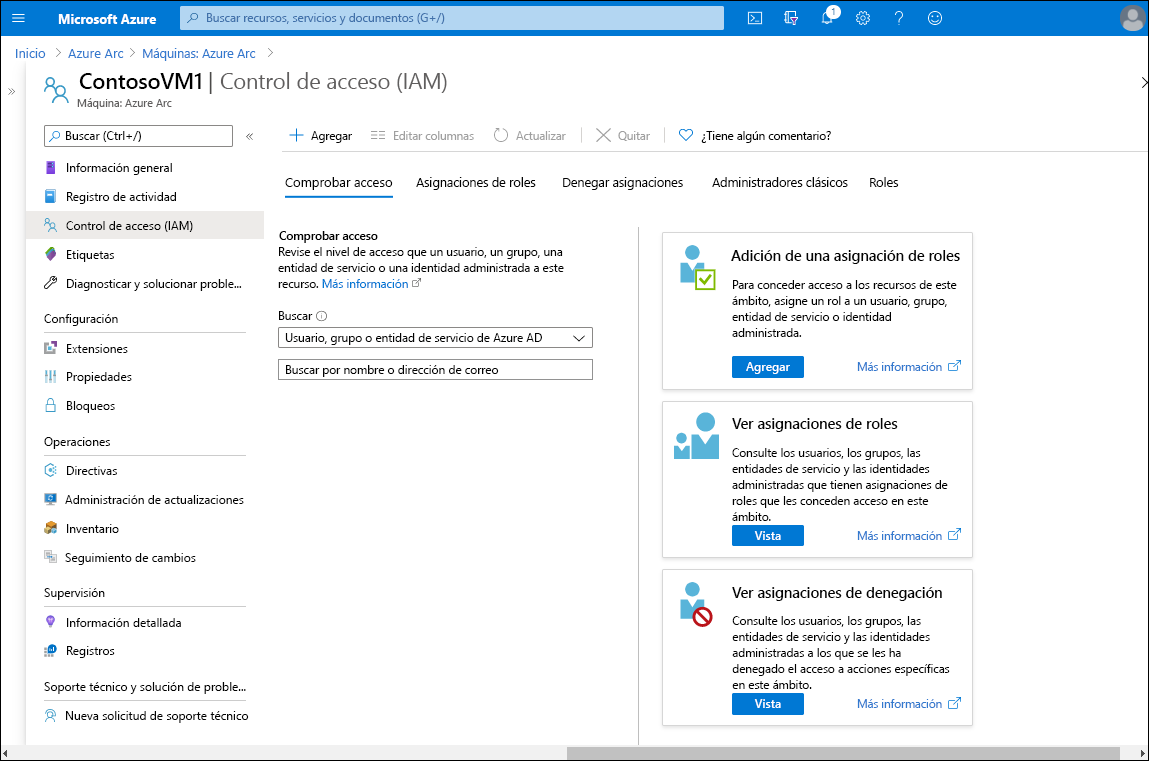

- En Azure Portal, vaya a Azure Arc.

- Seleccione Administrar servidores.

- De la lista de servidores administrados, seleccione el servidor adecuado y, a continuación, en el panel de navegación, seleccione Control de acceso (IAM).

En la tabla siguiente se describen las cinco pestañas disponibles de la página Control de acceso (IAM), y las acciones que se pueden realizar en ellas.

Tabulador

Explicación

Comprobar acceso

Puede usar los vínculos de la pestaña Comprobar acceso para agregar una asignación de roles en el recurso, revisar las asignaciones de roles y ver las asignaciones de denegación. También puede buscar entidades de seguridad de Microsoft Entra específicas, como usuarios y grupos, y determinar los niveles de acceso que tienen en el recurso. Obtenga más información en Inicio rápido: Visualización del acceso que tiene un usuario a los recursos de Azure.

Asignaciones de roles

En la pestaña Asignaciones de roles, puede revisar las asignaciones de roles actuales y realizar cambios según sea necesario. Puede obtener más información sobre las asignaciones de roles en Incorporación o eliminación de asignaciones de roles mediante Azure Portal.

Asignaciones de denegación

Use la pestaña Asignaciones de denegación para revisar los usuarios bloqueados que no pueden realizar acciones específicas, aunque una asignación de roles les conceda el acceso necesario. Obtenga más información sobre las asignaciones de denegación en Enumeración de asignaciones de denegación de Azure mediante Azure Portal.

Administradores clásicos

En la pestaña Administradores clásicos, revise los administradores clásicos de su organización. Estos usuarios solo son necesarios si todavía usa implementaciones clásicas de Azure. Puede obtener más información en Administradores de la suscripción clásica de Azure.

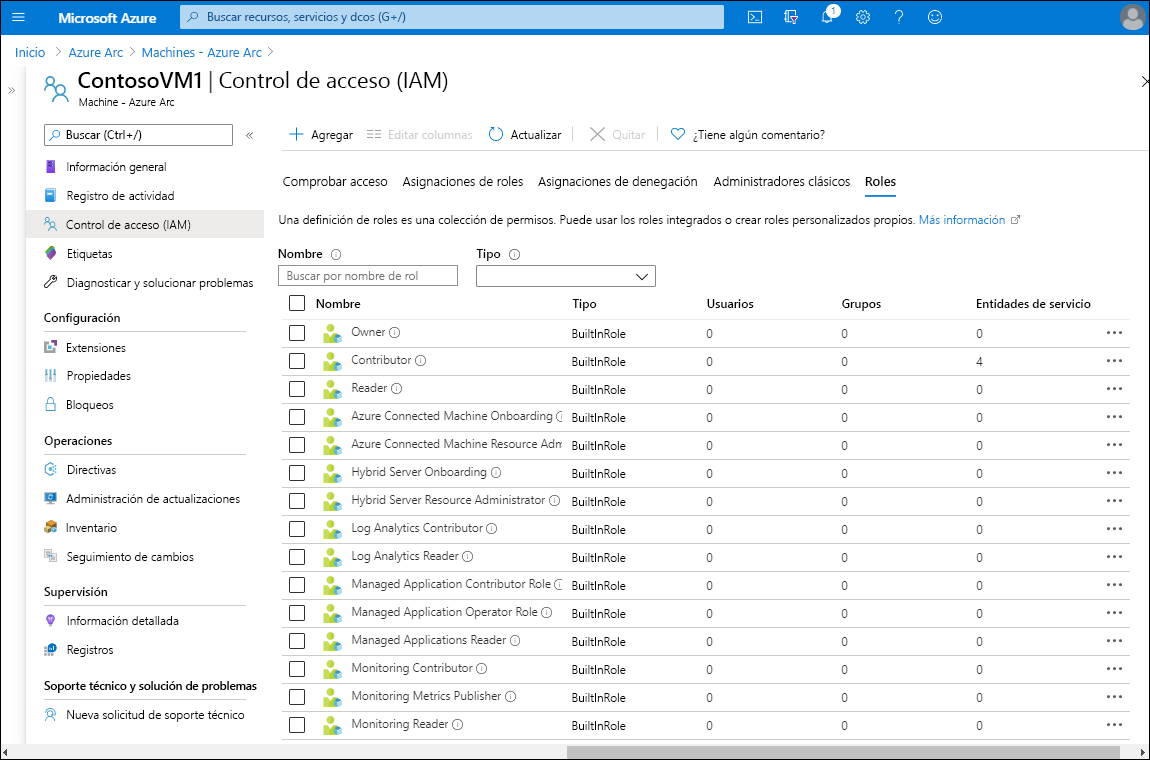

Roles

En la pestaña Roles, puede asignar cuentas de usuario a los roles integrados. Una asignación de roles se agrega desde la barra de herramientas. Puede obtener más información sobre los roles en Incorporación o eliminación de asignaciones de roles mediante Azure Portal.

Sugerencia

En la barra de herramientas, seleccione + Agregar para agregar un coadministrador o una nueva asignación de roles.

Otras lecturas

Para obtener más información, consulte el documento siguiente: