Implementación de la seguridad de red

La seguridad de red se define como el proceso de proteger los recursos contra accesos no autorizados o ataques mediante la aplicación de controles al tráfico de red. Aunque los controles se pueden aplicar de varias maneras, el objetivo consiste en garantizar que solo se permita el tráfico legítimo.

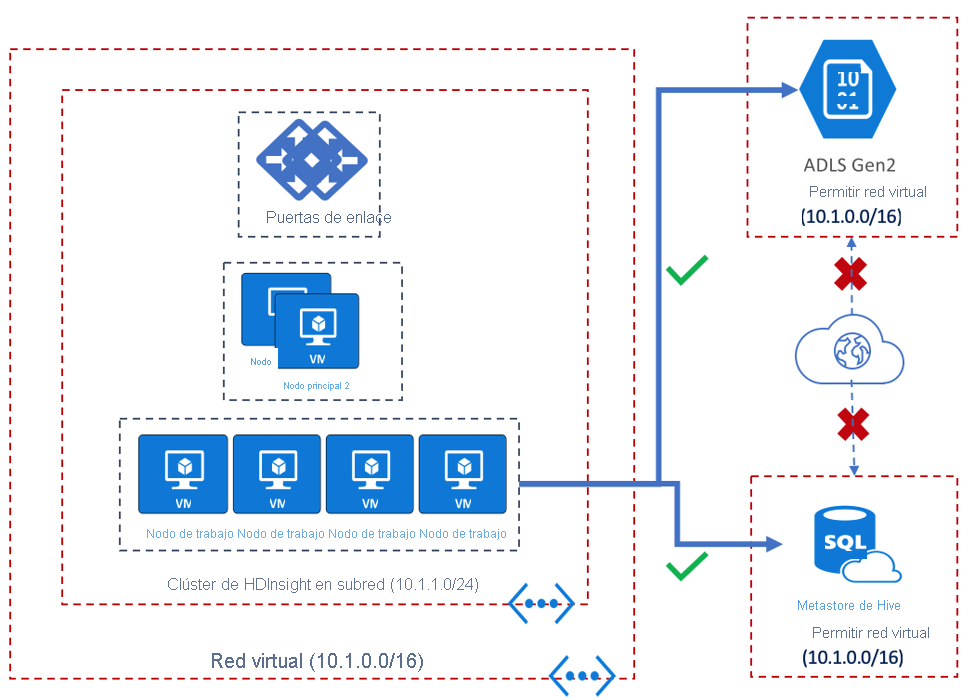

Más abajo se muestra la arquitectura de ejemplo de un clúster de HDInsight que se ha implementado con seguridad de red y una explicación complementaria de cómo se ha conseguido. Las flechas negras representan el tráfico entrante y las azules, el tráfico saliente.

El objetivo del diseño anterior es garantizar que solo el tráfico de red procedente de orígenes de confianza pueda alcanzar el clúster de HDInsight y que el tráfico de red que sale del clúster de HDInsight vaya a un destino de confianza. Además, el tráfico de red que llega a los servicios de almacenamiento y metastore está restringido al tráfico que se origina en HDInsight.

Vamos a examinar las áreas siguientes para analizar en detalle el diseño anterior:

- Seguridad de entrada y acceso al clúster

- Seguridad de salida

- Puntos de conexión de servicio de red virtual

Seguridad de entrada

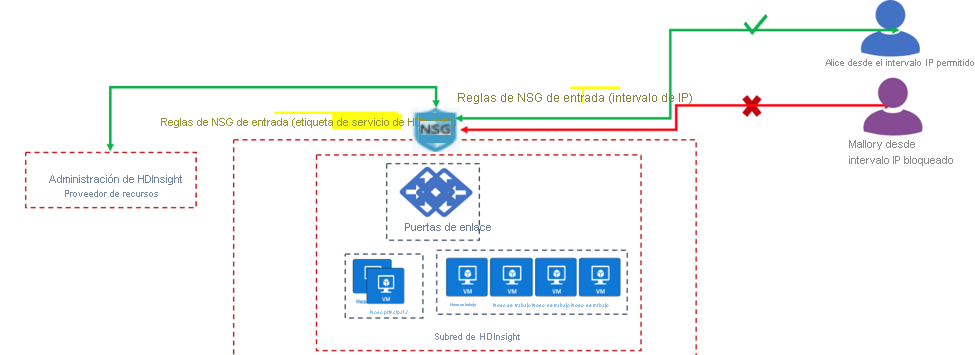

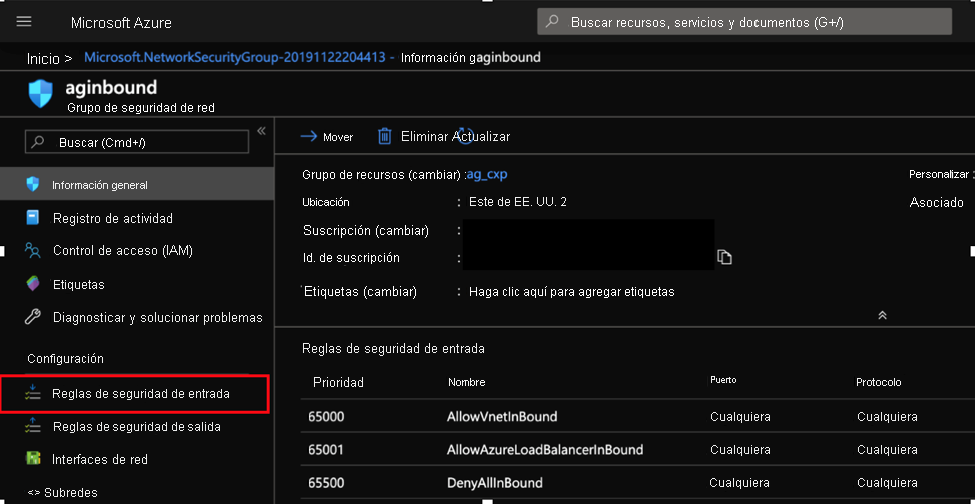

La seguridad de la red de entrada se logra mediante un grupo de seguridad de red (NSG) que se asigna a la subred. El NSG usa etiquetas de servicio de HDInsight e intervalos IP para restringir el tráfico entrante a orígenes de confianza.

En la representación anterior, se crean dos conjuntos de reglas de seguridad de entrada en el grupo de seguridad de red. La primera regla de seguridad de entrada usa la etiqueta de servicio de HDInsight para permitir el tráfico entrante desde los servicios de mantenimiento y administración de HDInsight. La segunda regla de seguridad de entrada es un intervalo IP que permite a los usuarios de un intervalo determinado de direcciones IP acceder a puertos específicos en HDInsight (por ejemplo, el puerto SSH 22).

La seguridad de red de entrada se logra mediante el uso de reglas de NSG en la subred en la que se implementa el clúster de HDInsight. Más abajo se muestra un ejemplo de cómo se crean las reglas del NSG.

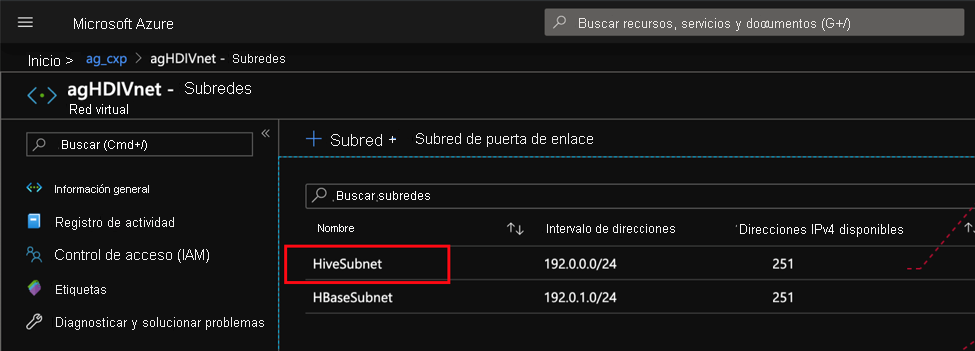

Cree una red virtual con varias subredes, según sea necesario. Una de estas subredes está destinada a hospedar el clúster de HDInsight y se asociará al NSG.

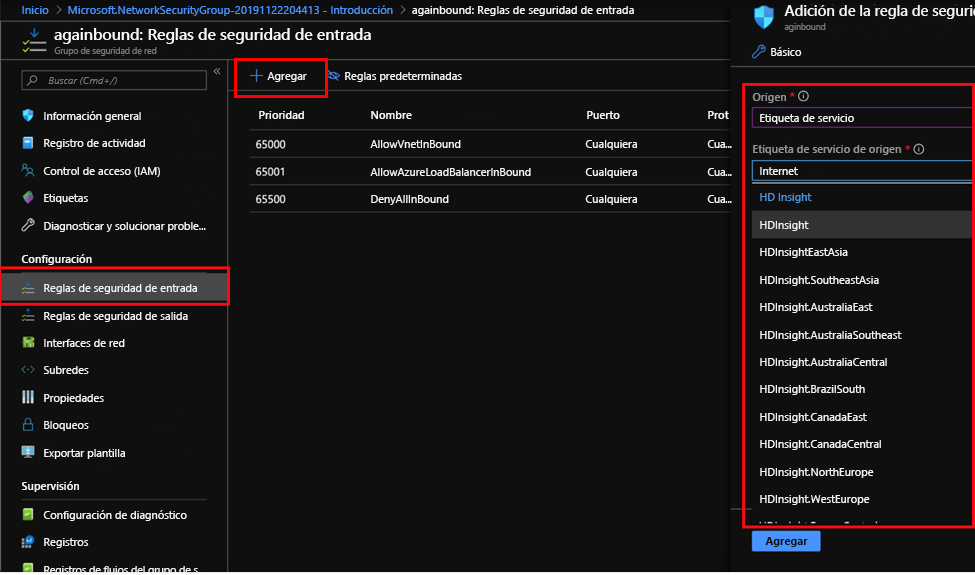

Cree un grupo de seguridad de red (NSG). En el NSG, hay dos conjuntos de reglas de seguridad (de entrada y de salida) en la sección configuración de la izquierda. Usaremos la sección de reglas de seguridad de entrada y agregaremos reglas adicionales al conjunto de reglas existente.

Identifique la región en la que se implementará el servicio de HDInsight y, en función de la región, identifique las etiquetas de servicio que se deben usar. En función de la región y el nivel de restricción de permisos, puede haber permutaciones y combinaciones de etiquetas de servicio que se deben aplicar para cumplir el objetivo. Haga clic en Agregar para crear reglas de seguridad de entrada adicionales en el grupo de seguridad de red y asignar etiquetas de servicio en función de la región de implementación.

Más abajo se muestra un ejemplo de la combinación de regiones y etiquetas de servicio. Encontrará una lista completa con las combinaciones de regiones y etiquetas de servicio en Etiquetas de servicio de grupos de seguridad de red (NSG) para Azure HDInsight.

| Tipo de etiqueta de servicio | Country | Region | Etiqueta de servicio | Descripción |

|---|---|---|---|---|

| Global | N/D | N/D | HDInsight | Etiqueta de servicio global única para HDInsight |

| Regional | Estados Unidos | Oeste de EE. UU. 2 | HDInsight.WestUS2 | Etiqueta de servicio única |

| Regional | Estados Unidos | Este de EE. UU. 2 | HDInsight.EastUS2 HDInsight.WestUS HDInsight.EastUS | Combinación de etiquetas de servicio |

| Regional | China | Norte de China | HDInsight.ChinaNorth HDInsight.ChinaEast | Combinación de etiquetas de servicio |

- En función de los requisitos de diseño, ahora puede agregar reglas adicionales a la sección de reglas de entrada para permitir el tráfico entrante desde otros orígenes de confianza.

Acceso al clúster de HDInsight implementado con una red virtual

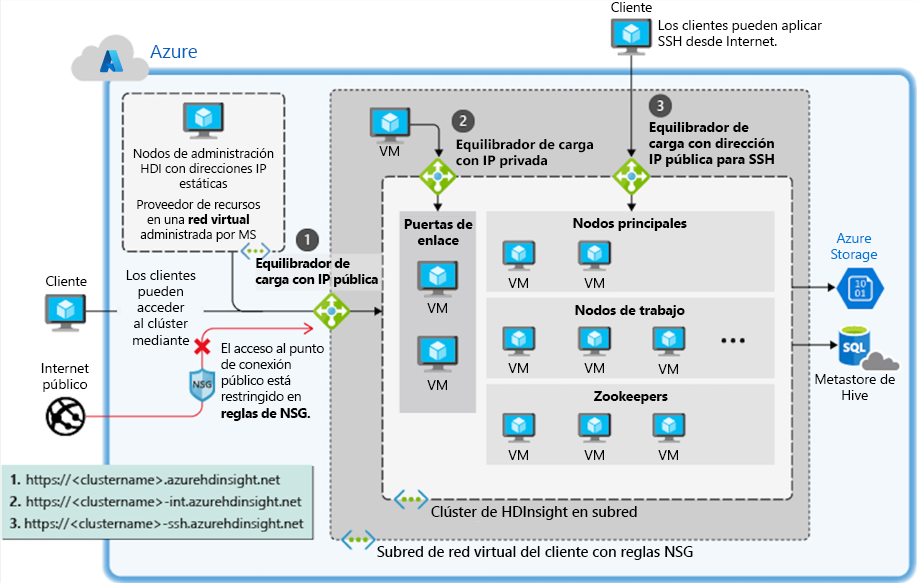

Desde el punto de vista de la seguridad, normalmente no se puede acceder a todos los puntos de conexión públicos al clúster de HDInsight. En este caso, hay varias maneras alternativas de acceder a un clúster de HDInsight en una red virtual, como se muestra en la siguiente representación de ejemplo. Cuando se crean dentro de una red virtual, los clústeres de HDInsight exponen puntos de conexión públicos y privados con equilibrio de carga.

En la ruta de red 1, el acceso al clúster está bloqueado en la red pública de Internet, pero se pueden crear reglas de NSG para permitir que clientes específicos externos a Azure accedan de forma segura al clúster por medio de un punto de conexión público mediante HTTPS en el puerto 443 con https://<nombre_del_clúster>.azurehdinsight.net.

En la ruta de acceso de red 2, para omitir el NSG, se crea un jumpbox en la red virtual en la que se encuentra la subred de HDInsight. Los usuarios pueden usar RDP en este jumpbox y, luego, acceder al punto de conexión privado de HDInsight con <nombre_del_clúster> en el puerto 443, por medio de https://<nombre_del_clúster>.azurehdinsight.net.

En la ruta de red 3, se modifican las reglas del NSG de un cliente externo a Azure para obtener acceso SSH al clúster mediante el punto de conexión público en el puerto 22, por medio de https://<nombre_del_clúster>-ssh.azurehdinsight.net.

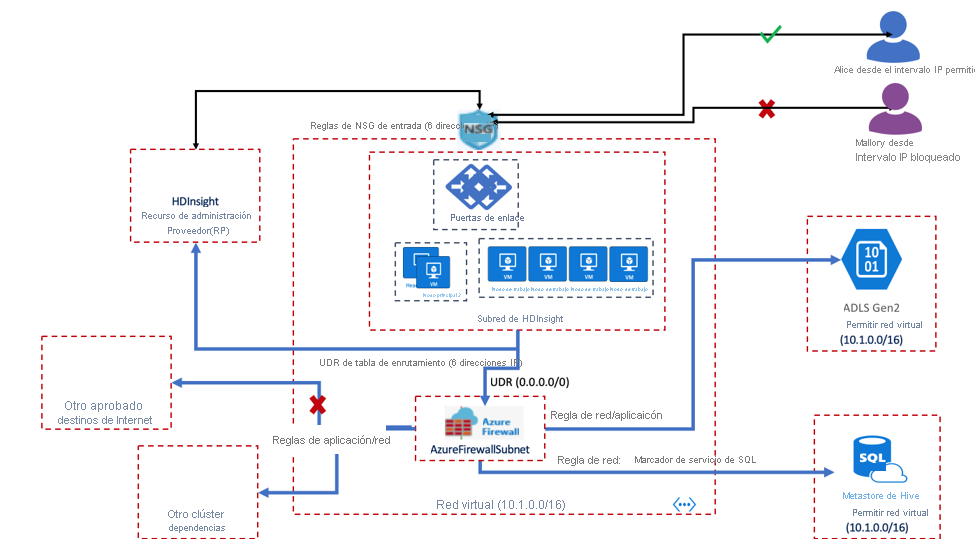

Seguridad de salida

El tráfico que se origina fuera de HDInsight debe permitirse a varios destinos para que el servicio funcione correctamente. Aun así, debe tomar la precaución de asegurarse de que estos destinos son de confianza.

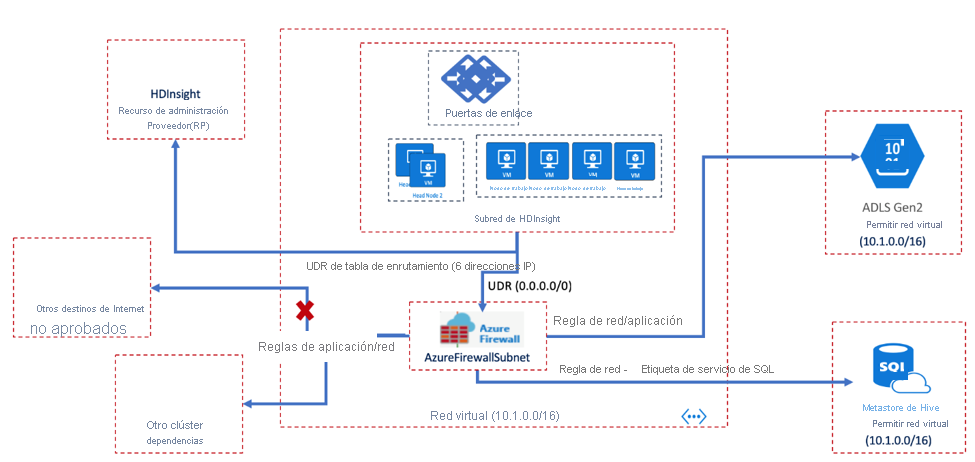

Las dependencias del tráfico saliente de HDInsight se definen mediante nombres de dominio completos (FQDN) y no tienen direcciones IP estáticas. Dado que las direcciones IP de los FQDN están sujetas a cambios, no se pueden usar los NSG para controlar el tráfico saliente desde un clúster de HDInsight. Por lo tanto, se usa en su lugar el servicio Azure Firewall (o una aplicación virtual de red hospedada por el cliente) para controlar el tráfico saliente que se origina en un clúster. En escenarios prácticos, el tráfico que sale de la subred de HDInsight se canaliza mediante una ruta definida por el usuario (UDR) hacia una aplicación virtual de red o una instancia de Azure Firewall, que luego permite el tráfico saliente en función de las reglas de seguridad que se han definido con la etiqueta de servicio de HDInsight.

En el ejemplo siguiente, se puede ver que el tráfico saliente procedente de la subred de HDInsight fluye hacia una instancia de Azure Firewall, donde se realiza una evaluación de la etiqueta de servicio de HDInsight para garantizar que el tráfico saliente tiene un destino de confianza. Si bien se permite el tráfico a los metastores, el almacenamiento, la dirección IP de administración de HDInsight, etc., se bloquea a los destinos de Internet que no están aprobados. Aunque Microsoft mantiene los destinos en la etiqueta de servicio de HDInsight, los clientes con requisitos específicos para el tráfico saliente que no se cumplen con la etiqueta de servicio de HDInsight pueden optar por crear su propia etiqueta de servicio a partir de una lista publicada de nombres de dominio completos de HDInsight, que pueden mantener y actualizar. Consulte los detalles de la configuración de las tablas de enrutamiento y del firewall en la página sobre cómo restringir el tráfico saliente para HDInsight.

En necesario seguir estos pasos para habilitar las restricciones del tráfico saliente:

- Creación de una instancia de Azure Firewall

- Adición de reglas de seguridad de salida de aplicación y de red en el firewall

- Creación de una ruta definida por el usuario

Puntos de conexión de servicio de red virtual

Los puntos de conexión de servicio de red virtual amplían la identidad de una red virtual a un servicio de Azure. La habilitación de puntos de conexión de servicio de red virtual en un servicio concede acceso a dicho servicio desde una combinación específica de red virtual y subred y, luego, enruta el tráfico desde esa subred al servicio mediante una ruta de acceso óptima y segura. Los recursos como la cuenta de almacenamiento y los metastores de SQL a los que necesita tener acceso el servicio de HDInsight se pueden proteger mediante puntos de conexión de servicio de red virtual, como se muestra en la siguiente arquitectura de ejemplo.

En este ejemplo, los puntos de conexión de servicio de red virtual se configuran en el almacenamiento de ADLS Gen2 y en el servicio de metastore de Hive (en Azure SQL Server) y permitirán el tráfico desde la red virtual de HDInsight.

Los pasos para crear puntos de conexión de servicio de red virtual se describen con más detalle en la sección dedicada a la seguridad de acceso a datos.