Revisar las cuentas o datos comprometidos

Las alertas de seguridad de Microsoft Defender for Identity explican actividades sospechosas detectadas por los sensores de Microsoft Defender for Identity en su red, y los actores y ordenadores involucrados en cada amenaza. Las listas de pruebas de alerta contienen enlaces directos a los usuarios y ordenadores involucrados, para ayudar a que sus investigaciones sean fáciles y directas.

Las alertas de seguridad de Microsoft Defender for Identity se dividen en las siguientes categorías o fases, como las fases que se ven en una típica cadena de exterminio de un ciberataque:

- Reconocimiento de alertas de fase

- Alertas de la fase de credenciales en peligro

- Alerta de fase de movimiento lateral

- Alertas de la fase de dominio

- Alertas de la fase de exfiltración

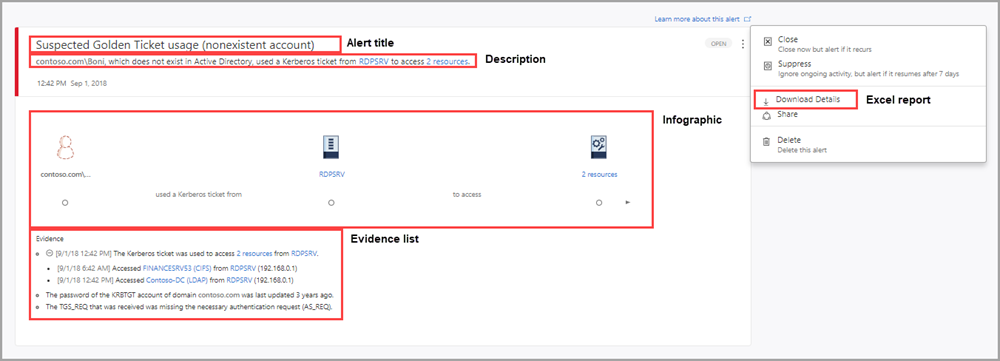

Cada alerta de seguridad de Microsoft Defender for Identity incluye:

- Título de la alerta. Nombre oficial de la alerta de Microsoft Defender for Identity.

- Descripción. Una breve explicación de lo que pasó.

- Evidencia: La información adicional pertinente y los datos conexos sobre lo sucedido ayudarán en el proceso de investigación.

- Descarga de Excel. Informe detallado de la descarga de Excel para el análisis

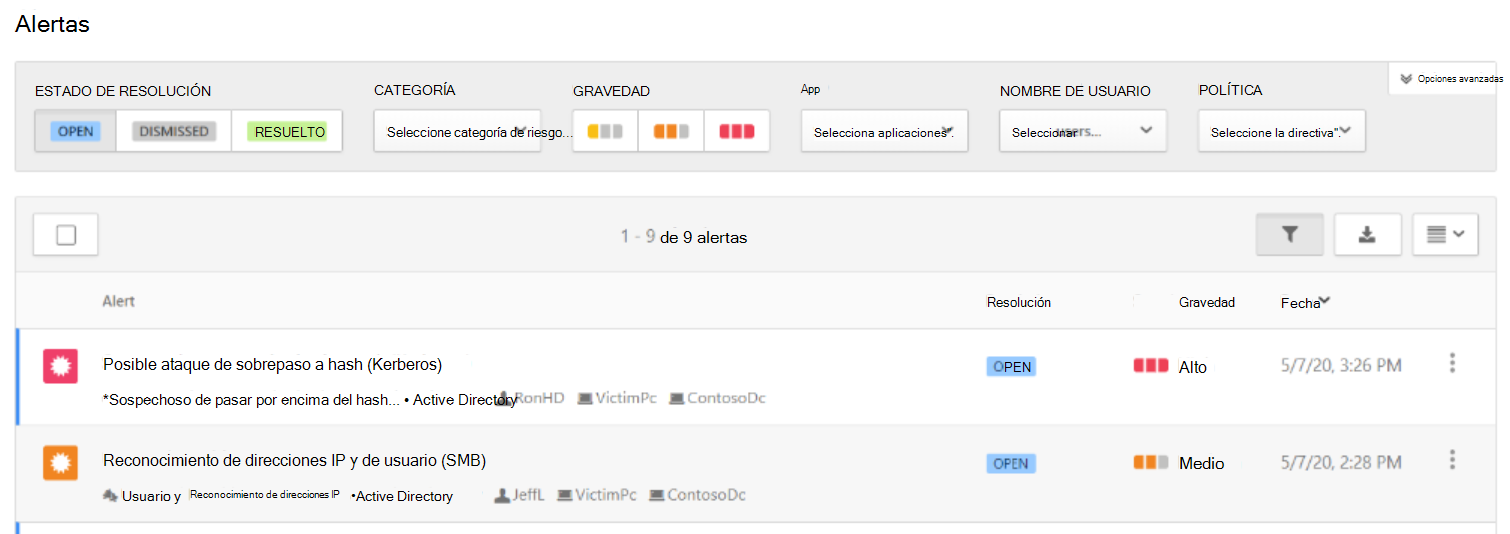

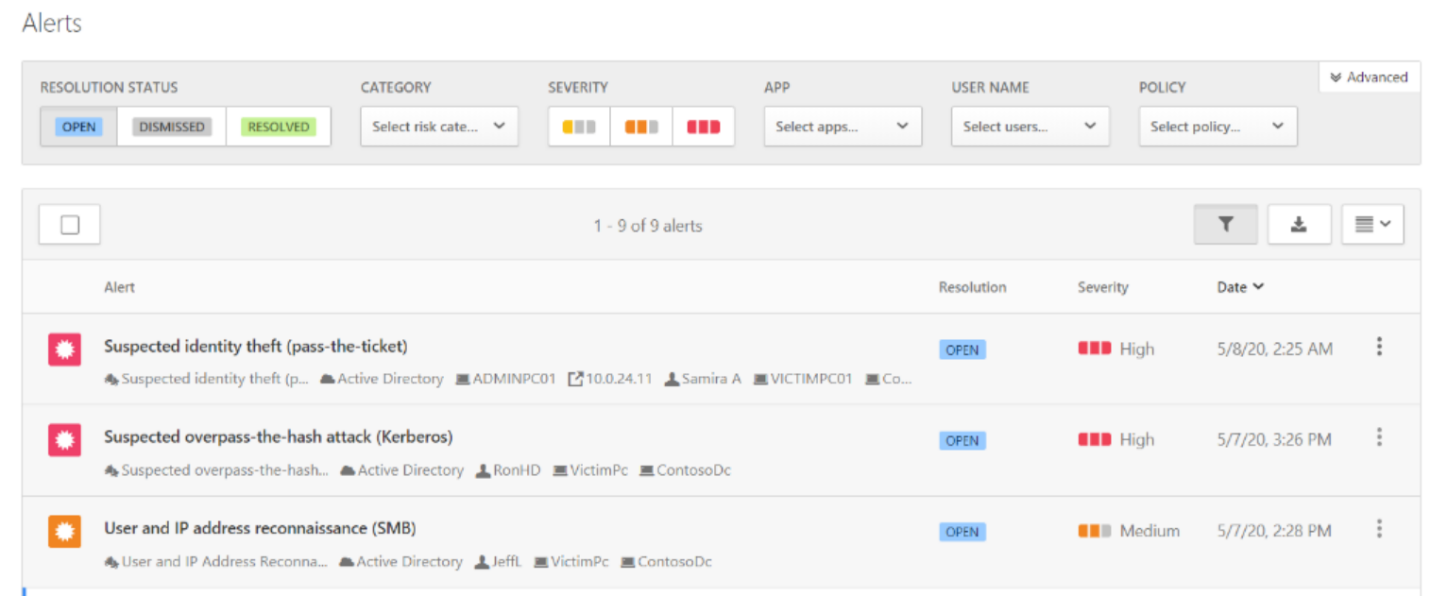

Las alertas también se pueden ver en Microsof Defender for Cloud Apps:

El siguiente escenario describe una investigación sobre un atacante que obtiene acceso de administrador al controlador de dominio y compromete el dominio y el bosque de Active Directory.

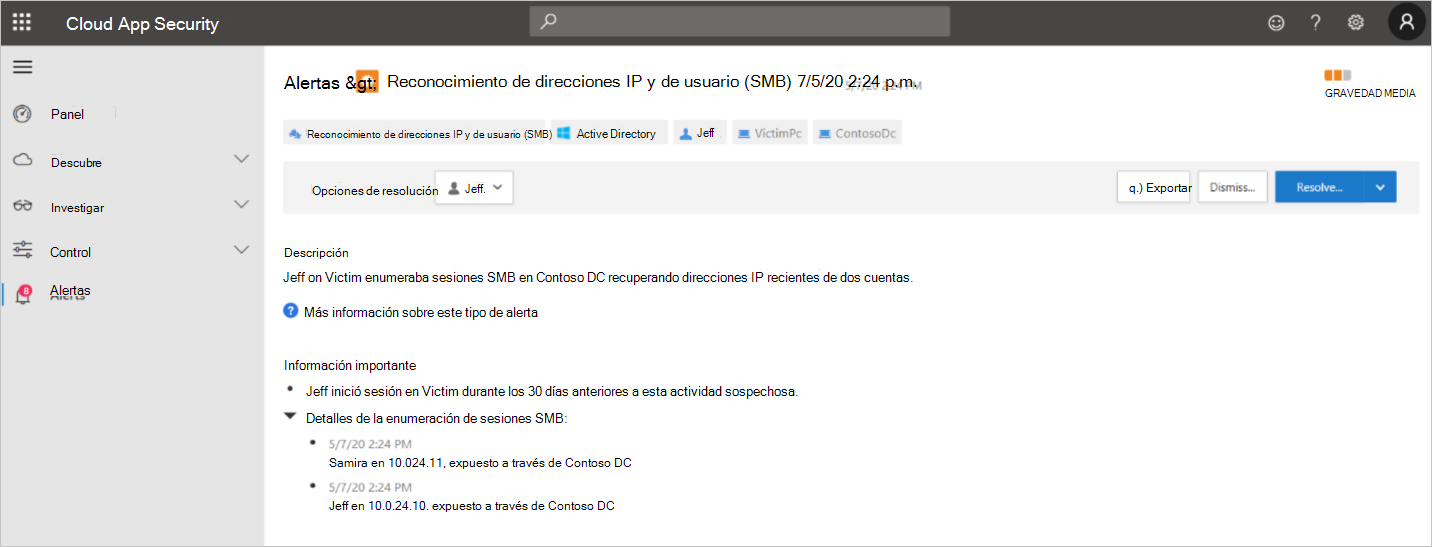

La primera alerta que notamos en el portal de Defender for Cloud Apps muestra el Reconocimiento de usuarios y direcciones IP (SMB). Al hacer clic en esta alerta, vemos (en Descripción) que un usuario fue capaz de aprender las direcciones IP de dos cuentas enumerando las sesiones SMB en el controlador de dominio.

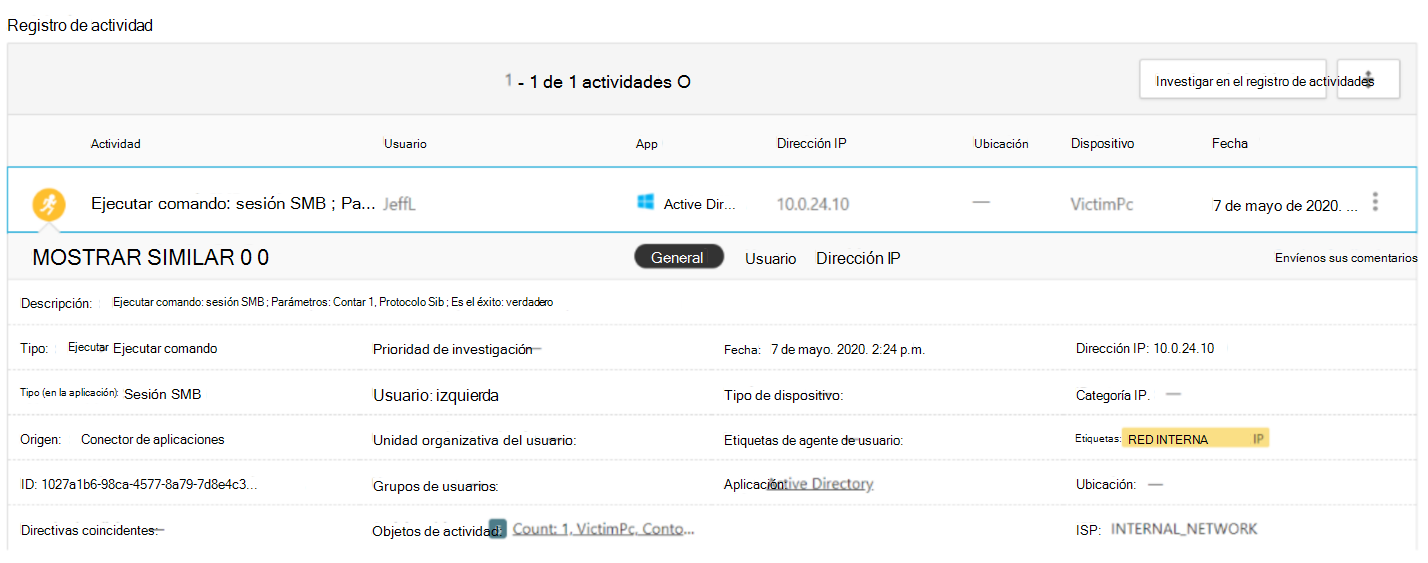

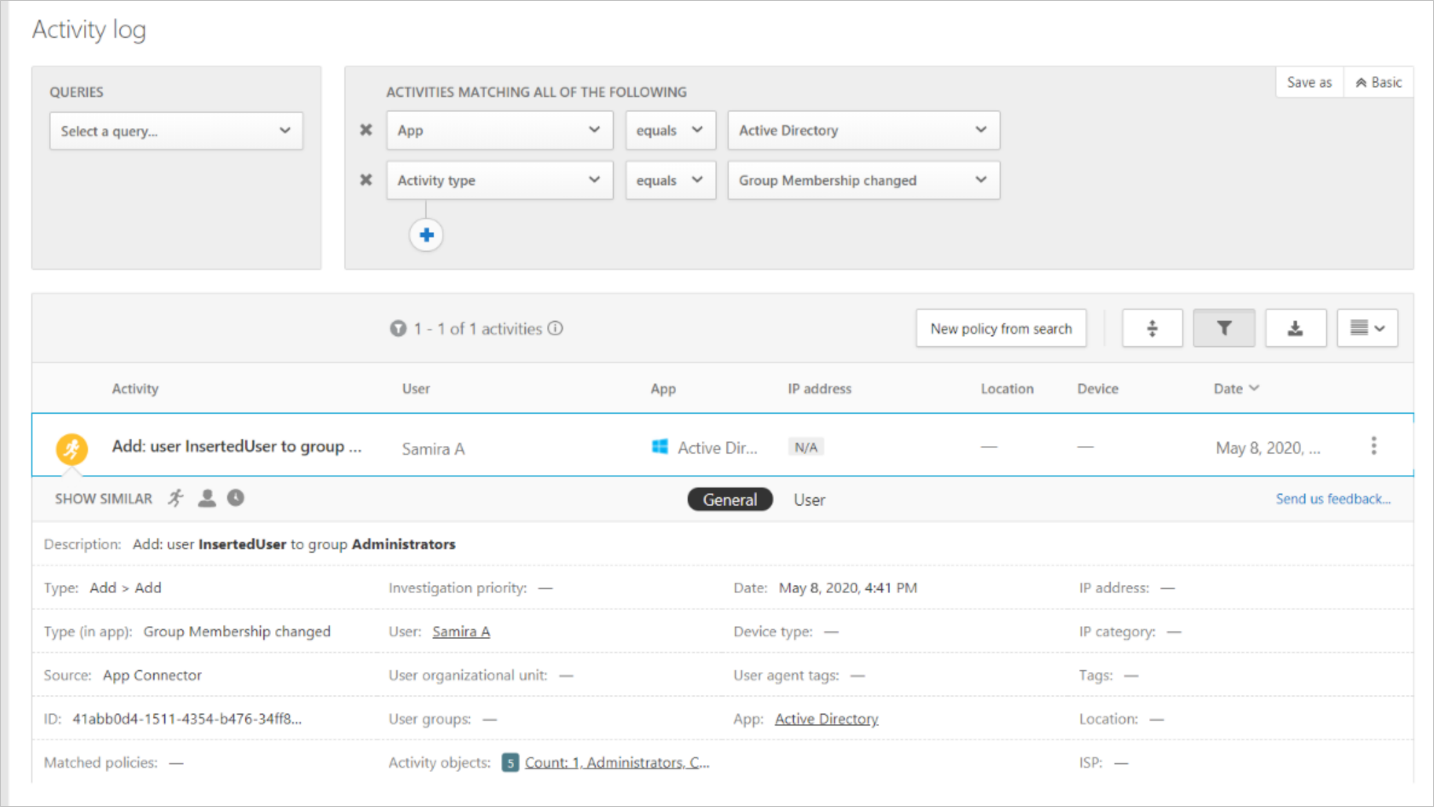

Dentro de la alerta, también podemos encontrar el registro de actividad, que muestra más información sobre el comando que se ejecutó.

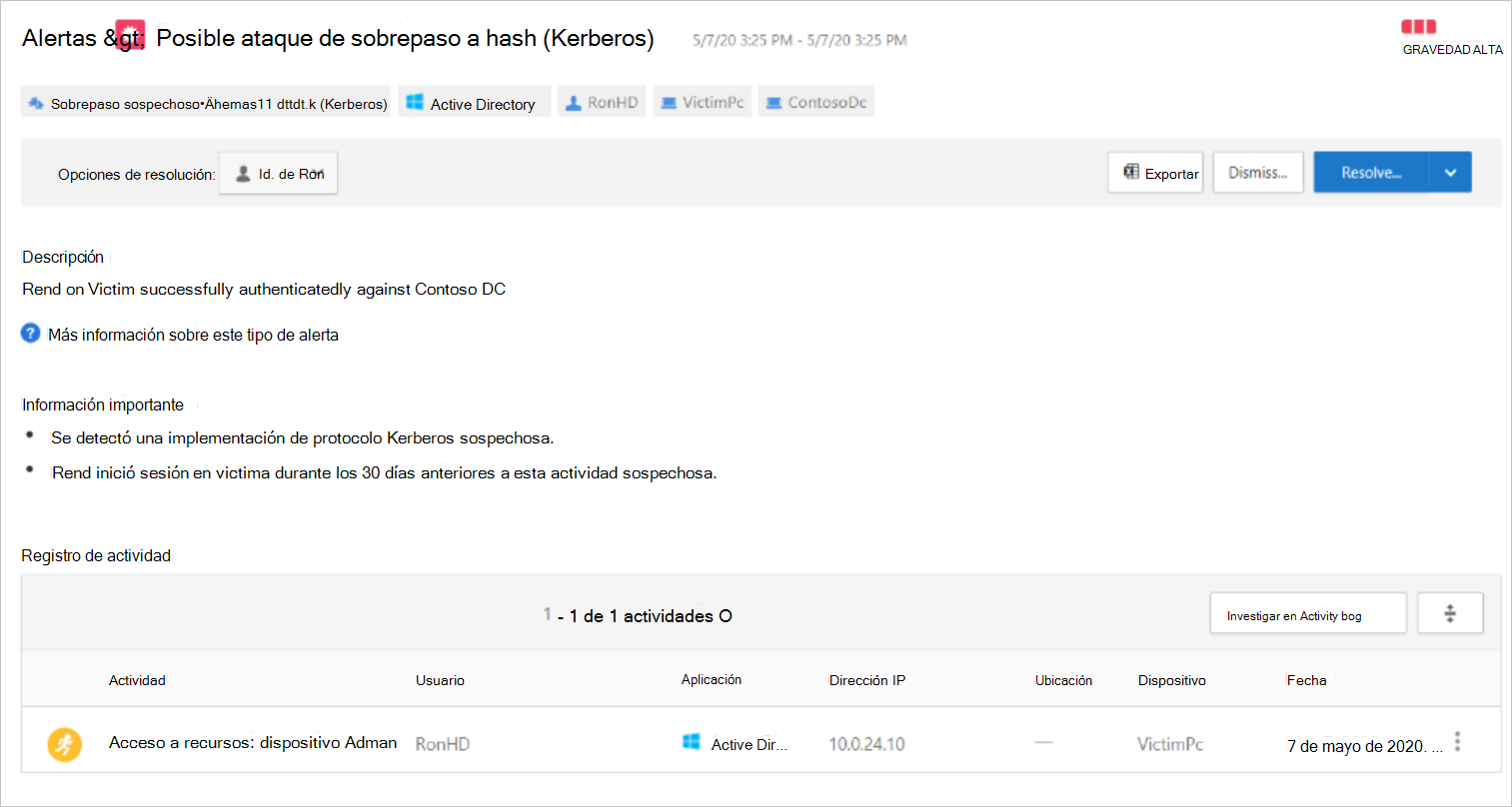

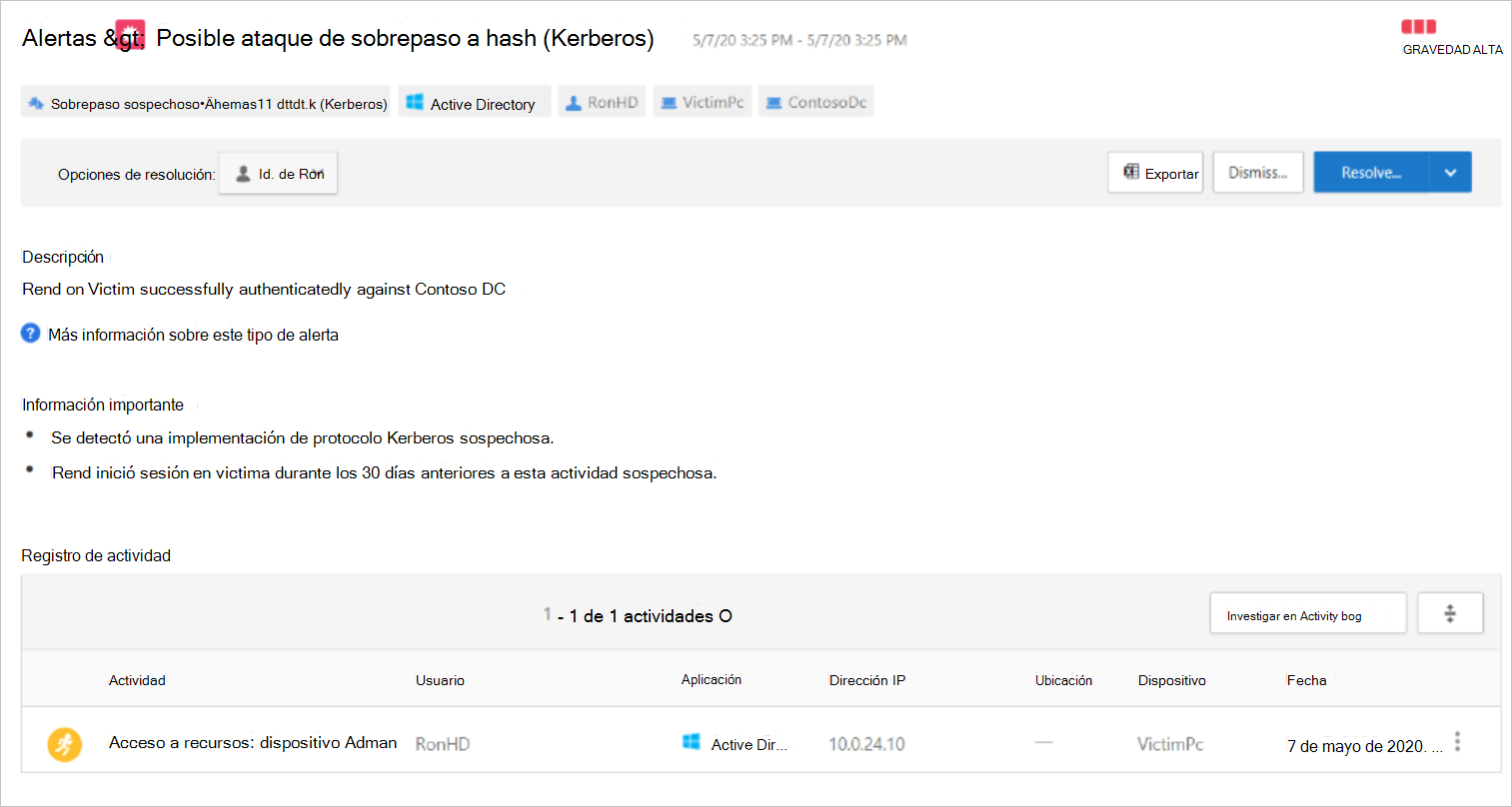

En el resumen de Alertas, podemos ver una alerta más reciente que apunta a un ataque overpass-the-hash.

Al abrir la alerta de overpass-the-hash-attack (Kerberos), vemos pruebas de que la cuenta de usuario era parte de una ruta de movimiento lateral.

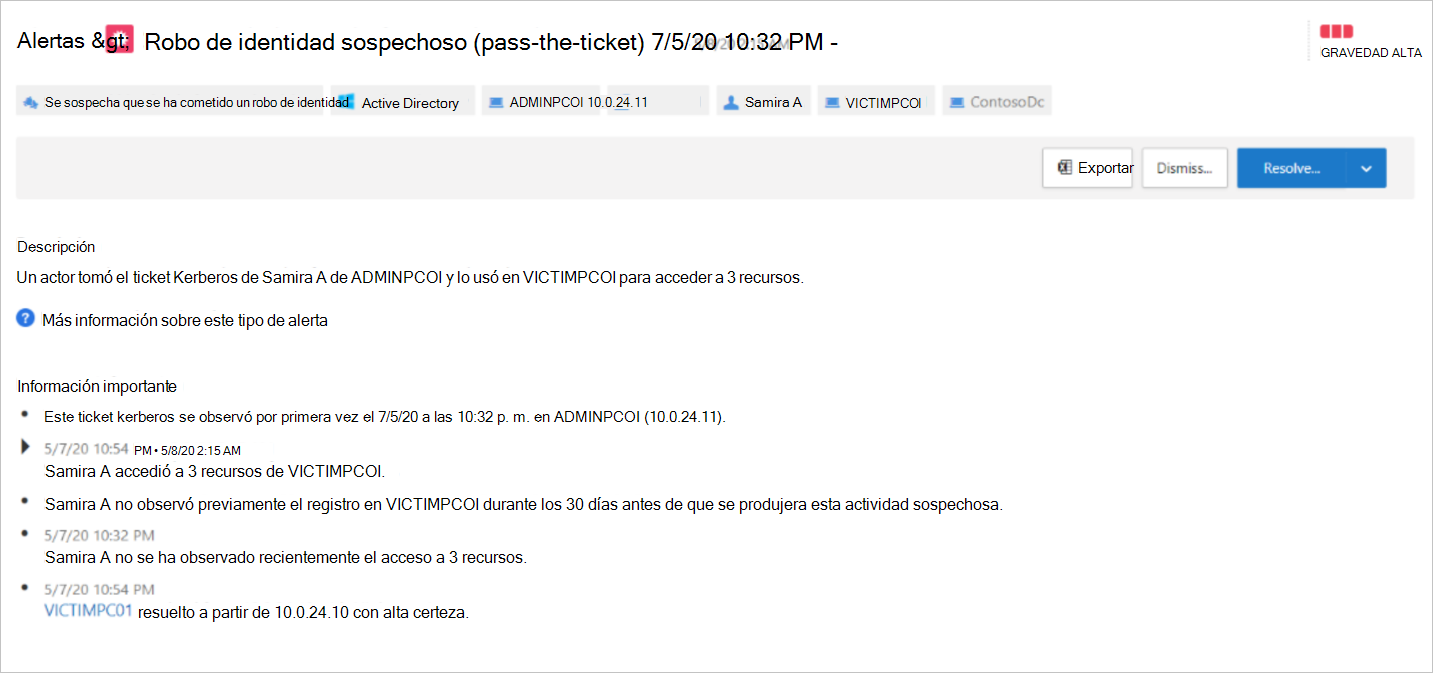

La siguiente alerta muestra una Sospecha de robo de identidad (pass-the-ticket).

Microsoft Defender for Identity ha detectado el robo de un ticket desde un administrador de dominio al PC infiltrado. El portal de Defender for Cloud Apps muestra exactamente a qué recursos accedieron usando las entradas robadas.

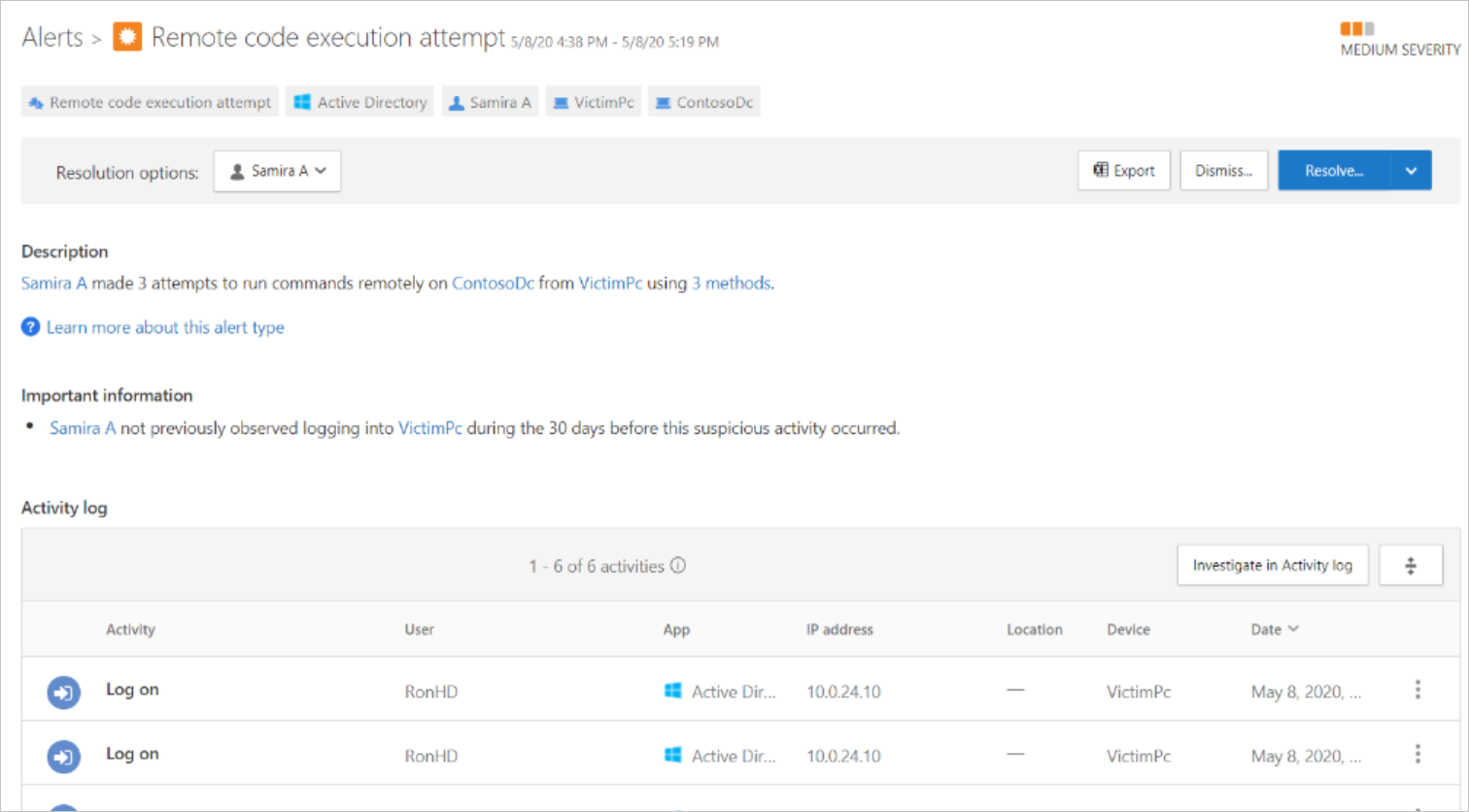

En la siguiente alerta, vemos que las credenciales robadas se usaron para ejecutar un comando remoto en el controlador de dominio.

Al analizar el Registro de actividad para la alerta, vemos que se usó el comando para crear un nuevo usuario dentro del grupo de Administradores.

De todas las alertas anteriores, sospechamos que un atacante lo ha hecho:

- Se infiltró en un PC.

- Utilizó el PC para determinar las direcciones IP de los PC de otros usuarios, uno de los cuales pertenece a un administrador de dominio.

- Realizó un ataque overpass-the-hash robando el hash NTLM de otro usuario que previamente se autentificó en el PC infiltrado para acceder a cualquier recurso para el que el usuario tenga permisos (En este caso, los derechos de administración local de las direcciones IP previamente expuestas)

- Usó las credenciales recién robadas para acceder al PC del administrador del dominio.

- Usó su acceso al PC del administrador del dominio para robar la identidad del administrador del dominio.

- Utilizó la identidad del administrador del dominio para acceder al controlador del dominio y creó una nueva cuenta de usuario con permisos de administración del dominio.

Con los permisos administrativos del dominio, el atacante ha comprometido efectivamente el medio ambiente. Ahora son libres de realizar cualquier número de ataques, como el de la llave maestra.