Introducción a la Confianza cero

Es necesario implantar un enfoque de Confianza cero de seguridad para mantenerse al día de las amenazas, los cambios en las plataformas en la nube y los cambios en los modelos empresariales que responden a un mundo en constante evolución. Puede encontrar procedimientos recomendados para adoptar un enfoque de Confianza cero para la seguridad en toda la arquitectura de referencia de ciberseguridad de Microsoft (MCRA) y la prueba comparativa de seguridad en la nube de Microsoft (MCSB).

El enfoque de Confianza cero de Microsoft para la seguridad se basa en tres principios: asumir las vulneraciones, realizar comprobaciones explícitas y tener los privilegios mínimos.

Principios rectores de Confianza cero

Comprobar explícitamente: realice siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles.

Usar el acceso de privilegios mínimos: limite el acceso de los usuarios con Just-in-Time y Just-Enough-Access (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos.

Asumir que hay brechas: minimice el radio de expansión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas.

Este es el núcleo de Confianza cero. En lugar de creer que todo lo que se encuentra detrás del firewall corporativo es seguro, el modelo de Confianza cero presupone que hay brechas y, por consiguiente, comprueba todas las solicitudes como si provinieran de una red no controlada. Independientemente del lugar en el que se origine la solicitud o del recurso al que acceda, el modelo de Confianza cero enseña a "no confiar nunca, a realizar siempre todas las comprobaciones pertinentes".

Está diseñado para adaptarse a las complejidades del entorno moderno que abarca la fuerza de trabajo móvil, protege a las personas, los dispositivos, las aplicaciones y los datos dondequiera que se encuentren.

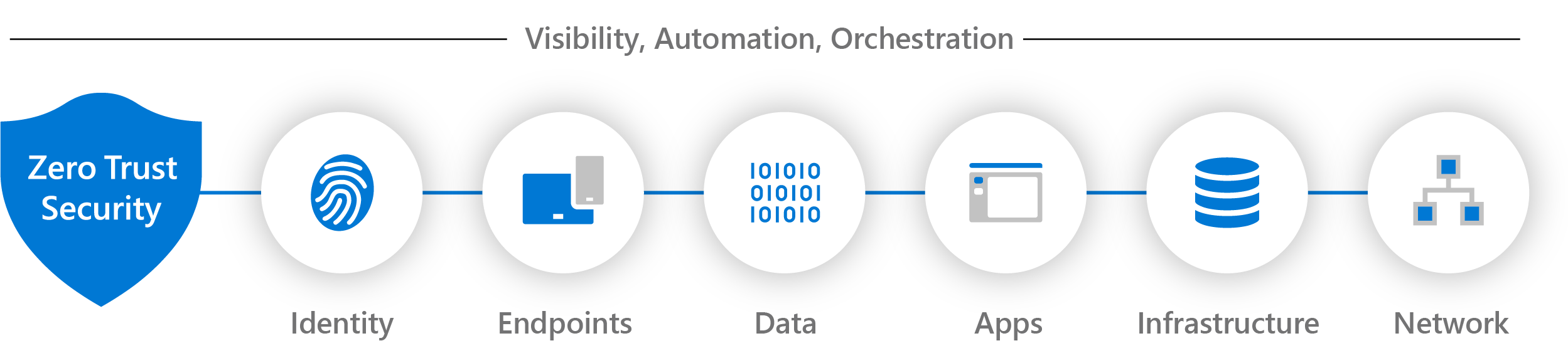

Un enfoque de Confianza cero debe extenderse a lo largo de todo el patrimonio digital y servir como filosofía de seguridad integrada y estrategia de un extremo a otro. Esto se lleva a cabo con la implementación de controles y tecnologías de confianza cero en seis elementos fundamentales: Cada uno de estos seis elementos fundamentales es un origen de señal, un plano de control para el cumplimiento y un recurso crítico que se debe defender.

Los diferentes requisitos de la organización, las implementaciones tecnológicas existentes y las fases de la seguridad afectan a la forma en que se planea la implementación de un modelo de seguridad de Confianza cero. Gracias a nuestra experiencia en ayudar a los clientes a proteger sus organizaciones, así como en implementar nuestro propio modelo de Confianza cero, hemos desarrollado las siguientes instrucciones para evaluar su preparación y ayudarle a elaborar un plan para llegar a la Confianza cero.

Estos principios se aplican en todo el patrimonio técnico y normalmente se aplican a una transformación de Confianza cero a través de una serie de iniciativas de modernización (RaMP) o pilares tecnológicos (con instrucciones de implementación para cada pilar).