Introducción a los procedimientos recomendados

En este módulo se trata el artículo de Confianza cero y los marcos de procedimientos recomendados para las funcionalidades de ciberseguridad de Microsoft.

Imagine que es un arquitecto de ciberseguridad en una organización grande. Se le ha encargado la modernización de la ciberseguridad de la organización. Sabe que los procedimientos recomendados son esenciales para lograr este objetivo, pero no está seguro de qué marco usar. Ha oído hablar de Confianza cero y sus posibles ventajas, pero no está seguro de cómo empezar. Este módulo le ayuda a comprender los procedimientos recomendados y a usarlos como arquitecto de ciberseguridad. También obtendrá información sobre el concepto de Confianza cero y cómo empezar a trabajar con la él en una organización.

El módulo se divide en cinco unidades:

- Introducción a los procedimientos recomendados

- Introducción a la Confianza cero

- Iniciativas de Confianza cero

- Pilares tecnológicos de la Confianza cero, parte 1

- Pilares tecnológicos de la Confianza cero, parte 2

Al final de este módulo, podrá comprender cómo usar los procedimientos recomendados como arquitecto de ciberseguridad, comprender el concepto de Confianza cero y cómo se puede usar para modernizar la ciberseguridad de una organización y comprender cuándo usar diferentes marcos de procedimientos recomendados, como MCRA, CAF y WAF.

Objetivos de aprendizaje

Al final de este módulo, el alumno podrá hacer lo siguiente:

- Comprenda cómo usar los procedimientos recomendados como arquitecto de ciberseguridad.

- Comprenda el concepto de Confianza cero y cómo se puede usar para modernizar la ciberseguridad de las organizaciones.

- Comprenda cuándo usar los diferentes marcos de procedimientos recomendados, como MCRA, CAF y WAF.

El contenido del módulo le ayudará a prepararse para el examen de certificación SC-100: Arquitecto de ciberseguridad de Microsoft.

Requisitos previos

- Conocimiento conceptual de políticas de seguridad, requisitos, arquitectura de confianza cero y administración de entornos híbridos

- Experiencia laboral con estrategias de confianza cero, aplicando políticas de seguridad y desarrollando requisitos de seguridad basados en objetivos comerciales

Procedimientos recomendados

Los procedimientos recomendados son formas de trabajar que se recomiendan porque son más eficaces o eficientes. Los procedimientos recomendados le ayudan a evitar errores y a asegurarse de que los recursos y el esfuerzo no se desperdician.

Los procedimientos recomendados vienen en muchas formas:

- instrucciones exactas sobre qué hacer, por qué hacerlo, quién debe hacerlo y cómo

- principios de alto nivel para ayudar con diferentes tipos de decisiones y acciones

- directrices que forman parte de una arquitectura de referencia que describe los componentes que se deben incluir en una solución y cómo integrarlos juntos

Microsoft tiene procedimientos recomendados de seguridad insertados en varias formas de instrucciones, entre las que se incluyen:

- Arquitecturas de referencia de ciberseguridad de Microsoft

- Pruebas comparativas de seguridad de Microsoft Cloud

- Cloud Adoption Framework (CAF)

- Marco de buena arquitectura de Azure (WAF)

- Procedimientos recomendados de seguridad de Microsoft

Antipatrones

Un antipatrón es un error común que conduce a resultados negativos. Es lo contrario de un procedimiento recomendado. Muchos procedimientos recomendados están diseñados para ayudarle a evitar antipatrones.

Un ejemplo de un procedimiento recomendado que le ayuda a superar numerosos antipatrones es aplicar revisiones de seguridad con regularidad. Microsoft ha observado varios antipatrones que interfieren con la aplicación continuada de este procedimiento recomendado de seguridad básico y crítico:

No aplicar revisiones (a menos que sea fundamental). Este antipatrón evita la instalación de revisiones debido a una suposición implícita de que las revisiones no son importantes. Otra versión de esto es «no nos va a pasar», una creencia de que nadie aprovechará las vulnerabilidades no actualizadas porque no ha sucedido antes (o no se ha detectado).

Esperar la revisión perfecta en lugar de crear resistencia. Este antipatrón evita la aplicación de revisiones debido al miedo de que las revisiones pueden generar problemas. Este antipatrón también aumenta la probabilidad de tiempo de inactividad de los atacantes.

Modelo de responsabilidad roto. Este antipatrón considera que la seguridad es responsable de los resultados negativos de las revisiones. Este modelo de responsabilidad lleva a otros equipos a no dar prioridad al mantenimiento de seguridad

Selección de revisiones excesivamente personalizado. Este antipatrón usa criterios únicos para aplicar revisiones en lugar de aplicar todas las revisiones recomendadas por el fabricante. Esta personalización crea de forma eficaz compilaciones personalizadas de Windows, Linux y aplicaciones que nunca se han probado en esa configuración exacta.

Centrarse sólo en sistemas operativos. Este antipatrón sólo aplica revisiones a servidores y estaciones de trabajo, sin abordar también contenedores, aplicaciones, firmware y dispositivos IoT/OT.

Cómo usan los arquitectos los procedimientos recomendados

Los procedimientos recomendados de seguridad deben integrarse en las aptitudes y hábitos de las personas, los procesos organizativos y la arquitectura y la implementación de la tecnología.

Los arquitectos de ciberseguridad ayudan a integrar los procedimientos recomendados de seguridad y permiten que actúen mediante:

- La integración de procedimientos recomendados en la arquitectura y la directiva de seguridad

- El asesoramiento a los líderes de seguridad sobre cómo integrar los procedimientos recomendados en procesos empresariales y técnicos y en la cultura.

- El asesoramiento a los equipos técnicos sobre la implementación de procedimientos recomendados y sobre las funcionalidades tecnológicas que facilitan dicha implementación.

- El asesoramiento a otros usuarios de la organización como arquitectos empresariales, arquitectos de TI, propietarios de aplicaciones, desarrolladores y muchos más sobre cómo integrar los procedimientos recomendados de seguridad en sus áreas de propiedad.

Siga los procedimientos recomendados a menos que tenga un motivo para evitarlos. Las organizaciones deben seguir procedimientos recomendados bien definidos y bien motivados, a menos que haya una razón específica para evitarlos. Aunque algunas organizaciones pueden omitir ciertos procedimientos recomendados por buenas razones, las organizaciones deben tener cuidado antes de omitir los procedimientos recomendados de alta calidad, como los que proporciona Microsoft. Los procedimientos recomendados no son perfectamente aplicables a todas las situaciones, pero se ha demostrado que funcionan, por lo que no debe omitirlos ni modificarlos sin una buena razón.

Adaptar, pero no personalizar en exceso. Los procedimientos recomendados son instrucciones generales que funcionan en la mayoría de las organizaciones. Es posible que tenga que adaptar los procedimientos recomendados a las circunstancias únicas de su organización. Debe tener cuidado de no personalizarlos hasta el punto de que pierdan el valor original. Un ejemplo de esto es la adopción de la autenticación sin contraseña y multifactor, pero con excepciones para las cuentas empresariales y de TI de mayor impacto y que los atacantes valoran más.

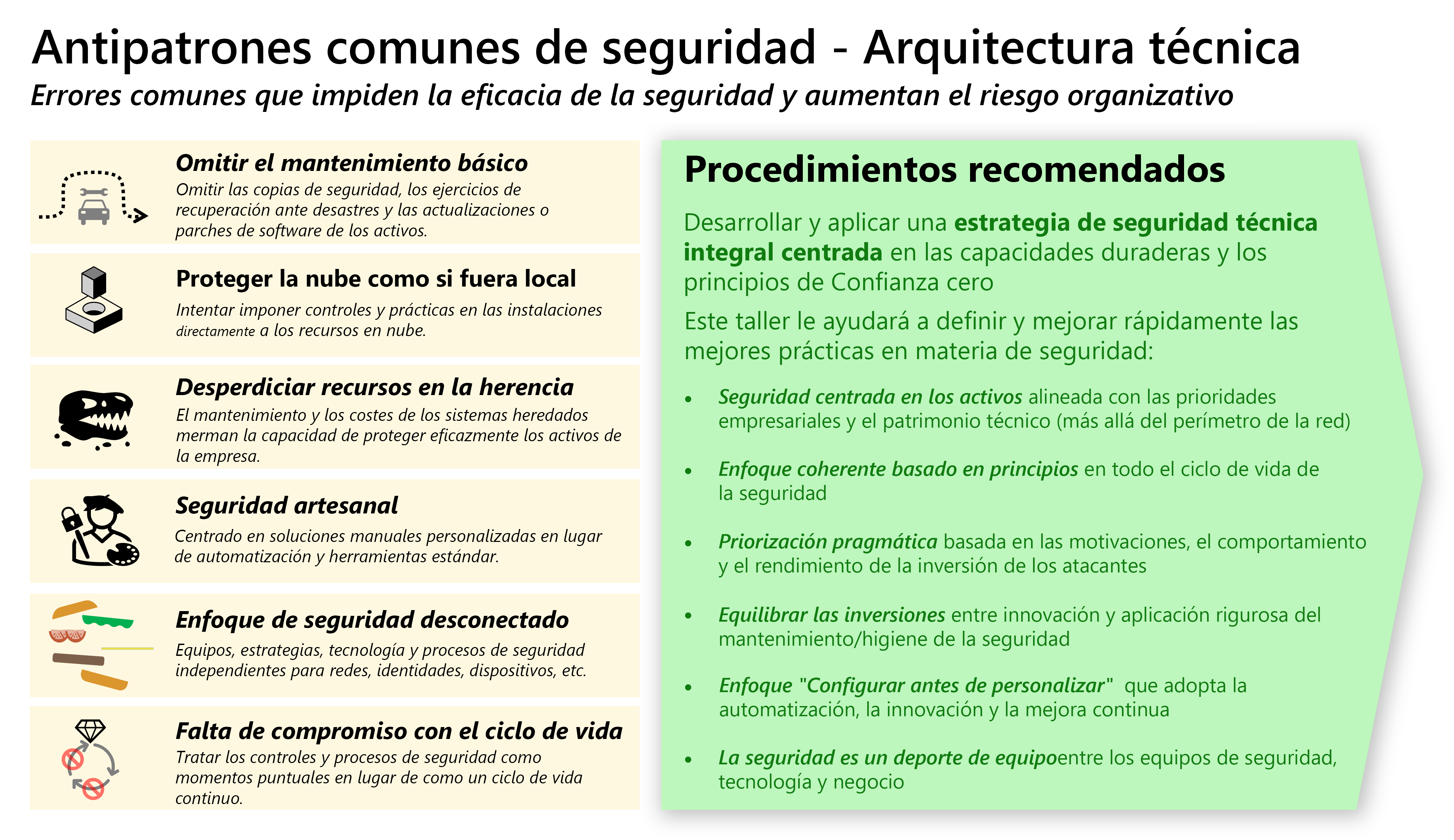

La adopción de procedimientos recomendados reducirá los errores comunes y mejorará la eficacia y la eficiencia generales de la seguridad. En el diagrama siguiente se resumen los antipatrones y los procedimientos recomendados importantes.

¿Qué marco debería elegir?

| marco | Resumen | Cuándo se usa | Público | Las organizaciones | Materiales |

|---|---|---|---|---|---|

| Iniciativas del plan de modernización rápida (RaMP) de confianza cero | La guía de confianza cero se basa en iniciativas diseñadas para obtener mejoras rápidas en áreas de alto impacto. Los planes se organizan cronológicamente e identifican a las partes interesadas estratégicas. | Cuando quiera empezar a trabajar con la confianza cero y avanzar rápidamente. | Arquitectos de la nube, profesionales de TI y responsables de la toma de decisiones empresariales | Usuarios pioneros en la adopción de la nube y la confianza cero | Planes de proyecto con listas de comprobación |

| Objetivos de implementación de la confianza cero | La guía de confianza cero con pasos de configuración detallados para cada uno de los pilares tecnológicos. Enfoque más completo que el de las iniciativas de RaMP. | Cuando desee una guía más completa para implementar la confianza cero. | Arquitectos de la nube, profesionales de TI | Las organizaciones que han avanzado con la confianza cero y desean obtener orientación detallada para sacar el máximo provecho de la tecnología. | Planes de implementación con objetivos principales y secundarios. |

| MCRA | MCRA es un conjunto de diagramas que incluye muchos procedimientos recomendados relativos a la iniciativa de modernización del control de acceso en el RaMP de confianza cero. | Cuando desee una plantilla de inicio para una arquitectura de seguridad, una referencia comparativa para la funcionalidad de seguridad, obtener información sobre la funcionalidad de Microsoft, conocer las inversiones en integración de Microsoft. | Arquitectos de la nube, profesionales de TI | Usuarios pioneros en la adopción de la nube y la confianza cero | Diapositivas de PowerPoint con diagramas |

| MCSB | Un marco para evaluar la posición de seguridad del entorno en la nube de una organización en relación con los estándares del sector y los procedimientos recomendados. | Busque orientación sobre cómo implementar controles de seguridad y supervisar su cumplimiento. | Arquitectos de la nube, profesionales de TI | All | Especificaciones detalladas de los controles y las líneas de base del servicio |

| CAF | Un marco de documentación e implementación para procedimientos recomendados a lo largo del ciclo de vida de adopción de la nube, lo que proporciona un enfoque paso a paso para la migración y administración en la nube mediante Azure. | Cuando quiera crear e implementar estrategias empresariales y tecnológicas para la nube. | Arquitectos de la nube, profesionales de TI y responsables de la toma de decisiones empresariales | Organizaciones que necesitan orientación técnica para Microsoft Azure | Procedimientos recomendados, documentación y herramientas |

| WAF | Un marco diseñado para ayudar a los clientes a crear una infraestructura segura, de alto rendimiento, resistente y eficaz para sus aplicaciones y cargas de trabajo en Azure, con cinco pilares: optimización de costos, excelencia operativa, eficiencia del rendimiento, confiabilidad y seguridad. | Cuando quiera mejorar la calidad de una carga de trabajo en la nube. | Arquitectos de la nube, profesionales de TI | All | Revisión del marco de buena arquitectura de Azure, Azure Advisor, documentación, partners, soporte técnico y ofertas de servicios, arquitecturas de referencia, principios de diseño |