¿Qué es Microsoft Defender para IoT?

Microsoft Defender para IoT proporciona supervisión pasiva y sin agente con detección de recursos y supervisión de seguridad en entornos de red críticos para la empresa. Defender para IoT es una solución de detección de redes y respuesta a problemas creada específicamente para detectar y proteger dispositivos de IoT/OT.

Defender para IoT usa análisis de comportamiento con reconocimiento de IoT/OT e inteligencia sobre amenazas. Va más allá de las soluciones basadas en firma para detectar amenazas modernas. Por ejemplo, es posible que los indicadores de riesgo estáticos no detecten las tácticas para vivir de la tierra y el malware de día cero, y que Defender para IoT sí los detecten.

Defender para IoT ayuda a los equipos de OT y TI a detectar automáticamente los recursos, conexiones y vulnerabilidades críticas no administrados. Use Defender para IoT para detectar comportamientos anómalos o no autorizados sin que la estabilidad ni el rendimiento se vean afectados.

Detección de la red

¿Tiene visibilidad en todos los dispositivos de la red? Solo puede proteger los dispositivos que conoce. Si usamos nuestro ejemplo de una empresa de administración de edificios, la detección podría incluir dispositivos como ascensores, entradas de estacionamiento, cámaras y sistemas de iluminación.

La consola del sensor de Defender para IoT proporciona una página de inventario de dispositivos y una página de mapa de dispositivos. Ambas proporcionan datos detallados en cada uno de los dispositivos de OT/IoT de la red y las conexiones entre ellos.

Inventario de dispositivos: vea detalles del dispositivo como direcciones IP y proveedores, protocolos relacionados, firmware y alertas relativas al dispositivo.

Mapa de dispositivos: vea las rutas de conexión del dispositivo de OT, las topologías de red de OT/IoT y la asignación a través del modelo Purdue para la seguridad de ICS.

Por ejemplo, puede usar especialmente el mapa de dispositivos al implementar una directiva de Confianza cero. Deberá comprender las conexiones entre los dispositivos para segmentar los dispositivos en sus propias redes y administrar el acceso granular.

Administración de riesgos y vulnerabilidades de red

Una vez que haya obtenido visibilidad y haya entendido los dispositivos de la red, querrá realizar un seguimiento de cualquiera de los riesgos y vulnerabilidades de los dispositivos.

Los informes de evaluación de riesgos de Defender para IoT están disponibles en cada consola del sensor. Los informes le ayudan a identificar vulnerabilidades en la red. Por ejemplo, las vulnerabilidades pueden incluir dispositivos no autorizados, sistemas sin revisar, conexiones a Internet no autorizadas y dispositivos con puertos abiertos sin usar.

Puede usar los datos notificados para priorizar las actividades al mitigar los riesgos en los recursos de OT/IoT más confidenciales, incluidos los dispositivos cuya vulneración tendría un gran impacto en su organización. Entre los ejemplos de impacto se pueden incluir incidentes de seguridad, pérdida de ingresos o robo de direcciones IP confidenciales.

Manténgase al día con la inteligencia sobre amenazas más reciente

A medida que cambia y evoluciona el panorama de seguridad, surgen nuevos riesgos y amenazas todo el tiempo. El grupo de investigación de seguridad de Defender para IoT, sección 52, es un equipo centrado en OT/IoT de investigadores de seguridad y científicos de datos. El equipo "sección 52" consta de expertos en búsqueda de amenazas, ingeniería inversa de malware, respuesta a incidentes y análisis de datos.

La sección 52 mantiene continuamente paquetes de inteligencia sobre amenazas compilados específicamente para entornos de OT/IoT. Los paquetes contienen lo último en cuanto a:

- Incidentes de interés, como firmas de malware, consultas de DNS malintencionadas y direcciones IP malintencionadas.

- Vulnerabilidades y exposiciones habituales para actualizar informes de administración de vulnerabilidades para Defender para IoT.

- Perfiles de recursos que mejoran las características de detección de recursos de Defender para IoT.

Puede mantenerse al día con las amenazas de OT/IoT más recientes manteniendo actualizada una implementación de Defender para IoT con los paquetes de inteligencia sobre amenazas más recientes.

Administración de los sitios y sensores

Aunque puede implementar Defender para IoT en un entorno local puramente aislado, también puede incorporar sensores de dispositivo locales desde la nube mediante Azure Portal. Puede usar la página Introducción para registrar los sensores en una suscripción y un recurso de Azure específicos. La implementación desde el portal resulta de utilidad si quiere reducir los requisitos operativos y de mantenimiento en los sistemas de administración, y si tiene implementados otros servicios de Microsoft y Azure.

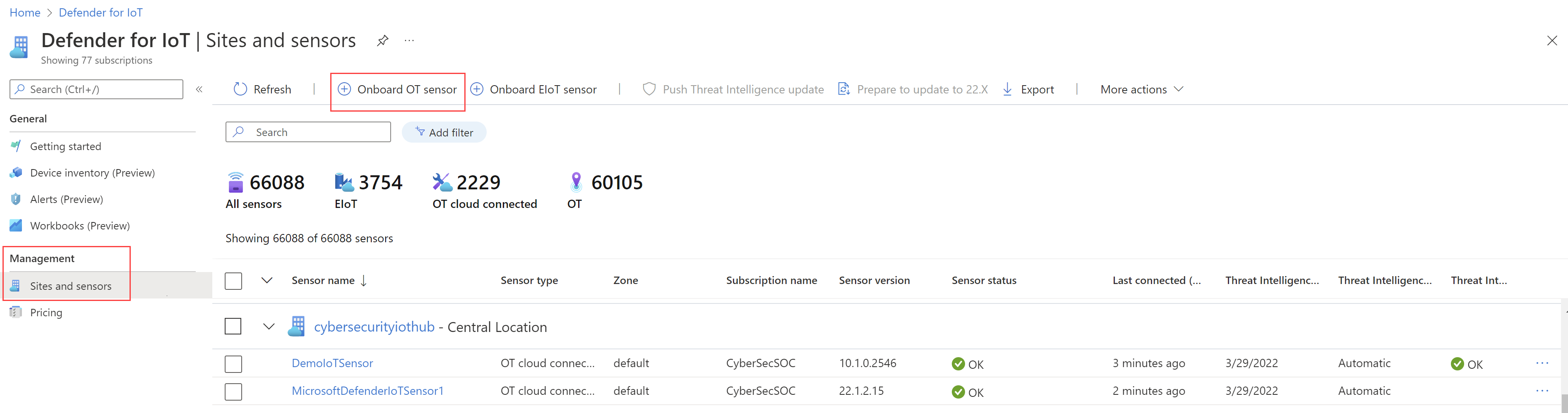

Los sensores incorporados están visibles en la página Sitios y sensores de Defender para IoT en Azure Portal. Esta página le resultará familiar a los usuarios experimentados de Azure y en ella se muestran detalles de cada sitio y sensor. Use la página Sitios y sensores para ver la zona, el estado de conexión y el estado de actualización de inteligencia sobre amenazas de cada sensor. También puede usarla para agregar más sensores a la implementación.

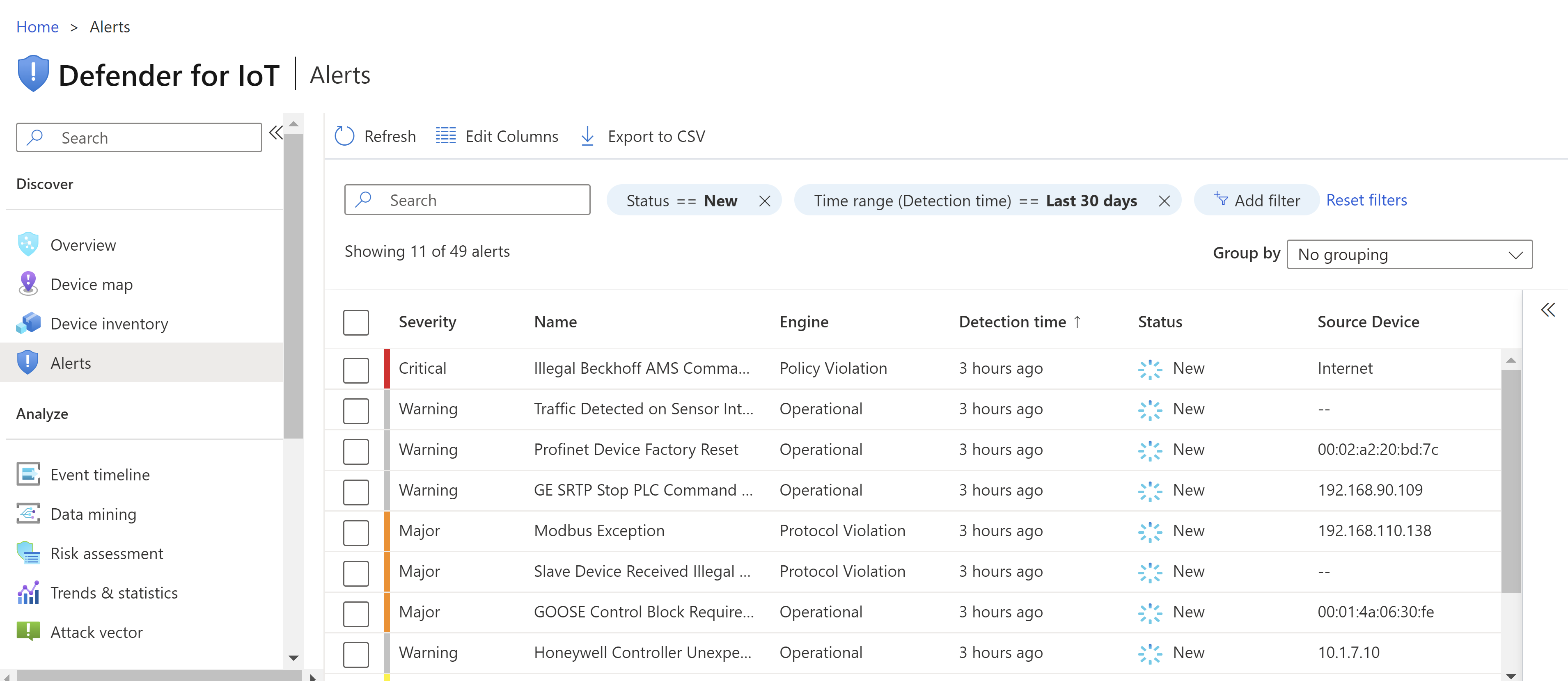

Una vez que haya incorporado sitios y sensores a Defender para IoT, puede usar alertas operativas para supervisar los eventos que se producen en la red. Las alertas operativas son útiles si tiene equipos mal configurados o que funcionan de forma incorrecta. Por ejemplo, con la exploración constante de su red por parte de Defender para IoT, puede identificar un área de trabajo de ingeniería mal configurada y abordar rápidamente las causas principales de los problemas.

Integración con otros servicios de Microsoft y asociados

Si tiene otros sistemas que se implementan para la supervisión y gobernanza de seguridad, puede integrar la seguridad de OT/IoT con sus otros sistemas para proporcionar una experiencia sin problemas para los equipos.

Por ejemplo, puede integrar Defender para IoT directamente con Microsoft Sentinel o servicios de asociados como Splunk, IBM QRadar o ServiceNow.

Integración de Defender para IoT con otros servicios para:

- Analice los silos que ralentizan la comunicación entre los equipos de TI y OT, y proporcione un lenguaje común entre sistemas que ayude a resolver los problemas rápidamente.

- Ayudar a abordar rápidamente los ataques que sobrepasan los límites de TI/OT, como TRITON.

- Use los flujos de trabajo, el entrenamiento y las herramientas que lleva años creando para su equipo de SOC y aplíquelos a la seguridad de IoT/OT.

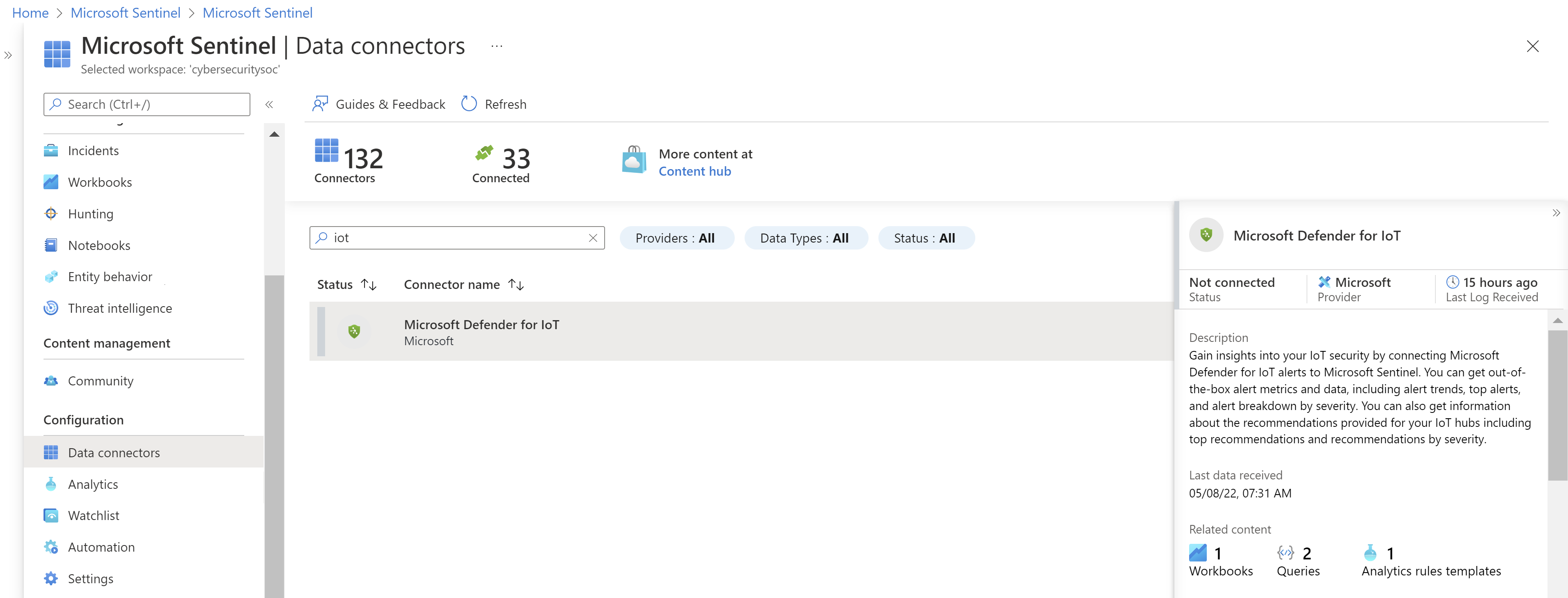

Integración con Microsoft Sentinel

La integración de Defender para IoT y Microsoft Sentinel ayuda a los equipos de SOC a detectar y responder más rápido durante toda la escala de tiempo de ataques. La integración de Defender para IoT y Microsoft Sentinel puede mejorar la comunicación, los procesos y el tiempo de respuesta de los analistas de seguridad y el personal de OT. Los libros de Microsoft Sentinel, las reglas de análisis y los cuadernos de estrategias de respuesta y operaciones de seguridad le ayudan a supervisar y responder a las amenazas de OT detectadas en Defender para IoT.

Instale el conector de datos de Defender para IoT en el área de trabajo de Microsoft Sentinel. El conector de datos de Defender para IoT incluye el siguiente contenido integrado:

- Libros: use libros de Microsoft Sentinel para visualizar y supervisar los datos de Defender para IoT desde Microsoft Sentinel. Los libros proporcionan investigaciones guiadas para entidades de OT basadas en incidentes abiertos, notificaciones de alertas y actividades para recursos de OT.

- Plantillas de reglas de análisis: use plantillas de reglas de análisis de Microsoft Sentinel para configurar desencadenadores de incidentes para las alertas generadas por Defender para IoT desde el tráfico de OT.

A continuación, puede usar cuadernos de estrategias de Microsoft Sentinel para crear acciones de corrección automatizadas para su ejecución como rutina para ayudar a automatizar y orquestar la respuesta a amenazas. Puede ejecutar cuadernos de estrategias manualmente o establecer que se ejecuten automáticamente en respuesta a alertas o incidentes específicos. Use una regla de análisis o una regla de automatización como desencadenador.