Diseño de la resolución de nombres para la red virtual

DNS se divide en dos áreas: DNS público y privado para recursos accesibles desde sus propias redes internas.

Servicios DNS públicos

Los servicios DNS públicos resuelven nombres y direcciones IP para los recursos y servicios accesibles a través de Internet, como los servidores web. Azure DNS es un servicio de hospedaje para dominios DNS que proporciona resolución de nombres mediante la infraestructura de Microsoft Azure. Los dominios DNS de DNS de Azure se hospedan en la red global de servidores de nombres DNS de Azure. Azure DNS usa redes de difusión por proximidad. Cada consulta DNS se dirige al servidor DNS más cercano disponible.

En Azure DNS, puede crear registros de direcciones manualmente dentro de las zonas pertinentes. Los registros que se usan con más frecuencia son:

- Registros de host: A/AAAA (IPv4/IPv6)

- Registros de alias: CNAME

Azure DNS proporciona un servicio DNS seguro y confiable para administrar y resolver los nombres de dominio de una red virtual sin necesidad de agregar una solución DNS personalizada.

Una zona DNS hospeda los registros DNS de un dominio. Así pues, para iniciar el hospedaje de su dominio en Azure DNS, debe crear una zona DNS para ese nombre de dominio. Cada registro DNS del dominio se crea luego en esta zona DNS.

Consideraciones

- El nombre de la zona debe ser único en el grupo de recursos y la zona no debe existir aún.

- El mismo nombre de zona podrá reutilizarse en otro grupo de recursos o en otra suscripción de Azure.

- Cuando varias zonas comparten el mismo nombre, se asigna a cada instancia diferentes direcciones del servidor.

- El dominio raíz o principal se registra en el registrador y apunta al NS de Azure.

- Los dominios secundarios se registran directamente en Azure DNS.

Nota:

No tiene que poseer un nombre de dominio para crear una zona DNS con dicho nombre de dominio en DNS de Azure. Aun así, debe ser el propietario del dominio para configurarlo.

Delegación de dominios DNS

DNS de Azure le permite hospedar una zona DNS y administrar los registros DNS de un dominio en Azure. Para que las consultas DNS de un dominio lleguen a DNS de Azure, es necesario haber delegado dicho dominio en DNS de Azure desde el dominio primario. Tenga en cuenta que Azure DNS no es el registrador de dominios.

Para delegar el dominio en Azure DNS, debe conocer los nombres de los servidores de nombres de la zona. Cada vez que se crea una zona DNS, Azure DNS asigna servidores de nombres de un grupo. Una vez que se han asignado los servidores de nombres, Azure DNS crea automáticamente los registros NS autoritativos en la zona.

Después de que se ha creado la zona DNS y de que tiene los servidores de nombres, deberá actualizar el dominio principal. Cada registrador dispone de sus propias herramientas de administración de DNS para cambiar los registros de servidores de nombres de un dominio. En la página de administración de DNS del registrador, edite los registros NS y reemplácelos con los que DNS de Azure ha creado.

Nota:

Al delegar un dominio a DNS de Azure, debe usar los nombres de servidor DNS proporcionados por DNS de Azure. Use siempre los cuatro nombres de servidor de nombres, con independencia del nombre de su dominio.

Dominios secundarios

Si desea configurar una zona secundaria independiente, puede delegar un subdominio en Azure DNS. Por ejemplo, después de configurar contoso.com en Azure DNS, podría configurar una zona secundaria independiente para partners.contoso.com.

La configuración de un subdominio sigue el mismo proceso que la delegación típica. La única diferencia es que los registros NS deben crearse en la zona principal contoso.com en Azure DNS, en lugar de en un registrador de dominios.

Nota:

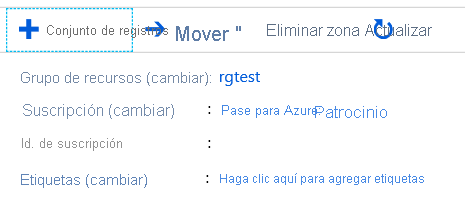

Las zonas principales y secundarias pueden estar en el mismo grupo de recursos o en otro. Observe que el nombre del conjunto de registros de la zona principal coincide con el nombre de la zona secundaria, en este caso, partners.

Es importante comprender la diferencia entre los conjuntos de registros de DNS y los registros DNS individuales. Un conjunto de registros es una colección de registros de una zona con el mismo nombre y el mismo tipo.

Un conjunto de registros no puede contener dos registros idénticos. Se pueden crear conjuntos de registros vacíos (sin ningún registro), pero no aparecen en los servidores de nombres de Azure DNS. Los conjuntos de registros de tipo CNAME pueden contener, como máximo, un registro.

La página Agregar conjunto de registros cambia en función del tipo de registro que seleccione. Para un registro D, necesita el TTL (período de vida) y la dirección IP. El período de vida, o TTL, especifica durante cuánto tiempo se almacena cada registro en caché.

Servicios DNS privados

Los servicios DNS privados resuelven nombres y direcciones IP de recursos y servicios

Si los recursos implementados en redes virtuales necesitan resolver nombres de dominio en direcciones IP internas, pueden usar uno de tres métodos:

- Azure DNS Private Zones

- Resolución de nombres de Azure

- Resolución de nombres con su propio servidor DNS

El tipo de resolución de nombres que tenga que usar dependerá de cómo se comuniquen los recursos entre sí.

Puede que sus necesidades de resolución de nombres superen las posibilidades de las características de Azure. Por ejemplo, es posible que necesite utilizar dominios de Microsoft Windows Server Active Directory y resolver nombres DNS entre redes virtuales. Para abarcar estos escenarios, Azure le ofrece la posibilidad de que use sus propios servidores DNS.

Los servidores DNS dentro de una red virtual pueden reenviar consultas DNS a las resoluciones recursivas en Azure. Por ejemplo, un controlador de dominio (DC) que se ejecute en Azure puede responder a las consultas DNS referidas a sus dominios y reenviar todas las demás consultas a Azure. El reenvío de consultas permite que las máquinas virtuales vean sus recursos locales (mediante el controlador de dominio) y los nombres de host proporcionados por Azure (mediante el reenviador). El acceso a las resoluciones recursivas de Azure se proporciona mediante la IP virtual 168.63.129.16.

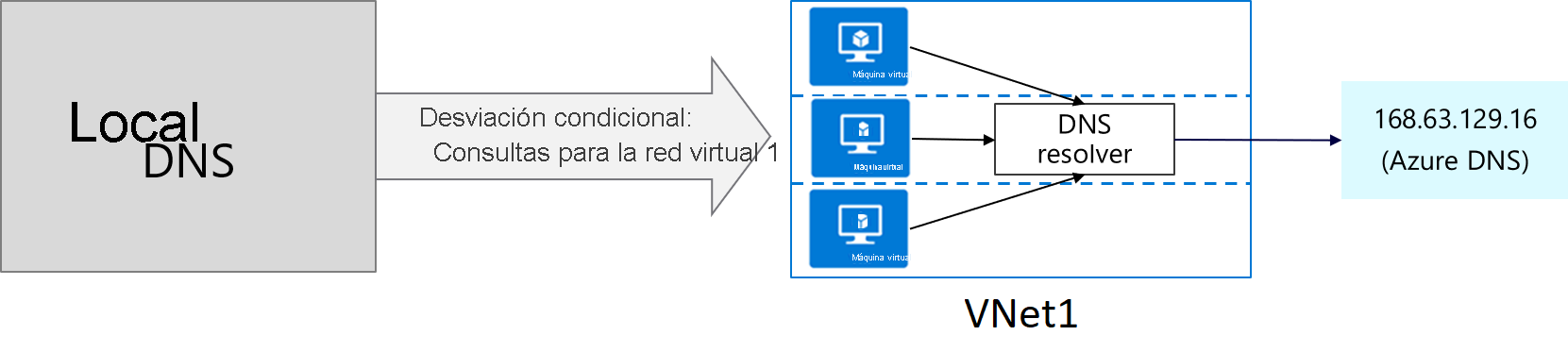

El reenvío de DNS también permite la resolución de DNS entre redes virtuales y hace posible que las máquinas locales resuelvan nombres de host proporcionados por Azure. Para resolver el nombre de host de una máquina virtual, la máquina virtual del servidor DNS debe residir en la misma red virtual y debe configurarse para reenviar consultas de nombre de host a Azure. Dado que el sufijo DNS es diferente en cada red virtual, puede usar las reglas de desvío condicional para enviar consultas de DNS a la red virtual correcta para su resolución.

DNS proporcionado por Azure

Azure proporciona su propio DNS interno predeterminado gratis. La resolución de nombres proporcionada por Azure solo ofrece las funcionalidades autoritativas básicas de DNS. Si usa esta opción, Azure administra automáticamente los nombres y registros de la zona DNS. No puede controlar los nombres de la zona DNS ni el ciclo de vida de los registros DNS.

El DNS interno define un espacio de nombres como se indica a continuación: .internal.cloudapp.net.

Cualquier máquina virtual creada en la red virtual se registra en la zona DNS interna y obtiene un nombre de dominio DNS, como myVM.internal.cloudapp.net. Es importante reconocer que es el nombre del recurso de Azure que está registrado, no el nombre del sistema operativo invitado de la máquina virtual.

Limitaciones del DNS interno

- No puede resolver entre diferentes redes virtuales.

- Registra nombres de recursos, no nombres de sistema operativo invitado.

- No permite la creación manual de registros.

Zonas DNS privadas de Azure

Las zonas DNS privadas de Azure solo están disponibles para recursos internos. Son de ámbito global, por lo que puede acceder a ellos desde cualquier región, suscripción, red virtual e inquilino. Si tiene permiso para leer la zona, puede usarlo para la resolución de nombres. Las zonas DNS privadas son muy resistentes y se replican en regiones de todo el mundo. No están disponibles para los recursos de Internet.

En escenarios que requieren una mayor flexibilidad que la que permite el DNS interno, puede crear sus propias zonas DNS privadas. Estas zonas le permiten:

- Configurar un nombre DNS específico para una zona.

- Crear registros manualmente cuando sea necesario.

- Resolver nombres y direcciones IP entre distintas zonas.

- Resolver nombres y direcciones IP entre diferentes redes virtuales.

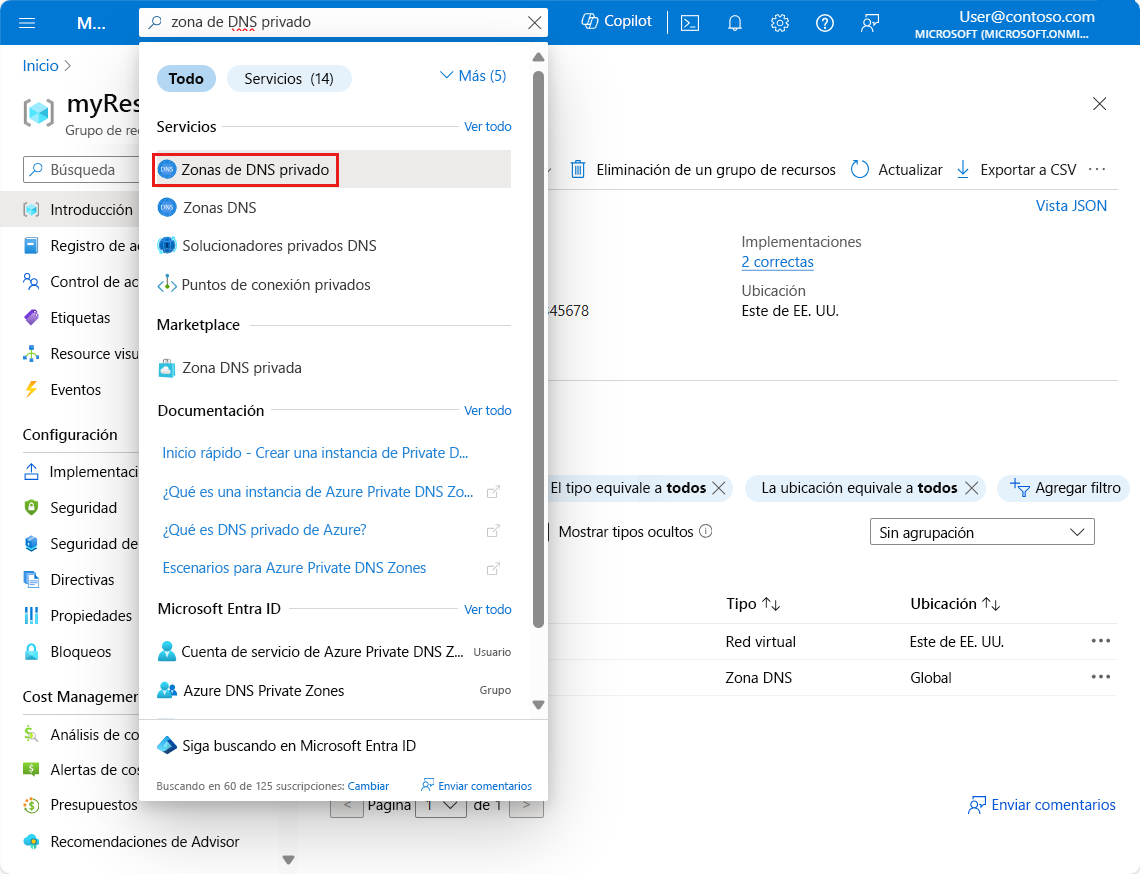

Creación de una zona DNS privada mediante el portal

Puede crear una zona DNS privada mediante Azure Portal, Azure PowerShell o la CLI de Azure.

Una vez implementada la nueva zona DNS, puede crear manualmente registros de recursos o usar el registro automático. El registro automático crea registros de recursos basados en el nombre del recurso de Azure.

Las zonas DNS privadas admiten toda la gama de registros, incluidos punteros, MX, SOA, servicios y registros de texto.

Vinculación de redes virtuales a zonas DNS privadas

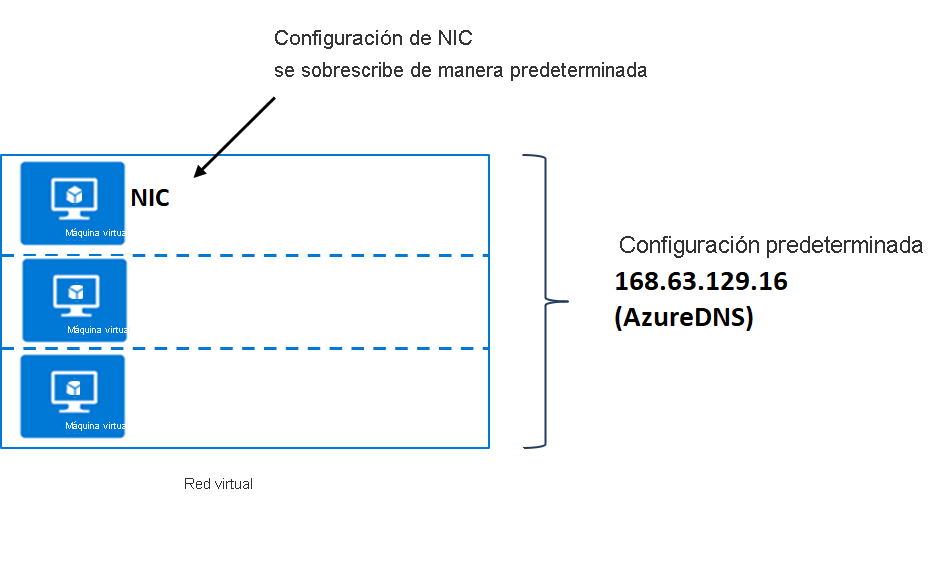

En Azure, una red virtual representa un grupo de una o varias subredes, tal como se define en un intervalo CIDR. Los recursos, como las máquinas virtuales, se agregan a subredes.

En el nivel de red virtual, la configuración de DNS predeterminada forma parte de las asignaciones de DHCP realizadas por Azure, que especifican la dirección especial 168.63.129.16 para usar servicios de Azure DNS.

Si es necesario, puede invalidar la configuración predeterminada configurando un servidor DNS alternativo en la NIC de la máquina virtual.

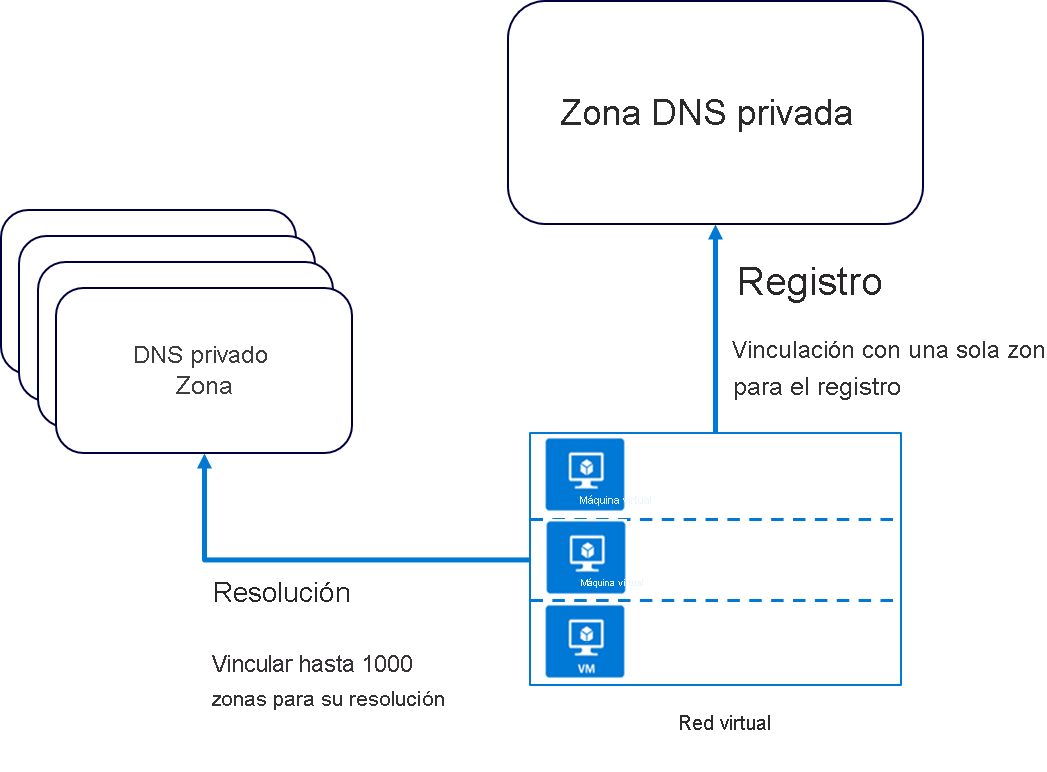

Dos maneras de vincular redes virtuales a una zona privada:

- Registro: cada red virtual puede vincularse a una zona DNS privada para el registro. Sin embargo, es posible vincular hasta 100 redes virtuales a la misma zona DNS privada para el registro.

- Resolución: puede haber muchas otras zonas DNS privadas para distintos espacios de nombres. Puede vincular una red virtual a cada una de esas zonas para la resolución de nombres. Cada red virtual puede vincular hasta 1000 zonas DNS privadas para la resolución de nombres.

Integración de DNS local con redes virtuales de Azure

Si tiene un servidor DNS externo, por ejemplo, un servidor local, puede usar la configuración de DNS personalizada de la red virtual para integrar los dos.

El DNS externo se puede ejecutar en cualquier servidor DNS: BIND en UNIX, DNS de Active Directory Domain Services, etc. Si quiere usar un servidor DNS externo y no el servicio Azure DNS predeterminado, debe configurar los servidores DNS deseados.

A menudo, las organizaciones usan una zona DNS privada de Azure interna para el registro automático y, luego, una configuración personalizada para reenviar las consultas a zonas externas desde un servidor DNS externo.

El reenvío adopta dos formas:

- Reenvío: especifica otro servidor DNS (SOA para una zona) para resolver la consulta si el servidor inicial no puede hacerlo.

- Reenvío condicional: especifica un servidor DNS para una zona con nombre, de modo que todas las consultas de esa zona se enruten al servidor DNS especificado.

Nota:

Si el servidor DNS está fuera de Azure, no tiene acceso a Azure DNS en 168.63.129.16. En este escenario, configure una resolución DNS dentro de la red virtual, reenvíe las consultas a ella y, luego, haga que reenvíe las consultas a 168.63.129.16 (Azure DNS). Básicamente, usa el reenvío porque 168.63.129.16 no es enrutable y, por tanto, no es accesible para los clientes externos.

Elija la respuesta más adecuada para la pregunta.