Exploración de las redes virtuales de Azure

Las redes virtuales de Azure (VNets) son el bloque de creación fundamental de la red privada en Azure. Las redes virtuales permiten crear redes virtuales complejas similares a una red local, con las ventajas adicionales de la infraestructura de Azure, como la escalabilidad, la disponibilidad y el aislamiento.

Cada red virtual que se crea tiene su propio bloque CIDR y se puede vincular a otras redes locales y virtuales, siempre y cuando los bloques CIDR no se superpongan. También tiene el control de la configuración del servidor DNS para redes virtuales y de la segmentación de la red virtual en subredes.

Funcionalidades de Azure Virtual Networks

Las redes virtuales permiten que los recursos de Azure se puedan comunicar de forma segura entre sí, con Internet y con redes del entorno local.

- Comunicación con Internet. De manera predeterminada, todos los recursos de una red virtual tienen comunicación de salida hacia Internet. Para comunicarse con un recurso entrante, asígnele una dirección IP pública o un equilibrador de carga público. También puede usar la dirección IP pública o el equilibrador de carga público para administrar las conexiones salientes.

- Comunicación entre los recursos de Azure. Hay tres mecanismos clave a través de los cuales el recurso de Azure puede comunicarse: redes virtuales, puntos de conexión de servicio de red virtual y emparejamiento de redes virtuales. Las redes virtuales no solo pueden conectar máquinas virtuales, sino también otros recursos de Azure, como App Service Environment, Azure Kubernetes Service y conjuntos de escalado de máquinas virtuales de Azure. Los puntos de conexión de servicio se pueden usar para conectarse a otros tipos de recursos de Azure, como cuentas de almacenamiento y bases de datos de Azure SQL. Cuando se crea una red virtual, los servicios y las máquinas virtuales de la red virtual pueden comunicarse de forma directa y segura entre ellas en la nube.

- Comunicación entre recursos locales. Extender su centro de datos de forma segura. Puede conectar los equipos y redes locales a una red virtual mediante cualquiera de las siguientes opciones: red privada virtual (VPN) de punto a sitio, VPN de sitio a sitio o Azure ExpressRoute.

- Filtrado del tráfico de red. Puede filtrar el tráfico de red entre subredes mediante cualquier combinación de grupos de seguridad de red y aplicaciones virtuales de red.

- Enrutamiento del tráfico de red. De forma predeterminada Azure enruta el tráfico entre subredes, redes virtuales conectadas, redes locales e Internet. Puede implementar tablas de rutas o rutas del protocolo de puerta de enlace de borde (BGP) para invalidar las rutas predeterminadas que crea Azure.

Consideraciones de diseño de las redes virtuales de Azure

Espacio de direcciones y subredes

Puede crear varias redes virtuales por región y suscripción. Puede crear varias subredes en cada red virtual.

Redes virtuales

Al crear una red virtual, use intervalos de direcciones enumerados en RFC 1918. Estas direcciones son para espacios de direcciones privados y no enrutables.

- 10.0.0.0 - 10.255.255.255 (prefijo 10/8)

- 172.16.0.0 - 172.31.255.255 (prefijo 172.16/12)

- 192.168.0.0 a 192.168.255.255 (prefijo 192.168/16)

Además, no se pueden agregar siguientes intervalos de direcciones.

- 224.0.0.0/4 (multidifusión)

- 255.255.255.255/32 (difusión)

- 127.0.0.0/8 (bucle invertido)

- 169.254.0.0/16 (local de vínculo)

- 168.63.129.16/32 (DNS interno)

Azure asigna los recursos de una red virtual a una dirección IP privada desde el espacio de direcciones que aprovisione. Por ejemplo, si implementa una máquina virtual en una red virtual con el espacio de direcciones 192.168.1.0/24, la máquina virtual tiene asignada una dirección IP privada como 192.168.1.4. Azure reserva las cuatro primeras y últimas direcciones IP para un total de cinco dentro de cada subred. Estas direcciones son x.x.x.0-x.x.x.3 y la última dirección de la subred.

Por ejemplo, el intervalo de direcciones IP de 192.168.1.0/24 tiene las siguientes direcciones reservadas:

- 192.168.1.0

- 192.168.1.1 (Reservado por Azure para la puerta de enlace predeterminada).

- 192.168.1.2, 192.168.1.3 (Reservado por Azure para asignar las direcciones IP de Azure DNS al espacio de red virtual).

- 192.168.1.255 (Dirección de difusión de red).

Al planear la implementación de redes virtuales, debe tener en cuenta:

- Asegúrese de que los espacios de direcciones no se superpongan. Asegúrese de que el espacio de direcciones (bloque CIDR) de red virtual no se superpongan con otros intervalos de red de la organización.

- ¿Se requiere aislamiento de seguridad?

- ¿Necesita mitigar las limitaciones del direccionamiento IP?

- ¿Hay conexiones entre redes virtuales de Azure y redes locales?

- ¿Se necesita aislamiento con fines administrativos?

- ¿Usa algún servicio de Azure que cree sus propias redes virtuales?

Subredes

Una subred es un intervalo de direcciones IP de la red virtual. Puede segmentar redes virtuales en subredes de diferentes tamaños y crear tantas subredes como necesite para la organización y la seguridad dentro del límite de la suscripción. A continuación, puede implementar los recursos de Azure en una subred específica. Al igual que en una red tradicional, las subredes permiten segmentar el espacio de direcciones de red virtual en segmentos que sean adecuados para la red interna de la organización. La subred IPv4 más pequeña admitida es /29 y la más grande es /2 (con definiciones de subred CIDR). Las subredes IPv6 deben tener un tamaño exactamente de /64. Al planear la implementación de subredes, tenga en cuenta lo siguiente:

- Cada subred debe tener un intervalo de direcciones único, que se especifica en el formato de Enrutamiento de interdominios sin clases (CIDR).

- Algunos servicios de Azure requieren su propia subred.

- Las subredes se pueden usar para la administración del tráfico. Por ejemplo, puede crear subredes para enrutar el tráfico a través de una aplicación virtual de red.

- Puede limitar el acceso de subredes específicas a los recursos de Azure con un punto de conexión de servicio de red virtual. Puede crear varias subredes y habilitar un punto de conexión de servicio para algunas de ellas, pero no para otras.

Determinación de una convención de nomenclatura

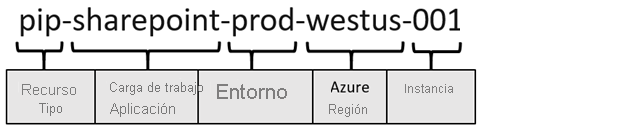

Como parte del diseño de red de Azure, es importante planear la convención de nomenclatura de los recursos. Una convención de nomenclatura eficaz crea nombres de recursos a partir de información importante sobre cada recurso. Un nombre bien elegido le ayuda a identificar rápidamente el tipo del recurso, su carga de trabajo asociada, su entorno de implementación y la región de Azure que lo hospeda. Por ejemplo, el nombre de un recurso de IP pública de una carga de trabajo de producción de SharePoint residente en la región Oeste de EE. UU. podría ser pip-sharepoint-prod-westus-001.

Todos los tipos de recursos de Azure tienen un ámbito que define el nivel en el que los nombres de los recursos deben ser únicos. Un recurso debe tener un nombre único dentro de su ámbito. Hay cuatro niveles que puede especificar para un ámbito: grupo de administración, suscripción, grupo de recursos y recurso. Los ámbitos son jerárquicos y cada nivel de la jerarquía hace que el ámbito sea más específico.

Por ejemplo, una red virtual tiene un ámbito de grupo de recursos, lo que significa que solo puede haber una red llamada vnet-prod-westus-001 en cada grupo de recursos. Otros grupos de recursos podrían tener su propia red virtual llamada vnet-prod-westus-001. Las subredes tienen como ámbito las redes virtuales por lo que cada subred de una red virtual debe tener un nombre diferente.

Información sobre regiones y suscripciones

Todos los recursos de Azure se crean en una suscripción y una región de Azure. Un recurso solo se puede crear en una red virtual que exista en la misma región y suscripción de ese recurso. No obstante, puede conectar redes virtuales que ya existan en diferentes suscripciones y regiones. Es importante tener en cuenta las regiones de Azure al diseñar la red de Azure en relación con la infraestructura, los datos, las aplicaciones y los usuarios finales.

Puede implementar tantas redes virtuales como sea necesario en cada suscripción, hasta el límite establecido. Por ejemplo, algunas organizaciones más grandes con implementaciones globales tienen varias redes virtuales que están conectadas entre regiones.

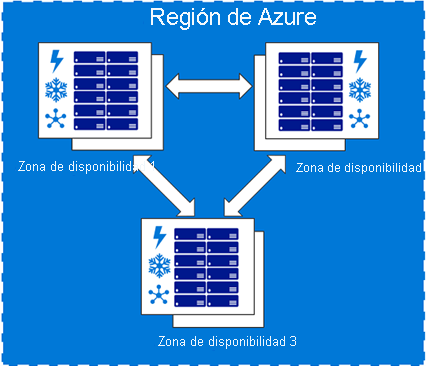

Azure Availability Zones

Una zona de disponibilidad de Azure permite definir ubicaciones físicas únicas dentro de una región. Cada zona de disponibilidad consta de uno o varios centros de datos equipados con alimentación, refrigeración y redes independientes. Diseñada para garantizar la alta disponibilidad de los servicios de Azure, la separación física de zonas de disponibilidad dentro de una región protege las aplicaciones y los datos de los errores del centro de datos.

Al diseñar la red de Azure y planear los servicios que admiten zonas de disponibilidad, debe tener en cuenta las zonas de disponibilidad.

Los servicios de Azure que admiten zonas de disponibilidad se incluyen en tres categorías:

- Servicios de zona. Los recursos se pueden anclar a una zona específica. Por ejemplo, las máquinas virtuales, los discos administrados o las direcciones IP estándar se pueden anclar a una zona específica. Este planeamiento permite aumentar la resistencia al tener una o varias instancias de recursos distribuidos entre zonas.

- Servicios con redundancia de zona. Los recursos se replican o distribuyen entre zonas automáticamente. Azure replica los datos entre tres zonas, de modo que el error en una zona no afecta a su disponibilidad.

- Servicios no regionales. El servicio está disponible en zonas geográficas de Azure y es resistente a interrupciones en toda la zona.