Funcionamiento de Azure Web Application Firewall

Ahora que está familiarizado con las características y las ventajas básicas de Azure Web Application Firewall, vamos a ver cómo funciona Azure Web Application Firewall. En concreto, vamos a examinar la forma en que determinadas características, como los conjuntos de reglas básicos y los grupos de reglas, permiten a Azure Web Application Firewall proteger las aplicaciones web frente a vulnerabilidades de seguridad comunes. Esta información le ayudará a evaluar si Azure Web Application Firewall es la solución adecuada para su empresa.

Opciones de implementación

Puede implementar Azure Web Application Firewall como parte de una solución de front-end de Azure para las aplicaciones web. Para empezar, cree una directiva de Azure Web Application Firewall que incluya la configuración siguiente:

- ¿Qué integración de productos desea usar?

- El conjunto de reglas administrado que quiere usar

- Las reglas personalizadas que quiere agregar

- El modo que quiere usar

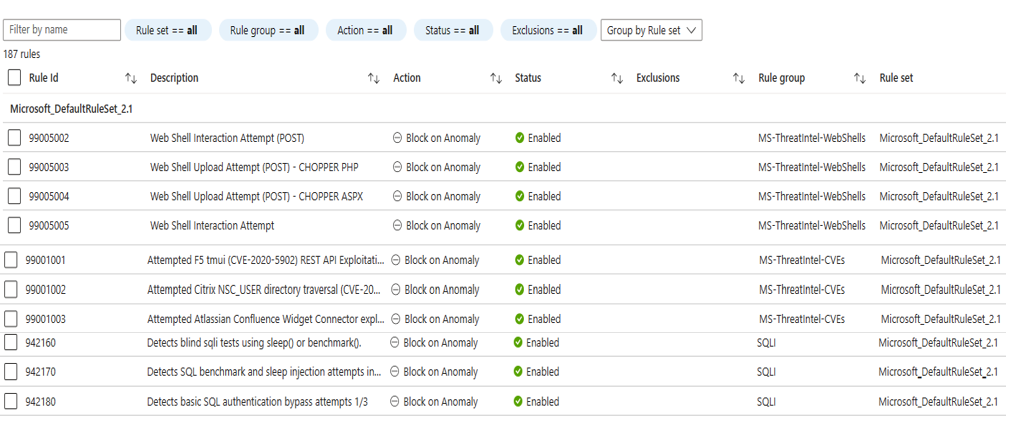

Reglas, grupos de reglas y conjuntos de reglas administrados por Microsoft

Azure Web Application Firewall combate las vulnerabilidades de seguridad conocidas mediante la aplicación de reglas a las solicitudes HTTP/HTTPS entrantes de una aplicación. Una regla es código de firewall diseñado para reconocer e impedir una amenaza determinada.

Las reglas que Azure Web Application Firewall usa para detectar y bloquear vulnerabilidades comunes son principalmente reglas administradas que pertenecen a varios grupos de reglas. Cada grupo de reglas es una colección de reglas, mientras que un conjunto de reglas administrado es una colección de grupos de reglas. Los conjuntos de reglas administrados incluyen grupos de reglas basados en Inteligencia sobre amenazas de Microsoft, grupos de reglas CVE (Vulnerabilidades y riesgos comunes) y grupos de reglas principales (CRS).

Las reglas CRS se definen mediante Open Web Application Security Project (OWASP). El equipo de expertos de seguridad de Microsoft es el encargado de codificar, mantener y actualizar las reglas administradas. Las reglas se modifican o se agregan según sea necesario. Cuando una regla administrada cambia, Microsoft actualiza Azure Web Application Firewall automáticamente y sin tiempo de inactividad de la aplicación.

En la captura de pantalla siguiente se muestran algunas de las reglas y grupos de reglas del conjunto de reglas predeterminado de Microsoft 2.1 (DRS2.1). Esto le ayuda a hacerse una idea del profundo alcance de la protección que ofrece Azure Web Application Firewall.

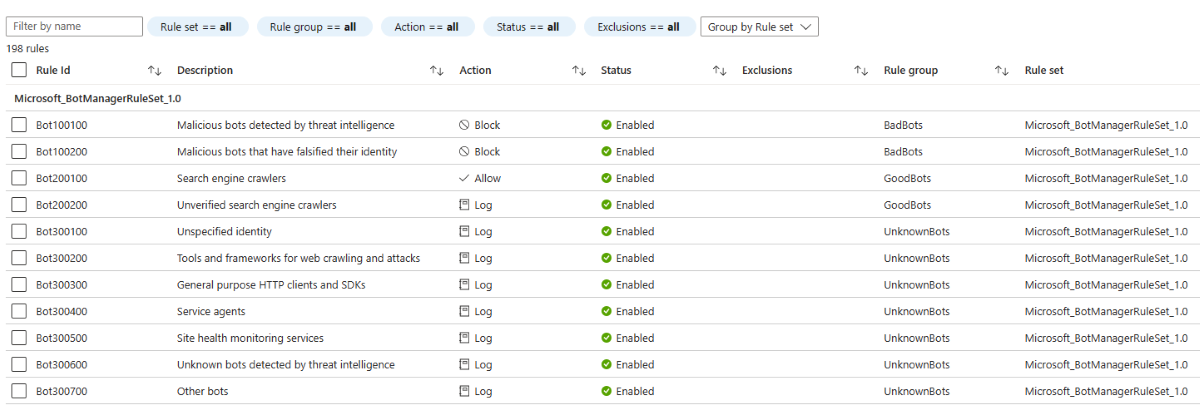

Reglas de bot

Las reglas de bot identifican los bots malintencionados, los bots válidos y los bots desconocidos en función de la Inteligencia sobre amenazas de Microsoft y las reglas propias de WAF.

Reglas personalizadas

Es posible que las reglas administradas que ofrece Azure Web Application Firewall no contemplen una amenaza específica que experimente la aplicación web. En caso de que así sea, puede crear una regla personalizada. Puede establecer una regla personalizada si crea condiciones que incluyan los componentes siguientes:

- Tipo de coincidencia, como ubicación geográfica, dirección IP, tamaño y cadena

- Variables de coincidencia, como RequestHeader, QueryString, RequestUri, RequestBody, Cookies o PostArgs

- Métodos de solicitud HTTP/HTTPS como POST o PUT

- Operadores, como Equal Contains, Regex, Begins with, Any y Ends with

- Una acción como Permitir, Bloquear, Registrar o Redirigir

Filtrado geográfico

De forma predeterminada, WAF responde a todas las solicitudes del usuario, independientemente del lugar de donde venga la solicitud. En algunos escenarios quizá desee restringir el acceso a la aplicación web por país o región. La regla personalizada de filtrado geográfico permite definir una ruta de acceso específica en el punto de conexión para permitir o bloquear el acceso desde determinados países o regiones. La regla de filtrado geográfico usa un código de país o región de dos letras.

Una variable de coincidencia para una regla de filtrado geográfico es RemoteAddr o SocketAddr. RemoteAddr es la dirección IP del cliente original que se envía normalmente mediante el encabezado de solicitud X-Forwarded-For. SocketAddr es la dirección IP de origen que WAF ve. Si el usuario está detrás de un proxy, SocketAddr suele ser la dirección del servidor proxy.

Puede combinar una condición GeoMatch y una condición de coincidencia de la cadena REQUEST_URI para crear una regla de filtrado geográfico basada en la ruta de acceso.

Restricción de IP

Las reglas personalizadas de Azure Web Application Firewall controlan el acceso a las aplicaciones web. Para ello, especifican una lista de direcciones IP o intervalos de direcciones IP.

La regla personalizada de restricción de IP permite controlar el acceso a las aplicaciones web. Para ello, especifica una dirección IP o un intervalo de direcciones IP en el formato de enrutamiento de interdominios sin clases (CIDR).

De forma predeterminada, se puede acceder a la aplicación web desde Internet. Pero, en ocasiones, le interesa limitar el acceso a los clientes de una lista de direcciones IP conocidas o rangos de direcciones IP. Para ello, cree una regla de coincidencia de IP que bloquee el acceso a la aplicación web desde las direcciones IP que no aparezcan en la regla personalizada.

Limitación de frecuencia

Las reglas personalizadas de Azure Web Application Firewall permiten limitar la frecuencia, con el fin de controlar el acceso en función de las condiciones de coincidencia y la frecuencia de solicitudes entrantes.

Esta regla personalizada permite detectar niveles anormalmente altos de tráfico y bloquear algunos tipos de ataques por denegación de servicio de la capa de aplicación. La limitación de velocidad también le protege contra los clientes que se han configurado accidentalmente para enviar grandes volúmenes de solicitudes en un breve período de tiempo. La regla personalizada se define mediante la duración del recuento del límite de frecuencia (intervalos de un minuto o cinco minutos) y el umbral del límite de frecuencia (el número máximo de solicitudes permitidas en la duración del límite de frecuencia).

Modo de detección y modo de prevención

Azure Web Application Firewall puede funcionar en uno de dos modos. El modo que elija dependerá de cómo quiera que el firewall trate las solicitudes HTTP/HTTPS entrantes que coincidan con una de sus reglas:

- Modo de detección : registra la solicitud, pero permite que se realice.

- Modo de prevención : registra la solicitud, pero no permite que se realice.

Es habitual ejecutar Azure Web Application Firewall en modo de detección cuando se prueba una aplicación. En el modo de detección, puede comprobar si se dan dos tipos de problemas:

- Falsos positivos: solicitudes legítimas que el firewall marca como malintencionadas.

- Falsos negativos: solicitudes malintencionadas que el firewall permite.

Una vez que la aplicación esté lista para implementarse, cambie al modo de prevención.

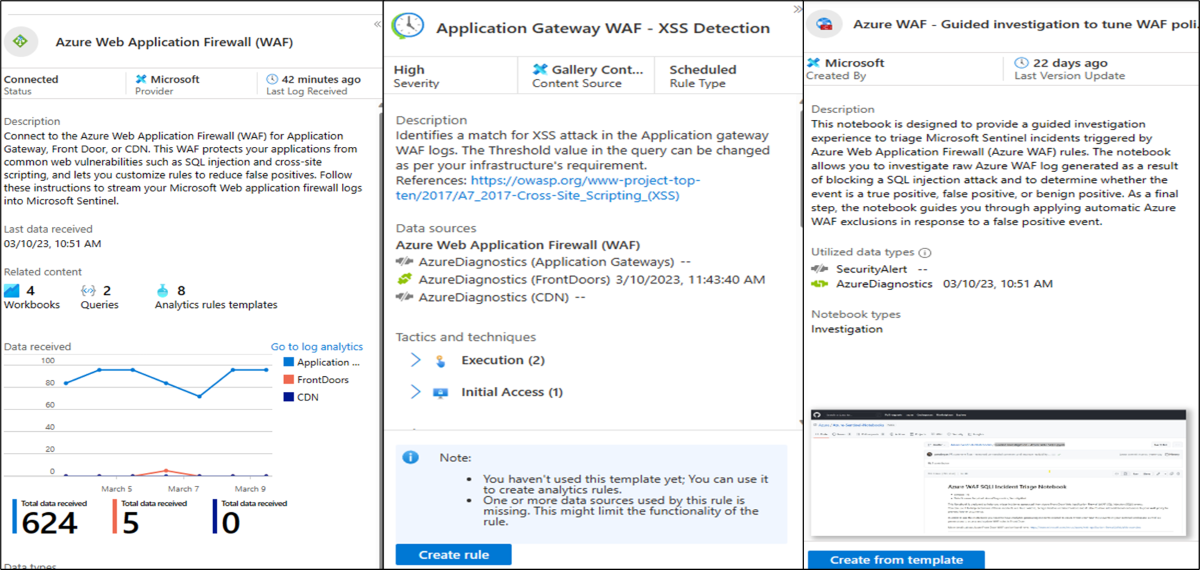

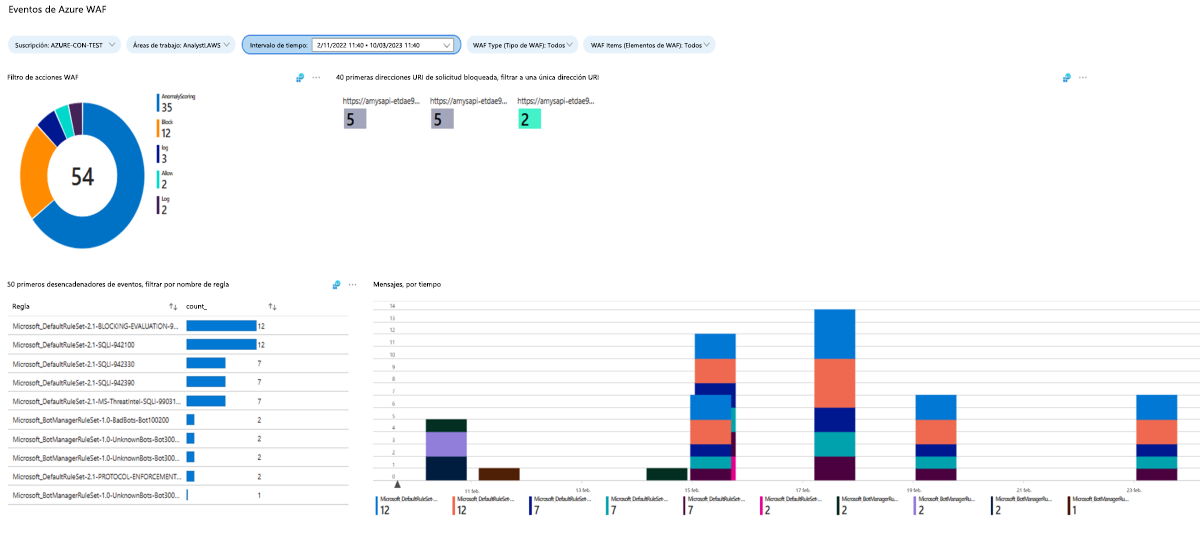

Uso de Microsoft Sentinel con Azure WAF

Azure WAF, en combinación con Microsoft Sentinel, puede proporcionar la administración de eventos de información de seguridad para los recursos de WAF. Con Microsoft Sentinel, puede acceder al conector de datos de WAF a Sentinel mediante Log Analytics. Los libros de WAF muestran análisis de WAF en Azure Front Door y WAF en Application Gateway. Las reglas de análisis de WAF detectan ataques por inyección de código SQL (SQLi) y scripting entre sitios (XSS) a partir de registros de AFD y Application Gateway. En el cuaderno de WAF se pueden investigar incidentes de inyección de código SQL en Azure Front Door.