Funcionamiento de Azure DDoS Protection

Después de revisar el capítulo anterior, ya sabe que Contoso se beneficiará de las medidas de seguridad adicionales que proporciona el servicio DDoS Protection respecto al servicio Infrastructure Protection. En esta unidad obtendrá información sobre las características de DDoS Protection y cómo funciona.

Características de DDoS Protection

Como se describe en la unidad anterior, Azure DDoS Protection proporciona más funcionalidades que Infrastructure Protection.

DDoS Protection

Al habilitar DDoS Protection, el primer paso es asociar redes virtuales o direcciones IP a DDoS Protection. Solo los servicios con una dirección IP pública en las redes virtuales están protegidos. Por ejemplo, la dirección IP pública de una instancia de Azure Web Application Firewall que está disponible en Azure Application Gateway y está implementada para las protecciones de nivel 7 está protegida. Los sistemas que usan direcciones IP no enrutables en la red virtual protegida no se incluyen en el plan de protección. Se trata de una ventaja para el cliente, ya que estos sistemas no tienen conexión a Internet y no se aplica ningún cargo para su protección.

Nota

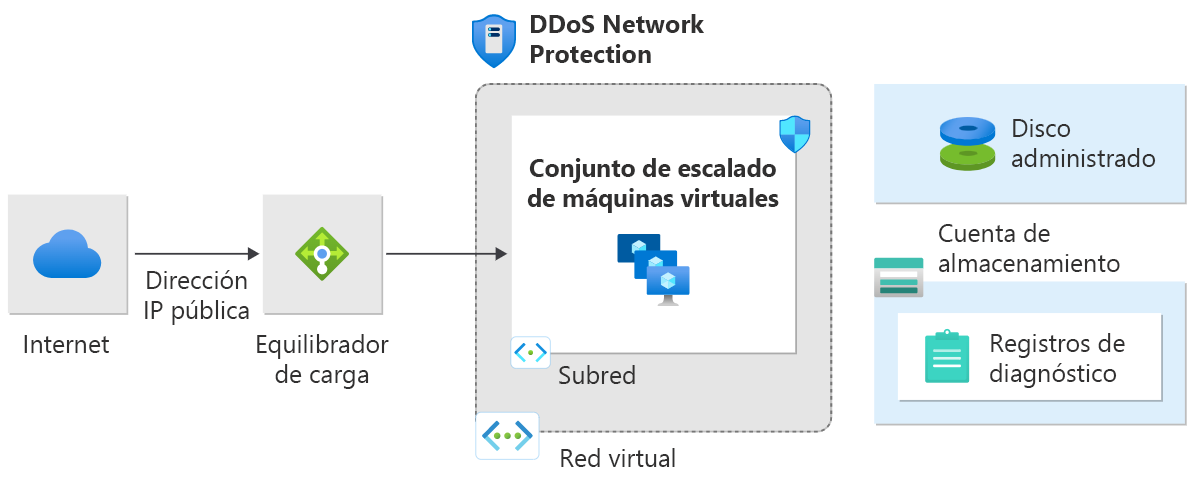

Para simplificar la implementación, puede configurar la Protección de red contra DDoS para su organización y vincular redes virtuales desde varias suscripciones al mismo plan.

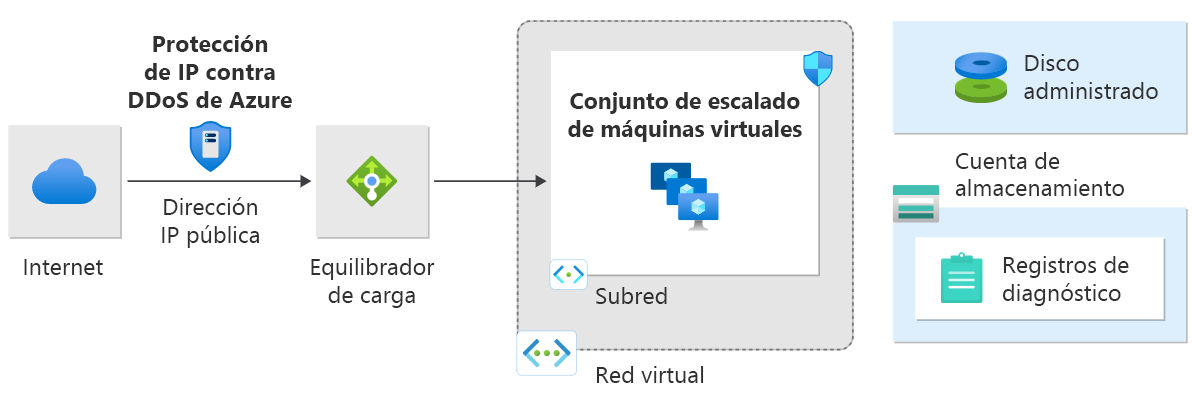

Después de configurar la Protección de red contra DDoS, debe agregar recursos protegidos. Puede seleccionar los servicios que obtendrán DDoS Protection mediante el uso de los grupos de recursos de Azure, grupos de administración o suscripciones definidos por el usuario. Como alternativa, puede habilitar la Protección de IP contra DDoS en una dirección IP singular. Esto es útil si necesita protección para menos de 100 direcciones IP o si prueba DDoS Protection en su entorno.

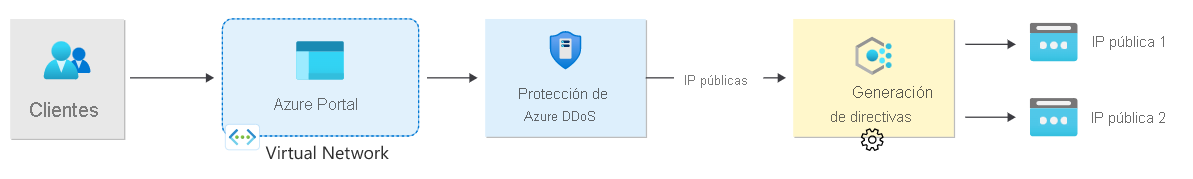

La directiva de DDoS se genera al habilitar DDoS Protection. Se optimiza y configura de forma automática mediante la aplicación de algoritmos de aprendizaje automático y el uso de una supervisión del tráfico de red específica.

DDoS Protection supervisa el tráfico de red y lo compara constantemente con los límites definidos en la directiva de DDoS. Cuando el tráfico supera el límite máximo, la mitigación de DDoS se inicia automáticamente. Durante la mitigación, el servicio de protección contra DDoS vuelve a enrutar los paquetes enviados a un recurso protegido. En este tráfico se realizan varias comprobaciones para garantizar que los paquetes se ajusten a las especificaciones de Internet y no tengan un formato incorrecto. Se reenvía el tráfico IP válido al servicio previsto. DDoS Protection aplica tres directivas de mitigación optimizadas (SYN de TCP, TCP y UDP) para cada dirección IP pública asociada a un recurso protegido.

Cuando el tráfico se sitúa por debajo del umbral aplicable, se suspende la mitigación. Esta protección no se aplica a instancias de App Service Environment.

En el diagrama siguiente se muestra el flujo de datos a través de DDoS Protection.

En el siguiente diagrama, Protección de red contra DDoS está habilitado en la red virtual del equilibrador de carga de Azure (Internet) que tiene asociada la dirección IP pública.

En el siguiente diagrama, la Protección de IP contra DDoS está habilitado en la dirección IP pública de front-end de un equilibrador de carga público.

Ajuste adaptable de Azure DDoS Protection

Cada aplicación de Azure tiene su propio patrón de tráfico, que es único como una huella digital humana. En la protección contra DDoS, el proceso consiste en detectar el ataque y, a continuación, detenerlo. DDoS Protection usa un algoritmo de aprendizaje automático propietario, que identifica el patrón de tráfico (huella digital) de la aplicación y lo usa para crear un perfil de tráfico de la aplicación.

En el caso de que esta aplicación empiece a recibir tráfico fuera del intervalo estándar, se aumentará el límite superior de las directivas de mitigación de DDoS Protection para admitir lo que podría ser un aumento temporal.

Si alguien trata de denegar el servicio distribuido de su aplicación, el tráfico seguiría creciendo. En ese momento, DDoS Protection desencadena alertas, ya que parece detectar alguna anomalía en el tráfico. El tráfico entrante a la aplicación se inspeccionará en tiempo real para comprobar si hay paquetes válidos. Los paquetes no válidos se quitarán para que no afecten a la disponibilidad y el rendimiento de la aplicación.

Métricas de DDoS Protection

En el ejemplo anterior, poco después de la detección de un ataque, DDoS Protection envía notificaciones con métricas de Azure Monitor y las alertas de protección contra DDoS. Debe analizar el ataque utilizando los datos que se registraron durante ese ataque. Puede usar Microsoft Sentinel, herramientas de SIEM de asociados, registros de Azure Monitor y otros servicios de diagnóstico para este fin. Los datos registrados se conservan durante 30 días.

Prueba de la protección contra DDoS

Las pruebas y la validación son cruciales para saber el rendimiento que tendrá un sistema durante un ataque DDoS. Los clientes de Azure pueden recurrir a nuestros asociados de pruebas autorizados para probar el rendimiento de sus servicios protegidos durante un ataque DDoS:

- BreakingPoint Cloud: un generador de tráfico de autoservicio donde los clientes pueden generar tráfico destinado a los puntos de conexión públicos que tengan habilitado el servicio DDoS Protection con fines de simulación.

- Red Button: trabaje con un equipo dedicado de expertos para simular escenarios de ataque DDoS reales en un entorno controlado.

- RedWolf es un proveedor de pruebas de DDoS guiadas o de autoservicio con control en tiempo real.

Puede usar simuladores de ataques para:

Validar que los servicios de claves están protegidos durante un ataque DDoS.

Practicar su respuesta a incidentes ante un ataque DDoS.

Ayudar a entrenar al personal de seguridad.

Puede encontrar más información sobre estos servicios revisando los vínculos de referencia en la unidad de resumen.