Introducción

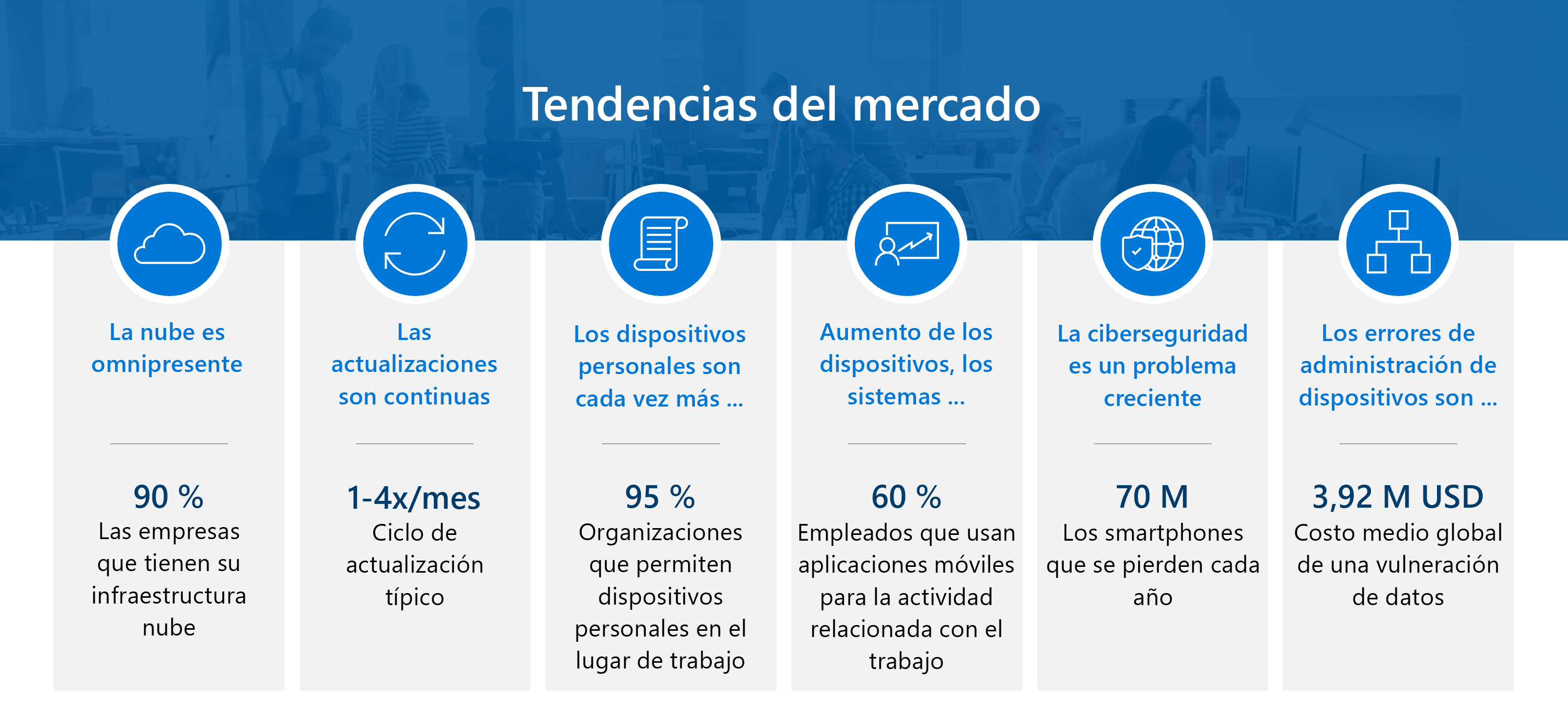

La tecnología está evolucionando en el área de trabajo moderna, como se muestra en el diagrama siguiente.

El diagrama muestra lo siguiente:

- La mayoría de las empresas usan servicios en la nube.

- Las actualizaciones de software son continuas y frecuentes.

- La mayoría de las empresas permiten el uso de dispositivos móviles personales en el lugar de trabajo.

- La mayoría de los empleados usan aplicaciones móviles para hacer actividades relacionadas con el trabajo.

- La ciberseguridad es una preocupación creciente.

- Los errores de administración de dispositivos y las infracciones de datos son costosos.

Esta evolución del área de trabajo conduce a los siguientes cambios en las prácticas de tecnología de la información (TI):

- Los trabajadores de conocimientos que usan dispositivos únicos ahora usan varios dispositivos.

- Son más comunes los dispositivos compartidos, como los dispositivos de punto de venta minorista y los dispositivos resistentes.

- También lo son los dispositivos especializados, como pizarras digitales interactivas, dispositivos para salas de conferencias y equipos holográficos ponibles.

- Los dispositivos que eran propiedad corporativa ahora pueden pertenecer a usuarios o a la corporación.

- Las aplicaciones heredadas de la red corporativa ahora están unidas a aplicaciones administradas por la nube y de software como servicio (SaaS).

- Los administradores de TI se mueven de procesos manuales y reactivos hacia procesos automatizados y proactivos.

- En lugar de proporcionar entornos de soporte técnico de alta interacción, las organizaciones ahora proporcionan soluciones de autoservicio.

Acceso a los datos

Los usuarios de su organización tienen las siguientes características:

- Pueden ser empleados, compañeros de trabajo o estudiantes.

- Pueden abrir y compartir archivos personales, visitar sitios web no seguros e instalar aplicaciones potencialmente inseguras.

- Quieren utilizar sus dispositivos para acceder a toda su información y recursos, ya sea en el trabajo, en la escuela o en casa.

- Necesitan compartir información con compañeros de confianza y verificados.

Para hacer su trabajo, estos usuarios deben poder acceder a los recursos de la organización sin problemas y de forma segura de las siguientes maneras:

- En dispositivos iOS/iPadOS, Android, Windows o macOS.

- En los dispositivos de la empresa o en sus propios dispositivos.

- En varios tipos de dispositivos.

- En varios formatos, como desde una aplicación o en un explorador web.

Como administrador de TI o responsable de la toma de decisiones empresariales, debe encontrar métodos y tecnologías modernos para proteger correctamente a su organización frente a amenazas digitales al tiempo que mantiene la productividad. Puede empezar implementando servicios y herramientas para proteger los dispositivos digitales, las aplicaciones y los datos o los puntos de conexión, que los miembros de su organización necesitan para ser productivos.

Protección de recursos

Puede ayudar a proteger recursos y dispositivos mediante los servicios y herramientas de administración de dispositivos móviles (MDM) y administración de aplicaciones móviles (MAM).

- MAM permite a las organizaciones administrar y proteger sus datos dentro de las aplicaciones.

- MDM permite a las organizaciones proteger y asegurar sus recursos y datos en función de los dispositivos registrados.

Al usar MAM y MDM, las organizaciones pueden asegurarse de que solo las personas y dispositivos autorizados obtengan acceso a información propietaria. Los usuarios de dispositivos pueden sentirse cómodos accediendo a los datos de trabajo desde sus dispositivos (como los teléfonos), ya que saben que sus dispositivos cumplen los requisitos de seguridad de su organización.

Las soluciones MDM y MAM deben realizar las siguientes tareas:

- Garantizar que los dispositivos y las aplicaciones cumplen los requisitos de seguridad de la organización.

- Usar una única solución móvil unificada que aplique directivas y ayude a administrar dispositivos, aplicaciones, usuarios y grupos.

- Admitir un entorno móvil variado para administrar dispositivos iOS/iPadOS, Android, Windows y macOS de forma segura.

- Asegurarse de que todos los servicios corporativos sean de fácil acceso para los usuarios en todos los dispositivos que empleen.

- Proteger la información de la empresa al ayudar a controlar la forma en que el personal accede y comparte sus datos.

- Crear y distribuir directivas digitales que ayuden a mantener los datos de la empresa seguros en dispositivos personales y propiedad de la organización.

- Asegurarse de que los usuarios obtengan una experiencia de soporte técnico de primera clase para los productos que necesitan usar, como Office y Edge.

Al implementar una infraestructura de administración, puede proporcionar a los usuarios servicios de TI, aplicaciones, protección y configuración para ayudarles a ser más productivos. Por ejemplo, los usuarios pueden obtener automáticamente sus certificados, perfiles de red inalámbrica y configuración de red privada virtual (VPN) sin configurarlos manualmente. Los usuarios son más productivos porque no tienen que realizar la configuración manual y están mejor protegidos porque tienen la configuración correcta.

Es posible que conozca y que ya esté usando servicios y herramientas como Microsoft Intune, Microsoft Endpoint Configuration Manager, administración conjunta y Windows Autopilot. Microsoft Intune ahora combina todos estos servicios y herramientas. Intune forma parte del conjunto de Microsoft 365 y tiene como fin ayudar a proteger los puntos de conexión de su organización mediante la protección del acceso y de los datos y la administración de riesgos.

Objetivos de aprendizaje

En este módulo obtendrá información sobre:

- Los productos, servicios y funcionalidades que componen Microsoft Intune.

- Cómo Intune y Microsoft Configuration Manager pueden ayudar a proteger los puntos de conexión de su organización.

- Qué puede hacer Microsoft Intune para usted y su organización.