Funcionamiento de Microsoft Sentinel

Microsoft Sentinel le ayuda a habilitar las operaciones de seguridad de un extremo a otro. Comienza con la ingesta de registros y continúa hasta la respuesta automatizada a las alertas de seguridad.

Estas son las características y los componentes clave de Microsoft Sentinel.

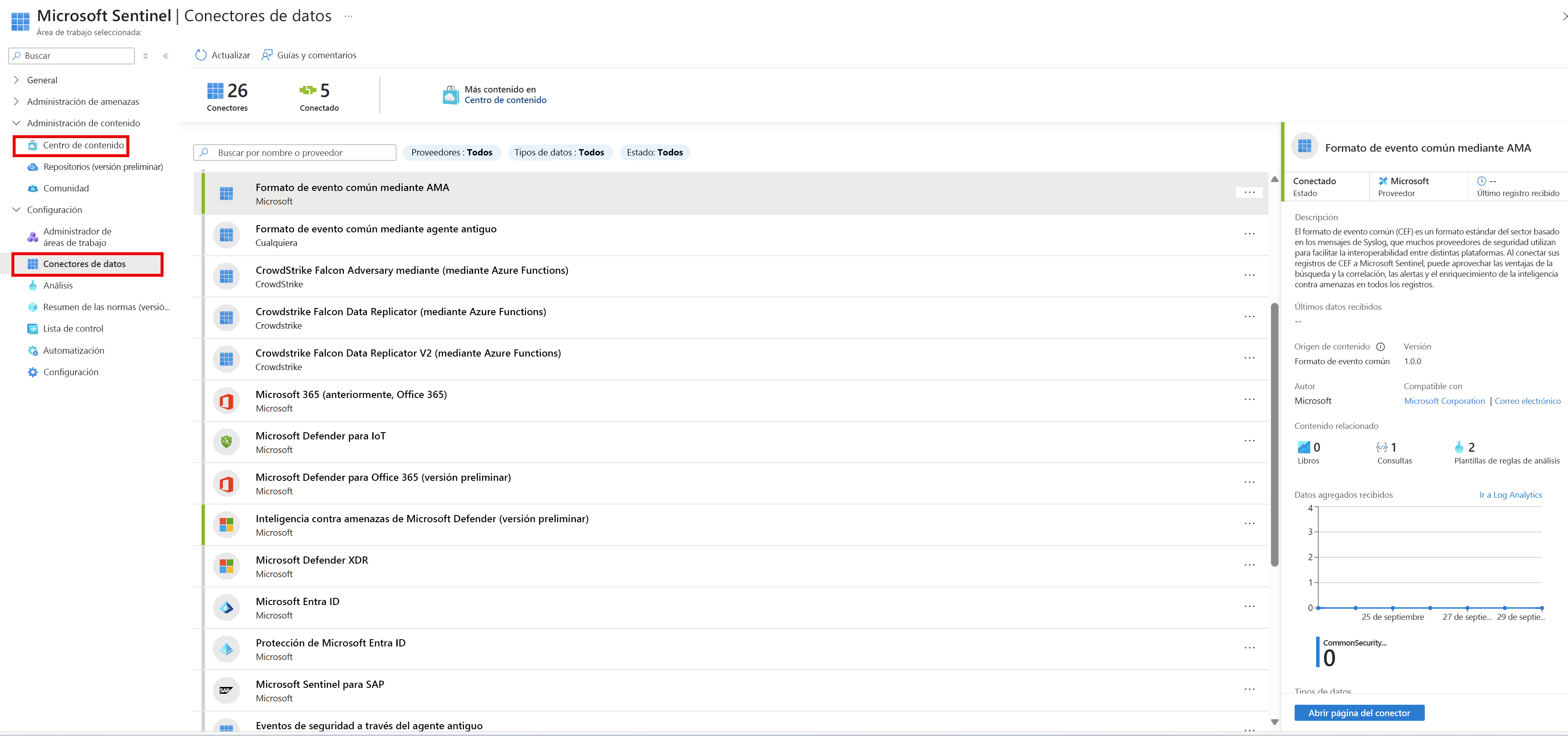

Conectores de datos

Lo primero que debe hacer es ingerir los datos en Microsoft Sentinel. Los conectores de datos te permiten hacer precisamente eso. Para conectar conectores de datos, instale primero las soluciones del Centro de contenido. Una vez instalado, puede agregar algunos servicios, como los registros de actividad de Azure, simplemente seleccionando un botón. Otros, como syslog, requieren más configuración. Hay conectores de datos que abarcan todos los escenarios y orígenes, incluidos, entre otros, los siguientes:

- syslog

- Formato de evento común (CEF)

- Trusted Automated eXchange of Indicator Information (TAXII) (para la inteligencia sobre amenazas)

- Actividad de Azure

- Servicios de Microsoft Defender

- Amazon Web Services (AWS) y Google Cloud Platform (GCP)

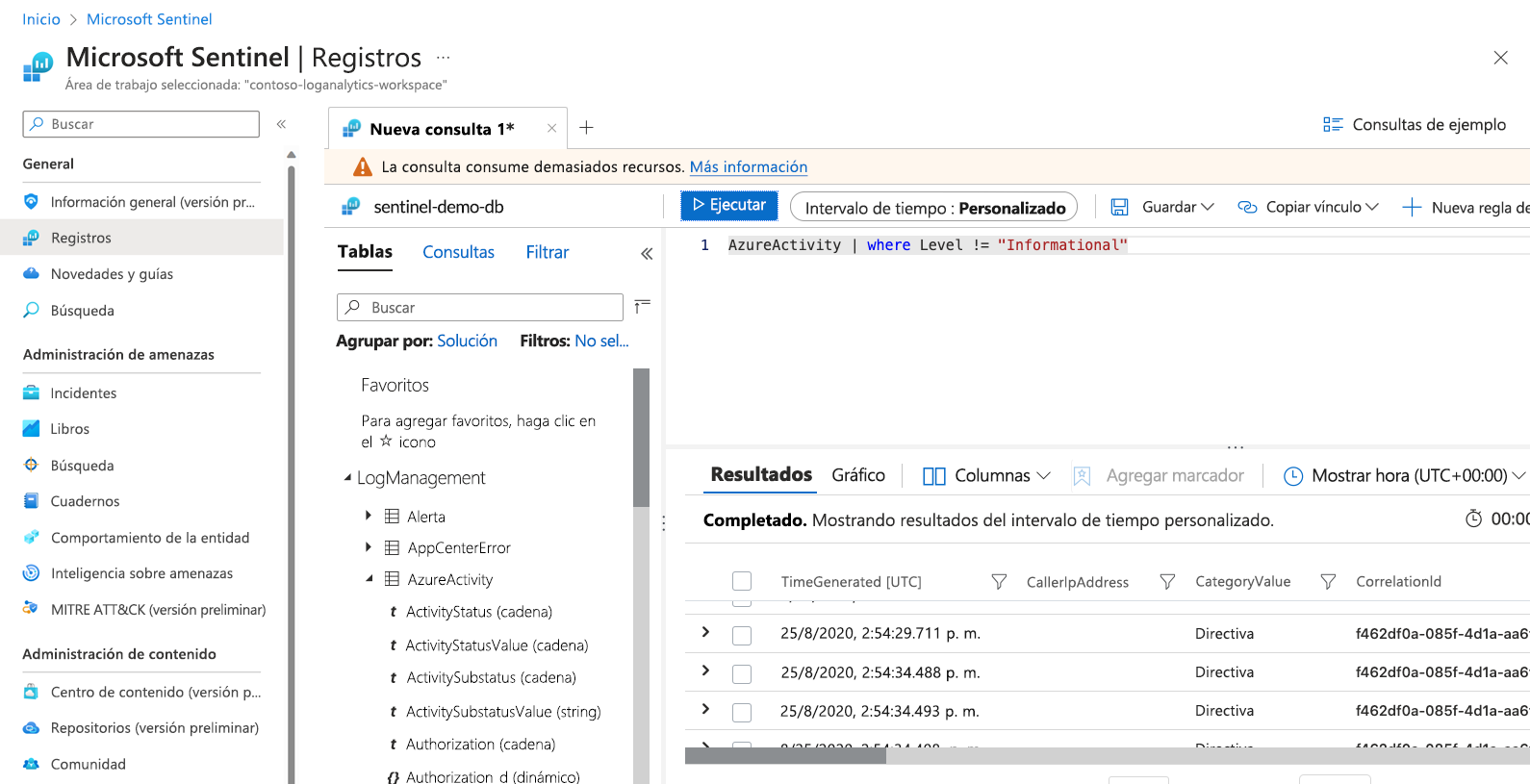

Retención de registros

Una vez que los datos se ingieren en Microsoft Sentinel, los datos se almacenan en el área de trabajo de Log Analytics. Entre las ventajas de usar Log Analytics se incluye la capacidad de usar el lenguaje de consulta de Kusto (KQL) para consultar los datos. KQL es un lenguaje de consulta enriquecido que ofrece una gran capacidad para profundizar y obtener conclusiones de los datos.

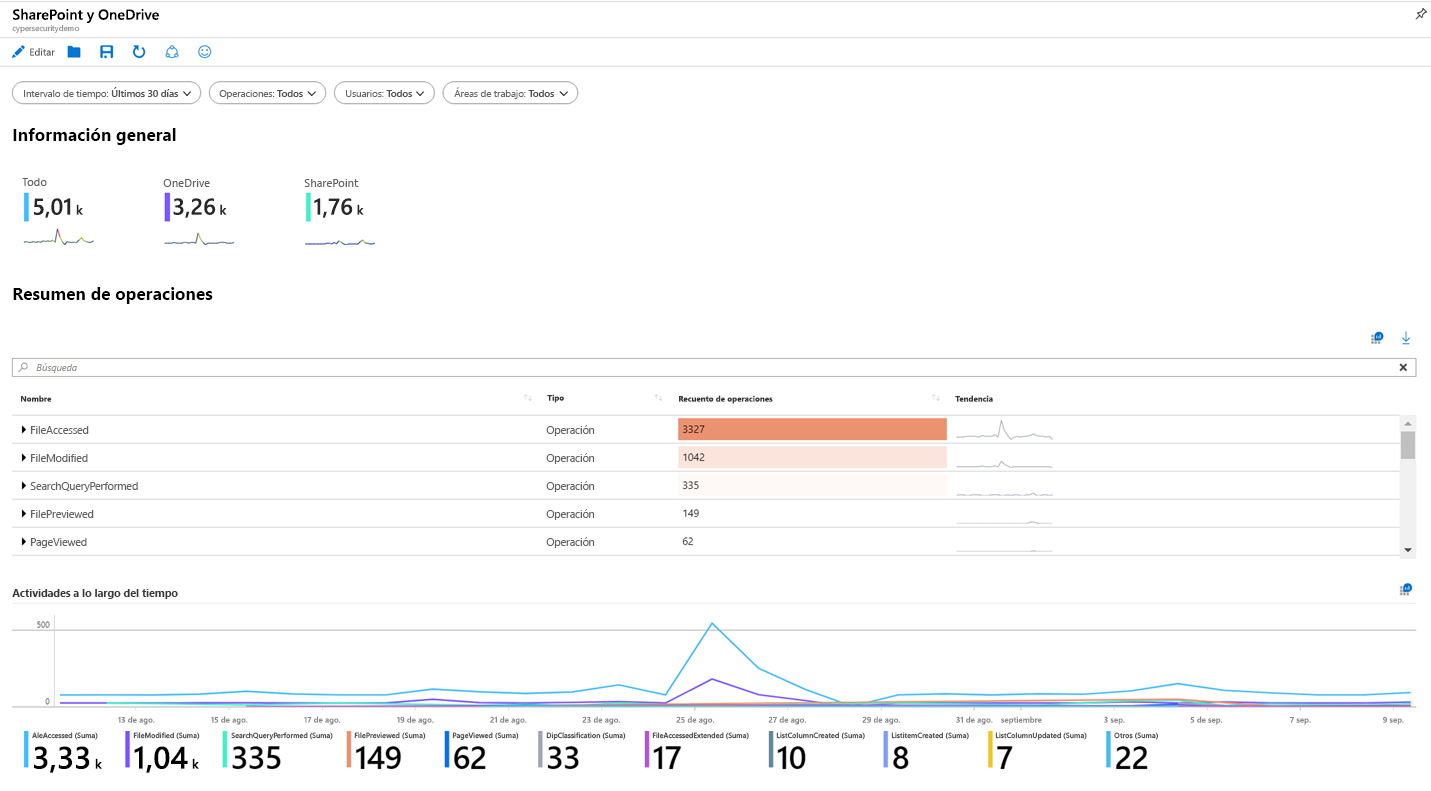

Workbooks

Puede usar libros para visualizar los datos en Microsoft Sentinel. Los libros son similares a los paneles. Cada componente de ellos se genera mediante una consulta KQL subyacente de los datos. Puede usar los libros integrados en Microsoft Sentinel y editarlos para ajustarlos a necesidades propias, o bien crear libros propios desde cero. Si ha usado libros de Azure Monitor, esta característica le resulta familiar, ya que es la implementación de Sentinel de los libros monitor.

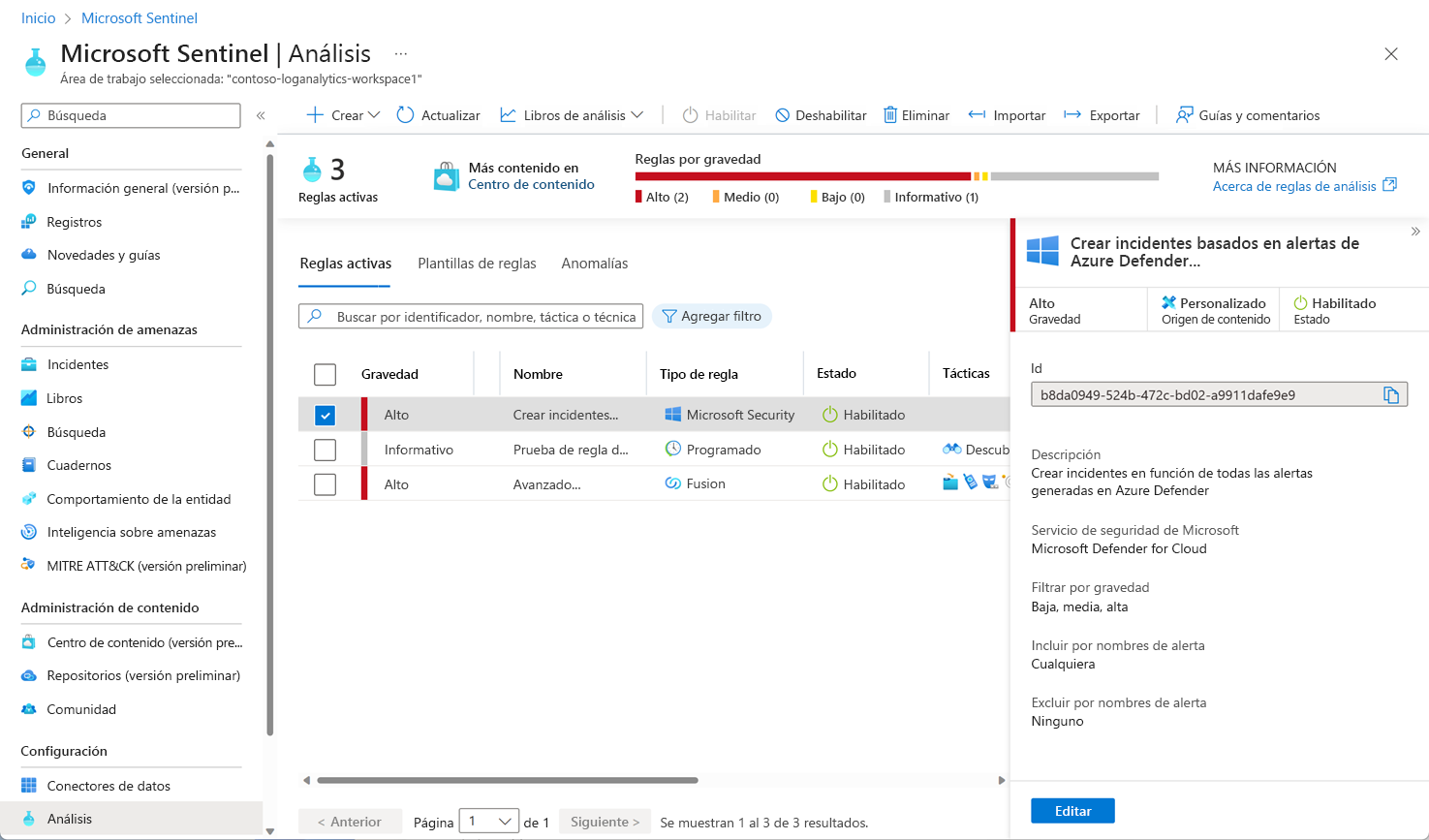

Alertas de análisis

Hasta ahora, cuenta con registros y algunas visualizaciones de datos. Ahora sería excelente disponer de análisis proactivos de los datos, para que reciba una notificación cuando se produzca algo sospechoso. Puede habilitar las alertas de análisis integradas en el área de trabajo de Sentinel. Existen varios tipos de alertas, algunas de las cuales puede editar según sus necesidades. Otras alertas se basan en modelos de aprendizaje automático que son propiedad de Microsoft. También puede crear alertas programadas personalizadas desde cero.

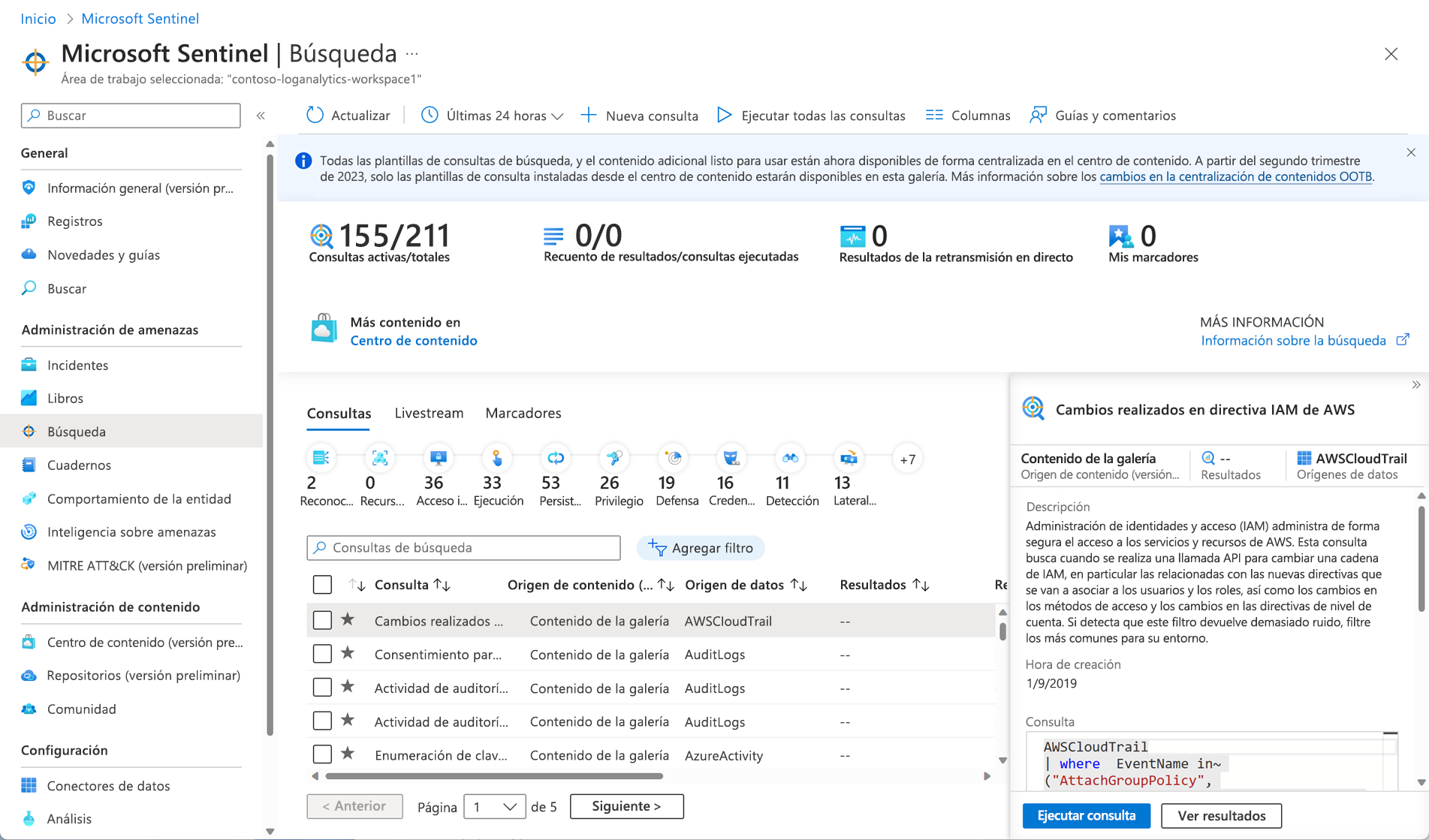

Búsqueda de amenazas

En este módulo, no profundizaremos en la búsqueda de amenazas. Sin embargo, si los analistas de SOC necesitan buscar actividades sospechosas, muchas soluciones del centro de contenido proporcionan consultas de búsqueda integradas que pueden usar. Los analistas también pueden crear sus propias consultas. Sentinel también se integra con Azure Notebooks. Esta solución proporciona cuadernos de ejemplo para investigadores expertos que deseen usar toda la potencia de un lenguaje de programación para buscar en sus datos.

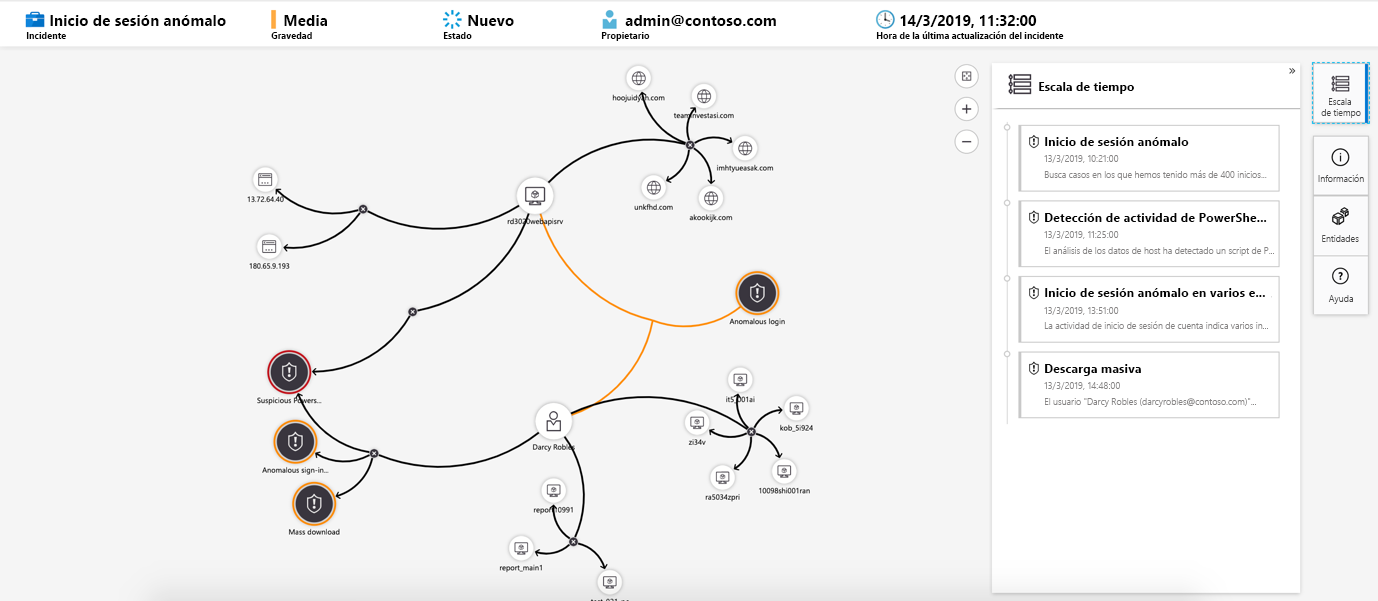

Incidentes e investigaciones

Se crea un incidente cuando se desencadenan alertas. En Microsoft Sentinel, puede realizar tareas de administración de incidentes estándar como cambiar el estado o asignar incidentes a individuos para su investigación. Microsoft Sentinel también tiene una funcionalidad de investigación que le permite investigar los incidentes visualmente mediante la asignación de entidades en los datos de registro a lo largo de una escala de tiempo.

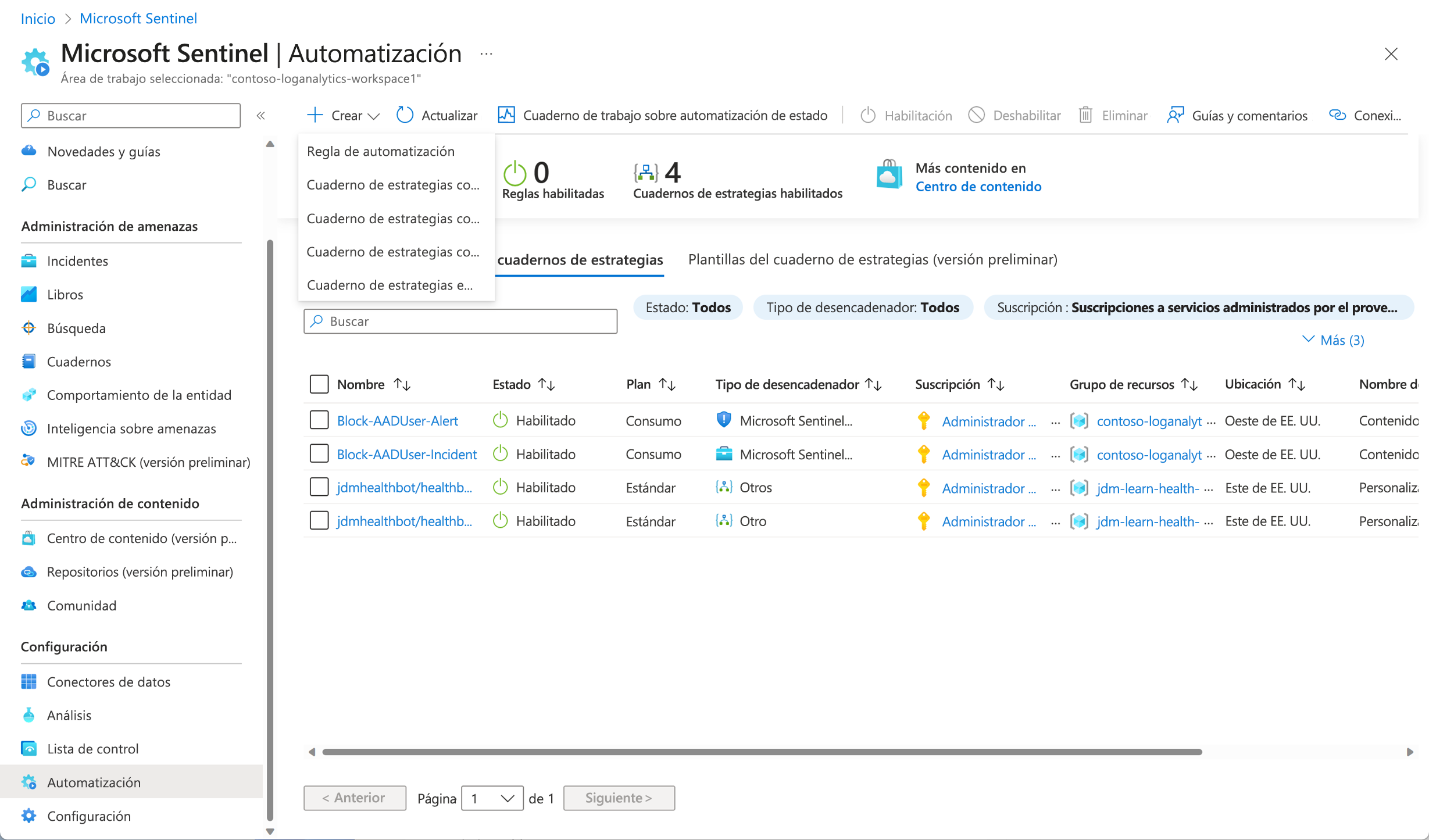

Cuadernos de estrategias de automatización

Poder responder a los incidentes de forma automática permite automatizar algunas de las operaciones de seguridad y aumentar la productividad de los SOC. Microsoft Sentinel le permite crear flujos de trabajo automatizados, o cuadernos de estrategias, en respuesta a eventos. Esta funcionalidad se podría usar para realizar tareas de administración de incidentes, enriquecimiento, investigación o corrección. Estas labores suelen denominarse orquestación de seguridad, automatización y respuesta (SOAR).

Como analista de SOC, ahora puede empezar a ver cómo Microsoft Sentinel podría ayudarle a alcanzar los objetivos. Por ejemplo, podría realizar estas acciones:

- Ingerir datos de los entornos locales y en la nube

- Realizar análisis de los datos

- Administrar e investigar los incidentes que se producen

- Responder automáticamente mediante cuadernos de estrategias.

En otras palabras, Microsoft Sentinel ofrece una solución de un extremo a otro para las operaciones de seguridad.