¿Cómo funciona Azure NAT Gateway?

Antes de poder usar Azure NAT Gateway para empezar a resolver los problemas de agotamiento de puertos en su empresa, debe comprender su funcionamiento. Este conocimiento le permite hacerse una idea mejor sobre los pasos que debe seguir para implementar, configurar y usar correctamente este servicio a fin de resolver problemas de conectividad.

Al crear un servicio de puerta de enlace Azure NAT Gateway, debe asignarle una dirección IP pública o un prefijo de dirección IP pública. El recurso de puerta de enlace Azure NAT Gateway puede usar hasta 16 direcciones IP públicas. NAT Gateway puede usar cualquier combinación de direcciones IP públicas y prefijos de dirección IP pública sumando hasta un total de 16 direcciones.

El tamaño máximo del prefijo de NAT Gateway es /28 (16 direcciones). Si se asocia un prefijo de IP pública a un servicio Azure NAT Gateway, este se escala automáticamente al número de direcciones IP de salida necesarias. Azure NAT Gateway solo admite protocolos TCP y UDP, y no se puede asociar con una dirección IP pública IPv6 o un prefijo de dirección IP pública IPv6.

Al conectar un servicio Azure NAT Gateway a subredes de la red virtual, se invalida automáticamente cómo se enruta el tráfico a Internet. Aunque haya máquinas virtuales de Azure con direcciones IP públicas en esa subred, estas direcciones dejarán de usarse para la conectividad saliente.

El diagrama siguiente es un escenario de una red virtual con dos subredes. Las máquinas virtuales de Azure y otros servicios de estas subredes no tienen asignadas direcciones IP públicas. Todo el tráfico saliente y entrante se enruta a través del servicio Azure NAT Gateway, que usa una dirección IP pública o un prefijo de dirección IP pública para las conexiones salientes.

En el diagrama siguiente, una máquina virtual de Azure de la subred A tiene asignada una dirección IP pública de nivel de instancia, mientras que las máquinas virtuales de la subred B no tienen direcciones IP públicas. Si se implementa Azure NAT Gateway en este escenario, el tráfico entrante dirigido a las máquinas virtuales de la subred A se siguen dirigiendo a una IP de nivel de instancia. Sin embargo, todo el tráfico saliente de la subred A y la subred B se enruta a través de Azure NAT Gateway.

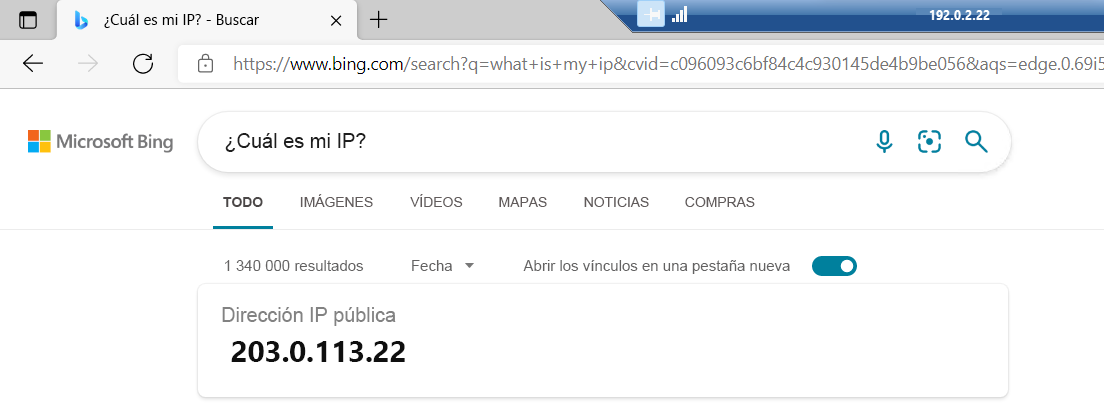

La captura de pantalla siguiente tiene una máquina virtual de Azure que usa 192.0.2.22 como dirección IP pública que emplea para realizar la conexión RDP entrante a la máquina virtual. Sin embargo, su dirección IP para las conexiones salientes tiene una dirección diferente de 203.0.113.22. Esta dirección IP pública la usa el servicio Azure NAT Gateway.

Puede usar el servicio Azure NAT Gateway en escenarios en los que tenga implementado un equilibrador de carga de red para una red virtual. Sin embargo, es importante saber que NAT Gateway reemplaza toda la configuración saliente de una regla de equilibrio de carga o de reglas de salida. Azure NAT Gateway no afecta al tráfico originado por la entrada.

Si usa zonas de disponibilidad de Azure, una red virtual puede abarcar más de una zona de disponibilidad y las subredes de esa red. El servicio Azure NAT Gateway es actualmente un servicio zonal, lo que significa que solo se puede designar a zonas únicas. Sin embargo, puede seguir usándose para trabajar con recursos fuera de su zona.