Soluciones en la nube híbrida

Tailwind Traders tiene varias aplicaciones con componentes de front-end que en la actualidad se ejecutan localmente en una red perimetral. Los elementos de back-end se encuentran en una red interna protegida. Uno de los objetivos de la empresa al trasladarse a una nube híbrida es retirar la red perimetral y hospedar las cargas de trabajo de acceso público en la nube. Debido a los problemas de cumplimiento y las preocupaciones de los propietarios de las cargas de trabajo, algunas de estas aplicaciones deben permanecer físicamente en las instalaciones de Tailwind Traders en lugar de hospedarse en un centro de datos de Azure.

Tailwind Traders tiene otras aplicaciones a las que se accede a través de conexiones VPN en las redes protegidas internas de los centros de datos de Sydney, Melbourne y Auckland. Normalmente, en estas aplicaciones es necesario que los usuarios se autentiquen con su instancia de Active Directory local.

En esta unidad, veremos las tecnologías que permiten a Tailwind Traders mantener las aplicaciones a las que los usuarios se conectan a través de Azure, aunque los datos o la propia aplicación sigan hospedados en el equipo de Tailwind Traders.

¿Qué es Relay de Azure?

Azure Relay es un servicio que se puede usar para exponer de forma segura cargas de trabajo que se ejecutan en la red interna de la organización en la nube pública. El servicio permite hacerlo sin necesidad de abrir un puerto de entrada en un firewall de red perimetral.

Azure Relay admite los siguientes escenarios entre los servicios locales y las aplicaciones que se ejecutan en Azure:

- Comunicación unidireccional tradicional, de solicitud/respuesta y de punto a punto.

- Distribución de eventos para habilitar escenarios de publicación y suscripción

- Comunicación de socket bidireccional y no almacenada en búfer a través de los límites de la red

Azure Relay tiene las características siguientes:

- Conexiones híbridas. Esta característica usa sockets web de estándar abierto y se puede usar en arquitecturas multiplataforma. Admite .NET Core, .NET Framework, JavaScript y Node.js, protocolos abiertos basados en estándares y modelos de programación de llamada a procedimiento remoto (RPC).

- WCF Relay. Esta característica usa Windows Communication Foundation (WCF) para habilitar llamadas a procedimientos remotos. Se trata de una opción existente que muchos clientes usan con sus programas de WCF. También admite .NET Framework.

Azure Relay permite a Tailwind Traders publicar algunas aplicaciones que se ejecutan en la red interna para los clientes de Internet sin necesidad de una conexión VPN. La empresa debe usar Azure Relay en lugar de Conexiones híbridas de Azure App Service cuando no haya ninguna aplicación web de front-end que se ejecute en Azure. Azure Relay se debe usar en lugar del proxy de aplicación de Microsoft Entra cuando la aplicación no necesite la autenticación de Microsoft Entra.

¿Qué es Conexiones híbridas de App Service?

La característica Conexiones híbridas de Azure App Service puede usar cualquier recurso de aplicación en cualquier red capaz enviar solicitudes salientes a Azure en el puerto 443. Por ejemplo, puede usar Conexiones híbridas para permitir que una aplicación web que se ejecuta en Azure use una base de datos de SQL Server que se ejecute en el entorno local. La característica Conexiones híbridas proporciona acceso desde una aplicación que se ejecuta en Azure a un punto de conexión de Protocolo de control de transmisión (TCP).

Conexiones híbridas no se limita a las cargas de trabajo que se ejecutan en plataformas de Windows Server, sino que se puede configurar para acceder a cualquier recurso que funcione como punto de conexión TCP, independientemente del protocolo de aplicación que se use. Por ejemplo, se puede configurar una conexión híbrida entre una aplicación web que se ejecute en Azure y una base de datos MySQL que se ejecute en una máquina virtual Linux local.

Conexiones híbridas usan un agente de retransmisión que se implementa en una ubicación en la que el agente puede establecer la conectividad con el punto de conexión TCP en la red interna y establecer una conexión con Azure. Esta conexión está protegida con Seguridad de la capa de transporte (TLS) 1.2. Se usan claves de Firma de acceso compartido (SAS) para la autenticación y la autorización.

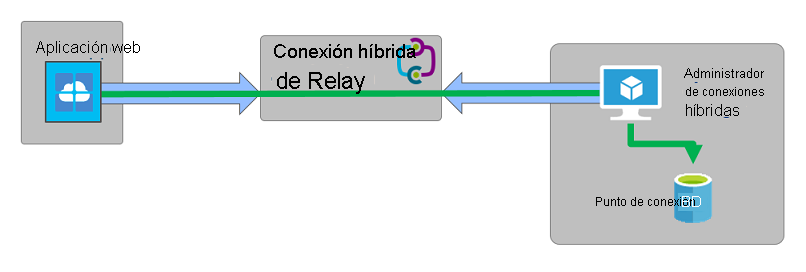

En la siguiente imagen se muestra una conexión híbrida entre una aplicación web que se ejecuta en Azure y un punto de conexión de base de datos que se ejecuta en el entorno local.

Conexiones híbridas tiene la siguiente funcionalidad:

- Las aplicaciones que se ejecutan en Azure pueden acceder a sistemas y servicios locales de forma segura.

- No es necesario que el servicio o sistema local sea directamente accesible para los hosts de Internet.

- No es necesario abrir un puerto en el firewall para permitir el acceso de entrada desde Azure al agente de retransmisión. Toda la comunicación se inicia de forma saliente desde el agente de retransmisión a través del puerto 443.

Conexiones híbridas tiene las siguientes limitaciones:

- No se puede usar para montar un recurso compartido de SMB en una red local.

- No puede usar el Protocolo de datagramas de usuario (UDP).

- No puede acceder a servicios basados en TCP que usen puertos dinámicos.

- No es compatible con el Protocolo ligero de acceso a directorios (LDAP) debido a que se basa en el protocolo UDP.

- No se puede usar para realizar una operación de unión a dominio de Active Directory Domain Services.

En el caso de Tailwind Traders, Conexiones híbridas permitirá retirar varias aplicaciones en las que actualmente sus front-ends se ejecutan en la red perimetral de la empresa. Estas aplicaciones se pueden migrar a Azure. De este modo, Conexiones híbridas proporcionará una conexión segura a las redes protegidas que hospedan componentes back-end de la aplicación.

¿Qué es el proxy de aplicación de Microsoft Entra?

El proxy de aplicación de Microsoft Entra permite proporcionar acceso remoto seguro a una aplicación web que se ejecuta en un entorno local a través de una dirección URL externa. Application Proxy se puede configurar para permitir el acceso remoto y el inicio de sesión único a SharePoint, Microsoft Teams, aplicaciones web de IIS y Escritorio remoto. Application Proxy se puede implementar como una sustitución de VPN por redes internas o servidores proxy inversos.

Application Proxy funciona con las aplicaciones siguientes:

- Aplicaciones web que usan la autenticación integrada de Windows

- Aplicaciones web que usan la autenticación basada en encabezados o formularios

- Aplicaciones hospedadas a través de Puerta de enlace de Escritorio remoto

Application Proxy funciona del siguiente modo:

- El usuario se conecta a la aplicación a través de un punto de conexión disponible de forma pública y, después, realiza un inicio de sesión de Microsoft Entra.

- Se reenvía un token al dispositivo del usuario una vez que se completa el inicio de sesión.

- El dispositivo cliente reenvía el token al servicio Application Proxy, que devuelve el nombre principal de usuario (UPN) y el nombre principal de seguridad (SPN) del token. Después, el proxy de aplicación reenvía la solicitud al conector de Application Proxy.

- Si se ha habilitado el inicio de sesión único, el conector de Application Proxy realiza una autenticación adicional.

- El conector de Application Proxy reenvía la solicitud a la aplicación local.

- La respuesta se envía a través del conector y el servicio Application Proxy al usuario.

En la siguiente imagen se ilustra este proceso:

Los usuarios de redes internas que permiten la conexión directa a las aplicaciones deben evitar el uso de Application Proxy.

Tailwind Traders puede usar el proxy de aplicación de Microsoft Entra para proporcionar a los usuarios externos acceso a las aplicaciones internas que usan la autenticación de Active Directory.