Identidad híbrida

Tailwind Traders ha usado Active Directory Domain Services (AD DS) como proveedor de identidades local en su entorno de red local desde que migraron de Windows NT 4.0 a principios de la década de los 2000. Muchas aplicaciones existentes de Tailwind Traders dependen de Active Directory. Algunas tienen una dependencia simple de Active Directory como proveedor de identidades. Otras tienen dependencias más profundas, como requisitos de directiva de grupo complejos, particiones de dominio personalizadas y extensiones de esquema personalizadas.

Mientras Tailwind Traders comienza a trasladar algunos recursos y desarrollar nuevas aplicaciones en Azure, quieren evitar la creación de una solución de identidad en paralelo que requiera información de inicio de sesión independiente para los recursos locales y en la nube.

En esta unidad, obtendrá información sobre las distintas formas de implementar la identidad híbrida.

Implementación de controladores de dominio en Azure

La forma más sencilla de proporcionar el mismo entorno de AD DS en Azure que una organización tiene localmente es la siguiente:

Implementar un par de controladores de dominio de AD DS en una subred de una red virtual de Azure.

Conectar la red virtual a la red local

Configurar esa subred como un sitio de AD DS nuevo, tal y como se muestra en la siguiente imagen

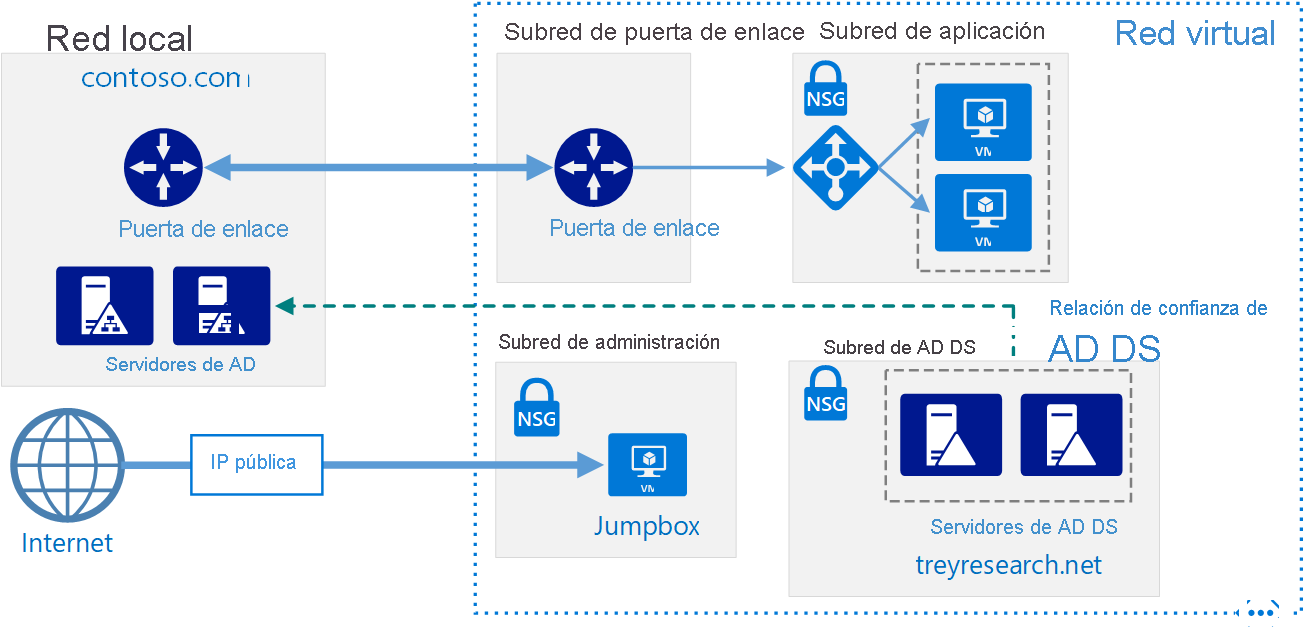

Otra opción consiste en configurar el dominio de AD DS hospedado en la nube como un dominio secundario del bosque del dominio local. Una opción adicional consiste en configurar los controladores de dominio de AD DS que se ejecutan en la nube como un bosque independiente que tenga una relación de confianza con el bosque local. En la siguiente imagen se muestra esta topología de bosque de recursos.

Cuando las organizaciones implementan controladores de dominio en máquinas virtuales de Azure, pueden implementar cargas de trabajo que necesitan una línea de visión a un controlador de dominio en la misma subred de Azure Virtual Network en la que se hayan implementado las máquinas virtuales del controlador de dominio. Se trata de un modelo de nube híbrida conceptualmente sencillo para muchas organizaciones, porque los centros de datos de Azure se tratan como un sitio de Active Directory remoto.

En el caso de Tailwind Traders, la extensión de su dominio o bosque de Active Directory local a Azure puede ser suficiente en función de los requisitos de la aplicación. El inconveniente de implementar esta opción es que las máquinas virtuales que se ejecutan todo el tiempo, como deben hacer los controladores de dominio, tienen asociado un gasto continuo.

¿Qué es Microsoft Entra Connect?

Microsoft Entra Connect (antes Azure AD Connect) permite a las organizaciones sincronizar las identidades de su instancia local de Active Directory con Microsoft Entra ID (antes Azure AD). Esto permite usar la misma identidad para los recursos locales y en la nube. Microsoft Entra Connect se suele utilizar cuando las organizaciones adoptan Microsoft 365 para permitir el acceso a aplicaciones como Microsoft SharePoint y Exchange que se ejecutan en la nube a través de aplicaciones del entorno local.

Si Tailwind Traders planea adoptar tecnologías de Microsoft 365, como Exchange Online o Microsoft Teams, deberá configurar Microsoft Entra Connect para replicar en Azure las identidades de su instancia local de AD DS. Si la empresa quiere usar también identidades locales con aplicaciones de Azure, pero sin implementar controladores de dominio de AD DS en máquinas virtuales, también deberá implementar Microsoft Entra Connect.

¿Qué es Microsoft Entra Domain Services?

Entra Domain Services permite proyectar un dominio de Microsoft Entra en una subred virtual de Azure. Al hacerlo, servicios como la unión a un dominio, la directiva de grupo, el Protocolo ligero de acceso a directorios (LDAP) y la autenticación Kerberos y NTLM estarán disponibles para cualquier máquina virtual implementada en la subred.

Microsoft Entra Domain Services permite tener disponible un entorno administrado básico de Active Directory para las máquinas virtuales sin preocuparse por administrar, mantener y pagar las máquinas virtuales que se ejecutan como controladores de dominio. Microsoft Entra Domain Services también permite usar identidades locales a través de Microsoft Entra Connect para interactuar con máquinas virtuales que se ejecutan en una subred de una red virtual de Azure configurada específicamente.

Un inconveniente de Microsoft Entra Domain Services es que la implementación de directivas de grupo es básica. Incluye un conjunto fijo de directivas y no ofrece la posibilidad de crear objetos de directiva de grupo (GPO). Aunque las identidades que se usan localmente estarán disponibles en Azure, las directivas de grupo configuradas de forma local no lo estarán.

En el caso de Tailwind Traders, Microsoft Entra Domain Services es una buena solución intermedia para las cargas de trabajo híbridas. Permite usar identidades unidas a dominio y una cantidad considerable de configuraciones de directiva de grupo, pero no admite aplicaciones que requieran una funcionalidad de Active Directory compleja, como particiones de dominio personalizadas y extensiones de esquema.