¿Qué es Azure Firewall Manager?

Empecemos con una definición e información general sobre las características principales de Firewall Manager. Esta información general le ayudará a decidir cuándo debe usar Firewall Manager y si es una opción adecuada para los requisitos de su organización.

Definición de la administración de firewall centralizada

La administración de firewall centralizada consiste en administrar varios firewalls simultáneamente. Puede resultar complicado mantener varios firewalls de forma individual. A medida que cambien sus necesidades en materia de seguridad, es posible que tenga que volver a configurar todos los firewalls para asegurarse de que su configuración esté sincronizada. De igual modo, si sus necesidades de seguridad aumentan, es posible que tenga que actualizar todos los firewalls. El uso de Firewall Manager simplifica la administración del firewall.

Definición de Firewall Manager

Azure Firewall Manager permite centralizar la administración de varias instancias de Azure Firewall. Azure Firewall es un servicio de seguridad de red basado en la nube y totalmente administrado. Al implementar Azure Firewall, puede ayudar a proteger los recursos de Azure.

El equipo de seguridad debe configurar y mantener las reglas de red y del nivel de la aplicación para el filtrado del tráfico. Si su organización tiene varias instancias de Azure Firewall, se beneficiará de la centralización de estas configuraciones. Firewall Manager permite lo siguiente:

- Centralizar la administración del firewall

- Abarcar varias suscripciones de Azure

- Abarcar diferentes regiones de Azure

- Implementar arquitecturas en estrella tipo hub-and-spoke para proporcionar protección y gobernanza del tráfico

Directiva de firewall

La directiva de firewall es el componente básico de Firewall Manager. Una directiva de firewall puede constar de lo siguiente:

- Configuración de NAT

- Recopilaciones de reglas de red

- Recopilaciones de reglas de aplicación

- Configuración de inteligencia sobre amenazas

Las directivas de firewall se aplican a los firewalls. Después de crear las directivas, puede asociarlas a una o más redes virtuales o concentradores virtuales.

Sugerencia

Puede crear y administrar directivas de Azure Firewall mediante Azure Portal, API REST, plantillas, Azure PowerShell y la CLI de Azure.

Procedimiento para administrar los firewalls de forma centralizada

Para administrar de forma centralizada Azure Firewall, implemente Firewall Manager. Ofrece las siguientes características:

Implementación y configuración centralizadas

Permite configurar varias instancias de Azure Firewall. Estas instancias múltiples pueden abarcar suscripciones y regiones de Azure.Administración centralizada de rutas

Evita la necesidad de crear manualmente rutas definidas por el usuario en redes virtuales en estrella de tipo hub-and-spoke.Importante

La administración centralizada de rutas solo está disponible en la arquitectura de centro virtual protegido.

Directivas jerárquicas

Permiten la administración central de directivas de Azure Firewall entre varios centros virtuales protegidos. El equipo de seguridad de TI puede crear directivas de firewall globales y aplicarlas en toda la organización.Integración de terceros

Esto permite la integración de la seguridad de terceros como proveedor de servicios.Disponibilidad entre regiones

Permite crear directivas de Azure Firewall en una región y aplicarlas en otras regiones.Plan de DDoS Protection

Puede asociar las redes virtuales a un plan de protección contra DDoS en Azure Firewall Manager.Administración de directivas de Web Application Firewall

Puede crear y asociar de forma centralizada directivas de Web Application Firewall (WAF) para las plataformas de entrega de aplicaciones, como Azure Front Door y Azure Application Gateway.

Puede implementar Firewall Manager en uno de los dos tipos de arquitecturas que se describen en la tabla siguiente.

| Tipo de arquitectura | Descripción |

|---|---|

| Red virtual de concentrador | Se trata de una red virtual estándar de Azure que crea y administra usted mismo. Al asociar directivas de firewall con este tipo de concentrador, se crea una red virtual de concentrador. El recurso subyacente de esta arquitectura es una red virtual. |

| Centro virtual protegido | Se trata de un recurso administrado por Microsoft que le permite crear fácilmente arquitecturas en estrella tipo hub-and-spoke. Al asociar directivas, se usa un centro virtual protegido. El recurso subyacente es un centro de Virtual WAN. |

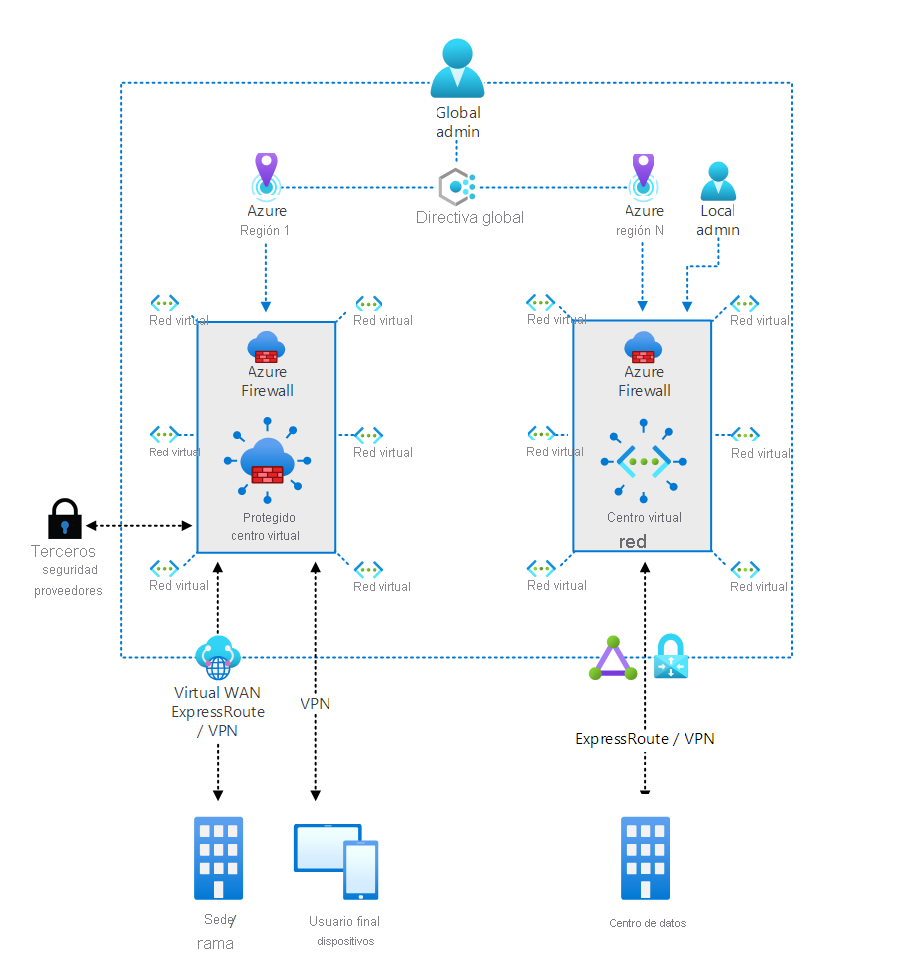

En el diagrama siguiente se muestra cada uno de estos tipos de arquitectura. Un administrador de empresa tiene un control de directiva general sobre las directivas de seguridad de una organización. Un administrador local tiene cierto control sobre las directivas asociadas a una red virtual de concentrador.