Planear, diseñar e implementar Microsoft Entra Connect

Microsoft Entra Connect es una solución que une una instancia local de Active Directory de organizaciones con su instancia de Microsoft Entra ID basada en la nube. El departamento de TI puede sincronizar identidades desde el entorno local en Azure y garantiza una identidad coherente en ambas plataformas. Esta conexión permite realizar servicios como la sincronización de hash de contraseña, la autenticación transferida y el inicio de sesión único de conexión directa.

Microsoft Entra Connect es la herramienta de Microsoft diseñada para satisfacer y lograr sus objetivos de identidad híbrida. Proporciona las siguientes capacidades:

- Sincronización: responsable de la creación de usuarios, grupos y otros objetos. A continuación, debe asegurarse de que la información de identidad de los usuarios y los grupos de su entorno local coincide con la de la nube. Esta sincronización también incluye los códigos hash de contraseña.

- Sincronización de hash de contraseñas: es un método de inicio de sesión que sincroniza el hash de la contraseña de un usuario de AD local con Microsoft Entra ID.

- Autenticación transferida: un método de inicio de sesión que permite a los usuarios utilizar la misma contraseña en el entorno local y en la nube, pero que no necesita la infraestructura adicional de un entorno federado.

- Integración de federación: la federación es una parte opcional de Microsoft Entra Connect y puede utilizarse para configurar un entorno híbrido mediante una infraestructura local de AD FS. También proporciona funcionalidades de administración de AD FS, como la renovación de certificados e implementaciones de servidor de AD FS adicionales.

- Seguimiento de estado: Microsoft Entra Connect Health proporciona una supervisión robusta.

¿Por qué usar Microsoft Entra Connect?

La integración de directorios locales con Microsoft Entra ID hace que los usuarios sean más productivos proporcionando una identidad común para tener acceso a recursos de nube y locales. Gracias a Microsoft Entra Connect, los usuarios pueden usar una única identidad para acceder tanto a aplicaciones locales como a servicios en la nube, como Microsoft 365. Asimismo, las organizaciones pueden proporcionar una experiencia de implementación sencilla para realizar la sincronización y el inicio de sesión mediante una única herramienta. Microsoft Entra Connect reemplaza las versiones anteriores de las herramientas de integración de identidades, y se incluye en la suscripción a Microsoft Entra ID.

Seleccione un método de autenticación

La identidad es el nuevo plano de control de la seguridad de TI, de modo que la autenticación se convierte en el guardián de acceso de una organización al nuevo mundo de la nube. Las organizaciones necesitan un plano de control de identidad que fortalezca su seguridad y mantenga las aplicaciones en la nube a salvo de intrusos. Cuando la solución de identidad híbrida de Microsoft Entra sea el nuevo plano de control, la autenticación será la base del acceso a la nube. La elección del método de autenticación correcto es una primera decisión fundamental en la configuración de una solución de identidad híbrida de Microsoft Entra. Para elegir un método de autenticación, es necesario tener en cuenta el tiempo, la infraestructura existente, la complejidad y el costo de implementar cada opción. Estos factores varían con cada organización y pueden cambiar con el tiempo.

Autenticación en la nube

Cuando se elige este método de autenticación, Microsoft Entra ID administra el proceso de inicio de sesión de los usuarios. Cuando se empareja con el inicio de sesión único (SSO) de conexión directa, los usuarios pueden iniciar sesión en las aplicaciones en la nube sin tener que volver a especificar sus credenciales. Con la autenticación en la nube puede elegir entre dos opciones:

Sincronización de hash de contraseña (PHS) de Microsoft Entra. Es la manera más sencilla de habilitar la autenticación para los objetos de directorio local en Microsoft Entra. Los usuarios pueden utilizar el mismo nombre de usuario y contraseña que en el entorno local sin tener que implementar ninguna infraestructura adicional.

- Esfuerzo. La sincronización de hash de contraseñas requiere un esfuerzo mínimo en cuanto a la implementación, el mantenimiento y la infraestructura. Este nivel de esfuerzo se aplica normalmente a organizaciones que solo necesitan que sus usuarios inicien sesión en Microsoft 365, aplicaciones SaaS y otros recursos basados en Microsoft Entra ID. Cuando se habilita, la sincronización de hash de contraseñas forma parte del proceso de sincronización de Microsoft Entra Connect y se ejecuta cada dos minutos.

- Experiencia del usuario. Para mejorar la experiencia de inicio de sesión de los usuarios, puede implementar un SSO de conexión directa gracias a la sincronización de hash de contraseñas. El SSO de conexión directa elimina las solicitudes innecesarias cuando los usuarios inician sesión.

- Escenarios avanzados. Si las organizaciones lo eligen, es posible usar información detallada de identidades con informes de Microsoft Entra Identity Protection con Microsoft Entra ID Premium P2. Por ejemplo, el informe de credenciales filtradas. Windows Hello para empresas tiene requisitos específicos cuando se usa la sincronización de hash de contraseñas. Microsoft Entra Domain Services requiere sincronización de hash de contraseña para crear usuarios con sus credenciales corporativas en el dominio administrado.

- Continuidad del negocio. La sincronización de hash de contraseñas tiene una alta disponibilidad como servicio en la nube que se puede escalar a todos los centros de datos de Microsoft. Para asegurarse de que la sincronización de hash de contraseña no deja de funcionar durante períodos prolongados, implemente un segundo servidor de Microsoft Entra Connect de modo provisional en una configuración en espera.

- Consideraciones. Actualmente, la sincronización de hash de contraseñas no aplica inmediatamente los cambios en los estados de la cuenta local. En esta situación, un usuario tendrá acceso a las aplicaciones en la nube hasta que el estado de la cuenta del usuario se sincronice con Microsoft Entra ID. Si las organizaciones quieren superar esta limitación, es recomendable ejecutar un nuevo ciclo de sincronización después de que los administradores realicen actualizaciones masivas en los estados de las cuentas de los usuarios locales. Por ejemplo, pueden deshabilitar las cuentas.

Autenticación de tránsito (PTA) de Microsoft Entra. Proporciona una validación de contraseñas simple para los servicios de autenticación de Microsoft Entra mediante un agente de software que se ejecuta en uno o más servidores locales. Los servidores validan a los usuarios directamente con la instancia local de Active Directory, lo que garantiza que la validación de la contraseña no se realiza en la nube. Las empresas con un requisito de seguridad para aplicar de inmediato los estados de cuenta de los usuarios locales, las directivas de contraseña y las horas de inicio de sesión pueden usar este método de autenticación.

- Esfuerzo. Para realizar la autenticación de paso a través, necesita uno o más (recomendamos tres) agentes livianos instalados en los servidores existentes. Estos agentes deben tener acceso a la instancia local de Active Directory Domain Services, incluidos los controladores de dominio locales de AD. Estos agentes necesitan acceso saliente a Internet y tener acceso a los controladores de dominio. Por esta razón, no se pueden implementar los agentes en una red perimetral.

- Experiencia del usuario. Para mejorar la experiencia de inicio de sesión de los usuarios, puede implementar un SSO de conexión directa con la autenticación de tránsito. El SSO de conexión directa elimina las solicitudes innecesarias cuando los usuarios inician sesión.

- Escenarios avanzados. La autenticación de tránsito aplica la directiva de cuenta local al iniciar sesión. Por ejemplo, se deniega el acceso cuando una cuenta de usuario local tiene el estado deshabilitado, bloqueado o la contraseña ha expirado. También puede denegarse el acceso si el intento de inicio de sesión no se realiza dentro de las horas en las que se permite al usuario iniciar sesión.

- Continuidad del negocio. Es recomendable que implemente dos agentes de autenticación de paso a través adicionales. Estos extras son adicionales al primer agente en el servidor de Microsoft Entra Connect. Esta implementación garantiza una alta disponibilidad de solicitudes de autenticación. Cuando hay tres agentes implementados, un agente puede dejar de funcionar cuando otro agente está inactivo por mantenimiento.

- Consideraciones. Puede utilizar la sincronización de hash de contraseñas como método de autenticación de respaldo para la autenticación de tránsito, cuando los agentes no puedan validar las credenciales de un usuario debido a un error local importante. La conmutación por error de la sincronización de hash de contraseña no sucede automáticamente y debe usar Microsoft Entra Connect para cambiar el método de inicio de sesión manualmente.

Autenticación federada

Cuando se elige este método de autenticación, Microsoft Entra ID deja el proceso de autenticación en manos de un sistema de autenticación de confianza como, por ejemplo, una instancia local de Servicios de federación de Active Directory (AD FS) para validar la contraseña del usuario. El sistema de autenticación puede proporcionar otros requisitos de autenticación avanzada. Algunos ejemplos son la autenticación basada en tarjetas inteligentes o la autenticación multifactor de terceros.

Esfuerzo. El uso de un sistema de autenticación federada se basa en un sistema externo de confianza para autenticar a los usuarios. Algunas empresas desean reutilizar sus inversiones existentes en sistemas federados con su solución de identidad híbrida de Microsoft Entra. El mantenimiento y la administración del sistema federado no entra en el control de Microsoft Entra ID. Es responsabilidad de la organización que usa el sistema federado asegurarse de que se implementa de forma segura y de que puede administrar la carga de autenticación.

Experiencia del usuario. La experiencia de usuario de la autenticación federada depende de la implementación de las características, la topología y la configuración de la granja de servidores de federación. Algunas organizaciones necesitan esta flexibilidad para adaptar y configurar el acceso a la granja de servidores de federación a fin de satisfacer sus requisitos de seguridad. Por ejemplo, es posible configurar usuarios y dispositivos conectados internamente para iniciar la sesión de los usuarios automáticamente, sin pedirles las credenciales. Esta configuración funciona porque ya han iniciado sesión en sus dispositivos. Por otro lado, si es necesario, algunas características de seguridad avanzadas pueden dificultar el proceso de inicio de sesión del usuario.

Escenarios avanzados. Se requiere una solución de autenticación federada cuando los clientes tienen un requisito de autenticación que Microsoft Entra ID no admite de forma nativa.

- Un método de autenticación que requiere tarjetas inteligentes o certificados.

- Servidores MFA locales o proveedores de autenticación multifactor de terceros que requieren un proveedor de identidades federadas.

- Un método de autenticación con una solución de autenticación de terceros.

- Un inicio de sesión que requiera un elemento sAMAccountName, como DOMAIN\username, en lugar de usar el nombre principal de usuario (UPN); por ejemplo, user@domain.com.

Continuidad del negocio. Los sistemas federados generalmente requieren una matriz de servidores de carga equilibrada, conocida como granja de servidores. Esta granja de servidores está configurada en una red interna y en una topología de red perimetral para garantizar una alta disponibilidad de las solicitudes de autenticación.

Consideraciones. Normalmente, los sistemas federados requieren una inversión más importante en infraestructura local. La mayoría de las organizaciones eligen esta opción si ya han invertido en una federación local. También la escogerán si es un requisito de negocios importante usar un proveedor de identidades únicas. Es más difícil usar la federación y solucionar sus problemas en comparación con las soluciones de autenticación en la nube.

Diagramas de arquitectura

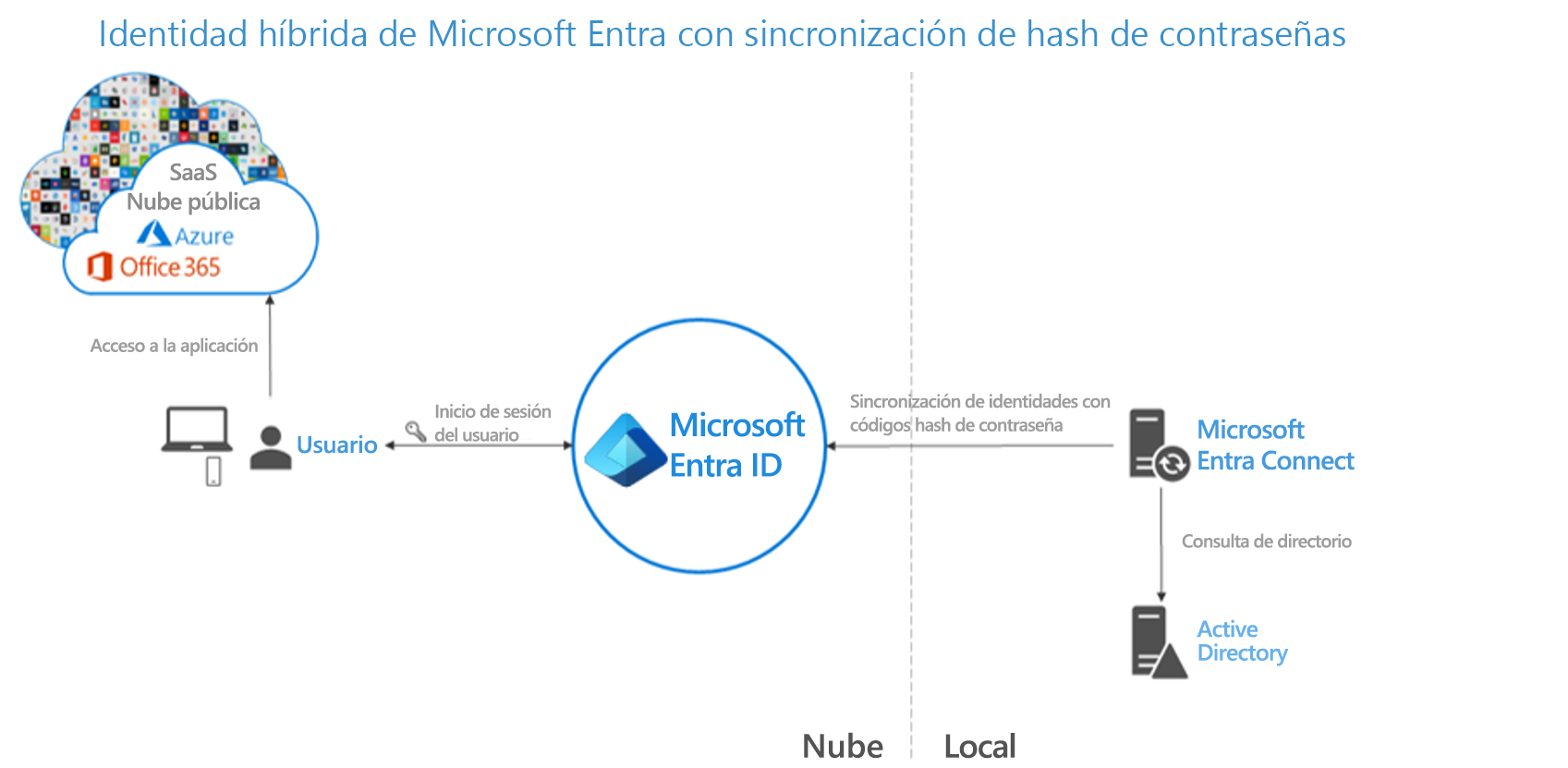

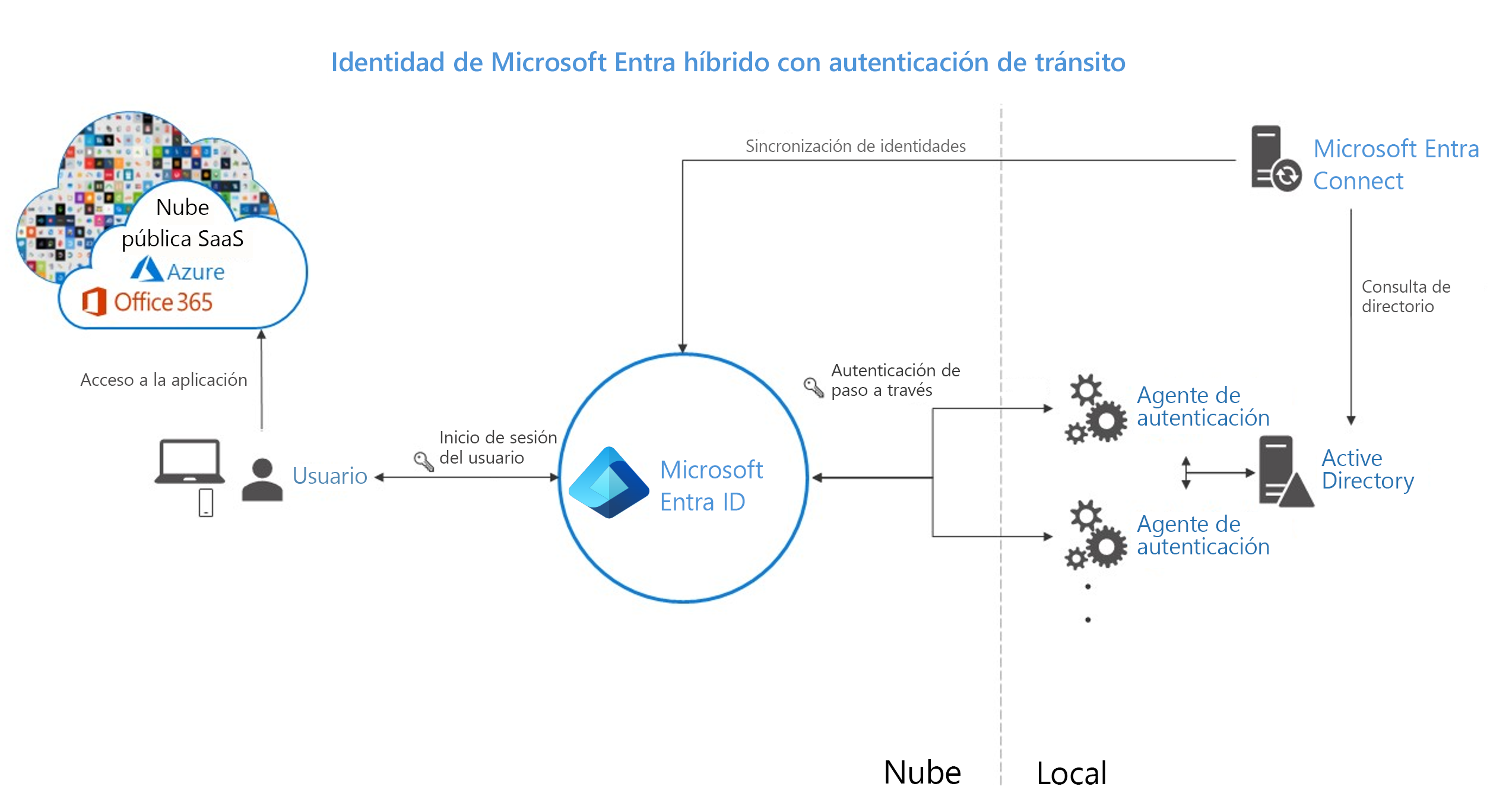

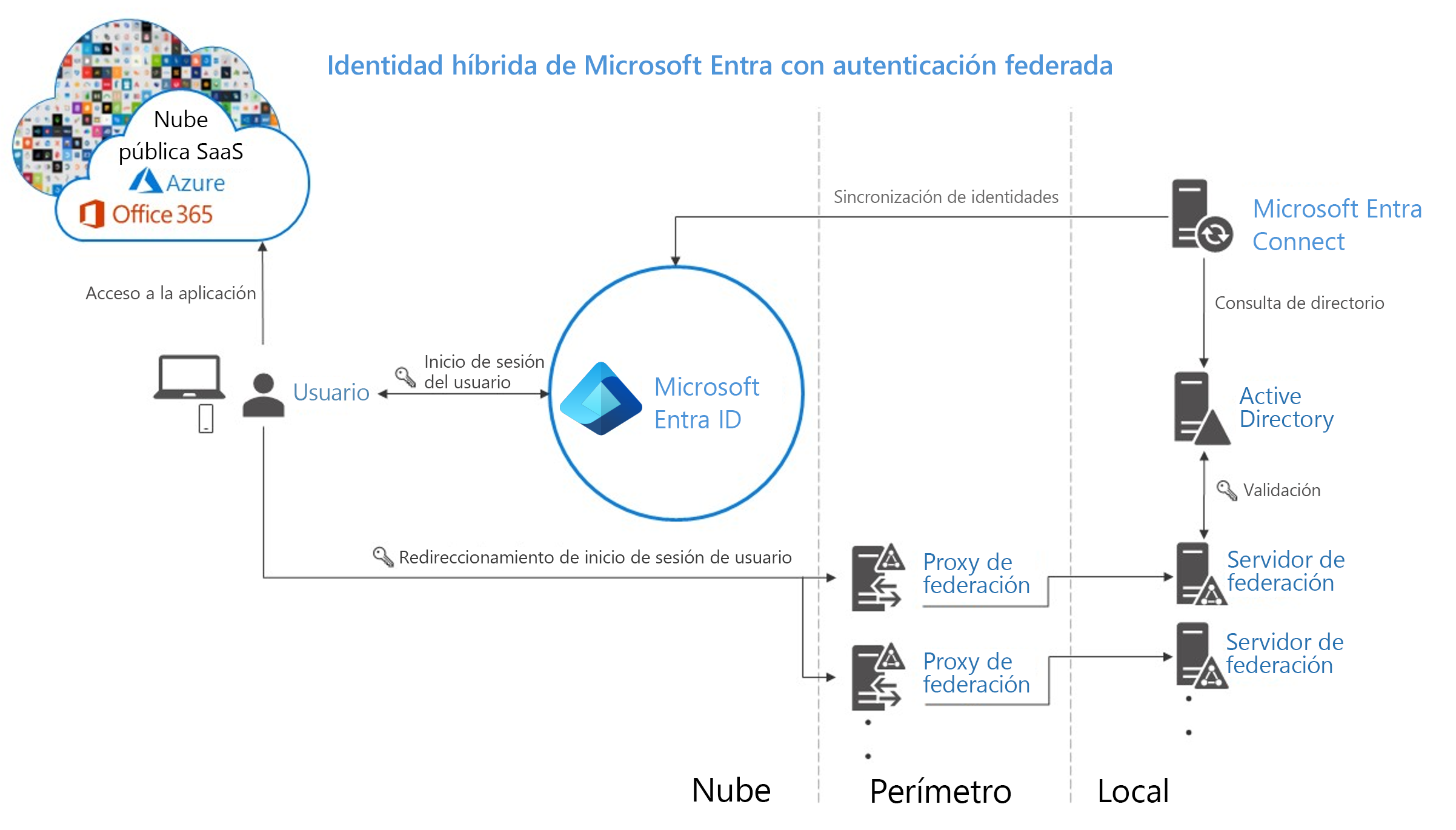

En los siguientes diagramas se describen los componentes de arquitectura de alto nivel que requiere cada método de autenticación que se puede usar con la solución de identidad híbrida de Microsoft Entra. Proporcionan información general para comparar las diferencias entre las soluciones.

Simplicidad de una solución de sincronización de hash de contraseñas:

Requisitos del agente para la autenticación de paso a través, con el uso de dos agentes para la redundancia:

Componentes necesarios para la federación en la red perimetral e interna de la organización:

Recomendaciones

El sistema de identidad garantiza que los usuarios tengan acceso a aplicaciones en la nube y a aplicaciones de línea de negocio que se migran y están disponibles en la nube. La autenticación controla el acceso a las aplicaciones, a fin de mantener la productividad de los usuarios autorizados, y a los usuarios malintencionados alejados de los datos confidenciales de la organización.

Use o habilite la sincronización de hash de contraseñas con independencia del método de autenticación que elija, por las razones siguientes:

Alta disponibilidad y recuperación ante desastres. La autenticación de tránsito y la federación se basan en la infraestructura local. En la autenticación de paso a través, la superficie local incluye las redes y el hardware del servidor que requieren los agentes de autenticación de paso a través. En el caso de la federación, la superficie local es aún mayor. Esto es debido a que se requieren servidores en la red perimetral para las solicitudes de autenticación de proxy y los servidores de federación internos. Para evitar los únicos puntos de errores, implemente servidores redundantes. A continuación, las solicitudes de autenticación siempre se atenderán si se produce un error en alguno de los componentes. Tanto la autenticación de paso a través como la de federación están sujetas a los controladores de dominio para responder a las solicitudes de autenticación, que también pueden producir un error. Muchos de estos componentes deben mantenerse para permanecer en buen estado. Las interrupciones son más probables cuando el mantenimiento no se planifica ni se implementa correctamente. Para evitar interrupciones, se puede usar la sincronización de hash de contraseñas porque el servicio de autenticación en la nube de Microsoft Entra se escala globalmente y siempre está disponible.

Subsistencia a interrupciones locales. Las consecuencias de una interrupción local debida a un ataque cibernético o a un desastre pueden ser de gran envergadura; desde daños en la reputación de la marca hasta la paralización de organizaciones que se ven incapaces de hacer frente al ataque. Últimamente muchas organizaciones han sido víctimas de ataques de malware, como ransomware dirigido, que provocaron que sus servidores locales se desconectaran. A la hora de ayudar a los clientes a tratar con estos tipos de ataques, Microsoft observó dos categorías de organizaciones:

- Las organizaciones que hayan activado la sincronización de hash de contraseña, con autenticación federada o transferida, cambian su autenticación principal. Entonces, pueden usar la sincronización de hash de contraseña. Gracias a esto, volvieron a estar en línea en cuestión de horas. Al usar el acceso al correo electrónico a través de Microsoft 365, pudieron trabajar para resolver los problemas y acceder a otras cargas de trabajo basadas en la nube.

- Las organizaciones que no habilitaron previamente la sincronización de hash de contraseñas, tuvieron que recurrir a sistemas de correo electrónico de consumidor externos que no son de confianza para las comunicaciones, con el fin de resolver los problemas. En esos casos, tardaron semanas en restaurar su infraestructura de identidad local, antes de que los usuarios pudieran volver a iniciar sesión en aplicaciones basadas en la nube.

Identity Protection. Una de las mejores maneras de proteger a los usuarios de la nube es Microsoft Entra Identity Protection con Microsoft Entra Premium P2. Microsoft examina continuamente Internet en busca de listas de usuarios y contraseñas que los usuarios malintencionados venden y proporcionan en la Internet oscura. Microsoft Entra ID puede usar esta información para comprobar si algunos de los nombres de usuario y contraseñas de su organización están en peligro. Por lo tanto, es fundamental habilitar la sincronización de hash de contraseñas, con independencia de qué método de autenticación se use, ya sea autenticación federada o de paso a través. Las credenciales filtradas se presentan como un informe. Use esta información para bloquear o exigir que los usuarios cambien sus contraseñas cuando intenten iniciar sesión con contraseñas filtradas.

Conceptos de diseño de Microsoft Entra Connect

En esta sección se describen las áreas que se deben tener en cuenta durante el diseño de la implementación de Microsoft Entra Connect. Este documento profundiza en determinadas áreas y estos conceptos se describen también brevemente en otros documentos.

sourceAnchor

El atributo sourceAnchor se define como un atributo inmutable durante la vigencia de un objeto. Identifica de forma única que un objeto es el mismo objeto en el entorno local y en Microsoft Entra. El atributo también se denomina immutableId y los dos nombres se usan indistintamente. El atributo se usa en las situaciones siguientes:

- Cuando un nuevo servidor de motor de sincronización se genera, o regenera, después de una situación de recuperación ante desastres, este atributo vincula los objetos existentes en Microsoft Entra con los objetos locales.

- Si se mueve de una identidad solo de nube a un modelo de identidad sincronizada, este atributo permitirá que los objetos existentes en Microsoft Entra coincidan exactamente con los objetos locales.

- Si usa federación, este atributo junto con el userPrincipalName se usan en la notificación para identificar de forma exclusiva un usuario.

El valor de atributo debe seguir las reglas siguientes:

Menos de 60 caracteres.

- Los caracteres que no estén entre a-z, A-Z o 0-9 se codifican y cuentan como tres caracteres.

No debe contener caracteres especiales:

\ ! # $ % & * + / = ? ^ { } | ~ > < ( ) ' ; : , [ ] " @ _Debe ser único globalmente.

Debe ser una cadena, un entero o un número binario.

No se debe basar en el nombre del usuario, porque este puede cambiar.

No debe distinguir mayúsculas y minúsculas; evite valores que varían según el caso

Debe asignarse cuando se crea el objeto.

Si tiene un solo bosque local, el atributo que debe usar es objectGuid. También puede usar el atributo objectGuid cuando utilice la configuración rápida en Microsoft Entra Connect. Además, también puede usar el atributo que DirSync utiliza. Si tiene varios bosques y no mueve usuarios entre bosques y dominios, objectGUID es un buen atributo para usar. Otra solución consiste en seleccionar un atributo existente que sepa que no va a cambiar. Uno de los atributos de uso más común es employeeID. Si piensa usar un atributo que contenga letras, asegúrese de que no haya ninguna posibilidad de que la distinción de mayúsculas y minúsculas pueda cambiar el valor del atributo. Entre los atributos incorrectos que no deben usarse se incluyen aquellos con el nombre del usuario. Una vez que decide el atributo sourceAnchor, el asistente almacena la información en su inquilino de Microsoft Entra. Se usará la información en una instalación futura de Microsoft Entra Connect.

inicio de sesión de Microsoft Entra

La configuración de la sincronización de integración del directorio local con Microsoft Entra ID puede afectar a la forma en la que los usuarios se autentican. Microsoft Entra usa userPrincipalName (UPN) para autenticar al usuario. Sin embargo, al sincronizar los usuarios tiene que elegir el atributo que se utilizará para el valor userPrincipalName cuidadosamente. Cuando se selecciona el atributo para proporcionar el valor de UPN que se va a usar en Azure, es necesario asegurarse de lo siguiente:

- Los valores de atributo se ajustan a la sintaxis UPN (RFC 822), con el formato nombreUsuario@dominio

- El sufijo en los valores coincide con uno de los dominios personalizados comprobados en Microsoft Entra ID

En la configuración rápida, la opción que se presupone para el atributo es userPrincipalName. Si el atributo userPrincipalName no contiene el valor con el que quiera que los usuarios inicien sesión en Azure, debe elegir la Instalación personalizada.

Estado de dominio personalizado y nombre principal de usuario

Asegúrese de que hay un dominio comprobado para el sufijo de nombre principal de usuario (UPN). John es un usuario de "contoso.com". Desea que John use el UPN local john@contoso.com para iniciar sesión en Azure después haber sincronizado a los usuarios con el directorio de Microsoft Entra azurecontoso.onmicrosoft.com. Para ello, tiene que agregar y comprobar "contoso.com" como un dominio personalizado en Microsoft Entra antes de sincronizar a los usuarios. Si el sufijo UPN de John (por ejemplo, contoso.com) no coincide con un dominio comprobado en Microsoft Entra, la herramienta reemplaza el sufijo UPN por contoso.onmicrosoft.com.

Algunas organizaciones tienen dominios no enrutables, como "contoso.local" o dominios de etiqueta única simple como "contoso". No podrá comprobar un dominio no enrutable. Microsoft Entra Connect solo se puede sincronizar con un dominio comprobado en Microsoft Entra ID. Cuando se crea un directorio de Microsoft Entra, se crea un dominio enrutable que se convierte en el dominio predeterminado para Microsoft Entra ID, por ejemplo, "contoso.onmicrosoft.com". Por lo tanto, es necesario comprobar cualquier otro dominio enrutable en este escenario, en caso de que no desee sincronizar con el valor predeterminado ".onmicrosoft.com".

Microsoft Entra Connect detecta si está ejecutando en un entorno de dominio no enrutable y le advertirá adecuadamente antes de que prosiga con la configuración rápida. Si está trabajando en un dominio no enrutable, es probable que el UPN de los usuarios tenga también un sufijo no enrutable. Por ejemplo, si se ejecuta bajo contoso.local, Microsoft Entra Connect le sugiere que utilice la configuración personalizada en lugar de la configuración rápida. Al usar una configuración personalizada, podrá especificar el atributo que debe usarse como UPN para iniciar sesión en Azure después de que los usuarios se sincronicen con Microsoft Entra.

Topologías para Microsoft Entra Connect

En esta sección se describen varias topologías locales y de Microsoft Entra ID que usan la sincronización de Microsoft Entra Connect como solución de integración de claves; además, incluye configuraciones compatibles y no compatibles.

| Topología común | Descripción |

|---|---|

| Un solo bosque, un solo inquilino de Microsoft Entra | La topología más común es un único bosque local, con uno o varios dominios, y un único inquilino de Microsoft Entra. Para la autenticación se utiliza la sincronización de hash de contraseñas. La instalación rápida de Microsoft Entra Connect solo admite esta topología. |

| Varios bosques, un solo inquilino de Microsoft Entra | Muchas organizaciones tienen entornos con varios bosques de Active Directory locales. Existen varias razones para tener más de un bosque de Active Directory local. Los ejemplos más habituales son los diseños con bosques de cuenta-recurso o los que resultan de una fusión o adquisición. Cuando hay varios bosques, todos los bosques deben ser accesibles mediante un único servidor de Microsoft Entra Connect Sync. El servidor debe estar unido a un dominio. Si es necesario para llegar a todos los bosques, puede colocar el servidor en una red perimetral (también conocida como DMZ y subred filtrada). |

| Varios bosques, un solo servidor de sincronización, los usuarios se representan en un único directorio. | En este entorno, todos los bosques locales se tratan como entidades independientes. Ningún usuario está presente en ningún otro bosque. Cada bosque tiene su propia organización de Exchange y no se produce la sincronización de las GAL entre los bosques. Esta topología podría darse después de una fusión o adquisición, o en una organización donde cada unidad de negocio funciona de forma independiente. En Microsoft Entra ID, estos bosques están en la misma organización y aparecen con una lista global de direcciones unificada. En la imagen anterior, todos los objetos de cada bosque se representan una vez en el metaverso y se agregan al inquilino de destino. |

| Varios bosques: malla completa con GALSync opcional | Una topología de malla completa permite encontrar a los usuarios y recursos de cualquier bosque. Normalmente, hay una relación de confianza bidireccional entre los bosques. Si Exchange está presente en más de un bosque, podría haber una solución GALSync local (opcional). Cada usuario se representaría como un contacto en todos los demás bosques. GALSync normalmente se implementa mediante FIM 2010 o MIM 2016. No se puede usar Microsoft Entra Connect en GALSync local. |

| Varios bosques: bosque de cuenta-recurso | En este escenario uno (o más) bosques de recursos confían en todos los bosques de cuentas. Normalmente, el bosque de recursos tiene un esquema de Active Directory extendido con Exchange y Teams. Todos los servicios de Exchange y Teams, así como otros servicios compartidos, se encuentran en este bosque. Los usuarios tienen una cuenta de usuario deshabilitada en este bosque y el buzón está vinculado al bosque de cuenta. |

| Servidor provisional | Microsoft Entra Connect admite la instalación de un segundo servidor en modo provisional. Un servidor en este modo lee los datos de todos los directorios conectados, pero no puede escribir nada en ellos. Utiliza el ciclo de sincronización normal y, por lo tanto, tiene una copia actualizada de los datos de identidades. |

| Varios inquilinos de Microsoft Entra | Existe una relación 1:1 entre un servidor de Microsoft Entra Connect Sync y un inquilino. Para cada inquilino de Microsoft Entra, necesita una instalación del servidor de sincronización de Microsoft Entra Connect. Las instancias del inquilino de AD están aisladas por diseño. Es decir, los usuarios de un inquilino no pueden ver los usuarios del otro inquilino. La separación de los usuarios es una configuración compatible. En caso contrario, debe usar el modelo de un único inquilino de Microsoft Entra. |

| Cada objeto solo se puede usar una vez en un inquilino de Microsoft Entra | En esta topología, un servidor de Microsoft Entra Connect Sync está conectado a cada inquilino. Los servidores de Microsoft Entra Connect Sync deben estar configurados para el filtrado, de modo que cada uno tenga un conjunto de objetos mutuamente excluyente sobre el que operar. Puede, por ejemplo, definir el ámbito de cada servidor en un dominio o unidad organizativa concretos. |

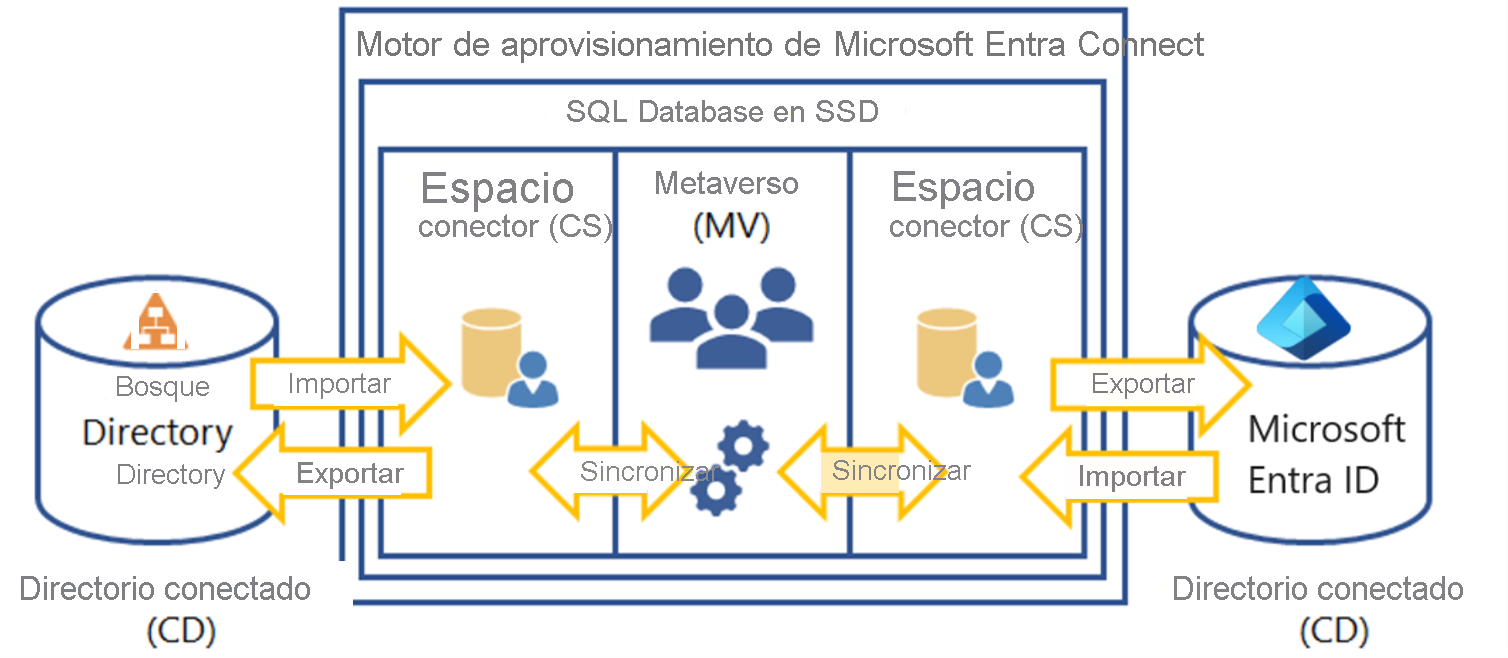

Factores de componente de Microsoft Entra Connect

En el siguiente diagrama se muestra una arquitectura de alto nivel del motor de aprovisionamiento que se conecta a un único bosque, aunque también se admiten varios bosques. Esta arquitectura muestra cómo interactúan entre sí los distintos componentes.

El motor de aprovisionamiento se conecta a cada bosque de Active Directory y a Microsoft Entra ID. El proceso de lectura de la información de cada directorio se llama Importar. Exportar hace referencia a la actualización de los directorios desde el motor de aprovisionamiento. La sincronización evalúa las reglas de cómo los objetos fluirán en el motor de aprovisionamiento.

Microsoft Entra Connect usa los siguientes procesos, reglas y áreas de almacenamiento provisional para permitir la sincronización de Active Directory en Microsoft Entra ID:

- Espacio conector (CS) : los objetos de cada directorio conectado (CD), los directorios reales, se preparan aquí primero antes de que el motor de aprovisionamiento los procese. Microsoft Entra ID tiene su propio CS y cada bosque al que se conecta tendrá su propio CS.

- Metaverso (MV): los objetos que deben sincronizarse se crean aquí en función de las reglas de sincronización. Los objetos deben existir en el MV antes de que puedan rellenar objetos y atributos en otros directorios conectados. Solo hay un MV.

- Reglas de sincronización: deciden qué objetos se crearán (proyectarán) o conectarán (unirán) a los objetos del MV. Las reglas de sincronización también deciden qué valores de atributo se copiarán o transformarán en y desde los directorios.

- Perfiles de ejecución: agrupa los pasos del proceso de copia de objetos y sus valores de atributo según las reglas de sincronización entre las áreas de almacenamiento provisional y los directorios conectados.

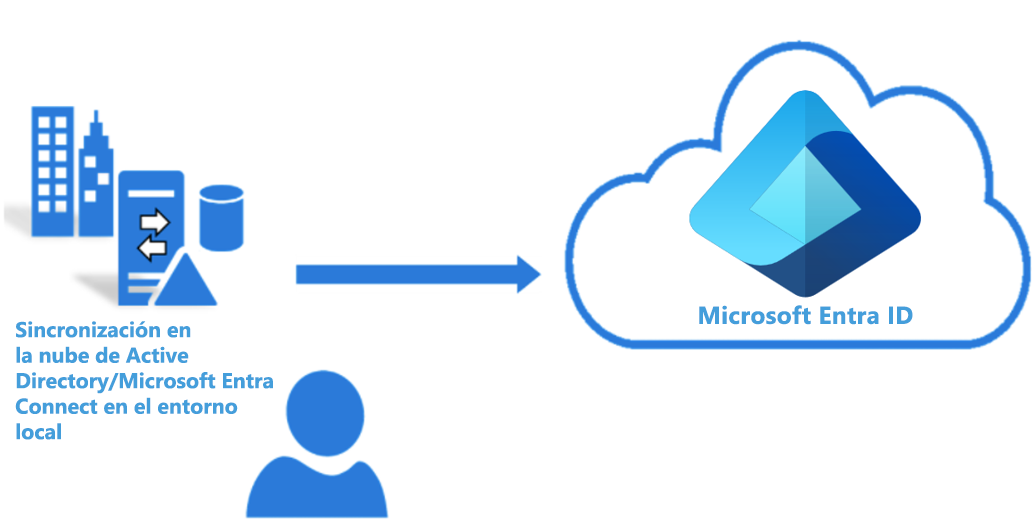

Sincronización en la nube de Microsoft Entra

Microsoft Entra Connect Cloud Sync se ha diseñado a fin de lograr objetivos de identidad híbrida para la sincronización de usuarios, grupos y contactos con Microsoft Entra ID. Para lograr la sincronización, se usa el agente de aprovisionamiento en la nube en lugar de la aplicación Microsoft Entra Connect. Se puede usar junto con la sincronización de Microsoft Entra Connect y proporciona las siguientes ventajas:

- Compatibilidad con la sincronización con un inquilino de Microsoft Entra desde un entorno de varios bosques de Active Directory desconectado: Entre los escenarios comunes se incluyen la fusionar mediante combinación y la adquisición. Los bosques de AD de la empresa adquirida se aíslan de los bosques de AD de la empresa matriz. Las empresas que históricamente tenían múltiples bosques de AD.

- Instalación simplificada con agentes de aprovisionamiento ligeros: Los agentes actúan como un puente de AD a Microsoft Entra ID, con toda la configuración de sincronización administrada en la nube.

- Se pueden usar varios agentes de aprovisionamiento para simplificar las implementaciones de alta disponibilidad, que son críticas para las organizaciones que dependen de la sincronización de hash de contraseña desde AD a Microsoft Entra ID.

- Compatibilidad con grupos grandes de hasta 50 000 miembros. Se recomienda usar únicamente el filtro de ámbito de la unidad organizativa para sincronizar grupos grandes.

Con la sincronización en la nube de Microsoft Entra Connect, el aprovisionamiento de AD a Microsoft Entra ID se lleva a cabo en Microsoft Online Services. Una organización solo tiene que efectuar una implementación, en su entorno local u hospedado en IaaS, de un agente ligero que funciona como puente entre AD y Microsoft Entra ID. La configuración de aprovisionamiento se almacena y se administra como parte del servicio. Recuerde que la sincronización se ejecuta cada 2 minutos.