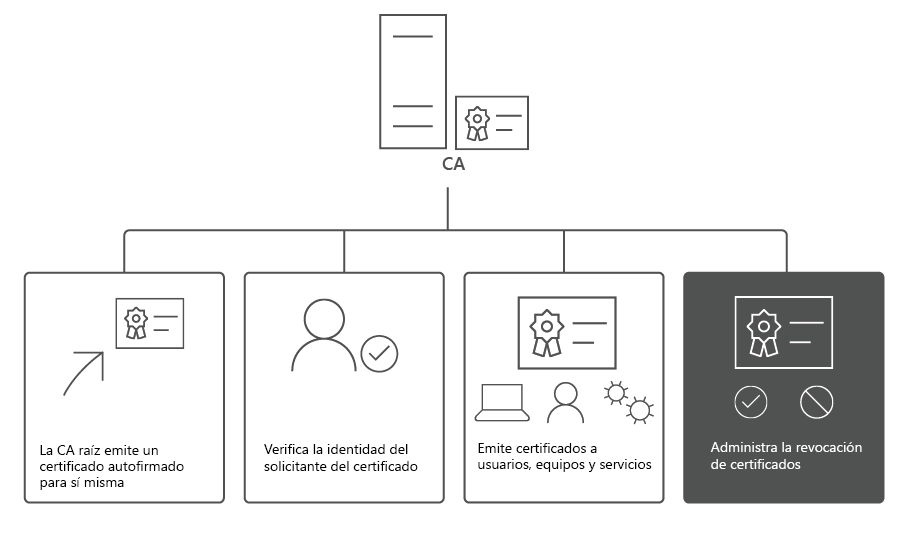

Administración de revocación de certificados

Como parte de la administración del ciclo de vida de un certificado, no solo necesita controlar su emisión, sino también realizar un seguimiento de su uso y, siempre que sea necesario, aplicar su revocación. Esto es fundamental para mitigar y corregir el riesgo potencial de la seguridad basada en certificados.

¿Qué es la revocación de certificados?

La revocación es el proceso en el que se deshabilita la validez de uno o varios certificados. Al iniciar el proceso de revocación, se publica una huella digital de certificado en la CRL correspondiente. Esto indica que un certificado específico ya no es válido.

Importante

Cada certificado tiene su propio período de validez, después del cual ya no se considera válido. Con la revocación, puede invalidar el certificado antes de que transcurra ese período, por ejemplo, para corregir el riesgo de los certificados.

El proceso de revocación consta normalmente de la siguiente secuencia de pasos:

- Revocar un certificado y proporcionar la razón y la fecha y hora de destino. Puede realizar esta tarea desde la consola de la entidad de certificación.

- Publicar una CRL. Tiene la opción de desencadenar la publicación desde la consola de CA o programar la publicación automática en intervalos regulares. Puede publicar CRL en AD DS, en una carpeta compartida o en un sitio web.

- Si un sistema operativo, aplicaciones o servicio inicia una acción segura que implica el uso de un certificado, que desencadena una comprobación automática del estado de revocación de ese certificado mediante la consulta de la CA emisora y la ubicación del CDP correspondiente. Este proceso determina si el certificado se ha revocado.

Importante

La compatibilidad con la comprobación automática de un estado de revocación de certificados depende de la manera en que se implementó un sistema operativo, una aplicación o un servicio. La mayoría de los programas comerciales modernos admiten esta funcionalidad.

Los sistemas operativos Windows incluyen CryptoAPI, que es responsable de la revocación de certificados y los procesos de comprobación de estado. CryptoAPI usa las siguientes fases en el proceso de comprobación de certificados:

- Detección de certificados. La detección de certificados recopila certificados de la entidad de certificación, la información de AIA en los certificados emitidos y los detalles del proceso de inscripción de certificados.

- Validación de la ruta de acceso. La validación de la ruta de acceso es el proceso de comprobar el certificado a través de la cadena de CA o la ruta de acceso hasta que se alcanza el certificado de CA raíz.

- Comprobación de revocación. Se comprueba cada certificado de la cadena de certificados para asegurarse de que ninguno de los certificados se ha revocado.

- Recuperación de red y almacenamiento en caché. La recuperación de red se realiza mediante OCSP. CryptoAPI es responsable de comprobar primero la información de revocación de la memoria caché local y, si no hay ninguna coincidencia, debe hacer una llamada mediante OCSP, que se basa en la dirección URL que proporciona el certificado emitido.

¿Qué es un servicio de Respondedor en línea?

Un servicio de Respondedor en línea ofrece una manera más eficaz de comprobar el estado de revocación de certificados. El servicio de Respondedor en línea usa OCSP para determinar el estado de revocación de un certificado. OCSP envía solicitudes de estado del certificado mediante HTTP.

Los clientes tienen acceso a las CRL para determinar el estado de revocación de un certificado. Las CRL pueden ser grandes y los clientes pueden usar una cantidad de tiempo considerable para buscar elementos en estas CRL. Un servicio de Respondedor en línea puede buscar estos CRL dinámicamente para los clientes y responder al cliente con el estado del certificado solicitado. Puede usar un único Respondedor en línea para determinar la información de estado de revocación de los certificados que haya emitido una CA o varias CA. También puede implementar varios Respondedores en línea para distribuir las solicitudes de revocación de CA.

Debe configurar las CA para incluir la dirección URL del Respondedor en línea en la extensión AIA de los certificados emitidos. El cliente de OCSP usa esta dirección URL para validar el estado del certificado. También debe emitir la plantilla del certificado firma de respuesta de OCSP, por lo que los Respondedores en línea pueden inscribir ese certificado.

Demostración

En el video siguiente se muestra cómo:

- Configurar la publicación de CRL.

- Configurar la ubicación de CDP.

Los pasos principales del proceso son:

- Crear un entorno de AD DS. Crear un bosque de AD DS de dominio único.

- Implementar una CA raíz de empresa.

- Configurar la publicación de CRL. Use la consola de la entidad de certificación para configurar la publicación de CRL.

- Configurar la ubicación de CDP. Use la consola de la entidad de certificación para configurar la ubicación de CRL.