Descripción de las topologías de red de Azure

Contoso tiene una extensa red local que proporciona una base para la comunicación entre los recursos implementados en varios centros de datos y oficinas. Es importante que el personal de TI pueda implementar componentes de red en Azure para permitir la comunicación entre los recursos de Azure y entre los recursos de Azure y los recursos del entorno local.

Como ingeniero jefe de sistemas, determina que la oferta Redes de Microsoft Azure proporciona conectividad a los recursos de Azure, tanto entre los servicios de Azure como entre Azure y su entorno local. Otra ventaja más es que hay varios componentes de red de Azure que pueden mejorar la protección de las aplicaciones y la seguridad de la red.

¿Qué es una red virtual?

Cuando se implementan equipos en el entorno local, se suelen conectar a una red, lo que permite que se comuniquen entre sí directamente. Las redes virtuales (VNet) de Azure tienen el mismo propósito básico.

Al colocar una máquina virtual en la misma red virtual que otras máquinas virtuales, se proporciona realmente conectividad de IP directa entre ellas en el mismo espacio de direcciones IP privadas. También se pueden conectar redes virtuales diferentes. Además, es posible conectar redes virtuales de Azure a las redes locales, lo que, en la práctica, convierte a Azure en una extensión de su propio centro de datos.

Una red virtual de Azure constituye un límite lógico, definido por el espacio de direcciones IP privadas que elija. Usted divide este espacio de direcciones IP en una o varias subredes, como lo haría en una red local. Sin embargo, en Azure, cualquier otra tarea de administración de la red es más sencilla.

Por ejemplo, algunas características de red, como el enrutamiento entre subredes en la misma red virtual, están disponibles de forma automática. Asimismo, de forma predeterminada, todas las máquinas virtuales pueden acceder a Internet, lo que incluye compatibilidad con conexiones salientes y la resolución de nombres DNS.

¿Qué es una interfaz de red?

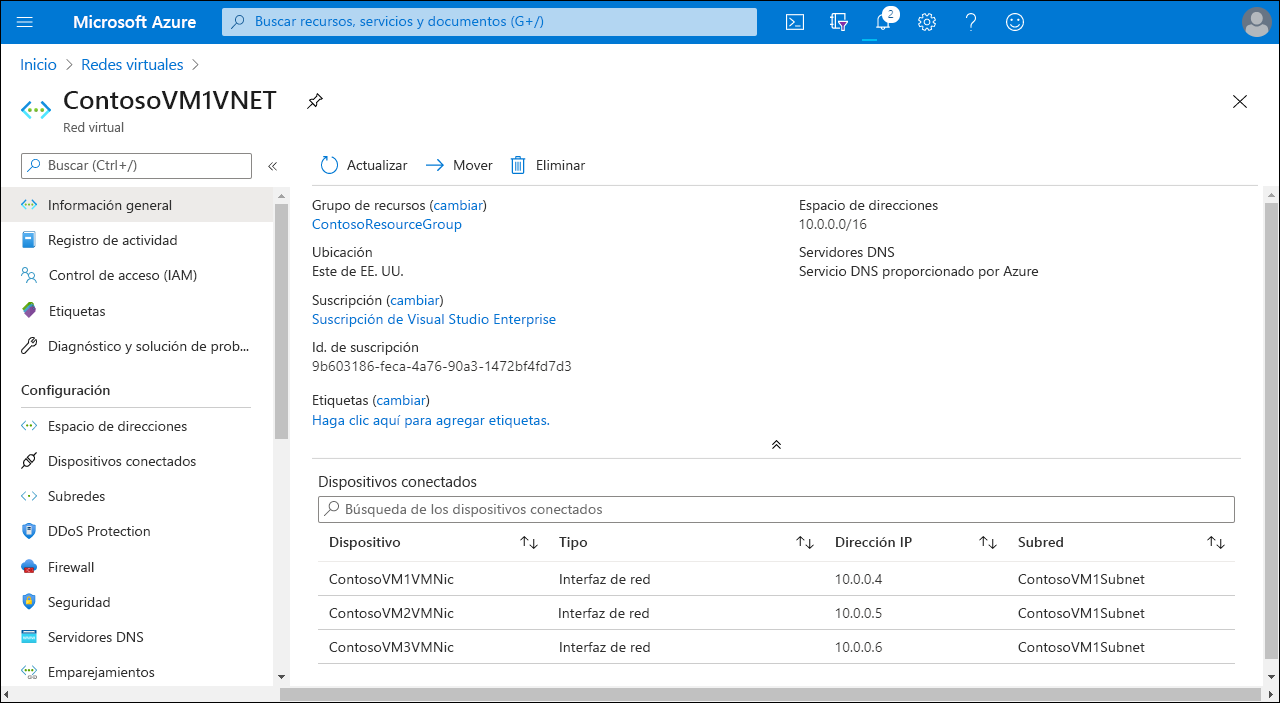

Una interfaz de red es la interconexión entre una máquina virtual y una red virtual. Una máquina virtual debe tener al menos una interfaz de red (conectada a una red virtual), pero puede tener más de una, en función del tamaño de la máquina virtual que se cree. Puede crear una máquina virtual con varias interfaces de red y agregar o quitar interfaces a lo largo del ciclo de vida de la máquina. Varias interfaces de red permiten que una máquina virtual se conecte a distintas subredes de la misma red virtual y envíe o reciba tráfico a través de la interfaz más adecuada.

Cada interfaz de red que esté asociada a una máquina virtual debe:

- Estar en la misma ubicación y suscripción que la máquina virtual.

- Estar conectada a una red virtual que esté en la misma ubicación y suscripción de Azure que la máquina virtual.

¿Qué es un grupo de seguridad de red?

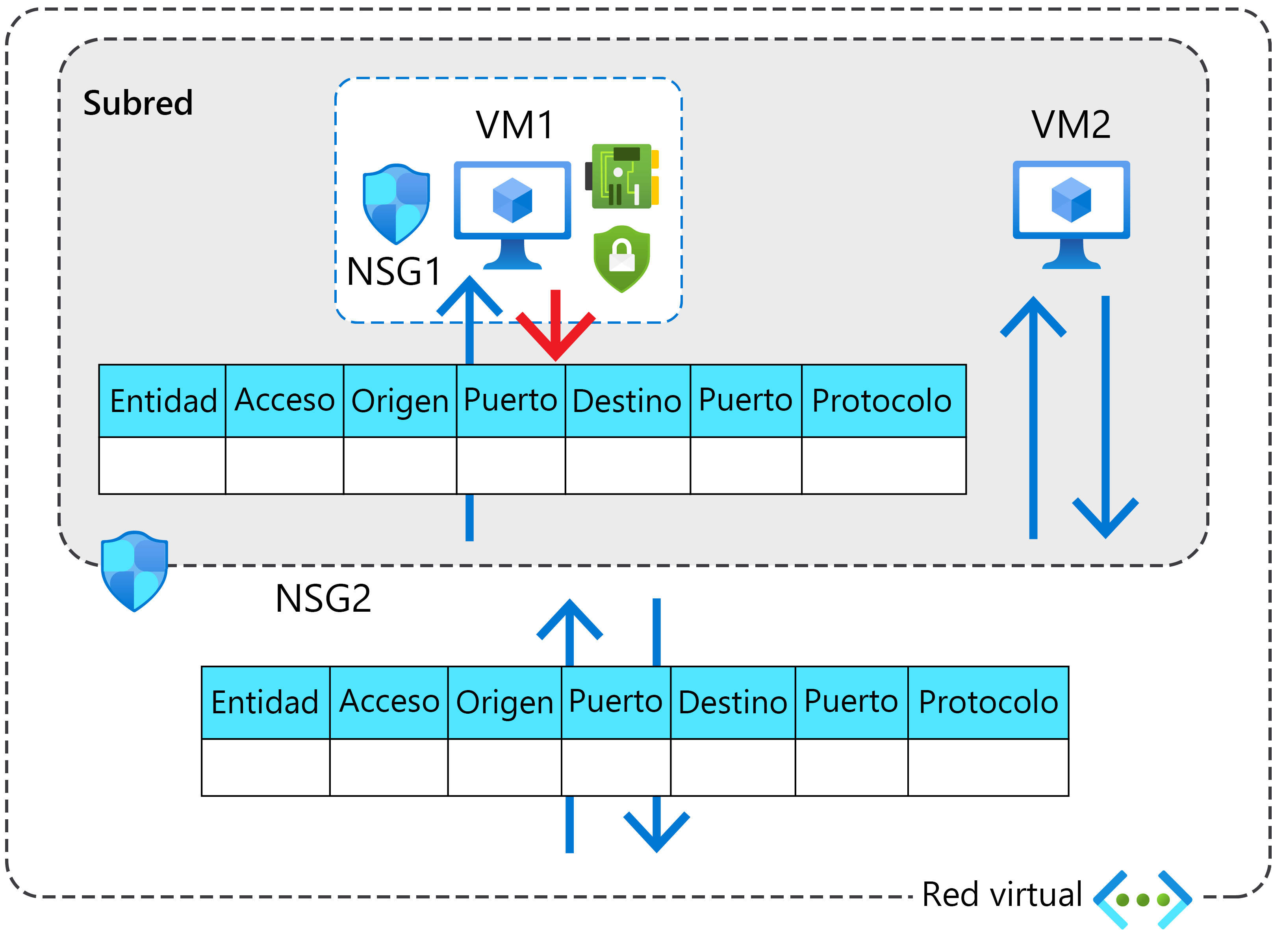

Un grupo de seguridad de red (NSG) filtra el tráfico de red entrante y saliente, y contiene reglas de seguridad que se utilizan para permitir o denegar el tráfico de red filtrado. La configuración de reglas de seguridad de NSG permite controlar el tráfico permitiendo o denegando determinados tipos de tráfico.

Puede asignar un grupo NSG a:

- Una interfaz de red para filtrar el tráfico solo en esa interfaz.

- Una subred para filtrar el tráfico en todas las interfaces de red conectadas en la subred.

También puede asignar grupos NSG tanto a interfaces de red como a subredes. Después, cada grupo NSG se evalúa de manera independiente.

¿Qué es Azure Firewall?

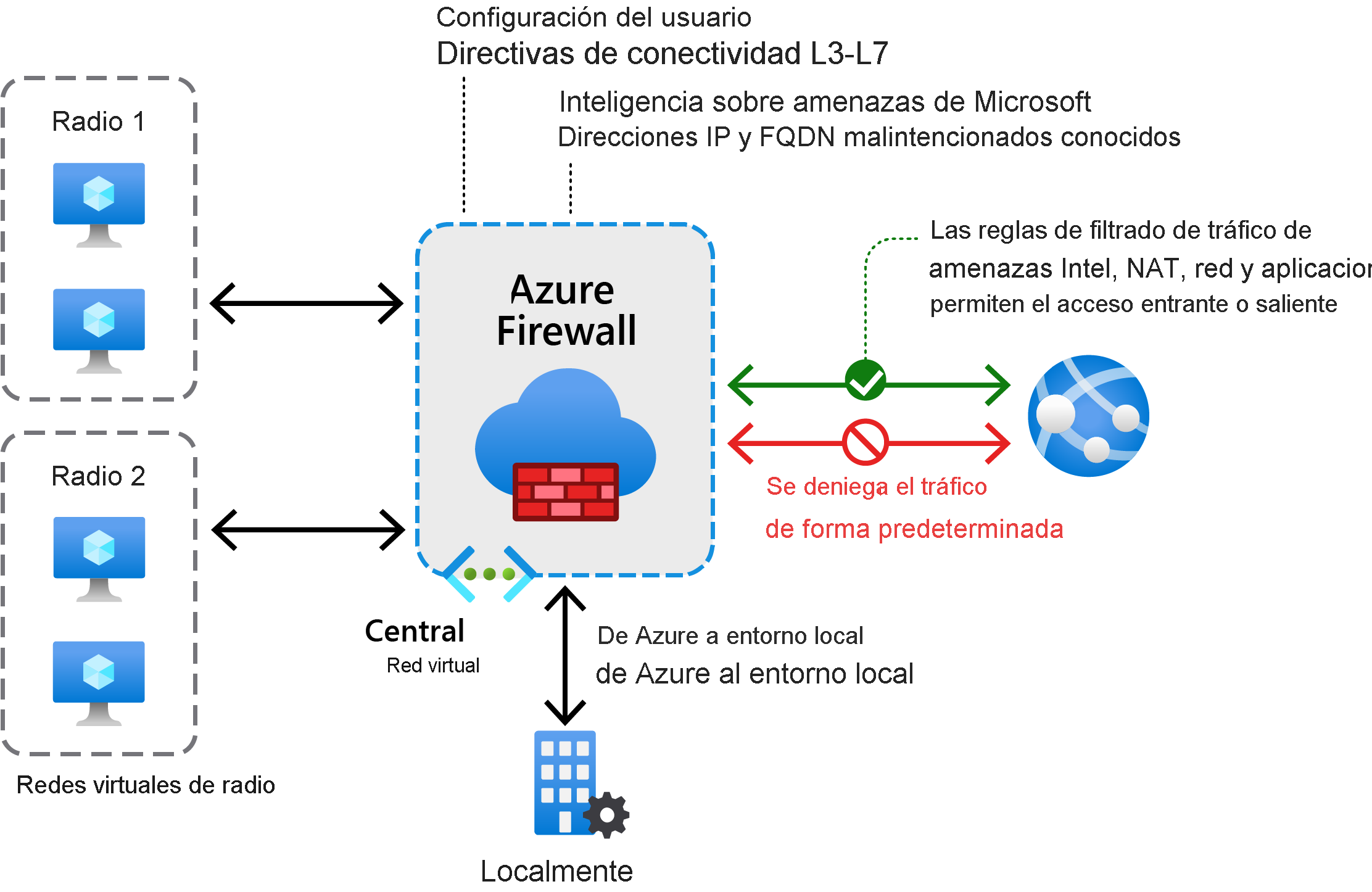

Azure Firewall es un servicio de seguridad de red basado en la nube que ayuda a proteger los recursos de las redes virtuales. Mediante el uso de Azure Firewall, puede crear y administrar de forma centralizada perfiles de conectividad de red en toda la organización.

Azure Firewall usa una dirección IP pública estática para los recursos de red virtual. Por tanto, los firewalls externos pueden identificar el tráfico que se origina en la red virtual de la organización. Azure Firewall también está totalmente integrado con Azure Monitor, lo que permite la elaboración de registros y la realización de análisis.

¿Qué es Azure VPN Gateway?

Una puerta de enlace de VPN es un tipo específico de puerta de enlace de red virtual que se puede usar para enviar tráfico cifrado entre ubicaciones. Por ejemplo, puede usar Azure VPN Gateway para enviar tráfico cifrado entre:

- Una red virtual de Azure y su entorno local a través de Internet.

- Redes virtuales de Azure y otras redes virtuales de Azure a través de la red de Microsoft.

Cada red virtual puede tener solo una puerta de enlace de VPN, pero puede crear varias conexiones a la misma puerta de enlace de VPN.

¿Qué es Azure ExpressRoute?

Con ExpressRoute, puede extender sus redes locales a la nube de Microsoft. A diferencia de una conexión VPN, ExpressRoute utiliza una conexión privada proporcionada por un proveedor de telecomunicaciones. Con ExpressRoute, puede establecer conexiones con servicios en la nube de Microsoft, como Azure y Microsoft Office 365.

¿Qué es Azure Virtual WAN?

Azure Virtual WAN es un servicio de red que proporciona características de red, seguridad y enrutamiento. Virtual WAN utiliza una arquitectura en estrella tipo hub-and-spoke con escalabilidad y rendimiento integrados. Las regiones de Azure sirven como concentradores que se pueden elegir para conectar. Todos los centros de conectividad están conectados en una malla completa en una red WAN virtual estándar, que facilita al usuario la utilización de la red troncal de Microsoft para obtener conectividad universal.

Azure Virtual WAN incluye las siguientes características:

- Conectividad de sucursales

- Conectividad de VPN de sitio a sitio (S2S)

- Conectividad de VPN (usuario remoto) de punto a sitio (P2S)

- Conectividad de ExpressRoute

- Conectividad en la nube

- Interconectividad de ExpressRoute para VPN

- Enrutamiento

- Azure Firewall

- Cifrado

No es necesario habilitar ni usar todas estas características para empezar a usar Virtual WAN. Puede elegir la característica que necesita ahora e ir agregando más según las necesidades de su organización.

Extensión de subred de Azure

Al considerar la posibilidad de extender sus cargas de trabajo a la nube, el personal de Contoso investiga una serie de soluciones ofrecidas por Azure, como las extensiones de subred de Azure. La extensión de una subred le permite incluir recursos de Azure como parte de sus propias subredes locales, lo que, básicamente, hace que estas ubicaciones independientes formen parte del mismo dominio de difusión IP. Una característica especialmente interesante de la extensión de subredes es que el personal de infraestructura de Contoso no tendrá que rediseñar necesariamente la topología de la red local.

Precaución

Debe evitar la extensión de una subred, excepto, quizá, como medida temporal para resolver un problema específico.

Puede extender una subred local a Azure con una solución basada en una red de superposición de nivel 3. Normalmente, se usa una solución de VXLAN para extender una red de nivel 2 con una red de superposición de nivel 3.

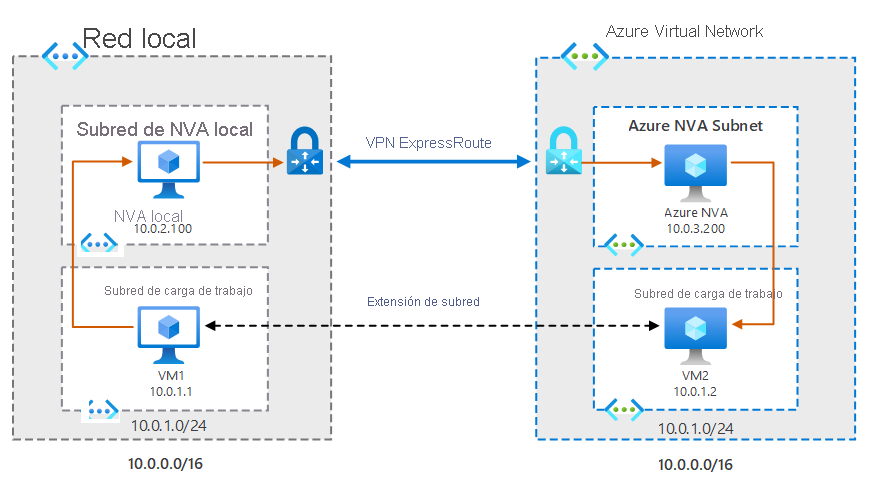

En el diagrama siguiente, se muestra un escenario generalizado. En este escenario, la subred 10.0.1.0/24 está en ambos lados, es decir, en Azure y en el entorno local. Ambas subredes contienen cargas de trabajo virtualizadas. La extensión de la subred conecta estas dos partes de la misma subred. El equipo de infraestructura ha asignado direcciones IP de la subred a las máquinas virtuales de Azure y del entorno local.

En cualquier parte de la infraestructura, en el entorno local, un dispositivo virtual de red (NVA) se conecta a través de una conexión de ExpressRoute a un dispositivo NVA en otra subred de Azure. Cuando una máquina virtual de la red local intenta comunicarse con una máquina virtual de Azure, el NVA local captura el paquete, lo encapsula y lo envía a través de una conexión VPN o de ExpressRoute a la red de Azure. El NVA de Azure recibe el paquete, lo desencapsula y se lo reenvía al destinatario previsto de su red. El tráfico de retorno funciona con la misma lógica, pero en orden inverso.