Implementación del inicio de sesión único de conexión directa

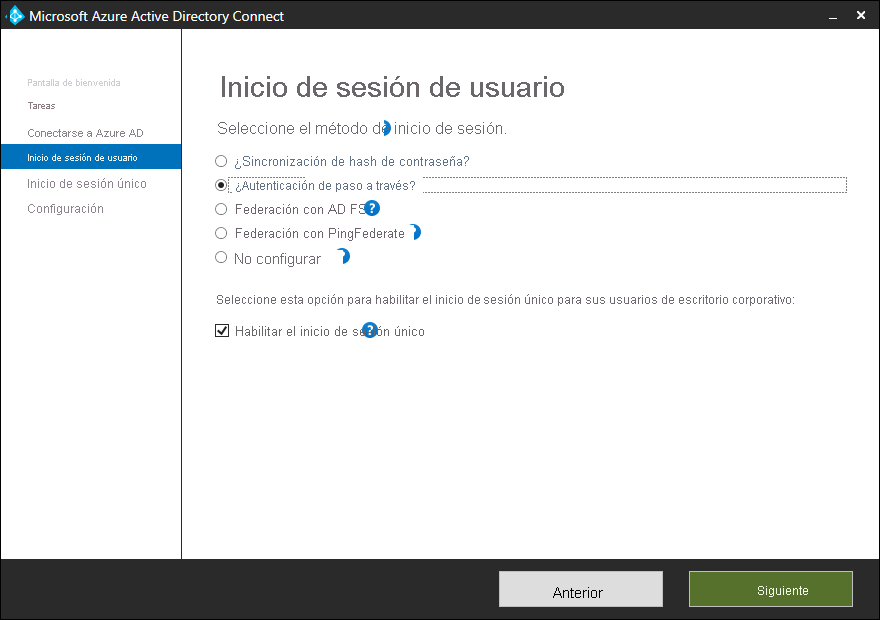

El equipo de TI de Contoso quiere una manera de permitir que los usuarios usen SSO para tener acceso a recursos locales y recursos en Azure. SSO de conexión directa de Microsoft Entra es una tecnología compatible con la Sincronización de hash de contraseñas o la Autenticación transferida.

Además, cuando SSO de conexión directa está habilitado, los usuarios rara vez tienen que escribir sus nombres de usuario, y nunca sus contraseñas, para iniciar sesión en Microsoft Entra ID. Esta característica proporciona a los usuarios de Contoso un acceso sencillo a las aplicaciones basadas en la nube sin necesidad de componentes locales adicionales.

Escenarios admitidos para la autenticación de paso a través

La autenticación de paso a través de Microsoft Entra permite garantizar que los servicios que se basan en Microsoft Entra ID siempre validan las contraseñas en una instancia de AD DS local.

Puede configurar la autenticación de paso a través de Microsoft Entra mediante Microsoft Entra Connect, que utiliza un agente local que escucha las solicitudes externas de validación de contraseñas. Puede implementar este agente en uno o varios servidores para proporcionar alta disponibilidad. No es necesario implementar este servidor en una red perimetral, ya que toda la comunicación es únicamente de salida.

Debe unir un servidor que ejecuta el agente de autenticación de paso a través al dominio AD DS en el que se encuentran los usuarios. Antes de implementar la autenticación de paso a través de Microsoft Entra, debe saber los escenarios de autenticación que se admiten y los que no.

Puede usar la autenticación de paso a través para los escenarios de autenticación siguientes:

El usuario inicia sesión en todas las aplicaciones basadas en explorador web compatibles con Microsoft Entra ID.

El usuario inicia sesión en aplicaciones de Office que admiten la autenticación moderna.

Nota:

Entre estas aplicaciones se incluyen Office 2019, Office 2016 y Office 2013 con autenticación moderna.

El usuario inicia sesión en clientes de Microsoft Outlook mediante el uso de protocolos heredados, como Exchange ActiveSync, Protocolo simple de transferencia de correo (SMTP), Protocolo de oficina de correo (POP) y Protocolo de acceso a mensajes de Internet (IMAP).

El usuario inicia sesión en la aplicación de Skype Empresarial que admite la autenticación moderna, incluidas las topologías en línea e híbridas.

Combinaciones de dominio de Microsoft Entra para dispositivos Windows 10.

Contraseñas de aplicaciones para la autenticación multifactor.

Escenarios no compatibles con la autenticación de paso a través

Aunque la autenticación de paso a través admite los escenarios de autenticación más comunes, todavía hay algunos en los que no se puede usar este método. Entre los escenarios se incluyen los siguientes:

El usuario inicia sesión en aplicaciones cliente de Office heredadas, excepto Outlook.

Nota:

Estas aplicaciones cliente heredadas incluyen Office 2010 y Office 2013 sin autenticación moderna.

Acceso a uso compartido del calendario e información de disponibilidad en entornos híbridos de Exchange solo en Office 2010.

Inicios de sesión de usuarios en aplicaciones cliente de Skype Empresarial sin autenticación moderna.

El usuario inicia sesión en la versión 1.0 de Windows PowerShell.

Detección de usuarios con credenciales filtradas.

Escenarios que requieren Microsoft Entra Domain Services. Microsoft Entra Domain Services requiere que los inquilinos tengan habilitada la sincronización de hash de contraseñas, por lo que los inquilinos que solo usen la autenticación de paso a través no funcionarán en estos escenarios.

Escenarios que requieren Microsoft Entra Connect Health. La autenticación de paso a través no está integrada en Microsoft Entra Connect Health.

Si usa el Programa de inscripción de dispositivos de Apple (DEP de Apple) que usa el Asistente para la instalación de iOS, no podrá usar la autenticación moderna, ya que no es compatible. No podrá inscribir dispositivos DEP de Apple en Intune para dominios administrados que usen la autenticación de paso a través. Considere la posibilidad de usar la aplicación Portal de empresa de Intune como alternativa.

Funcionamiento de la autenticación de paso a través

Antes de implementar la autenticación de paso a través, debe comprender cómo funciona y cómo difiere este método de autenticación de AD FS. La autenticación de paso a través no es solo una forma más sencilla de autenticación de AD FS. Ambos métodos usan la infraestructura local para autenticar a los usuarios cuando acceden a recursos como Microsoft 365, pero no de la misma manera.

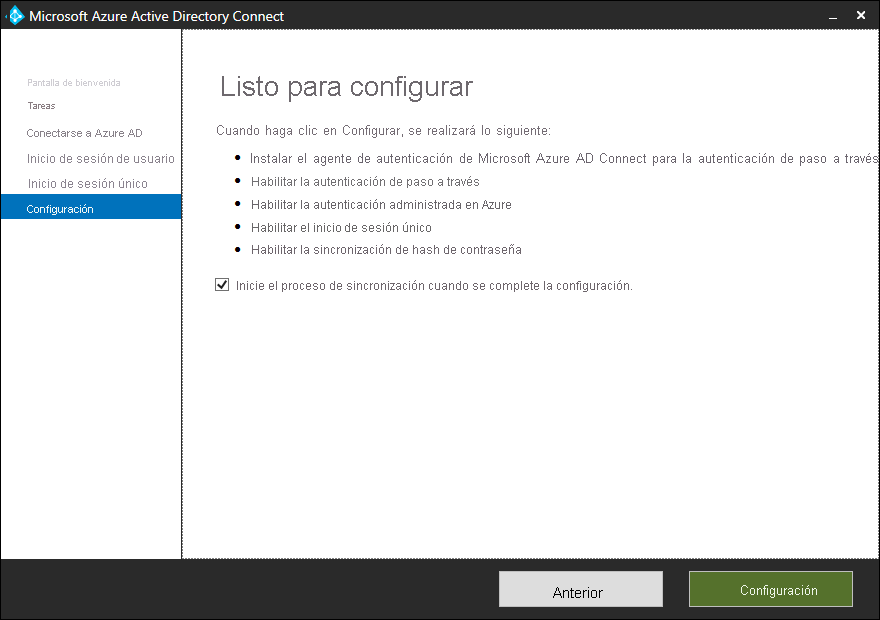

La autenticación de paso a través usa un componente denominado Agente de autenticación para autenticar a los usuarios. Microsoft Entra Connect instala el Agente de autenticación durante la configuración.

Después de la instalación, el Agente de autenticación se registra en la instancia de Microsoft Entra ID del inquilino de Microsoft 365. Durante el registro, Microsoft Entra ID asigna un certificado de identidad digital único al Agente de autenticación. Este certificado (con un par de claves) permite una comunicación segura con Microsoft Entra ID. El procedimiento de registro también enlaza el Agente de autenticación al inquilino de Microsoft Entra.

Nota:

Las solicitudes de autenticación no se insertan en el Agente de autenticación. En su lugar, durante su inicialización, el Agente de autenticación se conecta a Microsoft Entra ID a través del puerto 443, un canal HTTPS que se protege mediante la autenticación mutua. Después de establecer la conexión, Microsoft Entra ID proporciona acceso al Agente de autenticación a la cola de Azure Service Bus. Desde esta cola, el Agente de autenticación recupera y administra las solicitudes de validación de contraseñas. Por este motivo, no hay tráfico de entrada, por lo que no es necesario instalar el Agente de autenticación en la red perimetral.

Ejemplo

Cuando el personal de TI de Contoso habilita la autenticación de paso a través en su inquilino de Microsoft 365 y un usuario intenta autenticarse en Outlook Web App, se producen los pasos siguientes:

Si el usuario todavía no ha iniciado sesión, se le redirige a la página Inicio de sesión de usuario de Microsoft Entra. En esta página, el usuario inicia sesión con un nombre de usuario y una contraseña. Microsoft Entra ID recibe la solicitud de inicio de sesión y coloca el nombre de usuario y la contraseña en una cola. Un servicio de token de seguridad (STS) de Microsoft Entra utiliza la clave pública del Agente de autenticación para cifrar estas credenciales. El servicio STS recupera esta clave pública del certificado que el Agente de autenticación recibe durante el proceso de registro.

Nota:

Aunque Microsoft Entra ID coloca temporalmente las credenciales de usuario en la cola de Azure Service Bus, nunca se almacenan en la nube.

El Agente de autenticación, que está conectado de forma persistente a la cola de Azure Service Bus, observa el cambio en la cola y recupera las credenciales cifradas de la cola. Dado que las credenciales se cifran con la clave pública del Agente de autenticación, este usa su clave privada para descifrar los datos.

El Agente de autenticación valida el nombre de usuario y la contraseña en la instancia local de AD DS mediante las API estándar de Windows. En este punto, este mecanismo es parecido a lo que usa AD FS. El nombre de usuario puede ser el nombre de usuario predeterminado local, normalmente

userPrincipalName, u otro atributo configurado en Microsoft Entra Connect, conocido como Id. alternativo.La instancia local de AD DS evalúa la solicitud y devuelve la respuesta adecuada al Agente de autenticación: correcto, error, contraseña expirada o usuario bloqueado.

Después de recibir la respuesta de AD DS, el Agente de autenticación devuelve esta respuesta a Microsoft Entra ID.

Microsoft Entra ID evalúa la respuesta y responde al usuario según corresponda. Por ejemplo, Microsoft Entra ID inicia la sesión del usuario de inmediato o envía una solicitud a la autenticación multifactor. Si el inicio de sesión del usuario se realiza correctamente, el usuario puede acceder a la aplicación.

Nota:

Puede considerar la posibilidad de implementar SSO de conexión directa de Microsoft Entra, junto con la autenticación de paso a través, para mejorar aún más la experiencia del usuario al acceder a recursos basados en la nube desde equipos unidos a un dominio. Al implementar esta característica, los usuarios pueden acceder a los recursos en la nube sin iniciar sesión si ya han iniciado sesión en sus equipos corporativos unidos a un dominio con sus credenciales de dominio.

Otras lecturas

Para obtener más información, consulte los documentos siguientes.