Planear la integración de Microsoft Entra

Cuando el personal de TI de Contoso implementa un servicio en la nube o una aplicación en su entorno de TI, normalmente quieren usar un único almacén de identidades para sus aplicaciones locales y basadas en la nube. Mediante la sincronización de directorios, pueden conectar sus instancias de AD DS local con Microsoft Entra ID.

¿Qué es la sincronización de directorios?

La sincronización de directorios permite la sincronización entre AD DS local y Microsoft Entra ID para usuarios, grupos y contactos. En su forma más sencilla, se instala un componente de sincronización de directorios en un servidor del dominio local. Después, proporcione una cuenta con el acceso Administrador del dominio y Administrador de empresa a instancias de AD DS local, y otra cuenta con acceso de administrador a Microsoft Entra ID, y deje que se ejecute.

Las cuentas de usuario, los grupos y los contactos que seleccione en AD DS se replicarán en Microsoft Entra ID. Los usuarios podrán usar esas cuentas para iniciar sesión en los servicios de Azure que se basan en Microsoft Entra ID para la autenticación, y acceder a ellos.

A menos que active la Sincronización de contraseña, los usuarios tendrán una contraseña independiente de su entorno local para iniciar sesión en un recurso de Azure. Incluso si implementa la Sincronización de contraseña, se sigue solicitando a los usuarios sus credenciales cuando acceden al recurso de Azure en equipos unidos a un dominio. La ventaja de la Sincronización de contraseña es que, para iniciar sesión en el recurso de Azure, los usuarios pueden usar el mismo nombre de usuario y la misma contraseña que en su inicio de sesión de dominio. No hay que confundirlo con SSO. El comportamiento que se proporciona con la Sincronización de contraseña se denomina mismo inicio de sesión.

Con Azure, el flujo de sincronización es unidireccional, desde la instancia local de AD DS a Azure. Sin embargo, con las características P1 o P2 de Microsoft Entra ID, algunos atributos se replican en la otra dirección. Por ejemplo, puede configurar Azure para que vuelva a escribir contraseñas en una instancia local de AD DS, y en grupos y dispositivos desde Microsoft Entra ID. Si no quiere sincronizar toda la instancia de AD DS local, la sincronización de directorios para Microsoft Entra ID admite el filtrado limitado y la personalización del flujo de atributos en función de los valores siguientes:

- OU

- Domain

- Atributos de usuario

- APLICACIONES

Microsoft Entra Connect

Puede usar Microsoft Entra Connect (Microsoft Entra Connect) para realizar la sincronización entre AD DS local y Microsoft Entra ID. Microsoft Entra Connect es una herramienta basada en un asistente diseñada para habilitar la conectividad entre una infraestructura de identidad local y Azure. Con el asistente, puede elegir la topología y los requisitos y, después, el asistente implementa y configura todos los componentes necesarios. En función de los requisitos seleccionados, esto puede incluir lo siguiente:

- Azure Active Directory Sync (Azure AD Sync)

- Implementación híbrida de Exchange

- Escritura diferida de cambio de contraseña

- AD FS, y servidores proxy de AD FS o Proxy de aplicación web

- Módulo de Microsoft Graph PowerShell

Nota:

La mayoría de las organizaciones implementan un servidor de sincronización dedicado para hospedar Microsoft Entra Connect.

Al ejecutar Microsoft Entra Connect, se produce lo siguiente:

- Los nuevos usuarios, grupos y objetos de contacto en instancias de AD DS local se agregan a Microsoft Entra ID. Sin embargo, las licencias para servicios en la nube como Microsoft 365 no se asignan automáticamente a estos objetos.

- Los atributos de los usuarios, grupos u objetos de contacto existentes que se modifican en instancias de AD DS local se modifican en Microsoft Entra ID. Sin embargo, no todos los atributos de las instancias de AD DS local se sincronizan con Microsoft Entra ID. Puede configurar un conjunto de atributos que se sincronicen con Microsoft Entra ID mediante el componente Administrador de sincronización de Microsoft Entra Connect.

- Los usuarios, grupos y objetos de contacto existentes que se eliminan de la instancia de AD DS local se eliminan también de Microsoft Entra ID.

- Los objetos de usuario existentes que están deshabilitados de forma local están deshabilitados en Azure. Sin embargo, las licencias no se asignan automáticamente.

Microsoft Entra ID requiere que tenga un único origen de autoridad para cada objeto. Por lo tanto, es importante comprender que en un escenario de Microsoft Entra Connect, cuando se ejecuta la sincronización de Active Directory, se están dominando objetos desde dentro de las instancias de AD DS local, mediante herramientas tales como usuarios y equipos de Active Directory, o Windows PowerShell. Sin embargo, el origen de autoridad es la instancia de AD DS local. Una vez completado el primer ciclo de sincronización, el origen de autoridad se transfiere desde la nube a la instancia de AD DS local. Todos los cambios posteriores en los objetos en la nube (excepto para las licencias) se dominan desde las herramientas de las instancias de AD DS local. Los objetos en la nube correspondientes son de solo lectura, y los administradores de Microsoft Entra no pueden editar objetos en la nube si la fuente de autoridad es AD DS local, a menos que implemente alguna de las tecnologías que permiten la escritura diferida.

Permisos y cuentas necesarios para ejecutar Microsoft Entra Connect

Para implementar Microsoft Entra Connect, debe tener una cuenta con los permisos necesarios asignados en la instancia local de AD DS y en Microsoft Entra ID. La instalación y configuración de Microsoft Entra Connect requiere las siguientes cuentas:

- Una cuenta de Azure con permisos de Administrador global en el inquilino de Azure (como una cuenta de organización), que no sea la cuenta que se ha usado para configurar la propia cuenta.

- Una cuenta local con permisos de Administrador de empresa en la instancia de AD DS local. En el Asistente para Microsoft Entra Connect, puede optar por usar una cuenta existente para este propósito o dejar que el asistente cree una cuenta.

Microsoft Entra Connect usa una cuenta de Administrador global de Azure para aprovisionar y actualizar objetos cuando se ejecuta el Asistente para la configuración de Microsoft Entra Connect. Debe crear una cuenta de servicio dedicada en Azure para que se use la sincronización de directorios, ya que no puede usar la cuenta de administrador de inquilinos de Azure. Esta restricción se debe a que la cuenta que ha usado para configurar Azure podría no tener un sufijo de nombre de dominio que coincida con el nombre de dominio. La cuenta debe ser miembro del grupo de roles de Administradores globales.

En el entorno local, la cuenta que se usa para instalar y configurar Microsoft Entra Connect debe tener los permisos siguientes:

- Permisos de Administrador de empresa en AD DS. Este permiso es necesario para crear la cuenta de usuario de sincronización en Active Directory.

- Permisos de administrador de la máquina local. Este permiso es necesario para instalar el software Microsoft Entra Connect.

La cuenta usada para configurar Microsoft Entra Connect y ejecutar el asistente para la configuración debe residir en el grupo ADSyncAdmins de la máquina local. De forma predeterminada, la cuenta usada para instalar Microsoft Entra Connect se agrega automáticamente a este grupo.

Nota:

La cuenta que se usa para instalar AD Connect se agrega de forma automática al grupo ADSyncAdmins al instalar el producto. Debe cerrar sesión e iniciar sesión de nuevo para usar la interfaz de Synchronization Service Manager, ya que la cuenta no recogerá el identificador de seguridad del grupo (SID) hasta la próxima vez que se use la cuenta para iniciar sesión.

La cuenta de administrador de Enterprise solo es necesaria al instalar y configurar Microsoft Entra Connect, pero el asistente de configuración no almacena ni guarda sus credenciales. Por lo tanto, debe crear una cuenta de administrador especial de Microsoft Entra Connect para instalar y configurar Microsoft Entra Connect, y asignar esta cuenta al grupo Administradores de empresa cuando Microsoft Entra Connect esté configurado. Sin embargo, esta cuenta Administrador de Microsoft Entra Connect debe quitarse del grupo Administradores de empresa después de que se haya completado la configuración de Microsoft Entra Connect. En la tabla siguiente se detallan las cuentas creadas durante la configuración de Microsoft Entra Connect.

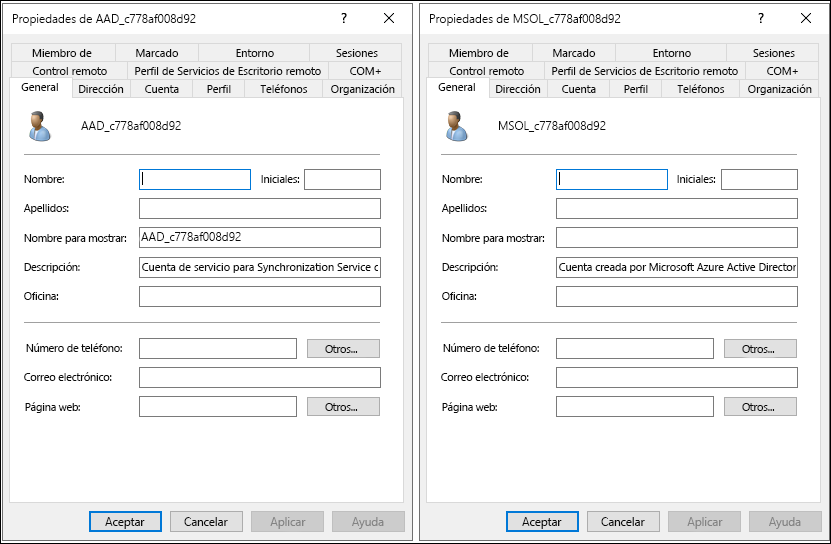

| Cuenta | Descripción |

|---|---|

MSOL_<id> |

Esta cuenta se crea durante la instalación de Microsoft Entra Connect y está configurada para sincronizarse con el inquilino de Azure. La cuenta tiene permisos de replicación de directorios en la instancia local de AD DS y permisos de escritura en determinados atributos para habilitar la implementación híbrida. |

AAD_<id> |

Esta es la cuenta de servicio del motor de sincronización. Se crea con una contraseña compleja generada aleatoriamente, configurada de forma automática para que no expire nunca. Cuando el servicio de sincronización de directorios se ejecuta, usa las credenciales de la cuenta de servicio para leer desde la instancia de Active Directory local y, después, escribir el contenido de la base de datos de sincronización en Azure. Esto se realiza mediante las credenciales de Administrador de inquilinos que escriba en el Asistente para la configuración de Microsoft Entra Connect. |

Precaución

No debe cambiar la cuenta de servicio de Microsoft Entra Connect después de instalar Microsoft Entra Connect, ya que Microsoft Entra Connect siempre intenta ejecutarse con la cuenta creada durante la configuración. Si cambia la cuenta, Microsoft Entra Connect deja de ejecutarse y ya no se producirán las sincronizaciones programadas.

Otras lecturas

Para obtener más información, consulte el documento siguiente.