Administración de vulnerabilidades de punto de conexión con Administración de vulnerabilidades de Microsoft Defender

La reducción del riesgo cibernético requiere una administración completa de vulnerabilidades basada en riesgos. La administración de vulnerabilidades identifica, evalúa, corrige y realiza un seguimiento de las mayores vulnerabilidades de una organización en sus recursos más críticos, todo en una única solución.

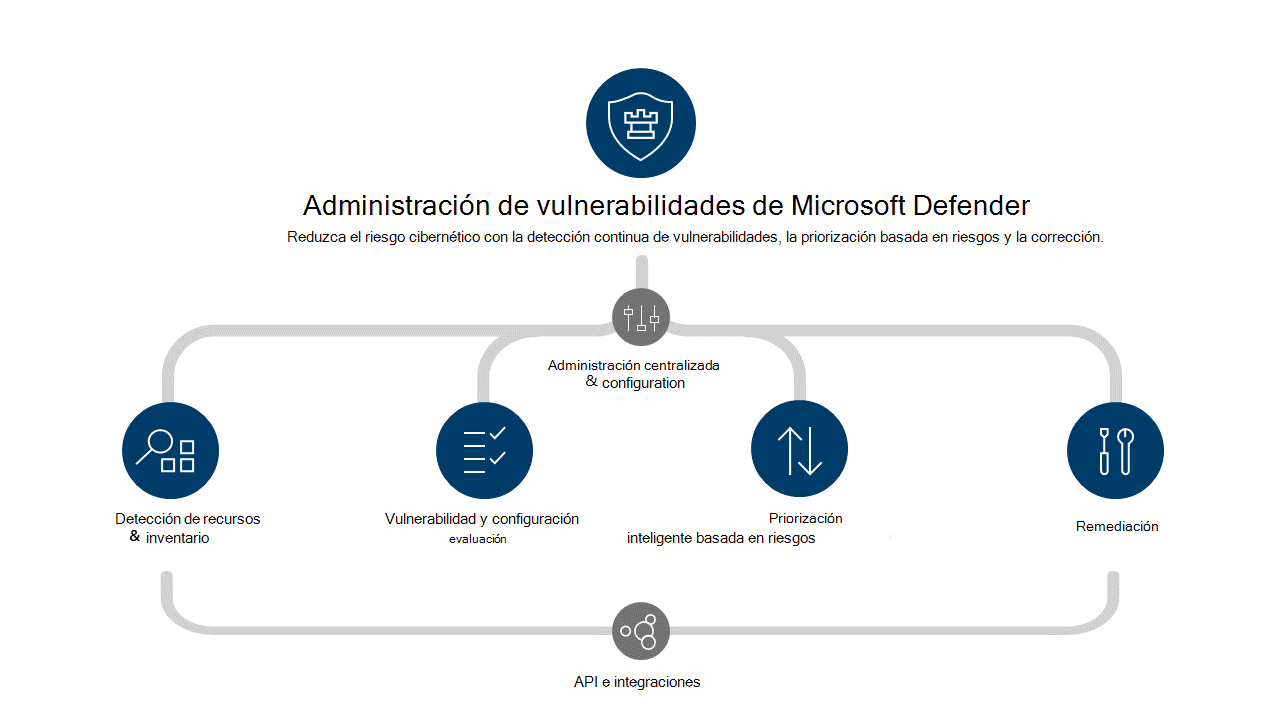

Microsoft 365 combate el riesgo cibernético con Administración de vulnerabilidades de Microsoft Defender, un componente Microsoft Defender para punto de conexión plan 2. Administración de vulnerabilidades de Microsoft Defender usa inteligencia sobre amenazas de Microsoft, predicciones de probabilidad de vulneración, contextos empresariales y evaluaciones de dispositivos. Al hacerlo, da prioridad de forma rápida y continua a las mayores vulnerabilidades de los recursos más críticos de una organización. También proporciona recomendaciones de seguridad para mitigar el riesgo. La administración de vulnerabilidades ofrece herramientas de corrección integradas para dispositivos windows, macOS, Linux, Android, iOS y de red.

Administración de vulnerabilidades de Microsoft Defender prioriza las vulnerabilidades en función de:

- El panorama de amenazas

- Detecciones en la organización

- Información confidencial sobre dispositivos vulnerables

- Contexto empresarial

Si habilita la integración con Microsoft Defender para punto de conexión, obtendrá automáticamente los resultados de Administración de vulnerabilidades de Microsoft Defender sin necesidad de más agentes.

Visualización adicional. Seleccione el vínculo siguiente para watch un breve vídeo que presenta el módulo Administración de vulnerabilidades de Microsoft Defender.

Con Administración de vulnerabilidades de Microsoft Defender, puede capacitar a los equipos de seguridad y TI para que aborden las brechas de flujo de trabajo y prioricen y aborden vulnerabilidades críticas y configuraciones incorrectas en toda la organización. Las organizaciones pueden reducir el riesgo de ciberseguridad implementando las siguientes características de administración de vulnerabilidades:

Detección e inventario de recursos

los escáneres integrados y sin agente de Administración de vulnerabilidades de Microsoft Defender supervisan y detectan continuamente el riesgo en una organización. Lo hacen incluso cuando una organización tiene dispositivos que no están conectados a la red corporativa.

En función de esta característica de detección de recursos, Vulnerability Management proporciona una vista consolidada en tiempo real de las aplicaciones de software, los certificados digitales, los recursos compartidos de red y las extensiones de explorador de una organización. Esta característica permite a las organizaciones:

- Descubra y evalúe todos sus activos de la empresa.

- Vea información sobre los permisos de extensión y los niveles de riesgo asociados.

- Identifique los certificados antes de que expiren.

- Detecte posibles vulnerabilidades debido a algoritmos de firma débiles.

- Evaluar configuraciones incorrectas en recursos compartidos de red internos.

Evaluación de vulnerabilidades y configuración

Administración de vulnerabilidades de Microsoft Defender evalúa la exposición cibernética de una organización con las siguientes herramientas avanzadas de evaluación de vulnerabilidades y configuración:

- Evaluación de líneas base de seguridad. Cree perfiles de línea base personalizables para medir el cumplimiento de riesgos con respecto a las pruebas comparativas establecidas, como center for Internet Security (CIS) y guías de implementación técnica de seguridad (STIG).

- Visibilidad en software y vulnerabilidades. Obtenga una vista del inventario de software de la organización y los cambios de software, como instalaciones, desinstalaciones y revisiones.

- Evaluación del recurso compartido de red. Vea una lista de configuraciones de recurso compartido de red identificadas como vulnerables.

- Análisis de amenazas y escalas de tiempo de eventos. Use escalas de tiempo de eventos y evaluaciones de vulnerabilidades de nivel de entidad para comprender y priorizar las vulnerabilidades.

- Extensiones del explorador. Vea una lista de las extensiones de explorador instaladas en diferentes exploradores de la organización.

- Certificados digitales. Vea una lista de certificados instalados en toda la organización en una sola página central de Inventario de certificados.

Priorización inteligente basada en riesgos

Administración de vulnerabilidades de Microsoft Defender aplica la inteligencia sobre amenazas de Microsoft, las predicciones de probabilidad de vulneración, los contextos empresariales y las evaluaciones de dispositivos para priorizar rápidamente las mayores vulnerabilidades de una organización. Una vista única de las recomendaciones prioritarias de varias fuentes de seguridad, junto con detalles críticos, incluidos los CVE relacionados y los dispositivos expuestos, ayuda a las organizaciones a corregir rápidamente las mayores vulnerabilidades de sus recursos más críticos. La priorización inteligente basada en riesgos proporciona las siguientes características:

- Se centra en las amenazas emergentes. Alinea dinámicamente la priorización de las recomendaciones de seguridad con las vulnerabilidades que se aprovechan actualmente en las amenazas salvajes y emergentes que suponen el mayor riesgo.

- Identifica las infracciones activas. Correlaciona la administración de vulnerabilidades y la información de detección y respuesta de puntos de conexión (EDR). Al hacerlo, puede priorizar las vulnerabilidades explotadas en infracciones activas dentro de la organización.

- Protege los recursos de alto valor. Identifica los dispositivos expuestos con aplicaciones críticas para la empresa, datos confidenciales o usuarios de alto valor.

Corrección y seguimiento

Administración de vulnerabilidades de Microsoft Defender permite a los administradores de seguridad y administradores de TI colaborar y corregir sin problemas problemas con los flujos de trabajo integrados.

- Las solicitudes de corrección enviadas a TI. Cree una tarea de corrección en Microsoft Intune a partir de una recomendación de seguridad específica.

- Bloquear aplicaciones vulnerables. Mitigar el riesgo con la capacidad de bloquear aplicaciones vulnerables para grupos de dispositivos específicos.

- Mitigaciones alternativas. Obtenga información sobre otras mitigaciones, como los cambios de configuración que pueden reducir el riesgo asociado a vulnerabilidades de software.

- Estado de corrección en tiempo real. Supervisión en tiempo real del estado y el progreso de las actividades de corrección en toda la organización.

Comprobación de conocimientos

Elija la mejor respuesta para cada una de las siguientes preguntas.