Configuración de Microsoft Defender para punto de conexión en Microsoft Intune

Las organizaciones pueden integrar Microsoft Defender para punto de conexión con Microsoft Intune como una solución Mobile Threat Defense. La integración puede ayudar a evitar infracciones de seguridad y limitar el efecto de las infracciones en una organización.

Microsoft Defender for Endpoint funciona con dispositivos que ejecutan:

- Android

- iOS/iPadOS

- Windows 10/11

Para usar correctamente Microsoft Defender para punto de conexión y Microsoft Intune en concierto, debe:

- Establecer una conexión de servicio a servicio entre Microsoft Intune y Microsoft Defender para punto de conexión. Esta conexión permite que Microsoft Defender para punto de conexión recopile datos sobre el riesgo de la máquina de los dispositivos compatibles que administran una organización con Intune.

- Usar un perfil de configuración de dispositivo para incorporar dispositivos con Microsoft Defender para punto de conexión. Una organización incorpora dispositivos para configurarlos para comunicarse con Microsoft Defender para punto de conexión. Al hacerlo, la organización puede recopilar datos para ayudar a evaluar su nivel de riesgo.

- Usar una directiva de cumplimiento de dispositivos para establecer el nivel de riesgo que quiere permitir. Microsoft Defender para punto de conexión notifica los niveles de riesgo. El sistema clasifica los dispositivos que superan el nivel de riesgo permitido como no conformes.

- Usar una directiva de acceso condicional para impedir que los usuarios accedan a los recursos corporativos desde dispositivos no conformes. Las directivas de acceso condicional también pueden bloquear dispositivos que superen los niveles de riesgo esperados de una organización.

- Use directivas de protección de aplicaciones para Android e iOS/iPadOS para establecer los niveles de riesgo del dispositivo. Las directivas de protección de aplicaciones funcionan con dispositivos inscritos y no inscritos.

Cuando una organización integra Microsoft Intune con Microsoft Defender para punto de conexión, puede aprovechar el módulo de Administración de amenazas y vulnerabilidades (TVM) de Microsoft Defender para punto de conexión. También puede usar Intune para corregir el punto de conexión débil identificado por TVM.

Además de administrar la configuración de Microsoft Defender para punto de conexión en dispositivos que se inscriben con Intune, puede administrar las configuraciones de seguridad de Defender para punto de conexión en dispositivos que no están inscritos con Intune. Este escenario se denomina Administración de seguridad para Microsoft Defender para punto de conexión. Requiere configurar la opción Permitir Microsoft Defender para punto de conexión para aplicar las configuraciones de seguridad de punto de conexión a Activado. Para obtener más información, consulte Administración de configuración de seguridad de MDE.

Ejemplo de uso de Microsoft Defender para punto de conexión con Microsoft Intune

En el ejemplo siguiente se explica cómo Microsoft Intune y Microsoft Defender para punto de conexión trabajan juntos para ayudar a proteger las organizaciones. En este ejemplo, Contoso ya ha integrado Microsoft Defender para punto de conexión y Intune.

Considere un evento en el que alguien envía un Word datos adjuntos con código malintencionado insertado a un usuario de Contoso.

- El usuario abre los datos adjuntos, lo que habilita el código incrustado.

- Se inicia un ataque con privilegios elevados. Un atacante de una máquina remota tiene derechos de administrador para el dispositivo de la víctima.

- Después, el atacante accede remotamente a otros dispositivos del usuario. Esta vulneración de seguridad puede afectar a toda la organización de Contoso.

Microsoft Defender para punto de conexión puede ayudar a resolver eventos de seguridad como el de este escenario.

En este ejemplo, Microsoft Defender para punto de conexión detecta cada una de las acciones que se produjeron:

- El dispositivo ejecutó código anómalo.

- El dispositivo experimentó una elevación de privilegios de proceso.

- Al abrir los datos adjuntos, se inserta código malintencionado en el dispositivo.

- El atacante ejecutó un comando externo un equipo o dispositivo remoto (conocido como emisión de un shell remoto sospechoso). Al hacerlo, se plantearon algunas preocupaciones o dudas sobre las intenciones o la legitimidad de la acción.

En función de las acciones del dispositivo, Microsoft Defender para punto de conexión clasificar el dispositivo como de alto riesgo. También incluyó un informe detallado de la actividad sospechosa en el portal de Microsoft Defender.

En este ejemplo, suponga que Contoso tiene una directiva de cumplimiento de dispositivos Intune que clasifica los dispositivos con un nivel de riesgo medio o alto como no conformes. Como tal, la directiva de cumplimiento clasificó el dispositivo en peligro como no conforme. Esta clasificación permite que la directiva de acceso condicional de Contoso bloquee el acceso desde ese dispositivo a los recursos corporativos de Contoso.

Para los dispositivos que ejecutan Android, puede usar una directiva de Intune para modificar la configuración de Microsoft Defender para punto de conexión en Android. Para obtener más información, consulte Protección web de Microsoft Defender para punto de conexión.

Requisitos previos para integrar Microsoft Defender para punto de conexión y Microsoft Intune

Para usar Microsoft Defender para punto de conexión con Microsoft Intune, una organización debe tener las siguientes suscripciones:

- Microsoft Defender para punto de conexión Esta suscripción le ofrece acceso al Centro de seguridad de Microsoft Defender (portal de ATP). Para conocer las opciones de licencia de Defender para punto de conexión, consulte requisitos de licencias en Requisitos mínimos de Microsoft Defender para punto de conexión y Cómo configurar una suscripción de prueba de Microsoft 365 E5.

- Microsoft Intune. Esta suscripción le ofrece acceso a Intune y al centro de administración de Microsoft Endpoint Manager. Para ver las opciones de licencia de Intune, consulte licencias de Microsoft Intune.

Las siguientes plataformas admiten Microsoft Intune con Microsoft Defender para punto de conexión:

- Android

- iOS/iPadOS

- Windows 10/11 (híbrido Microsoft Entra ID unido o unido a Microsoft Entra ID)

Importante

Microsoft Intune está finalizando la compatibilidad con la administración del administrador de dispositivos Android en dispositivos con acceso a Google Mobile Services (GMS) el 30 de agosto de 2024. Después de esa fecha, la inscripción de dispositivos, el soporte técnico, las correcciones de errores y las correcciones de seguridad no estarán disponibles. Si actualmente usa la administración del administrador de dispositivos, Microsoft recomienda cambiar a otra opción de administración de Android en Intune antes de que finalice el soporte técnico. Para obtener más información, consulte Finalización de la compatibilidad con el administrador de dispositivos Android en dispositivos GMS.

Nota:

Azure Active Directory (Azure AD) es ahora Microsoft Entra ID. Más información.

Habilitación de Microsoft Defender para punto de conexión en Intune

Para configurar la conexión de servicio a servicio entre Intune y Microsoft Defender para punto de conexión, solo tiene que habilitar Microsoft Defender para punto de conexión una sola vez por inquilino.

Complete los pasos siguientes para habilitar Microsoft Defender para punto de conexión con Microsoft Intune:

Para empezar, vaya al centro de administración de Microsoft Intune. Para ello, en el Centro de administración de Microsoft 365, seleccione Mostrar todos los en el panel de navegación. En el grupo Centros de administración, seleccione Endpoint Manager.

En el centro de administración de Microsoft Intune, seleccione Seguridad del punto de conexión en el panel de navegación.

En seguridad del punto de conexión | En la página Información general, en la sección Configuración del panel central, seleccione Microsoft Defender para punto de conexión.

En seguridad del punto de conexión | Microsoft Defender para punto de conexión página, desplácese hacia abajo hasta la sección Configuración compartida y seleccione Abrir el Centro de seguridad de Microsoft Defender. Este paso abre el portal de Microsoft Defender.

Sugerencia

En el centro de administración de Intune, si el estado de conexión de la parte superior de la página de Microsoft Defender para punto de conexión ya está establecido en Habilitado, la conexión a Intune ya está activa y el centro de administración muestra texto de interfaz de usuario diferente para el vínculo. En este evento, seleccione Abrir la consola de administración Microsoft Defender para punto de conexión para abrir el portal de Microsoft Defender. A continuación, puede usar las instrucciones del paso siguiente para confirmar que la conexión Microsoft Intune está establecida en Activado.

En el portal de Microsoft Defender, en el panel de navegación izquierdo, seleccione Configuración, Puntos de conexión y, a continuación, Características avanzadas.

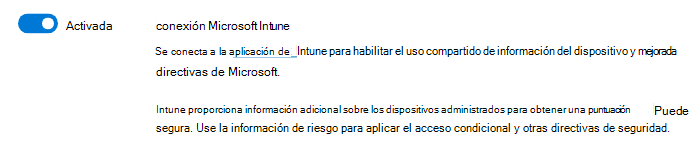

Establezca el modificador de alternancia para que la Conexión de Microsoft Intune se establezca en On.

Seleccione Guardar preferencias.

Nota:

Una vez establecida la conexión entre Microsoft Defender para punto de conexión y Microsoft Intune, los servicios deben sincronizarse entre sí al menos una vez cada 24 horas. Puede configurar el número de días sin sincronización hasta que Microsoft Intune considere que la conexión no responde en el centro de administración de Microsoft Intune. Seleccione Seguridad del punto de conexión, Microsoft Defender para punto de conexión y, a continuación, Número de días hasta que el asociado no responda.

Vuelva a la página Microsoft Defender para punto de conexión del centro de administración de Microsoft Intune.

Para usar Defender para punto de conexión con directivas de cumplimiento, configure las siguientes opciones en Evaluación de directivas de cumplimiento para las plataformas compatibles:

- Establezca Conectar dispositivos Android para Microsoft Defender para punto de conexión en Activado.

- Establezca Conectar dispositivos iOS/iPadOS en Microsoft Defender para punto de conexión en Activado.

- Establezca Conectar dispositivos Windows para Microsoft Defender para punto de conexión en Activado.

Cuando estas opciones de configuración están en modo Activado, los dispositivos aplicables que se administran con Intune, y los que inscriba en el futuro, se conectan a Microsoft Defender para punto de conexión con fines de cumplimiento. En el caso de los dispositivos iOS, Defender para punto de conexión también admite la siguiente configuración que ayuda a proporcionar la evaluación de vulnerabilidades de las aplicaciones en Microsoft Defender para punto de conexión para iOS. Para obtener más información sobre el uso de los dos valores siguientes, consulte Configurar la evaluación de vulnerabilidades de las aplicaciones.

- Habilite App Sync para dispositivos iOS. Establézcalo en Activado para permitir que Defender para punto de conexión solicite metadatos de aplicaciones iOS de Intune para usarlos con fines de análisis de amenazas. El dispositivo iOS debe estar inscrito en MDM y proporcionar datos actualizados de la aplicación durante la protección del dispositivo.

- Enviar datos completos del inventario de aplicaciones en dispositivos iOS/iPadOS de propiedad personal. Esta configuración controla los datos de inventario de aplicaciones que Intune comparte con Defender para punto de conexión cuando Defender for Endpoint sincroniza los datos de la aplicación y solicita la lista de inventario de aplicaciones. Cuando se establece en Activado, Defender para punto de conexión puede solicitar una lista de aplicaciones de Intune para dispositivos iOS/iPadOS de propiedad personal. Esta lista incluye aplicaciones no administradas y aplicaciones que se implementaron a través de Intune. Cuando se establece en Desactivado, no se proporcionan datos sobre aplicaciones no administradas. Intune comparte datos para las aplicaciones que se implementaron a través de Intune.

Para obtener más información, consulte Opciones de alternancia de defensa contra amenazas móviles.

Para usar Defender para punto de conexión con directivas de protección de aplicaciones para Android e iOS/iPadOS, configure lo siguiente en Protección de aplicaciones evaluación de directivas para las plataformas que use:

- Establezca Conectar dispositivos Android a Microsoft Defender para punto de conexión en On.

- Establezca Conectar dispositivos iOS/iPadOS en Microsoft Defender para punto de conexiónen Activado.

Para configurar una Microsoft Defender para punto de conexión de integración para la evaluación de directivas de cumplimiento y protección de aplicaciones, debe tener un rol que incluya Lectura y modificación para el permiso Mobile Threat Defense en Intune. El rol de administrador integrado de Endpoint Security Manager para Intune tiene estos permisos incluidos. Para obtener más información sobre la configuración de directivas de cumplimiento de MDM y la configuración de directiva de protección de aplicaciones, consulte Opciones de alternancia de defensa contra amenazas móviles.

Seleccione Guardar.

Al integrar una nueva aplicación para Intune Mobile Threat Defense y habilitar la conexión a Intune, Intune crea una directiva de acceso condicional clásica en Microsoft Entra ID. Cada aplicación MTD que integre, incluido Microsoft Defender para punto de conexión o cualquiera de los asociados de MTD de Microsoft, crea una nueva directiva de acceso condicional clásica. Puede omitir estas directivas; sin embargo, no debe editarlos, eliminarlos ni deshabilitarlos.

Si elimina la directiva clásica, debe eliminar la conexión a Intune responsable de su creación. Una vez que elimine la conexión, debe volver a configurarla. Al hacerlo, se vuelve a crear la directiva clásica. El sistema no admite la migración de directivas clásicas para aplicaciones MTD al nuevo tipo de directiva para el acceso condicional.

Las organizaciones deben tener en cuenta las siguientes consideraciones relacionadas con las directivas de acceso condicional clásico para aplicaciones MTD:

- Intune MTD los usa para requerir el registro de dispositivos en Microsoft Entra ID. Al hacerlo, se asegura de que tienen un identificador de dispositivo antes de comunicarse con los asociados de MTD. Los dispositivos requieren que el identificador informe correctamente de su estado a Intune.

- No tienen ningún efecto en ninguna otra aplicación o recurso en la nube.

- Difieren de las directivas de acceso condicional que puede crear para ayudar a administrar MTD.

- De forma predeterminada, no interactúan con otras directivas de acceso condicional que las organizaciones usan para la evaluación.

Para ver las directivas de acceso condicional clásico, en el Centro de administración Microsoft Entra, seleccione Acceso condicional y, a continuación, Directivas clásicas.