Exploración de la creación y administración de consultas de búsqueda de amenazas

Microsoft Sentinel contiene herramientas de consulta eficaces que pueden ayudarle, como miembro del equipo del centro de operaciones de seguridad, a encontrar y aislar amenazas de seguridad y actividades no deseadas en el entorno de Contoso.

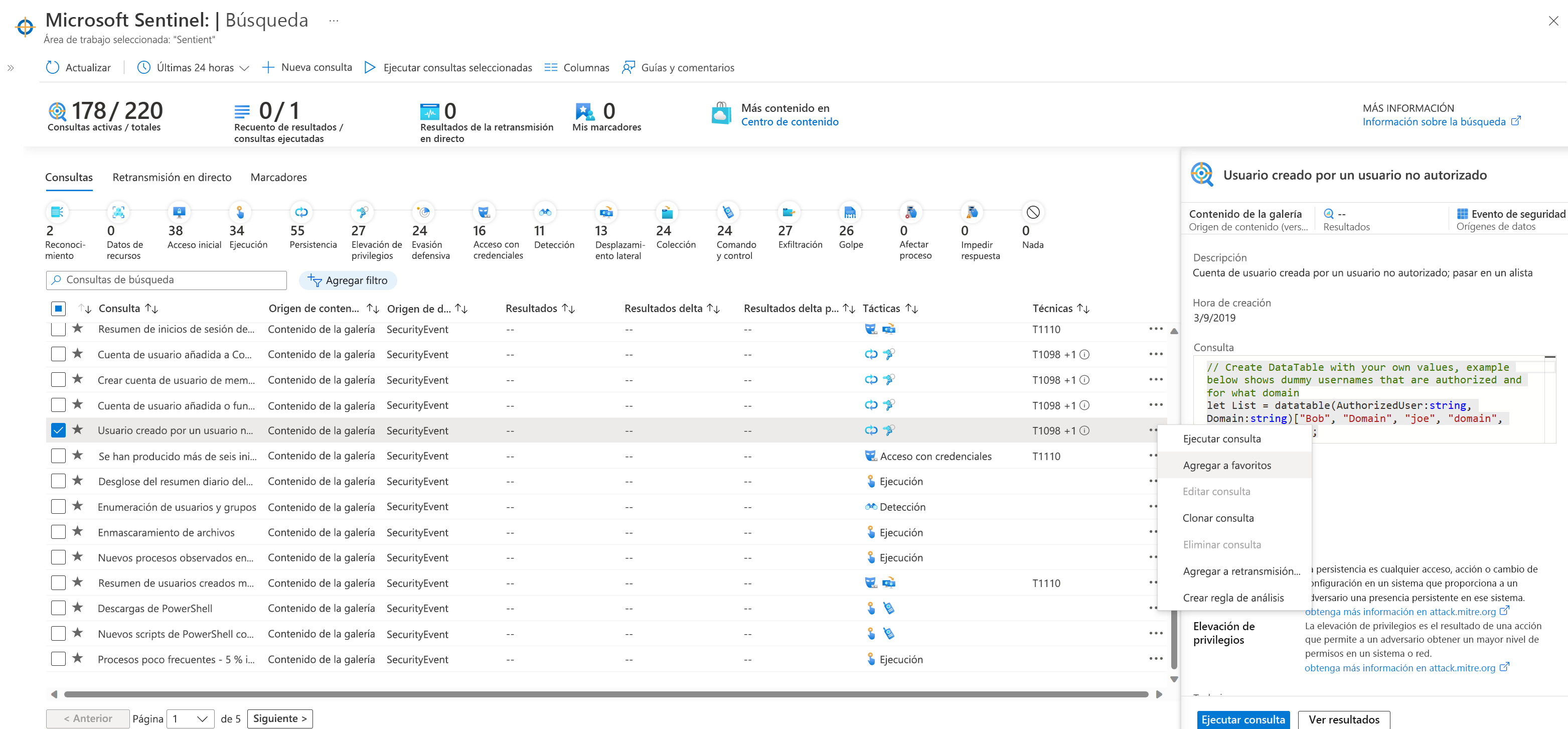

Búsqueda mediante consultas integradas

Puede usar las herramientas de búsqueda y consulta de Microsoft Sentinel para buscar amenazas de seguridad y tácticas en todo el entorno. Estas herramientas le permiten filtrar en grandes cantidades de eventos y orígenes de datos de seguridad a fin de identificar posibles amenazas o realizar un seguimiento de las amenazas conocidas o esperadas.

La página Búsqueda de Microsoft Sentinel incluye consultas integradas que pueden servir de orientación durante el proceso de búsqueda y para seguir las rutas de acceso de búsqueda adecuadas a fin de detectar problemas en el entorno. Las consultas de búsqueda pueden exponer problemas que no son lo suficientemente significativos como para generar una alerta, pero que se han producido con la frecuencia suficiente a lo largo del tiempo como para merecer una investigación.

En la página Búsqueda se ofrece una lista de todas las consultas de búsqueda. Puede filtrar y ordenar las consultas por nombre, proveedor, origen de datos, resultados y tácticas. Puede guardar las consultas si selecciona el icono de estrella Favoritos de la consulta en la lista.

Sugerencia

Cuando se selecciona una consulta como favorita, se ejecuta automáticamente cada vez que se abre la página Búsqueda.

Administración de consultas de búsqueda

Al seleccionar una consulta de la lista, los detalles de la consulta aparecen en un nuevo panel que contiene una descripción, código y otra información sobre la consulta. que incluye las entidades relacionadas y las tácticas identificadas. Puede ejecutar una consulta de forma interactiva si selecciona Ejecutar consulta en el panel de detalles.

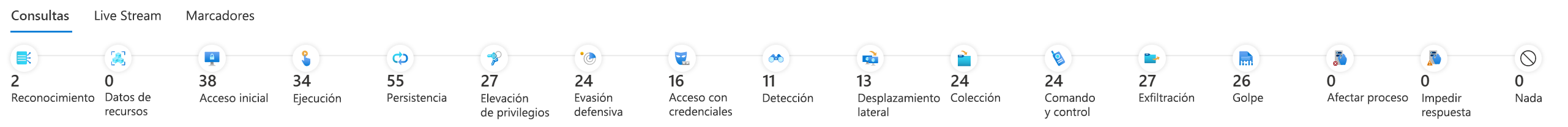

Búsqueda de amenazas mediante el marco MITRE ATT&CK

Microsoft Sentinel usa el marco MITRE ATT&CK para clasificar y ordenar las consultas por táctica. ATT&CK es una knowledge base de tácticas y técnicas usadas y observadas en el panorama de amenazas global. Puede usar MITRE ATT&CK para desarrollar modelos y métodos de búsqueda de amenazas en Microsoft Sentinel y para entrenarlos. Al buscar amenazas en Microsoft Sentinel, puede usar el marco ATT&CK para clasificar y ejecutar consultas mediante la escala de tiempo de tácticas de MITRE ATT&CK.

Nota:

Puede seleccionar tácticas individuales de MITRE ATT&CK en la escala de tiempo de la página Búsqueda.

Al seleccionar cualquier táctica se filtran las consultas disponibles por la táctica seleccionada. Las tácticas de búsqueda siguientes proceden de las matrices ATT&CK Enterprise e ICS (Industrial Control Systems):

- Reconocimiento. Tácticas que utiliza el adversario para buscar información que pueda utilizar para planificar futuras operaciones.

- Desarrollo de recursos. Tácticas que usa el adversario para establecer recursos que pueden usar para admitir operaciones. Los recursos incluyen infraestructura, cuentas o funcionalidades.

- Acceso inicial. Tácticas que usa el adversario para obtener acceso a una red aprovechando vulnerabilidades o debilidades de configuración de los sistemas de cara al público. Un ejemplo de esto son los ataques de phishing de objetivo definido.

- Ejecución. Tácticas que dan lugar a que un adversario ejecute su código en un sistema de destino. Por ejemplo, un hacker malintencionado puede ejecutar un script de PowerShell para descargar más herramientas de ataque o examinar otros sistemas.

- Persistencia. Tácticas que permiten a un adversario conservar el acceso a un sistema de destino, incluso después de reinicios y cambios de credenciales. Un ejemplo de una técnica de persistencia es un atacante que crea una tarea programada que ejecuta su código a una hora concreta o al reiniciar.

- Elevación de privilegios. Tácticas que usa un adversario para obtener privilegios de nivel superior en un sistema, como de administrador local o raíz.

- Evasión defensiva. Tácticas que usan los atacantes para evitar la detección. Las tácticas de evasión incluyen la ocultación de código malintencionado en procesos y carpetas de confianza, el cifrado u ofuscación de código enemigo o la deshabilitación de software de seguridad.

- Acceso con credenciales. Tácticas implementadas en sistemas y redes para robar nombres de usuario y credenciales para su reutilización.

- Detección. Tácticas que usan los adversarios para obtener información sobre los sistemas y las redes que quieren aprovechar o usar para su ventaja táctica.

- Desplazamiento lateral. Tácticas que permiten a un atacante pasar de un sistema a otro dentro de una red. Las técnicas comunes incluyen métodos Pass-the-Hash para autenticar a los usuarios y el uso del Protocolo de escritorio remoto.

- Recopilación. Tácticas que usa un adversario para recopilar y consolidar la información que quiere como parte de sus objetivos.

- Comando y control. Tácticas que usa un atacante para comunicarse con un sistema bajo su control. Un ejemplo es un atacante que se comunica con un sistema mediante un puerto infrecuente o con un número alto para eludir la detección por parte de los dispositivos de seguridad o los servidores proxy.

- Filtración. Tácticas que se usan para trasladar los datos de la red en peligro a un sistema o red que está totalmente bajo el control del atacante.

- Impacto. Tácticas que usa un atacante para afectar a la disponibilidad de los sistemas, las redes y los datos. Los métodos de esta categoría incluyen ataques por denegación de servicio y software de eliminación de datos o discos.

- Alterar control de proceso. Tácticas que el adversario usa para manipular, deshabilitar o dañar procesos de control físico.

- Impedir función de respuesta. Tácticas que usa el adversario para evitar que sus funciones de seguridad, protección, control de calidad e intervención del operador respondan a un estado de error, peligro o inseguridad.

- No.

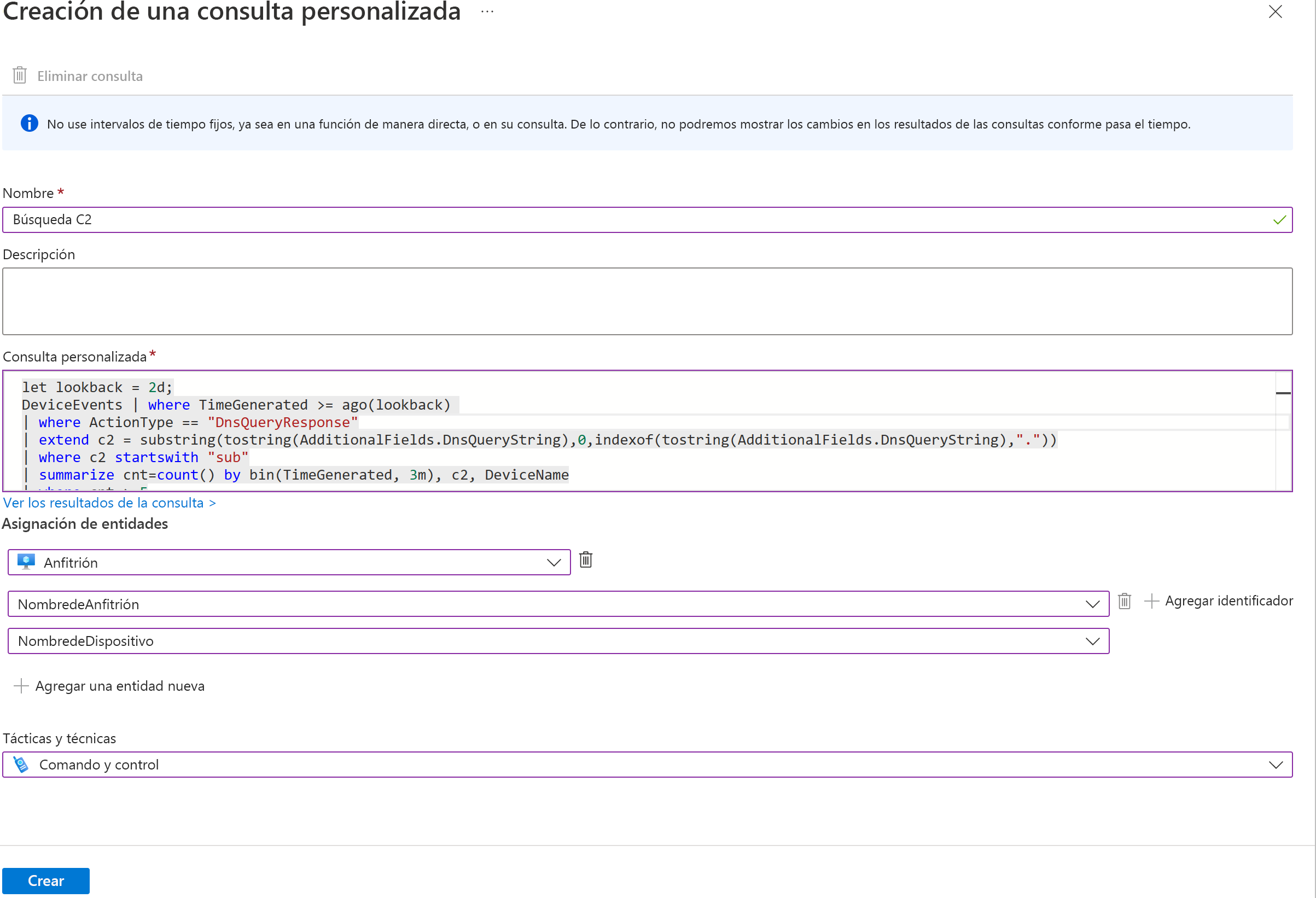

Creación de consultas personalizadas para restringir la búsqueda de amenazas

Todas las consultas de búsqueda de Microsoft Sentinel usan la sintaxis del Lenguaje de consulta de Kusto (KQL) empleada en Log Analytics. Puede modificar una consulta en el panel de detalles y ejecutar la nueva consulta. También bien puede guardarla como una nueva consulta que se puede volver a usar en el área de trabajo de Microsoft Sentinel.

También puede crear sus propias consultas personalizadas mediante código de KQL para buscar amenazas.

Las consultas personalizadas permiten definir lo siguiente:

| Parámetro de consulta | Descripción |

|---|---|

| Nombre | Proporcione un nombre para la consulta personalizada. |

| Descripción | Proporcione una descripción de la funcionalidad de la consulta. |

| Consulta personalizada | La consulta de búsqueda de KQL. |

| Asignación de entidades | Asigne tipos de entidad a las columnas del resultado de la consulta para rellenar los resultados de la consulta con más información procesable. También puede asignar entidades mediante código en la consulta de KQL. |

| Tácticas y técnicas | Especifique las tácticas que la consulta va a exponer por diseño. |

Las consultas personalizadas se enumeran junto a las consultas integradas para su administración.

Exploración de Microsoft Sentinel en GitHub

El repositorio de Microsoft Sentinel contiene, de serie, detecciones, consultas de exploración, consultas de búsqueda, libros, cuadernos de estrategias, y mucho más para ayudarle a proteger el entorno y buscar amenazas. Microsoft y la comunidad de Microsoft Sentinel colaboran en este repositorio.

El repositorio contiene carpetas con contenido aportado de diversas áreas de función de Microsoft Sentinel, incluidas consultas de búsqueda. Puede usar el código de estas consultas para crear consultas personalizadas en el área de trabajo de Microsoft Sentinel.

Elija la respuesta más adecuada para la siguiente pregunta.