Contraste de la identidad descentralizada con sistemas de identidad central

Identidad centralizada

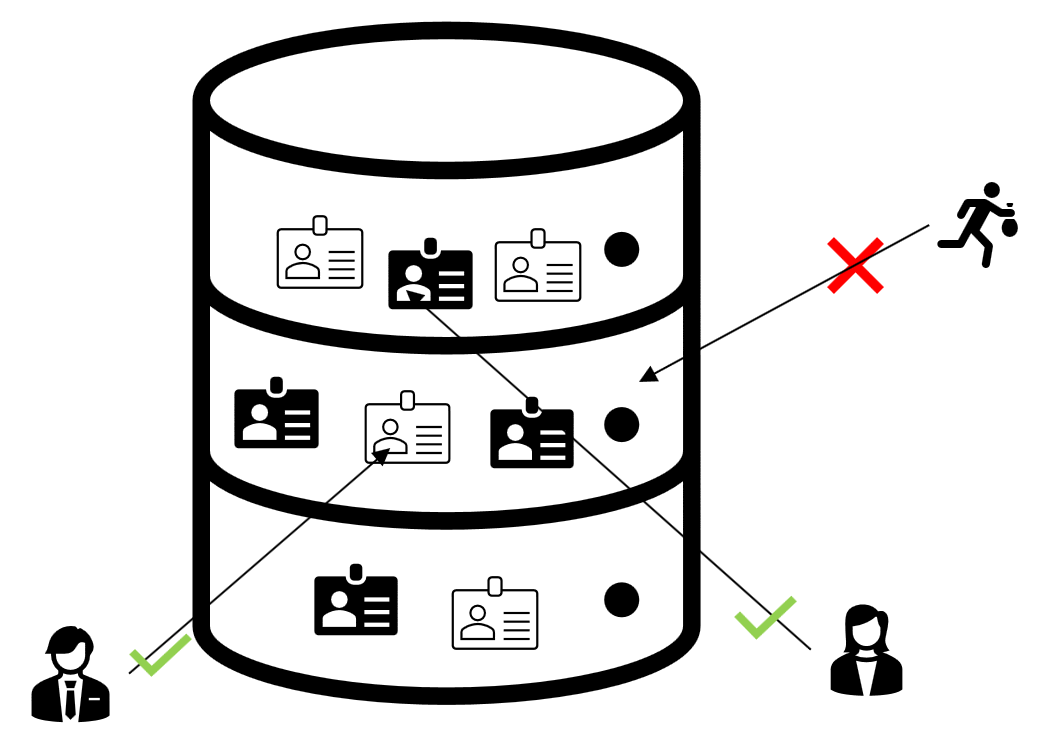

Administración centralizada de identidades o Sistema de identidad central es una única herramienta de identidad en la que se almacenan y administran las credenciales para proporcionar funcionalidades de autenticación y autorización. Este sistema puede estar en el entorno local o basarse en la nube. El sistema se administra centralmente mediante una autoridad de identidad o un administrador. Después, el sistema de identidad central se puede usar para ofrecer acceso verificado a herramientas, datos y otros recursos.

- Las credenciales se comprueban cuando se almacenan

- La administración la realiza una única autoridad

- Administrador o grupo de administradores

- Se usa para la administración de identidades y el acceso

- Ejemplo: Microsoft Entra ID

Acceso adaptable seguro: proteja el acceso a los recursos y los datos mediante una autenticación segura y directivas de acceso adaptable basadas en riesgos sin poner en peligro la experiencia del usuario.

Experiencia de usuario sin problemas: proporcione una experiencia de inicio de sesión sencilla y rápida para mantener la productividad de los usuarios, reducir el tiempo de administración de contraseñas e incrementar la productividad del usuario final.

Administración unificada de identidades: administre todas las identidades y el acceso a todas las aplicaciones en una ubicación central, ya sea en la nube o en el entorno local, a fin de mejorar la visibilidad y el control.

Gobernanza simplificada de identidades: controle el acceso a las aplicaciones y los datos de todos los usuarios y administradores de forma eficaz con la gobernanza automatizada de identidades para garantizar que solo los usuarios autorizados tengan acceso.

Identidad descentralizada

Un enfoque de identidad descentralizada ayuda a usuarios, organizaciones y cosas a interactuar entre sí de forma transparente y segura, en un tejido de confianza de identidad. Las personas controlan su propia identidad digital y credenciales. Los identificadores descentralizados (DID) son diferentes, Los DID son identificadores globalmente únicos, privados y generados por el usuario cuya raíz se encuentra en sistemas descentralizados. Poseen características únicas, como una mayor garantía de inmutabilidad, resistencia a la censura y evasión de la alteración. Estos atributos son fundamentales para cualquier sistema de identificadores que esté destinado a proporcionar control de usuario y autopropiedad.

Para adquirir un DID, se usa un dispositivo que controla personalmente para descargar una aplicación de agente de usuario de DID. Al igual que un explorador web es un agente de usuario de confianza que le ayuda a navegar por la web, un agente de usuario de DID le ayuda a administrar todos los aspectos de los DID: creación de identificadores, autenticación, cifrado de datos y administración de claves y permisos. Una idea errónea habitual sobre la identidad descentralizada es que todos los datos de identidad se exponen en sistemas públicos como cadenas de bloques. Microsoft cree que las implementaciones de DID deben usar sistemas descentralizados estrictamente para delimitar identificadores y metadatos de DPKI que no son de PII (como se ha indicado antes) a fin de habilitar el enrutamiento y la autenticación para el propietario de DID sin riesgo de censura. Los datos de identidad reales de un usuario residen cifrados "fuera de la cadena", bajo el único control del usuario.

Componentes de la identidad descentralizada

Identificadores descentralizados (DID) de W3C: identificadores que los usuarios crean, poseen y controlan independientemente de cualquier organización o gobierno. Los DID son identificadores únicos globales que están vinculados a metadatos de una infraestructura de clave pública (DPKI) descentralizada que se componen de documentos JSON que contienen material de clave pública, descriptores de autenticación y puntos de conexión de servicio.

Sistemas descentralizados (por ejemplo, cadenas de bloques y libros de contabilidad): los DID se basan en sistemas descentralizados que proporcionan el mecanismo y las características necesarias para DPKI. Microsoft participa en el desarrollo comunitario de estándares y tecnologías para implementaciones de DID. Los estándares admiten varias cadenas de bloques y libros de contabilidad.

Agentes de usuario DID: aplicaciones que permiten a personas reales usar identidades descentralizadas. Las aplicaciones del agente de usuario ayudan a crear DID, administrar datos y permisos, y firmar o validar notificaciones vinculadas a DID. Microsoft ofrecerá una aplicación similar a Cartera que puede actuar como agente de usuario para administrar DID y datos asociados.

Resolución universal de DIF: un servidor que utiliza una colección de controladores DID para proporcionar un medio estándar de búsqueda y resolución de DID entre implementaciones y sistemas descentralizados y que devuelve el objeto de documento DID (DDO) que encapsula los metadatos de DPKI asociados a un DID.

Centro de identidad DIF: una malla replicada de almacenes de datos personales cifrados, compuesta por instancias perimetrales y en la nube (como teléfonos móviles, equipos o altavoces inteligentes), que facilitan el almacenamiento de datos de identidad y las interacciones de identidad.

Atestaciones DID: las atestaciones firmadas por DID se basan en formatos y protocolos estándar. Permiten a los propietarios de identidad generar, presentar y comprobar las notificaciones. Principio de confianza entre los usuarios de los sistemas.

Aplicaciones y servicios descentralizados: los DID emparejados con almacenes de datos personales de centros de identidad permiten la creación de una clase de aplicaciones y servicios. Almacenan datos con el centro de identidades del usuario y operan dentro de los límites de los permisos que se les conceden.