Exploración de confianza cero con identidad

Las organizaciones necesitan un nuevo modelo de seguridad que se adapte a la complejidad de los entornos híbridos y de varias nubes. Se necesita soporte técnico para el entorno en la nube, la adopción de los recursos móviles y la protección de usuarios, dispositivos, aplicaciones y datos dondequiera que se encuentren. Confianza cero es la estrategia principal. En lugar de creer que todo lo que se encuentra detrás del firewall corporativo es seguro, el modelo de Confianza cero presupone que hay brechas y, por consiguiente, comprueba todas las solicitudes como si provinieran de una red no controlada. Independientemente del lugar en el que se origine la solicitud o del recurso al que acceda, el modelo de Confianza cero enseña a "no confiar nunca, a realizar siempre todas las comprobaciones pertinentes".

Principios de Confianza cero: guía para el diseño de la arquitectura

| Comprobación explícita | Uso del acceso con privilegios mínimos | Asunción de que hay brechas |

|---|---|---|

| Valide siempre todos los puntos de datos disponibles, incluido lo siguiente: | Para ayudar a proteger los datos y la productividad, limite el acceso de los usuarios mediante lo siguiente: | Minimice el radio de impacto de las vulneraciones y evite el desplazamiento lateral mediante lo siguiente: |

| Identidad y ubicación del usuario | Just-In-Time (JIT) | Segmentación del acceso por red, usuario, dispositivos y reconocimiento de aplicaciones |

| Device health | Just-enough-access (JEA) | Cifrado de todas las sesiones de un extremo a otro |

| Contexto de servicio o carga de trabajo | Directivas adaptables basadas en riesgos | Uso del análisis para la detección de amenazas, la visibilidad de la posición y la mejora de las defensas |

| Clasificación de datos | Protección de datos frente a vectores fuera de banda | |

| Anomalías |

Confianza cero se ha diseñado para adaptarse a las complejidades de las condiciones de trabajo modernas. La seguridad incluye a los empleados móviles. Las configuraciones protegen a usuarios, dispositivos, aplicaciones y datos. La protección va donde se encuentre la actividad.

Implementación de soluciones de Confianza cero

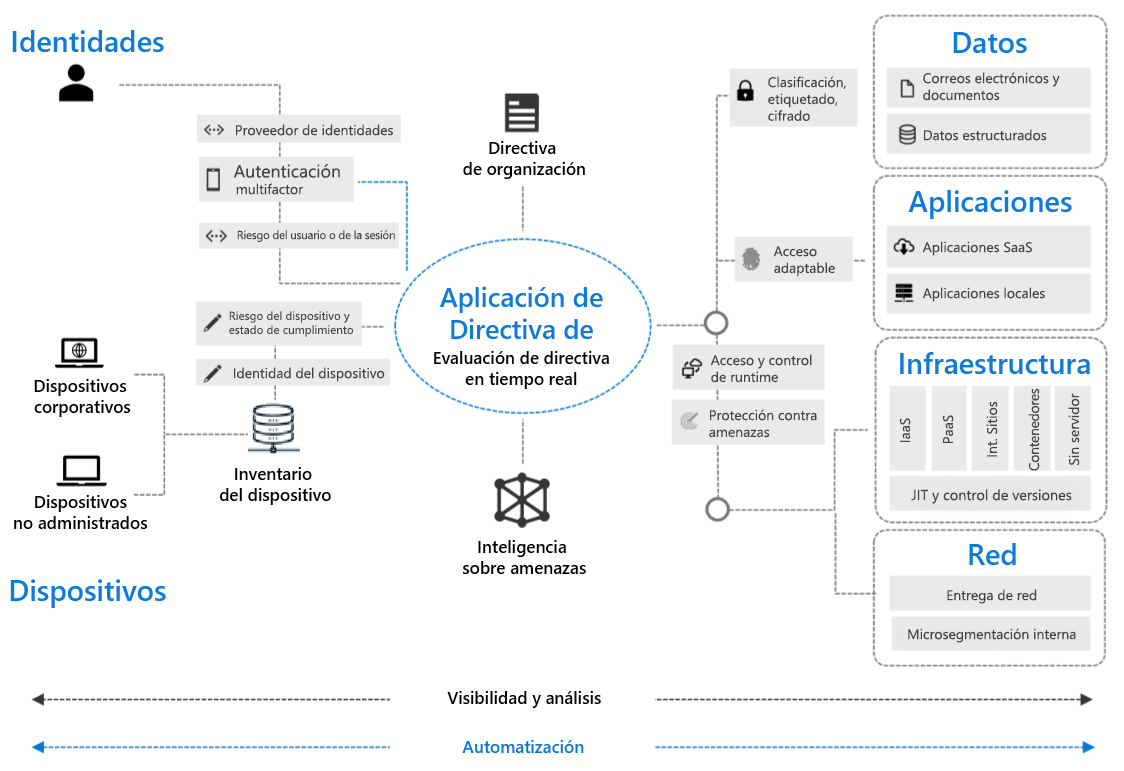

Un enfoque de Confianza cero debe extenderse a lo largo de todo el patrimonio digital y servir como filosofía de seguridad integrada y estrategia de un extremo a otro. Debe implementar controles y tecnologías de Confianza cero en seis elementos fundamentales. Cada elemento es un origen de señal, un plano de control para la aplicación y un recurso crítico que se debe defender.

Para este contenido, se centrará específicamente en el pilar de identidad de seguridad con confianza cero. Las identidades (independientemente de que representen usuarios, servicios o dispositivos IoT) definen el plano de control de Confianza cero. Cuando una identidad intente tener acceso a un recurso, compruébela con autenticación segura y asegúrese de que el acceso sea compatible con dicha identidad, y típico de ella. Siga los principios de acceso con privilegios mínimos.

Arquitectura de Confianza cero

La directiva de seguridad lo gobierna todo. La identidad se usa para comprobar la identidad y el acceso. Además, el diagrama tiene bloques para datos, aplicaciones, redes e infraestructura que radian hacia fuera.

La directiva de seguridad lo gobierna todo. La identidad se usa para comprobar la identidad y el acceso. Además, el diagrama tiene bloques para datos, aplicaciones, redes e infraestructura que radian hacia fuera.

Un conjunto integrado de soluciones y funcionalidades ofrece controles de Confianza cero integrados que hacen que la implementación de un modelo de seguridad de Confianza cero en toda la organización sea factible a gran escala. En el centro de la estrategia de Confianza cero, necesita un motor de directivas a fin de tomar decisiones de acceso dinámico para los usuarios de confianza en puntos de control críticos: acceso a redes, aplicaciones y datos. Las soluciones de administración de identidades y acceso, y administración de puntos de conexión permiten a la organización verificar de forma explícita usuarios y dispositivos. La verificación se realiza con una señal enriquecida, como el estado del dispositivo y el riesgo de inicio de sesión. El examen de la señal permite a los sistemas tomar decisiones fundamentadas basadas en directivas de acceso.

Las soluciones de protección de la información y seguridad en la nube ayudan a aplicar decisiones y a proteger los recursos en todo el entorno en tiempo real. Las soluciones de red ayudan a usar la protección contra amenazas en tiempo real para detectar y responder a amenazas en las redes y la infraestructura.

Por último, las soluciones integradas de administración de eventos e información de seguridad (SIEM) y detección y respuesta extendidas (XDR) para ofrecer una verdadera prevención, detección y respuesta de amenazas de un extremo a otro. En conjunto, Microsoft SIEM y XDR proporcionan a la organización visibilidad sobre las amenazas en todos los recursos, combinan las señales para indicar lo que es más importante y le permiten responder rápidamente con funcionalidades de corrección integradas. Un enfoque de seguridad inteligente ayuda a garantizar que solo las personas adecuadas obtengan el nivel de acceso adecuado en toda la organización, lo que eleva la seguridad y la productividad del usuario final.