Exploración de la administración de acceso

La administración de acceso de los recursos en la nube es una función esencial para cualquier organización que use la nube. El control de acceso basado en rol (RBAC) ayuda a administrar quién puede acceder a los recursos de Azure, qué pueden hacer con esos recursos y a qué áreas pueden acceder. RBAC es un sistema de autorización basado en Azure Resource Manager que proporciona administración de acceso específico a los recursos de Azure.

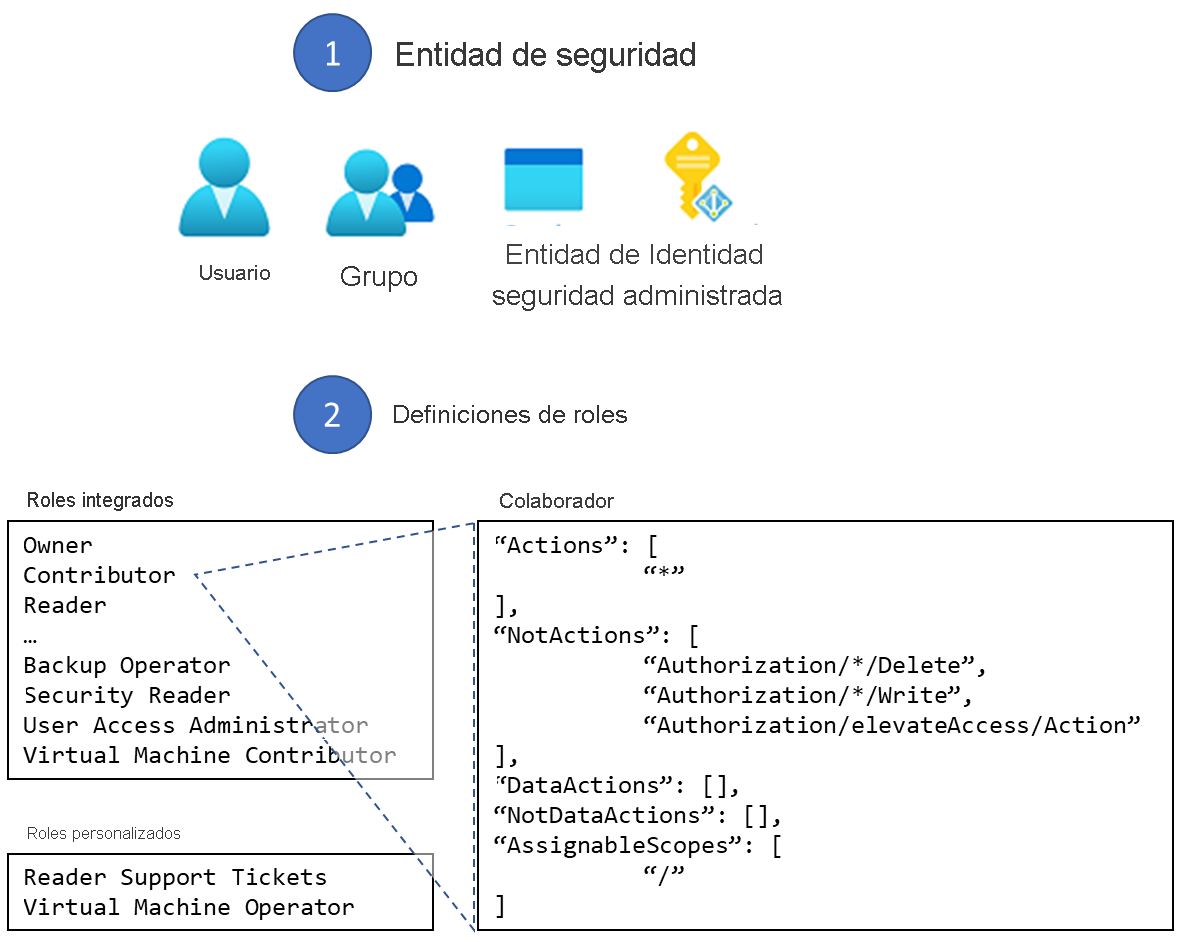

La manera en que se controla el acceso a los recursos mediante RBAC es mediante las asignaciones de roles. Este es un concepto clave que se debe entender: se trata de cómo se aplican los permisos. Una asignación de roles consta de tres elementos: entidad de seguridad, definición de rol y ámbito.

Entidad de seguridad: Una entidad de seguridad es un objeto que representa un usuario, un grupo, una entidad de servicio o una identidad administrada que solicita acceso a los recursos de Azure.

- Usuario: Persona que tiene un perfil en Microsoft Entra ID.

- Grupo: Un conjunto de usuarios creados en Microsoft Entra ID.

- Entidad de servicio: identidad de seguridad que las aplicaciones o los servicios usan para acceder a recursos específicos de Azure. Puede considerarla como una identidad de usuario (nombre de usuario y contraseña o certificado) para una aplicación.

- Identidad administrada: Identidad de Microsoft Entra ID administrada automáticamente por Azure. Normalmente, se usan identidades administradas cuando se desarrollan aplicaciones en la nube para administrar las credenciales para la autenticación en los servicios de Azure. Por ejemplo, puede asignar una identidad administrada a una máquina virtual de Azure para permitir que el software que se ejecute dentro de esa máquina virtual acceda a otros recursos de Azure.

Definición de roles: una definición de roles es una colección de permisos. A veces, se denomina rol. Una definición de roles enumera las operaciones que se pueden realizar, por ejemplo, de lectura, escritura y eliminación. Los roles pueden ser generales, como propietarios, o específicos, como lectores de máquina virtual. Azure incluye varios roles integrados que puede usar. A continuación se enumeran cuatros roles integrados fundamentales. Los tres primeros se aplican a todos los tipos de recursos.

Propietario: tiene acceso total a todos los recursos, incluido el derecho a delegar este acceso a otros.

Colaborador: puede crear y administrar todos los tipos de recursos de Azure, pero no puede conceder acceso a otros.

Lector: puede ver los recursos existentes de Azure.

Administrador de acceso de usuario: permite administrar el acceso de los usuarios a los recursos de Azure.

Los demás roles integrados permiten la administración de recursos específicos de Azure. Por ejemplo, el rol Colaborador de máquina virtual permite al usuario crear y administrar máquinas virtuales. Si los roles integrados no cumplen las necesidades específicas de su organización, puede crear sus propios roles personalizados para los recursos de Azure.

Ámbito: el conjunto de recursos al que se aplica el acceso. Cuando se asigna un rol, es posible limitar aún más las acciones permitidas si se define un ámbito. En Azure, puede especificar un ámbito en varios niveles: grupo de administración, suscripción, grupo de recursos o recurso. Los ámbitos se estructuran en una relación de elementos primarios y secundarios.