Descripción de los roles y el control de acceso basado en roles (RBAC) de Microsoft Entra

Los roles de Microsoft Entra controlan los permisos para administrar los recursos de Microsoft Entra. Por ejemplo, permitir la creación de cuentas de usuario o ver la información de facturación. Microsoft Entra ID admite roles integrados y personalizados.

La administración del acceso mediante roles se conoce como control de acceso basado en roles (RBAC). Los roles integrados y personalizados de Microsoft Entra son una forma de RBAC en que los roles de Microsoft Entra controlan el acceso a los recursos de Microsoft Entra. Esto se conoce como RBAC de Microsoft Entra.

Roles integrados

Microsoft Entra ID incluye muchos roles integrados, que son los que tienen un conjunto fijo de permisos. Algunos de los roles integrados más comunes son los siguientes:

- Administrador global: los usuarios con este rol tienen acceso a todas las características administrativas de Microsoft Entra. El usuario que se suscribe al inquilino de Microsoft Entra se convierte en administrador global de manera automática.

- Administrador de usuarios: los usuarios con este rol pueden crear y administrar todos los aspectos de los usuarios y grupos. Además, este rol incluye la capacidad de administrar incidencias de soporte técnico y supervisar el estado del servicio.

- Administrador de facturación: los usuarios que tienen este rol realizan compras, administra suscripciones e incidencias de soporte técnico y supervisan el estado del servicio.

Todos los roles integrados son agrupaciones preconfiguradas de permisos que se diseñaron para tareas específicas. El conjunto fijo de permisos incluidos en los roles integrados no se puede modificar.

Roles personalizados

Si bien hay muchos roles de administrador integrados en Microsoft Entra, los roles personalizados proporcionan flexibilidad a la hora de conceder acceso. Una definición de roles personalizada es una colección de permisos que se seleccionan en una lista preestablecida. La lista de permisos entre los que se puede elegir son los mismos que usan los roles integrados. La diferencia es que puede elegir qué permisos quiere incluir en un rol personalizado.

La concesión de permisos mediante roles personalizados de Microsoft Entra es un proceso de dos pasos. El primero implica la creación de una definición de rol personalizado, que consta de una colección de permisos que se agregan desde una lista preestablecida. Una vez que se crea la definición de rol personalizado, el segundo paso consiste en asignar ese rol a usuarios o grupos mediante la creación de una asignación de roles.

Una asignación de roles concede al usuario los permisos de una definición de roles según un ámbito específico. Un ámbito define el conjunto de recursos de Microsoft Entra a los que tiene acceso el miembro del rol. Un rol personalizado se puede asignar en el ámbito de toda la organización, lo que significa que el miembro del rol tiene los permisos de rol sobre todos los recursos. También se puede asignar un rol personalizado en un ámbito de objeto. Un ejemplo del ámbito de objeto sería una aplicación única. Se puede asignar el mismo rol a un usuario en todas las aplicaciones de la organización y, luego, a otro usuario que solo tenga un ámbito de la aplicación de informes de gastos de Contoso.

Los roles personalizados requieren una licencia de Microsoft Entra ID P1 o P2.

Solo se debe conceder el acceso que los usuarios necesitan

Es un procedimiento recomendado, y más seguro, para conceder a los usuarios el privilegio mínimo que necesitan para realizar su trabajo. Esto significa que si alguien administra principalmente usuarios, debe asignarle el rol de administrador de usuarios y no el de administrador global. Mediante la asignación de privilegios mínimos, se limitan los daños que podrían ocurrir con una cuenta en peligro.

Categorías de roles de Microsoft Entra

Microsoft Entra ID es un servicio disponible si se suscribe a cualquier oferta empresarial de Microsoft Online, como Microsoft 365 y Azure.

Los servicios de Microsoft 365 disponibles incluyen Microsoft Entra ID, Exchange, SharePoint, Microsoft Defender, Teams, Intune y muchos más.

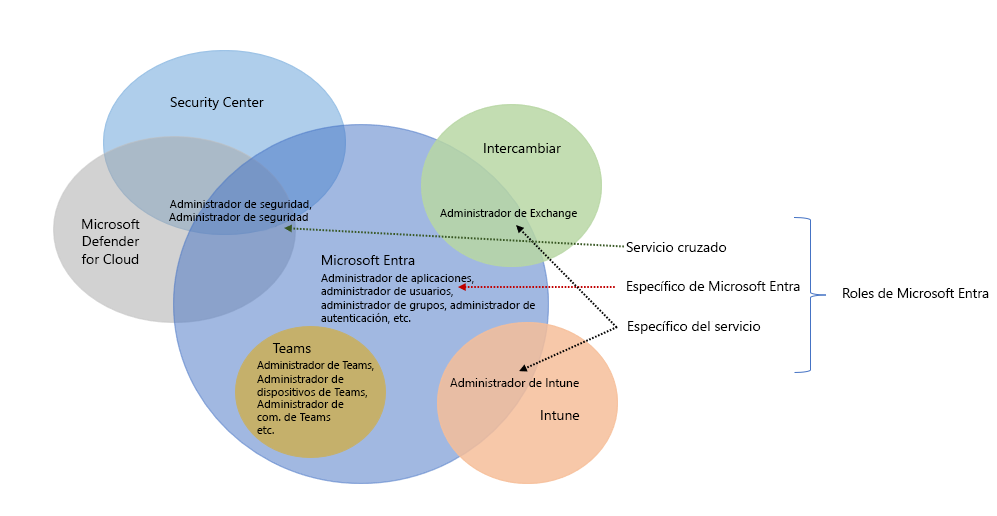

Con el tiempo, algunos servicios de Microsoft 365, como Exchange e Intune, han desarrollado sus propios sistemas de control de acceso basado en roles (RBAC), al igual que el servicio de Microsoft Entra ID tiene roles de Microsoft Entra para controlar el acceso a los recursos de Microsoft Entra. Otros servicios como Teams y SharePoint no tienen sistemas de control de acceso basados en roles independientes; usan roles de Microsoft Entra para su acceso administrativo.

Para que sea práctico administrar las identidades en los servicios de Microsoft 365, Microsoft Entra ID ha agregado roles integrados de servicios específicos, y cada uno concede acceso administrativo a un servicio de Microsoft 365. Esto significa que los roles integrados de Microsoft Entra difieren en dónde se pueden usar. Hay tres categorías principales.

Roles específicos de Microsoft Entra: Estos roles conceden permisos para administrar recursos solo en Microsoft Entra. Por ejemplo, Administrador de usuarios, Administrador de aplicaciones, Administrador de grupos, todos conceden permisos para administrar recursos que residen en Microsoft Entra ID.

Roles específicos del servicio: Para los servicios principales de Microsoft 365, Microsoft Entra ID incluye roles integrados específicos del servicio que conceden permisos para administrar las características de ese servicio. Por ejemplo, Microsoft Entra ID incluye roles integrados para Administrador de Exchange, Administrador de Intune, Administrador de SharePoint y Administrador de Teams que pueden administrar características de sus servicios respectivos.

Roles entre servicios: Hay algunos roles de Microsoft Entra ID que abarcan varios servicios. Por ejemplo, Microsoft Entra ID tiene roles relacionados con la seguridad, como Administrador de seguridad, que conceden acceso a varios servicios de seguridad dentro de Microsoft 365. Del mismo modo, en el rol Administrador de cumplimiento concede acceso a la administración de la configuración relacionada con el cumplimiento en el Centro de cumplimiento de Microsoft 365, Exchange, etc.

Diferencias entre el RBAC de Microsoft Entra y el RBAC de Azure

Como se ha descrito anteriormente, los roles integrados y personalizados de Microsoft Entra son una forma de RBAC, ya que controlan el acceso a los recursos de Microsoft Entra. Esto se conoce como RBAC de Microsoft Entra. De la misma manera que los roles de Microsoft Entra pueden controlar el acceso a los recursos de Microsoft Entra, los roles de Azure también pueden controlar el acceso a los recursos de Azure. Esto se denomina RBAC de Azure. Aunque el concepto de RBAC se aplica tanto al RBAC de Microsoft Entra como al RBAC de Azure, controlan aspectos diferentes.

- RBAC de Microsoft Entra: los roles de Microsoft Entra controlan el acceso a los recursos de Microsoft Entra, como usuarios, grupos y aplicaciones.

- RBAC de Azure: los roles de Azure controlan el acceso a recursos de Azure como máquinas virtuales o almacenamiento mediante la administración de recursos de Azure.

Hay diferentes almacenes de datos donde se almacenan las definiciones de roles y las asignaciones de roles. Del mismo modo, hay diferente puntos de decisión de directivas donde se producen comprobaciones de acceso.