Descripción del acceso condicional

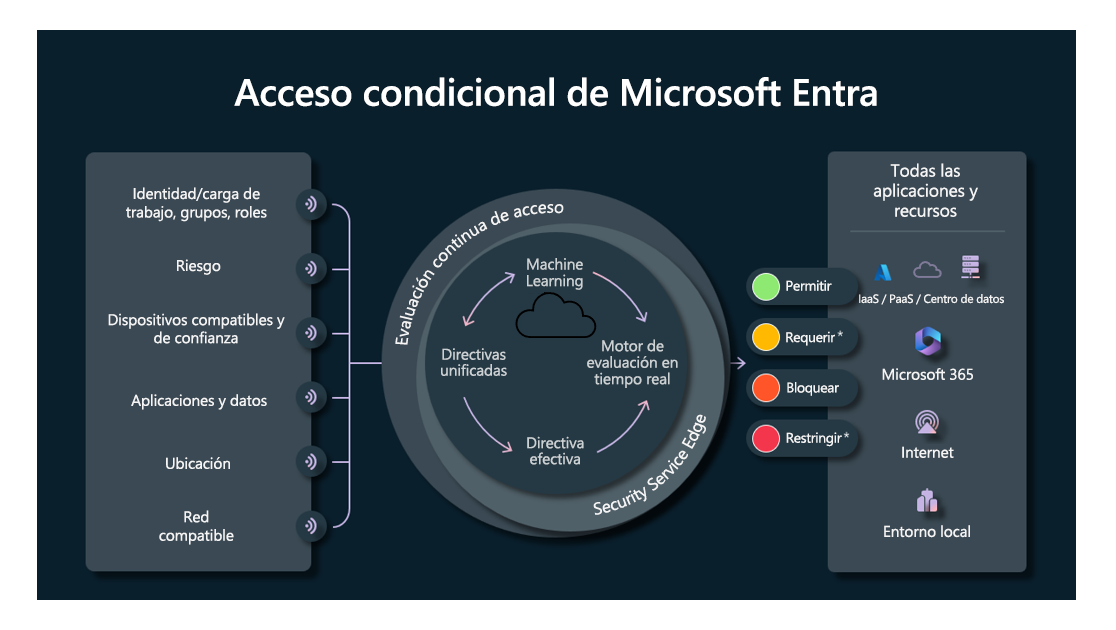

El acceso condicional es una característica de Microsoft Entra ID que proporciona una capa de seguridad adicional antes de permitir que los usuarios autenticados tengan acceso a los datos o a otros recursos. El acceso condicional se implementa a través de las directivas que se crean y administran en Microsoft Entra ID. Una directiva de acceso condicional analiza las señales que incluyen el usuario, la ubicación, el dispositivo, la aplicación y el riesgo para automatizar las decisiones de autorización de acceso a los recursos (aplicaciones y datos).

Las directivas de acceso condicional, en su forma más simple, son declaraciones if-then. Por ejemplo, es posible que una directiva de acceso condicional indique que si un usuario pertenece a un grupo determinado, se le pida que proporcione autenticación multifactor para iniciar sesión en una aplicación.

Importante

Las directivas de acceso condicional se aplican una vez que se completa la autenticación en una fase. El acceso condicional no pretende ser una primera línea de defensa de una organización en escenarios como los ataques por denegación de servicio (DoS), pero puede usar señales de estos eventos para determinar el acceso.

Componentes de la directiva de acceso condicional

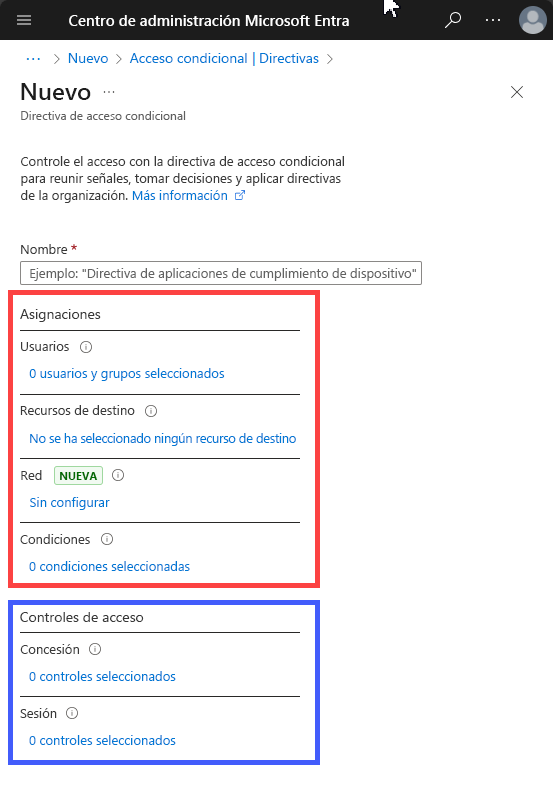

Una directiva de acceso condicional en Microsoft Entra ID consta de dos componentes, asignaciones y controles de acceso.

Assignments

Al crear una directiva de acceso condicional, los administradores pueden determinar qué señales usar a través de asignaciones. La parte de asignaciones de la directiva controla el quién, el qué, el dónde y el cuándo de una directiva de acceso condicional. A todas las asignaciones se les asigna la operación lógica AND. Si tiene más de una asignación configurada, se deben satisfacer todas las asignaciones para desencadenar una directiva. Algunas de las asignaciones incluyen:

- Los usuarios asignan a quién incluirá o excluirá la directiva. Esta asignación puede incluir a todos los usuarios del directorio, usuarios y grupos específicos, roles de directorio, invitados externos e identidades de carga de trabajo.

- Los recursos de destino incluyen aplicaciones o servicios, acciones de usuario, Acceso Global Seguro (versión preliminar) o contexto de autenticación.

- Cloud Apps: los administradores pueden elegir de la lista de aplicaciones o servicios que incluyen aplicaciones integradas de Microsoft, incluidas las aplicaciones de Microsoft Cloud, Office 365, la Service Management API de Windows Azure, los portales de Microsoft Admin y cualquier aplicación registrada de Microsoft Entra.

- Acciones del usuario: los administradores pueden optar por definir directivas no basadas en una aplicación en la nube, sino en una acción del usuario como Registrar información de seguridad o Registrar o unirse a dispositivos, lo que permite que el Acceso condicional aplique controles en torno a esas acciones.

- Global Secure Access (versión preliminar): los administradores pueden utilizar directivas de Acceso condicional para proteger el tráfico que pasa por el servicio Global Secure Access. Esto se hace definiendo perfiles de tráfico en Global Secure Access. Las directivas de acceso condicional pueden asignarse al perfil de tráfico de acceso seguro global.

- Contexto de autenticación: el contexto de autenticación se puede usar para proteger aún más los datos y las acciones en las aplicaciones. Por ejemplo, puede ser necesario que los usuarios que tienen acceso a contenido específico de un sitio de SharePoint accedan a ese contenido a través de un dispositivo administrado o aceptar términos de uso específicos.

- Network permite controlar el acceso de los usuarios en función de la red o la ubicación física del usuario. Puede incluir cualquier red o ubicación, ubicaciones marcadas como redes de confianza o intervalos de direcciones IP de confianza o ubicaciones con nombre. También puede identificar redes compatibles formadas por usuarios y dispositivos que cumplan las directivas de seguridad de su organización.

- Las condiciones definen dónde y cuándo se aplicará la directiva. Se pueden combinar varias condiciones para crear directivas de acceso condicional específicas y concretas. Algunas de las condiciones incluyen:

- Riesgo de inicio de sesión y riesgo del usuario. La integración con Protección de Microsoft Entra ID permite a las directivas de acceso condicional identificar acciones sospechosas relacionadas con las cuentas de usuario en el directorio y desencadenar una directiva. El riesgo de inicio de sesión es la probabilidad de que un determinado inicio de sesión, o solicitud de autenticación, no esté autorizado por el propietario de la identidad. Un riesgo de usuario es la probabilidad de que una identidad o cuenta determinada esté en peligro.

- Riesgo interno. Los administradores con acceso a la Protección adaptable de Microsoft Purview pueden incorporar señales de riesgo de Microsoft Purview a las decisiones de directiva de acceso condicional. El riesgo interno tiene en cuenta la gobernanza de datos, la seguridad de los datos y las configuraciones de riesgo y cumplimiento de Microsoft Purview.

- Plataforma de dispositivos. La plataforma de dispositivo, que se caracteriza por el sistema operativo que se ejecuta en un dispositivo se puede usar al aplicar directivas de acceso condicional.

- Aplicaciones cliente. Las aplicaciones cliente, el software que el usuario emplea para acceder a la aplicación en la nube, incluidos los navegadores, las aplicaciones móviles y los clientes de escritorio, también pueden utilizarse en la decisión sobre la directiva de acceso.

- Filtros para dispositivos. Las organizaciones pueden aplicar directivas basadas en las propiedades del dispositivo mediante el uso de la opción de filtros para dispositivos. Por ejemplo, esta opción se puede usar para dirigir las directivas a dispositivos específicos, como estaciones de trabajo de acceso con privilegios.

Básicamente, la parte de las asignaciones controla el quién, el qué y el dónde de una directiva de acceso condicional.

Controles de acceso

Cuando se ha aplicado la directiva de acceso condicional, se alcanza una decisión informada sobre si bloquear el acceso, conceder acceso, conceder acceso con verificación adicional o aplicar un control de sesión para habilitar una experiencia limitada. La decisión se conoce como la parte de controles de acceso de la directiva de acceso condicional y define cómo se aplica una directiva. Las decisiones comunes son las siguientes:

- Bloquear acceso

- Concesión de acceso. Los administradores pueden conceder acceso sin ningún control adicional, o pueden optar por aplicar uno o varios controles al conceder acceso. Entre los ejemplos de controles utilizados para conceder el acceso se incluyen exigir a los usuarios que realicen una autenticación multifactor, exigir métodos de autenticación específicos para acceder a un recurso, exigir que los dispositivos cumplan requisitos específicos de la directiva de cumplimiento, exigir un cambio de contraseña, etc. Para obtener una lista completa, consulte Conceder controles en la directiva de acceso condicional.

- Sesión. En una directiva de acceso condicional, un administrador puede usar controles de sesión para habilitar experiencias limitadas en aplicaciones en la nube específicas. Por ejemplo, Control de aplicaciones de acceso condicional usa las señales de aplicaciones de Microsoft Defender for Cloud para bloquear las funciones de descargar, cortar, copiar e imprimir documentos confidenciales, o bien para exigir el etiquetado de archivos confidenciales. Otros controles de sesión incluyen la frecuencia de inicio de sesión y las restricciones aplicadas a la aplicación que, en el caso de las aplicaciones seleccionadas, usan la información del dispositivo para proporcionar a los usuarios una experiencia limitada o completa, según el estado del dispositivo. Para obtener una lista completa, consulte Controles de sesión en la directiva de acceso condicional.

En resumen, la parte de asignaciones controla el quién, el qué y el dónde de la directiva de acceso condicional, mientras que la parte de controles de acceso controla cómo se aplica una directiva.