Examinar cómo Microsoft 365 Copilot usa los controles de aislamiento y acceso Microsoft 365

La unidad de entrenamiento anterior indicó que los controles de acceso y el aislamiento de inquilinos son dos formas clave de protección de datos usadas no solo por Microsoft 365, sino también Microsoft 365 Copilot. Microsoft 365 Copilot implementa el control de acceso solo accediendo a los datos a los que los usuarios individuales tienen al menos permisos de visualización para acceder dentro de los servicios de Microsoft 365 como SharePoint, OneDrive y Teams. Respecto del aislamiento de inquilinos, Microsoft trabaja continuamente para garantizar que las arquitecturas multiinquilino de nuestros servicios en la nube admitan estándares de seguridad, confidencialidad, privacidad, integridad y disponibilidad de nivel empresarial. En esta unidad de entrenamiento se examina con más detalle cómo Microsoft 365 y Microsoft 365 Copilot aprovechan los controles de acceso y el aislamiento de inquilinos.

Arquitectura multiinquilino de Microsoft 365

Una de las principales ventajas de la informática en la nube es el concepto de una infraestructura compartida y común entre varios clientes de manera simultánea, lo que da lugar a economías de gran escala. La escala y el ámbito de los servicios proporcionados por Microsoft hacen que la administración de Microsoft 365 con gran interacción humana sea difícil y costosa. Microsoft proporciona servicios de Microsoft 365 a través de centros de datos distribuidos globalmente. Microsoft ha automatizado en gran medida cada centro de datos, lo que ha resultado en pocas operaciones que requieren interacción humana o cualquier acceso a los datos de los clientes. El personal de Microsoft está capacitados para asistir en estos servicios y centros de datos mediante herramientas automatizadas y acceso remoto altamente seguro.

Microsoft 365 incluye varios servicios que proporcionan una funcionalidad empresarial importante y contribuyen a toda la experiencia de Microsoft 365, incluido Microsoft 365 Copilot. Cada uno de estos servicios es independiente y está diseñado para una integración global. El diseño de Microsoft 365 se basa en los siguientes principios:

Arquitectura orientada a servicios. Diseño y desarrollo de software en forma de servicios interoperables que proporcionan una funcionalidad empresarial bien definida.

Garantía de seguridad operativa. Un marco que incorpora los conocimientos adquiridos a través de diversas funcionalidades exclusivas de Microsoft, entre las que se incluyen:

- Ciclo de vida de desarrollo de seguridad de Microsoft.

- Centro de respuestas de seguridad de Microsoft.

- Conocimiento profundo del panorama de amenazas de ciberseguridad.

Los servicios de Microsoft 365 se interrelacionan entre sí. Sin embargo, Microsoft los ha diseñado para que las organizaciones puedan implementarlos y operarlos como servicios autónomos e independientes entre sí. Microsoft separa los deberes y las áreas de responsabilidad de Microsoft 365 para reducir las oportunidades de modificación o uso incorrecto no autorizado o involuntario de los recursos de la organización. Los equipos de Microsoft 365 incluyen roles definidos como parte de un mecanismo de control de acceso basado en roles completo.

Aislamiento de espacios empresariales

Microsoft implementa medidas de seguridad para evitar que las acciones de un inquilino afecten la seguridad o el servicio de otro inquilino o accedan al contenido de otro inquilino. El término utilizado por el sector para mantener los inquilinos separados es el aislamiento de inquilinos. El aislamiento de inquilinos es la separación lógica de los datos y servicios de cada cliente dentro de la arquitectura multiinquilino de Microsoft 365. Los dos objetivos principales de mantener un aislamiento de inquilinos en un entorno multiinquilino son:

- Evitar la pérdida de datos del cliente en todos los inquilinos o el acceso no autorizado al mismo.

- Impedir que las acciones de un inquilino afecten negativamente al servicio de otro inquilino.

Algunos aspectos clave del aislamiento de inquilinos de Microsoft 365 son:

Infraestructura independiente. Cada inquilino obtiene su propia parte aislada de la infraestructura subyacente de Azure para servicios principales como Exchange Online y SharePoint Online. Este diseño separa los datos en un nivel elemental.

Segregación de datos. Los mecanismos de esquema, cifrado y control de acceso de la base de datos mantienen los datos del cliente separados lógicamente. Microsoft no comparte datos entre inquilinos.

Límites de autenticación. Los usuarios solo pueden acceder a su propio inquilino con credenciales comprobadas con Microsoft Entra ID. Este diseño impide el acceso entre inquilinos.

Nota:

Azure Active Directory (Azure AD) es ahora Microsoft Entra ID. Más información.

Personalización del servicio. La configuración, las configuraciones y la personalización solo se aplican al inquilino específico. Un inquilino no puede afectar los entornos de los demás inquilinos.

Controles de cumplimiento. Las certificaciones y controles de cumplimiento de Microsoft, como el cifrado de datos, se aplican en el nivel de inquilino individual.

Supervisión y diagnóstico. Microsoft aísla los registros y análisis de inquilinos para proporcionar visibilidad solo sobre los datos y el uso del servicio propios de un cliente.

Validación normal. Microsoft emplea auditorías, pruebas de penetración y revisiones de acceso estrictas para validar continuamente las protecciones de aislamiento de inquilinos.

El aislamiento de inquilinos permite a los clientes personalizar de forma segura Microsoft 365. Los clientes pueden personalizar su entorno con la certeza de que los datos y la configuración de su empresa permanecen separados de otras organizaciones en la infraestructura compartida.

Microsoft implementa varias formas de protección a lo largo de Microsoft 365 para evitar que los clientes pongan en peligro los servicios y aplicaciones de Microsoft 365. Esta protección también impide que los clientes obtengan acceso no autorizado a la información de otros inquilinos o al propio sistema de Microsoft 365. Incluye controles de aislamiento lógico sólidos que proporcionan protección contra amenazas y mitigación equivalentes a las proporcionadas por el aislamiento físico por sí solo. Las protecciones siguientes proporcionan un ejemplo de los controles de aislamiento que se encuentran en Microsoft 365:

- El aislamiento lógico de los datos del cliente dentro de cada inquilino para los servicios de Microsoft 365 se logra mediante la autorización de Microsoft Entra y el control de acceso basado en roles.

- SharePoint Online proporciona mecanismos de aislamiento de datos en el nivel de almacenamiento.

- Microsoft usa una rigurosa seguridad física, un filtrado en segundo plano y una estrategia de cifrado de varias capas para proteger la confidencialidad y la integridad del contenido del cliente. Todos los centros de datos de Microsoft 365 tienen controles de acceso biométrico. La mayoría de estos requieren huellas de palma para obtener acceso físico. Además, todos los empleados de Microsoft con sede en Estados Unidos deben completar correctamente una comprobación de antecedentes estándar como parte del proceso de contratación. Para más información sobre los controles usados para el acceso administrativo en Microsoft 365, consulte Administración de cuentas de Microsoft 365.

- Microsoft 365 utiliza tecnologías del lado del servicio que cifran los datos del cliente en reposo y en tránsito, como BitLocker, Transport Layer Security (TLS) e Internet Protocol Security (IPsec). Para obtener detalles específicos sobre el cifrado en Microsoft 365, consulte Tecnologías de cifrado de datos en Microsoft 365.

Juntas, estas protecciones proporcionan controles de aislamiento lógico sólidos que proporcionan protección contra amenazas y mitigación equivalentes a las proporcionadas por el aislamiento físico por sí solo.

Aislamiento y control de acceso a datos

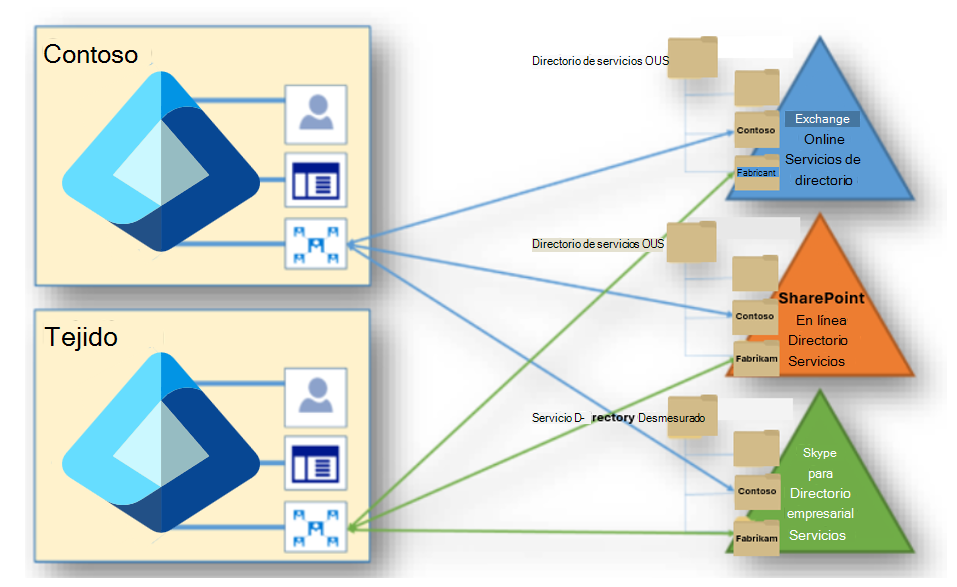

Microsoft Entra ID y Microsoft 365 usan un modelo de datos muy complejo que incluye decenas de servicios, cientos de entidades, miles de relaciones y decenas de miles de atributos. En un nivel alto, Microsoft Entra ID y los directorios de servicio son los contenedores de inquilinos y destinatarios que se mantienen sincronizados mediante protocolos de replicación basados en estado. Además de la información de directorio contenida en Microsoft Entra ID, cada una de las cargas de trabajo de servicio tiene su propia infraestructura de servicios de directorio, como se muestra en el diagrama siguiente.

Dentro de este modelo, no hay ningún origen único de datos de directorio. Los sistemas específicos poseen fragmentos de datos individuales, pero ningún sistema contiene todos los datos. Los servicios de Microsoft 365 colaboran con Microsoft Entra ID en este modelo de datos. Microsoft Entra ID es el "sistema de verdad" para los datos compartidos, que suelen ser datos pequeños y estáticos usados por cada servicio. El modelo federado que se usa en Microsoft 365 y Microsoft Entra ID proporciona la vista compartida de los datos.

Microsoft 365 usa almacenamiento físico y almacenamiento en la nube de Azure. Por ejemplo, Exchange Online usa su propio almacenamiento para los datos de los clientes. SharePoint Online usa el almacenamiento de SQL Server y Azure Storage, de ahí la necesidad de un aislamiento adicional de los datos de los clientes en el nivel de almacenamiento.

Comprobación de conocimientos

Elija la mejor respuesta para cada una de las siguientes preguntas.