Administrar la autenticación

La autenticación de Power Platform implica una secuencia de solicitudes, respuestas y redireccionamientos entre el navegador del usuario y servicios de Power Platform o Azure. La secuencia sigue el flujo de concesión de código de autenticación de Microsoft Entra ID.

Puede elegir entre tres modelos de identidad principales en Microsoft 365 cuando configura y administra cuentas de usuario:

Identidad de la nube: administre sus cuentas de usuario en Microsoft 365 solamente. No se necesitan servidores locales para administrar usuarios; todo se hace en la nube.

Identidad sincronizada: sincronice objetos de directorio locales con Microsoft 365 y administre sus usuarios en las instalaciones. También puede sincronizar contraseñas para que los usuarios tengan la misma contraseña en el entorno local y en la nube, pero tendrán que iniciar sesión nuevamente para usar Microsoft 365.

Identidad federada: sincronice objetos de directorio locales con Microsoft 365 y administre sus usuarios en las instalaciones. Los usuarios tienen la misma contraseña en las instalaciones y en la nube, y no tienen que volver a iniciar sesión para usar Microsoft 365. Normalmente, esto se denomina inicio de sesión único.

Es importante considerar cuidadosamente qué modelo de identidad se va a usar desde el principio. Piense en el tiempo, la complejidad existente y el coste. Estos factores se manifiestan de un modo distinto para cada organización. Su elección debe basarse en el tamaño de la empresa y la amplitud de sus recursos de TI.

Entender la identidad de Microsoft 365 y Microsoft Entra ID

Microsoft 365 utiliza la identidad de usuario basada en la nube y el servicio de autenticación de Microsoft Entra ID para administrar usuarios. Decidir cómo configurar la administración de identidades entre la organización local y Microsoft 365 es una de las primeras y principales decisiones para la infraestructura en la nube. Cambiar esta configuración más adelante puede ser difícil, así que piense con detenimiento en las opciones a fin de escoger lo que mejor se adapte a las necesidades de su organización.

Puede elegir entre dos modelos principales de autenticación en Microsoft 365 para configurar y administrar cuentas de usuario, la autenticación en la nube y la autenticación federada.

Autenticación en la nube

Si no tiene un entorno de Active Directory existente en las instalaciones, eso puede influir en su elección de los servicios de autenticación e identidad. A continuación, se presentan algunos modelos de autenticación y administración de identidades que debe tener en cuenta.

Solo la nube

Con el modelo solo en la nube, administra las cuentas de usuario solamente en Microsoft 365. No se necesitan servidores en las instalaciones. Usted crea y administra usuarios en el Centro de administración de Microsoft 365 o mediante los cmdlets de PowerShell en Windows PowerShell. La identidad y la autenticación se gestionan completamente en la nube mediante Microsoft Entra ID.

El modelo solo en la nube suele ser una buena opción si:

No tiene otro directorio de usuarios local.

Tiene un directorio local complejo y sencillamente desea evitar el trabajo para integrarse con él.

Tiene un directorio local existente, pero desea ejecutar una versión de prueba o piloto de Microsoft 365. Más tarde, puede hacer coincidir los usuarios de la nube con los usuarios locales cuando esté listo para conectarse a su directorio local.

Sincronización hash de contraseña con inicio de sesión único de conexión directa

La sincronización hash de contraseña con inicio de sesión único de conexión directa es la forma más sencilla de habilitar la autenticación para objetos de directorio locales en Microsoft Entra ID. Con la sincronización hash de contraseña (PHS), sincroniza los objetos de la cuenta de usuario de Active Directory localmente con Microsoft 365 y administra los usuarios en las instalaciones. Los hashes de contraseña de usuario se sincronizan desde el Active Directory local con Microsoft Entra ID, para que los usuarios tengan la misma contraseña local que en la nube.

Cuando las contraseñas se cambian o restablecen localmente, los nuevos hashes de contraseña se sincronizan con Microsoft Entra ID. De esta manera, los usuarios pueden usar la misma contraseña para los recursos locales y en la nube. Las contraseñas nunca se envían a Microsoft Entra ID ni se almacenan en este en texto no cifrado. Algunas características premium de Microsoft Entra ID, como la Protección de identidad, requieren PHS independientemente del método de autenticación seleccionado. Con el inicio de sesión único de conexión directa, los usuarios inician sesión automáticamente en Microsoft Entra ID cuando trabajan en sus dispositivos corporativos y se conectan a la red corporativa.

Autenticación transferida con inicio de sesión único de conexión directa

La autenticación transferida con inicio de sesión único de conexión directa proporciona una validación de contraseña sencilla para los servicios de autenticación de Microsoft Entra ID. Utiliza un agente de software que se ejecuta en uno o más servidores locales para validar a los usuarios directamente con la instancia de Active Directory local. Con la autenticación transferida (PTA), sincroniza los objetos de la cuenta de usuario de Active Directory localmente con Microsoft 365 y administra los usuarios en las instalaciones.

Con este modelo, los usuarios pueden iniciar sesión tanto en el entorno local como en los recursos y las aplicaciones de Microsoft 365 que utilizan su cuenta y contraseña locales. Esta configuración valida las contraseñas de los usuarios directamente con respecto a la instancia local de Active Directory sin enviar hashes de contraseña a Microsoft 365. Las organizaciones que tienen como requisito de seguridad la aplicación inmediata de los estados de cuenta de usuario local, las directivas de contraseña y las horas de inicio de sesión deberían usar este método de autenticación. Con el inicio de sesión único de conexión directa, los usuarios inician sesión automáticamente en Microsoft Entra ID cuando trabajan en sus dispositivos corporativos y se conectan a la red corporativa.

Inicio de sesión único

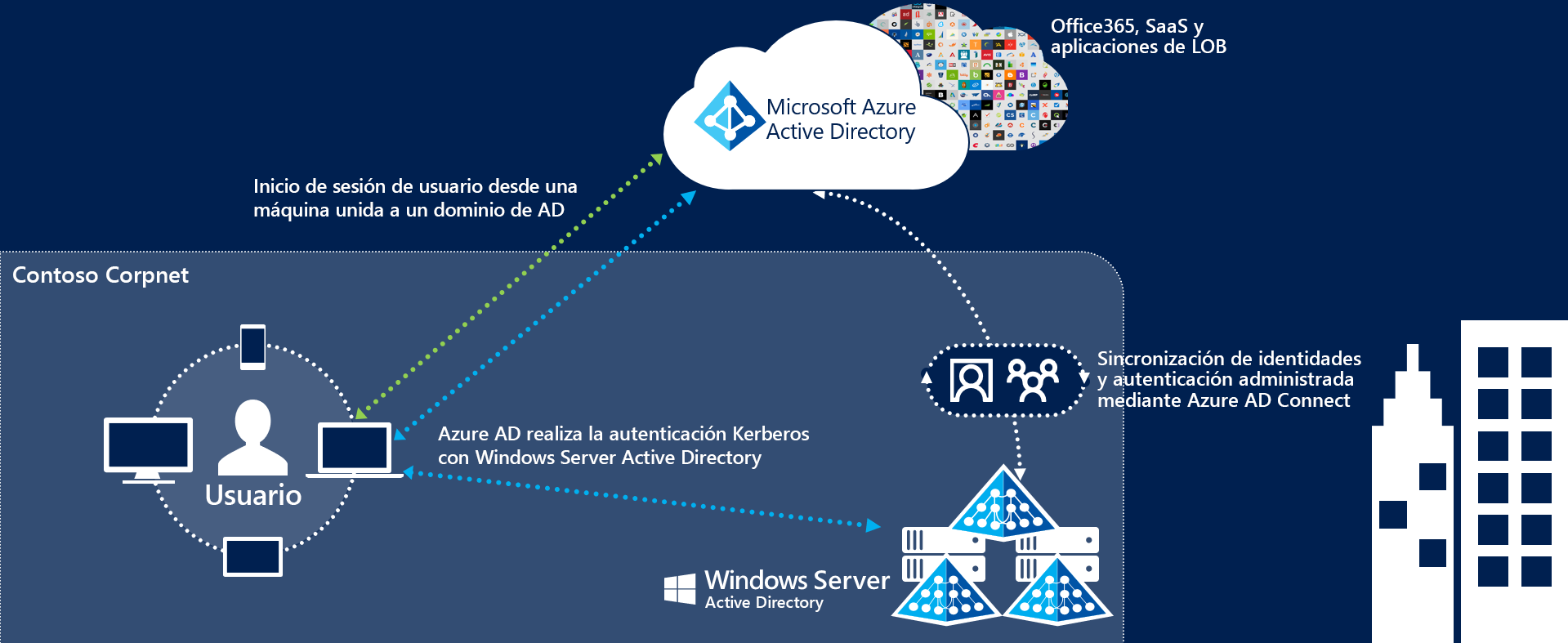

De forma predeterminada, Dynamics 365 Online utiliza Microsoft Entra ID para la autenticación. Sin embargo, muchas organizaciones en todo el mundo usan su instancia local de Active Directory para realizar la autenticación internamente.

El inicio de sesión único de conexión directa de Microsoft Entra ID (SSO de conexión directa) inicia sesión automáticamente para los usuarios cuando están en los dispositivos corporativos y conectados a la red corporativa. Con el SSO habilitado, los usuarios no necesitan escribir sus contraseñas para iniciar sesión en Microsoft Entra y, por lo general, tampoco tienen que escribir el nombre de usuario. Esta característica proporciona a los usuarios un acceso sencillo a sus aplicaciones basadas en la nube sin necesidad de más componentes locales.

El SSO de conexión directa se puede combinar con los métodos de inicio de sesión Sincronización de hash de contraseña o Autenticación transferida. El SSO de conexión directa no se aplica a los Servicios de federación de Active Directory (AD FS).*

Nota

El SSO de conexión directa requiere que el dispositivo del usuario esté unido al dominio, pero no necesita que el dispositivo esté unido a Microsoft Entra.

Beneficios clave

Experiencia de usuario extraordinaria

Los usuarios inician sesión automáticamente en las aplicaciones locales y las basadas en la nube.

Los usuarios no tienen que especificar sus contraseñas repetidamente.

Fácil de implementar y administrar

No se necesitan otros componentes en las instalaciones para que funcione.

Funciona con cualquier método de autenticación en la nube: sincronización de hash de contraseña o autenticación transferida.

Puede implementarse para algunos usuarios o todos mediante la directiva de grupo.

Aspectos que hay que tener en cuenta

El nombre de usuario de inicio de sesión puede ser el nombre de usuario predeterminado local (userPrincipalName) u otro atributo configurado en Microsoft Entra Connect (Id. alternativo). Ambas opciones funcionan porque el SSO de conexión directa utiliza la notificación securityIdentifier en la incidencia de Kerberos para buscar el objeto de usuario correspondiente en Microsoft Entra ID.

El SSO de conexión directa es una característica oportunista. Si falla por algún motivo, la experiencia de inicio de sesión vuelve a su comportamiento normal; es decir, el usuario debe indicar su contraseña en la página principal de sesión.

Si una aplicación incluye un parámetro domain_hint (OpenID Connect) o whr (SAML) en la solicitud de inicio de sesión a Microsoft Entra para identificar al inquilino, o un parámetro login_hint para identificar al usuario, el usuario iniciará sesión automáticamente sin necesidad de especificar el nombre de usuario ni la contraseña.

Los usuarios también obtienen una experiencia de inicio de sesión silencioso si una aplicación (como

https://contoso.crm.dynamics.com) envía solicitudes de inicio de sesión a los puntos de conexión de inquilino de Microsoft Entra (comohttps://login.microsoftonline.com/contoso.comohttps://login.microsoftonline.com <tenant_ID>) en lugar de enviarlas al punto de conexión habitual de Microsoft Entra (https://login.microsoftonline.com/common).El cierre de sesión es compatible. Esto permite a los usuarios elegir otra cuenta de Microsoft Entra ID para iniciar sesión, en lugar de iniciar sesión automáticamente mediante el SSO de conexión directa.

Los clientes de Microsoft 365 Win32 (Outlook, Word, Excel y otros) con versiones 16.0.8730.xxxx y posteriores son compatibles con un flujo no interactivo. Para OneDrive, tendrá que activar la característica de configuración silenciosa de OneDrive para tener una experiencia de inicio de sesión silenciosa.

Se puede habilitar a través de Microsoft Entra Connect.

Es una característica gratuita: no necesita licencias de pago de Microsoft Entra ID para usarla.

Federar un único entorno de bosque de AD en la nube

El siguiente tutorial le explicará cómo crear un entorno de identidad híbrido utilizando la federación. Este entorno se puede utilizar para realizar pruebas o para familiarizarse con el funcionamiento de una identidad híbrida.

Tutorial: Federar un único entorno de bosque AD en la nube

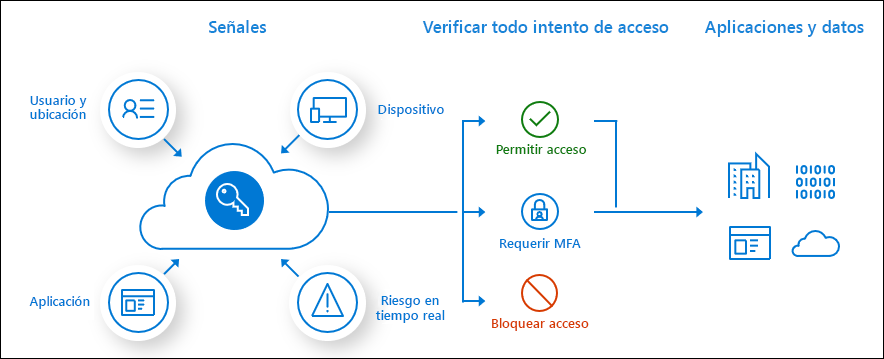

Acceso condicional de Microsoft Entra

Las directivas de acceso condicional en Microsoft Entra ID, en su forma más simple, son declaraciones de tipo if-then: if (si) un usuario quiere acceder a un recurso, then (entonces) debe completar una acción.

Ejemplo: un administrador de nóminas desea obtener acceso a la aplicación de nóminas que se ha creado con Power Apps y, para ello, debe realizar la autenticación multifactor.

Los administradores se enfrentan a dos objetivos principales:

Proporcionar a los usuarios las herramientas necesarias para ser productivos donde sea y cuando sea.

Proteger los activos de la organización.

Mediante el uso de directivas de acceso condicional, puede aplicar los controles de acceso correctos cuando sea necesario para mantener la seguridad de la organización, sin molestar innecesariamente al usuario. Las directivas de acceso condicional se aplican después de que se haya completado la autenticación de primer factor.

Solo los administradores globales pueden configurar directivas de acceso condicional. Los administradores de Dynamics 365 o Microsoft Power Platform no pueden configurarlas.

Para obtener información sobre cómo configurar directivas de acceso condicional, consulte Planificar una implementación de acceso condicional.