Diseño de estrategias modernas de autenticación y autorización

Esta unidad aborda algunas estrategias específicas para la autenticación moderna:

- Acceso condicional

- Evaluación continua de acceso

- Integración de inteligencia sobre amenazas

- Puntuación de riesgo

Acceso condicional

Los usuarios pueden acceder a los recursos de su organización mediante diversos dispositivos y aplicaciones desde cualquier lugar. Como administrador de TI, quiere asegurarse de que estos dispositivos cumplan los estándares de seguridad y cumplimiento. Ya no es suficiente con centrarse en quién puede acceder a un recurso.

Para equilibrar la seguridad y la productividad, también debe pensar en cómo se accede a un recurso antes de que pueda tomar una decisión de control de acceso. Con el acceso condicional de Microsoft Entra, puede abordar este requisito. Con el acceso condicional, puede tomar decisiones de control de acceso automatizadas en función de las condiciones para acceder a las aplicaciones en la nube.

Procedimiento recomendado: Administración y control del acceso a los recursos corporativos.

Información: Configure directivas comunes de acceso condicional de Microsoft Entra basadas en una confidencialidad de grupo, ubicación y aplicación para aplicaciones SaaS y aplicaciones conectadas al identificador de Microsoft Entra.

Procedimiento recomendado: bloquear los protocolos de autenticación heredados.

Detalles: Los atacantes aprovechan a diario los puntos débiles de protocolos anteriores, especialmente en ataques de difusión de contraseña. Configure el acceso condicional para que bloquee los protocolos heredados.

Evaluación continua de acceso

La expiración y actualización de los tokens es un mecanismo estándar del sector. Cuando una aplicación cliente como Outlook se conecta a un servicio como Exchange Online, las solicitudes de API se autorizan mediante tokens de acceso de OAuth 2.0. De manera predeterminada, los tokens de acceso son válidos durante una hora; cuando expiran, se redirige al cliente a Microsoft Entra ID para actualizarlos. Ese período de actualización proporciona una oportunidad para volver a evaluar las directivas de acceso de los usuarios. Por ejemplo: podemos optar por no actualizar el token debido a una directiva de acceso condicional o porque el usuario se ha deshabilitado en el directorio.

Los clientes han expresado su preocupación por el retraso entre el momento en que cambian las condiciones de un usuario y el momento en que se aplican los cambios de directiva. Microsoft Entra ID ha experimentado con el enfoque directo de duraciones de tokens reducidas, pero hemos descubierto que pueden degradar las experiencias y la confiabilidad de los usuarios y no eliminan los riesgos.

La respuesta oportuna a las infracciones de las directivas o a los problemas de seguridad requiere realmente una "conversación" entre el emisor del token (Microsoft Entra ID) y el usuario de confianza (la aplicación). Esta conversación bidireccional nos proporciona dos funcionalidades importantes. El usuario de confianza puede ver cuándo cambian las propiedades, como la ubicación de red, e indicárselo al emisor del token. También proporciona al emisor del token una manera de indicar al usuario de confianza que deje de respetar los tokens de un usuario determinado debido a que la cuenta esté en peligro, se haya deshabilitado u otros problemas. El mecanismo para esta conversación es la evaluación continua de acceso (CAE). El objetivo de la evaluación de eventos críticos es que la respuesta se dé casi en tiempo real, pero se puede observar una latencia de hasta 15 minutos debido al tiempo de propagación del evento. No obstante, la aplicación de la directiva sobre ubicaciones de IP es instantánea.

La implementación inicial de la evaluación continua de acceso se centra en Exchange, Teams y SharePoint Online.

La evaluación continua del acceso está disponible en inquilinos Azure Government (GCC High y DOD) para Exchange Online.

Ventajas principales

- Terminación del usuario y cambio o restablecimiento de la contraseña: la revocación de la sesión de usuario se aplica casi en tiempo real.

- Cambio de ubicación de red: las directivas de ubicación del acceso condicional se aplican casi en tiempo real.

- La exportación de tokens a una máquina fuera de una red de confianza se puede evitar con las directivas de ubicación del acceso condicional.

Escenarios

Hay dos escenarios que conforman la evaluación continua de acceso: la evaluación de eventos críticos y la evaluación de directivas de acceso condicional.

Evaluación de eventos críticos

La evaluación continua de acceso se implementa mediante la habilitación de servicios, como Exchange Online, SharePoint Online y Teams, para suscribirse a eventos críticos de Microsoft Entra. A continuación, estos eventos se pueden evaluar y aplicar casi en tiempo real. La evaluación de los eventos críticos no se basa en las directivas de acceso condicional, por lo que está disponible en cualquier inquilino. Actualmente se evalúan los siguientes eventos:

- La cuenta de usuario se ha eliminado o deshabilitado.

- La contraseña de un usuario ha cambiado o se ha restablecido.

- Si la autenticación multifactor está habilitada para el usuario

- El administrador revoca explícitamente todos los tokens de actualización de un usuario.

- Alto riesgo de usuario detectado por Microsoft Entra ID Protection

Este proceso habilita el escenario en el que los usuarios pierden el acceso a los archivos, el correo electrónico, el calendario o las tareas de SharePoint Online de la organización y Teams desde las aplicaciones cliente de Microsoft 365 en cuestión de minutos después de un evento crítico.

Evaluación de directivas de acceso condicional

Exchange Online, SharePoint Online, Teams y MS Graph pueden sincronizar las directivas de acceso condicional principales para su evaluación dentro del propio servicio.

Este proceso habilita el escenario en el que los usuarios pierden el acceso a los archivos, el correo electrónico, el calendario o las tareas de la organización desde las aplicaciones cliente de Microsoft 365 o SharePoint Online inmediatamente después de un cambio de ubicación de red.

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Compatible | Admitido | Admitido | Admitido | Compatible |

| Exchange Online | Compatible | Admitido | Admitido | Admitido | Compatible |

| Aplicaciones web de Office | Aplicaciones Win32 de Office | Office para iOS | Office para Android | Office para Mac | |

|---|---|---|---|---|---|

| SharePoint Online | No compatible * | Compatible | Admitido | Admitido | Compatible |

| Exchange Online | No compatible | Compatible | Admitido | Admitido | Compatible |

| OneDrive web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | Compatible | No compatible | Compatible | Admitido | No compatible |

| Teams web | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Servicio Teams | Compatibilidad parcial | Parcialmente compatible | Parcialmente compatible | Parcialmente compatible | Compatibilidad parcial |

| SharePoint Online | Compatibilidad parcial | Parcialmente compatible | Parcialmente compatible | Parcialmente compatible | Compatibilidad parcial |

| Exchange Online | Compatibilidad parcial | Parcialmente compatible | Parcialmente compatible | Parcialmente compatible | Parcialmente compatible |

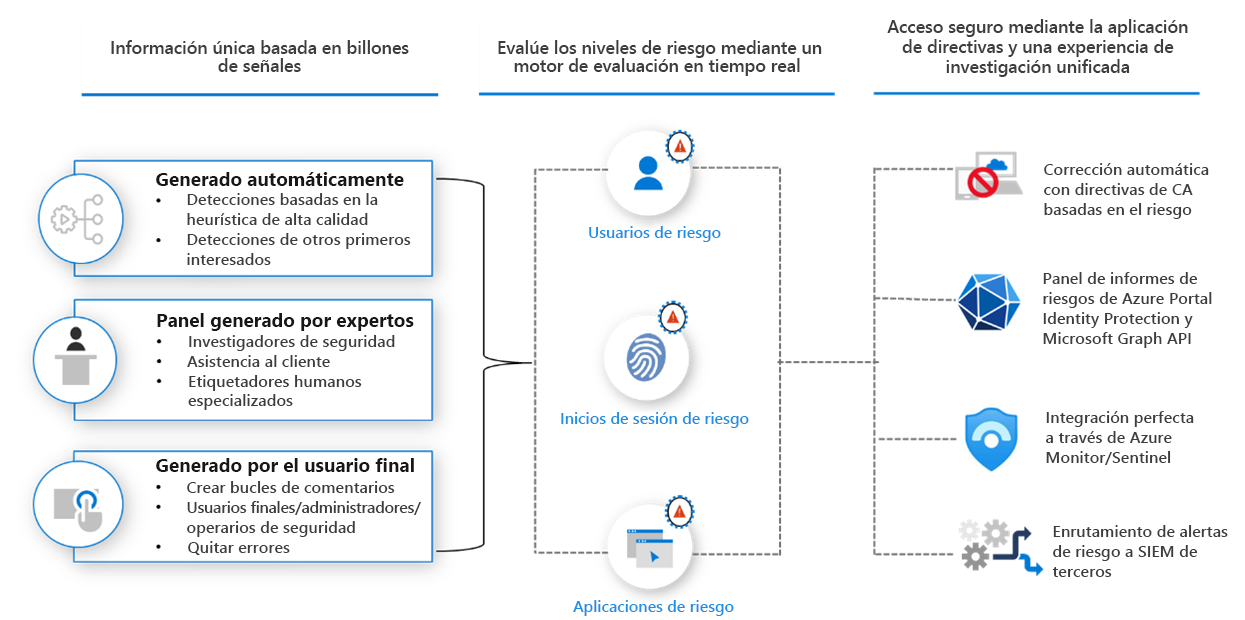

Microsoft Entra Identity Protection

Identity Protection permite a las organizaciones realizar tres tareas clave:

- Automatizar la detección y corrección de riesgos basados en la identidad.

- Investigar los riesgos con los datos del portal.

- Exportar datos de detección de riesgo a otras herramientas.

Identity Protection usa los aprendizajes que Microsoft ha adquirido de su puesto en organizaciones con Microsoft Entra ID, el espacio de consumidor con cuentas de Microsoft y juegos con Xbox para proteger a los usuarios. Microsoft analiza billones de señales al día para identificar amenazas y proteger a los clientes frente a ellas.

Las señales que genera y con las que se alimenta Identity Protection se pueden insertar en herramientas como Acceso condicional para tomar decisiones de acceso o alimentar una herramienta de administración de eventos e información de seguridad (SIEM) para realizar una investigación más detallada.

Detección de riesgos

Identity Protection detecta riesgos de muchos tipos, entre los que se incluyen los siguientes:

- Uso de una dirección IP anónima

- Viaje atípico

- Dirección IP vinculada al malware

- Propiedades de inicio de sesión desconocidas

- Credenciales con fugas

- Difusión de contraseña

- Y mucho más...

Las señales de riesgo pueden desencadenar esfuerzos de corrección, como exigir a los usuarios que usen la autenticación multifactor, que restablezcan su contraseña mediante el autoservicio de restablecimiento de contraseña o que bloqueen el acceso hasta que un administrador tome medidas.

Puede encontrar más información sobre estos y otros riesgos, y cómo y cuándo se calculan, en el artículo ¿Qué es el riesgo?.

Investigación de riesgos

Los administradores pueden revisar las detecciones y realizar acciones manuales sobre ellas si es necesario. Hay tres informes clave que los administradores usan para las investigaciones en Identity Protection:

- Usuarios de riesgo

- Inicios de sesión no seguros

- Detecciones de riesgo

Puede encontrar más información en el artículo Cómo investigar los riesgos.

Niveles de riesgo

Identity Protection clasifica el riesgo en niveles: bajo, medio y alto.

Microsoft no proporciona detalles específicos sobre cómo se calcula el riesgo. Cada nivel de riesgo aporta una mayor confianza sobre el hecho de que el usuario o el inicio de sesión están en peligro. Por ejemplo, cosas como un caso de propiedades de inicio de sesión desconocidas para un usuario podría no ser tan amenazante como la filtración de credenciales para otro usuario.

Nota:

También se pueden crear directivas basadas en riesgos en protección de identidad, pero se recomienda hacerlo con directivas de acceso condicional.

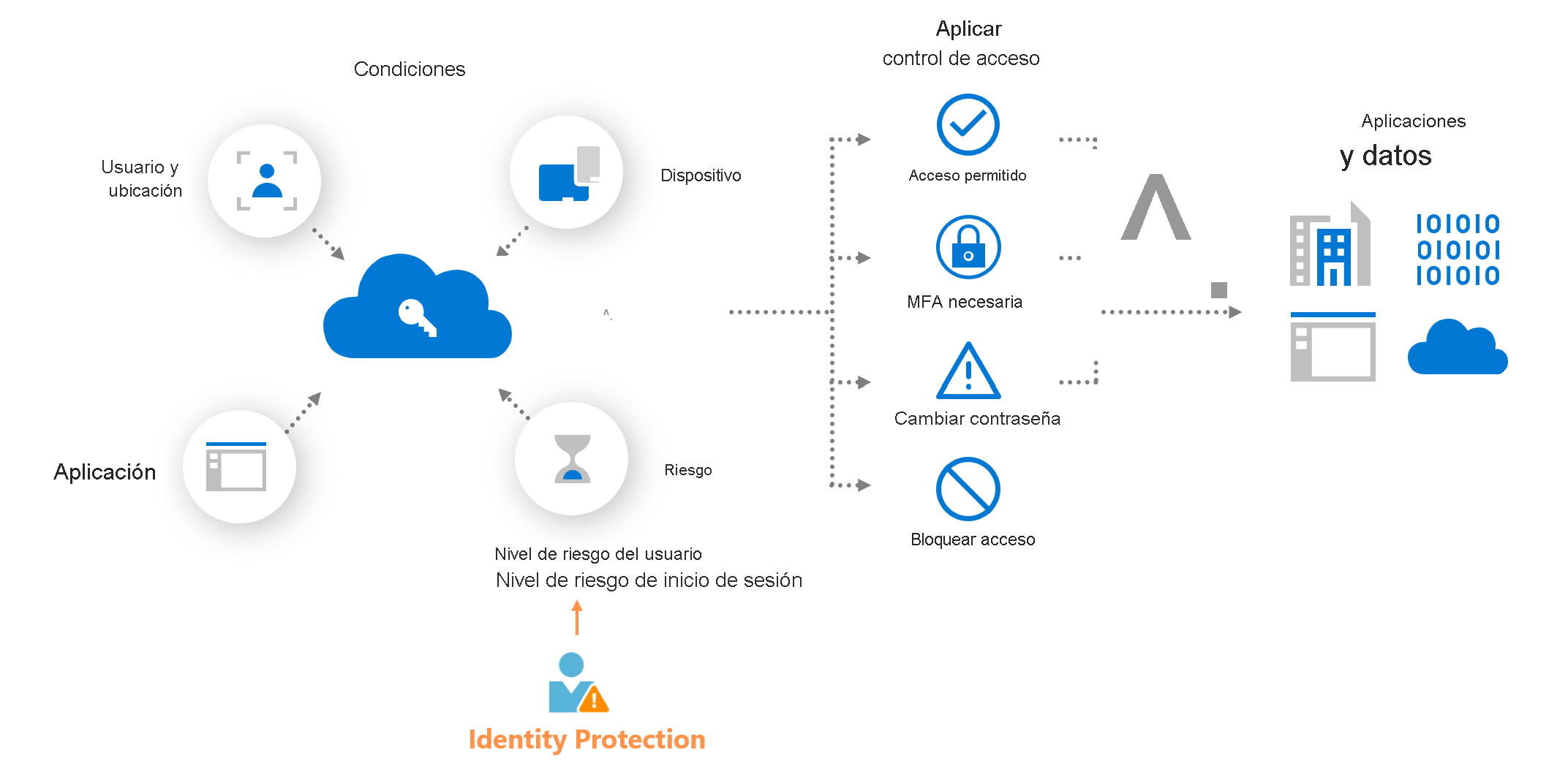

Directivas de acceso condicional basadas en riesgos

Las directivas de control de acceso se pueden aplicar para proteger a las organizaciones cuando se detecta que un inicio de sesión o un usuario están en riesgo. Estas directivas se denominan directivas basadas en riesgos.

El acceso condicional de Microsoft Entra ofrece dos condiciones de riesgo: riesgo de inicio de sesión y riesgo del usuario. Las organizaciones pueden crear directivas de acceso condicional basadas en riesgos mediante la configuración de estas dos condiciones de riesgo y la elección de un método de control de acceso. En cada inicio de sesión, Identity Protection envía los niveles de riesgo detectados al acceso condicional y las directivas basadas en riesgos se aplican si se cumplen las condiciones de directiva.

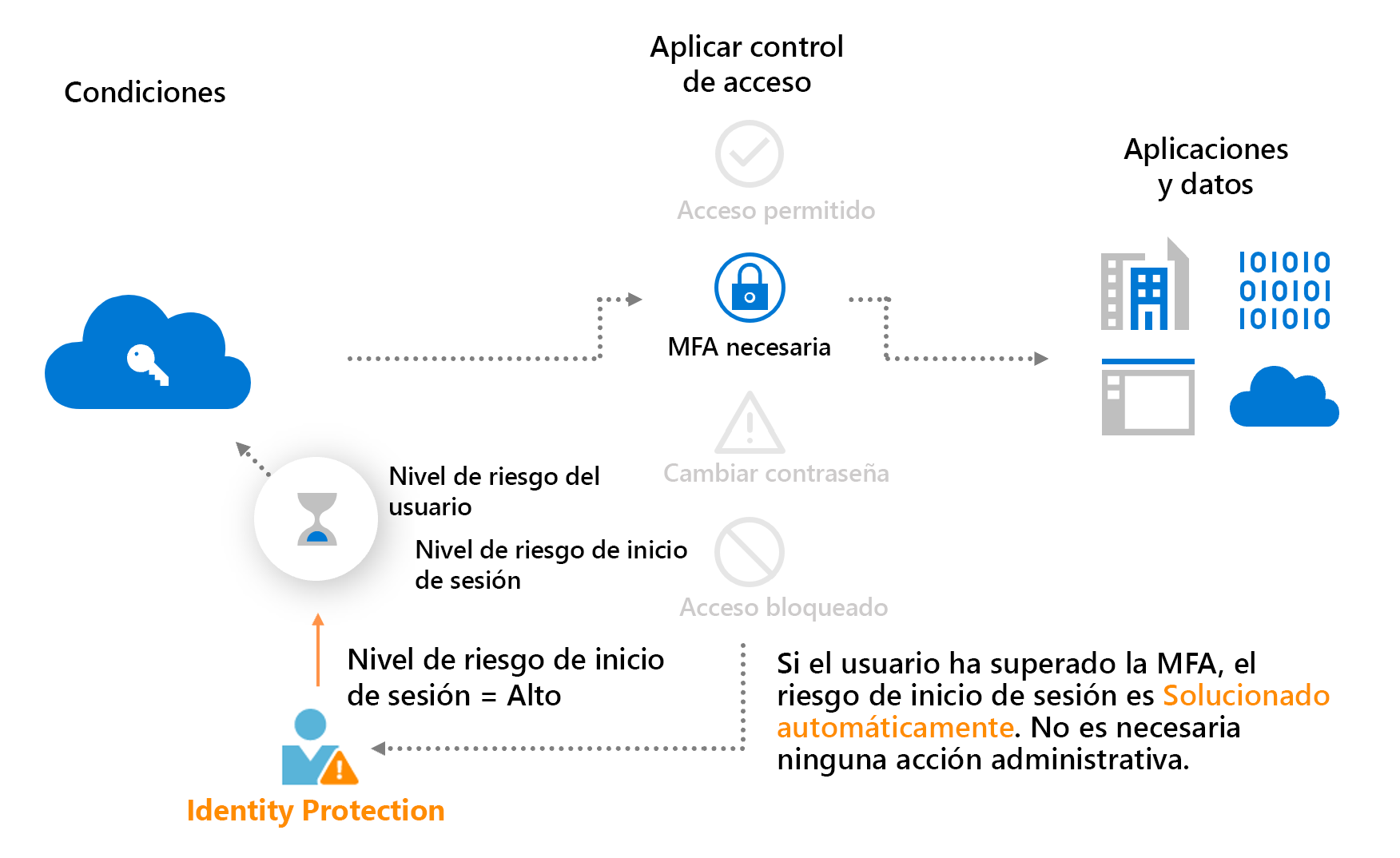

En el siguiente diagrama muestra un ejemplo de aplicación de una directiva que requiere autenticación multifactor cuando el nivel de riesgo de inicio de sesión es medio o alto.

En el ejemplo anterior también se muestra una ventaja principal de una directiva basada en riesgos: corrección automática de riesgos. Cuando un usuario completa correctamente el control de acceso necesario, como un cambio de contraseña seguro, se corrige su riesgo. La sesión de inicio de sesión y la cuenta de usuario no corren peligro, por lo que no es preciso que el administrador tome ninguna medida.

Permitir que los usuarios corrijan automáticamente mediante este proceso reduce la carga de investigación y corrección de riesgos para los administradores a la vez que protegen a las organizaciones frente a riesgos de seguridad. Puede encontrar más información sobre la corrección de riesgos en el artículo Corrección de riesgos y desbloqueo de usuarios.

Directiva de Acceso condicional basado en el riesgo de inicio de sesión

Durante cada inicio de sesión, Identity Protection analiza cientos de señales en tiempo real y calcula un nivel de riesgo de inicio de sesión que representa la probabilidad de que la solicitud de autenticación determinada no esté autorizada. A continuación, este nivel de riesgo se envía al acceso condicional, donde se evalúan las directivas configuradas de la organización. Los administradores pueden configurar directivas de acceso condicional basadas en riesgos de inicio de sesión para aplicar controles de acceso en función del riesgo de inicio de sesión, incluidos los requisitos como:

- Bloquear acceso

- Permitir acceso

- Requiere autenticación multifactor

Si se detectan riesgos en un inicio de sesión, los usuarios pueden realizar el control de acceso necesario, como la autenticación multifactor, para corregir y cerrar el evento de inicio de sesión de riesgo para evitar ruido innecesario para los administradores.

Directiva de acceso condicional basadas en riesgos de usuario

Identity Protection analiza las señales sobre las cuentas de usuario y calcula una puntuación de riesgo en función de la probabilidad de que el usuario se haya puesto en peligro. Si un usuario tiene un comportamiento de inicio de sesión arriesgado o se han filtrado sus credenciales, Identity Protection usa estas señales para calcular el nivel de riesgo del usuario. Los administradores pueden configurar directivas de acceso condicional basadas en riesgos de usuario para aplicar controles de acceso en función del riesgo de iusuario, incluidos los requisitos como:

- Bloquear acceso

- Permitir el acceso, pero requerir un cambio de contraseña seguro.

Un cambio de contraseña seguro corrige el riesgo del usuario y cerrará el evento de usuario de riesgo para evitar ruido innecesario para los administradores.

Acciones protegidas

Las acciones protegidas en Microsoft Entra ID son permisos a los que se han asignado directivas de acceso condicional. Cuando un usuario intenta realizar una acción protegida, primero debe satisfacer las directivas de acceso condicional asignadas a los permisos necesarios. Por ejemplo, para permitir que los administradores actualicen las directivas de acceso condicional, puede requerir que primero cumplan la directiva de MFA resistente a suplantación de identidad (phishing).

¿Por qué usar acciones protegidas?

Las acciones protegidas se usan cuando desea agregar una capa adicional de protección. Las acciones protegidas se pueden aplicar a los permisos que requieren una protección segura de la directiva de acceso condicional, independientemente del rol que se use o de cómo se haya concedido al usuario el permiso. Dado que la aplicación de directivas se produce en el momento en que el usuario intenta realizar la acción protegida y no durante el inicio de sesión del usuario o la activación de reglas, los usuarios solo se les pedirá cuando sea necesario.

¿Qué directivas se usan normalmente con acciones protegidas?

Se recomienda usar la autenticación multifactor en todas las cuentas, especialmente las cuentas de roles con privilegios. Las acciones protegidas se pueden usar para requerir seguridad adicional. Estas son algunas directivas de acceso condicional más seguras comunes.

- Fortalezas de autenticación de MFA más seguras, como MFA sin contraseña o MFA resistente a la suplantación de identidad(phishing),

- Estaciones de trabajo de acceso con privilegios, mediante filtros de dispositivo de directiva de acceso condicional.

- Tiempos de espera de sesión más cortos, mediante controles de sesión de frecuencia de inicio de sesión de acceso condicional.

¿Qué permisos se pueden usar con acciones protegidas?

Las directivas de acceso condicional se pueden aplicar a un conjunto limitado de permisos. Puede usar acciones protegidas en las siguientes áreas:

- Administración de directiva de acceso condicional

- Administración de la configuración de acceso entre inquilinos

- Reglas personalizadas que definen las ubicaciones de red

- Administración de acciones protegidas