Diseño de una solución para identidades externas

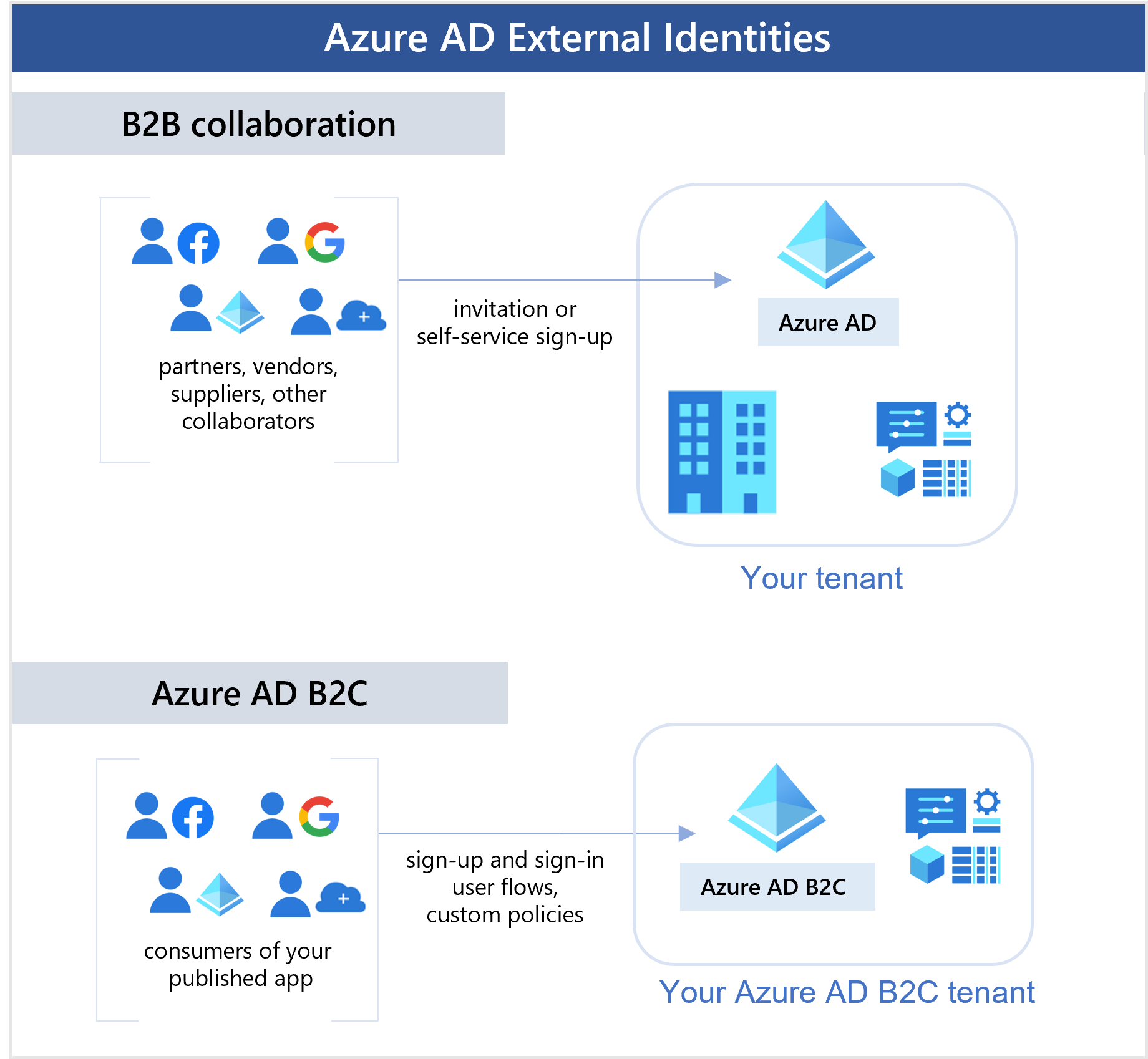

Microsoft Entra External ID hace referencia a todas las formas en las que puede interactuar de forma segura con usuarios fuera de su organización. Si quiere colaborar con asociados, distribuidores o proveedores, puede compartir los recursos y definir cómo los usuarios internos pueden acceder a organizaciones externas. Si es un desarrollador que crea aplicaciones orientadas al consumidor, puede administrar las experiencias de identidad de los clientes.

Con External Identities, los usuarios externos pueden "traer sus propias identidades". Tanto si tienen una identidad digital corporativa o gubernamental, como una identidad social no administrada, como Google o Facebook, pueden usar sus propias credenciales para iniciar sesión. El proveedor de identidades administra la identidad del usuario externo y el usuario administra el acceso a sus aplicaciones conMicrosoft Entra ID o Azure AD B2C para mantener protegidos los recursos.

Las siguientes funcionalidades componen External Identities:

Colaboración B2B: colabore con usuarios externos y permítales usar su identidad preferida para iniciar sesión en las aplicaciones de Microsoft u otras aplicaciones empresariales (aplicaciones SaaS, aplicaciones desarrolladas de forma personalizada, etc.). Los usuarios de colaboración B2B se representan en el directorio, normalmente como usuarios invitados.

Conexión directa B2B: Establezca una confianza mutua y de dos sentidos con otra organización de Microsoft Entra para una colaboración sin problemas. La conexión directa B2B actualmente es compatible con los canales compartidos de Teams, lo que permite a los usuarios externos acceder a sus recursos desde sus instancias principales de Teams. Los usuarios de conexión directa B2B no se representan en el directorio, pero son visibles desde el canal compartido de Teams y se pueden supervisar en Teams informes del centro de administración.

Azure AD B2C: publique aplicaciones SaaS modernas o aplicaciones desarrolladas de forma personalizada (excepto aplicaciones de Microsoft) para consumidores y clientes, mientras usa Azure AD B2C para la administración de identidades y acceso.

Organización multiinquilino de Microsoft Entra: Colabore con varios inquilinos en una sola organización de Microsoft Entra mediante la sincronización entre inquilinos.

En función de cómo quiera interactuar con organizaciones externas y los tipos de recursos que necesite compartir, puede usar una combinación de estas funcionalidades.

Colaboración B2B

Con la colaboración B2B, puede invitar a cualquier persona a iniciar sesión en su organización de Microsoft Entra con sus propias credenciales para que puedan acceder a las aplicaciones y los recursos que quiera compartir con ellas. Use la colaboración B2B cuando necesite permitir que los usuarios externos accedan a las aplicaciones de Office 365, las aplicaciones de software como servicio (SaaS) y las aplicaciones de línea de negocio, especialmente cuando el asociado no usa Microsoft Entra ID o es poco práctico para los administradores configurar una conexión mutua a través de la conexión directa B2B. No hay credenciales asociadas a los usuarios de colaboración B2B. Lo que hacen es autenticarse con su organización principal o proveedor de identidades y, luego, su organización comprueba la idoneidad del usuario invitado para la colaboración B2B.

Hay varias maneras de agregar usuarios externos a su organización para la colaboración B2B:

Invitar a los usuarios a la colaboración B2B mediante sus cuentas de Microsoft Entra, cuentas Microsoft o identidades sociales que habilite, como Google. Un administrador puede usar Azure Portal o PowerShell para invitar a los usuarios a la colaboración B2B. Los usuarios inician sesión en los recursos compartidos con un proceso sencillo de canje con su cuenta profesional o educativa o con cualquier cuenta de correo electrónico.

Usar flujos de usuario de autoservicio de registro para permitir que los usuarios externos se suscriban ellos mismos a las aplicaciones. La experiencia se puede personalizar para permitir el registro con una identidad profesional, educativa o de redes sociales (como Google o Facebook). También puede recopilar información sobre el usuario durante el proceso de registro.

Usar la administración de derechos de Microsoft Entra, una característica de gobernanza de identidades que le permite administrar la identidad y el acceso de los usuarios externos a gran escala mediante la automatización de los flujos de trabajo de solicitud de acceso, las asignaciones de acceso, la revisiones y la expiración.

Se crea un objeto de usuario para el usuario de colaboración B2B en el mismo directorio que los empleados. Este objeto de usuario se puede administrar como otros objetos de usuario en el directorio, agregarse a grupos, etc. Puede asignar permisos al objeto de usuario (para la autorización) y permitirles usar sus credenciales existentes (para la autenticación).

Puede usar la configuración de acceso entre inquilinos para administrar la colaboración B2B con otras organizaciones de Microsoft Entra y en las nubes de Microsoft Azure. Para la colaboración B2B con organizaciones y usuarios externos que no son de Azure AD, use la configuración de colaboración externa.

Conexión directa B2B

Conexión directa B2B es una nueva manera de colaborar con otras organizaciones de Microsoft Entra. Actualmente, esta característica funciona con canales compartidos Microsoft Teams. Con conexión directa B2B, se crean relaciones de confianza de dos vías con otras organizaciones de Microsoft Entra para permitir que los usuarios inicien sesión sin problemas en los recursos compartidos y viceversa. Los usuarios de conexión directa B2B no se agregan como invitados a su directorio Microsoft Entra. Cuando dos organizaciones habilitan mutuamente la conexión directa B2B, los usuarios se autentican en su organización principal y reciben un token de la organización de recursos para el acceso. Obtenga más información sobre la conexión directa B2B en Microsoft Entra ID.

Actualmente, la conexión directa B2B habilita la característica de canales compartidos de Teams Connect, que permite a sus usuarios colaborar con usuarios externos de varias organizaciones con un canal compartido de Teams para chat, llamadas, uso compartido de archivos y uso compartido de aplicaciones. Una vez que haya configurado la conexión directa B2B con una organización externa, las siguientes capacidades de canales compartidos de Teams estarán disponibles:

Dentro de Teams, el propietario de un canal compartido puede buscar usuarios permitidos de la organización externa y agregarlos al canal compartido.

Los usuarios externos pueden acceder al canal compartido de Teams sin tener que cambiar de organización o iniciar sesión con una cuenta diferente. Desde Teams, el usuario externo puede acceder a archivos y aplicaciones a través de la pestaña Archivos. El acceso del usuario está determinado por las políticas del canal compartido.

Use la configuración de acceso entre inquilinos para administrar las relaciones de confianza con otras organizaciones de Microsoft Entra y defina las directivas de entrada y salida para la conexión directa B2B.

Para obtener más información sobre los recursos, los archivos y las aplicaciones que están disponibles para el usuario de conexión directa B2B a través del canal compartido de Teams, consulte Chat, equipos, canales y aplicaciones en Microsoft Teams.

Azure AD B2C

Azure AD B2C es una solución de administración de identidades y acceso del cliente (CIAM) que le permite crear recorridos de usuario para aplicaciones orientadas al consumidor y al cliente. Tanto si es una empresa como un desarrollador individual que crea aplicaciones orientadas a clientes, puede escalar a millones de consumidores, clientes o ciudadanos mediante Azure AD B2C. Los desarrolladores pueden usar Azure AD B2C como sistema CIAM completo para sus aplicaciones.

Con Azure AD B2C, los clientes pueden iniciar sesión con una identidad ya establecida (como Facebook o Gmail). Puede personalizar y controlar el modo en que los clientes se suscriben, inician sesión y administran sus perfiles al usar las aplicaciones.

Aunque Azure AD B2C se basa en la misma tecnología que Microsoft Entra ID, es un servicio independiente con algunas diferencias de características. Para obtener más información sobre las diferencias entre un inquilino Azure AD B2C y un inquilino Microsoft Entra, vea Características admitidas de Microsoft Entra en la documentación de Azure AD B2C.

Comparación de los conjuntos de características de External Identities

En la tabla siguiente se proporciona una comparación detallada de los escenarios que se pueden habilitar con Microsoft Entra External ID. En los escenarios B2B, un usuario externo es cualquier persona que no esté alojada en su organización de Microsoft Entra.

| Colaboración B2B | Conexión directa B2B | Azure AD B2C | |

|---|---|---|---|

| Escenario principal | Colabore con usuarios externos permitiéndoles usar su identidad preferida para iniciar sesión en los recursos de la organización de Microsoft Entra. Proporciona acceso a las aplicaciones de Microsoft o a sus propias aplicaciones (aplicaciones SaaS, aplicaciones desarrolladas de forma personalizada, etc.). Ejemplo: Invitar a un usuario externo a iniciar sesión en las aplicaciones de Microsoft o convertirse en miembro invitado en Teams. |

Colaborar con usuarios de otras organizaciones de Microsoft Entra mediante el establecimiento de una conexión mutua. Actualmente se puede usar con los canales compartidos de Teams, a los que los usuarios externos pueden acceder desde sus instancias de inicio de Teams. Ejemplo: Agregue un usuario externo a un canal compartido de Teams, que proporciona un espacio para chatear, llamar y compartir contenido. |

Publique aplicaciones para consumidores y clientes y use Azure AD B2C en las experiencias de identidad. Proporciona administración de identidades y acceso para aplicaciones SaaS modernas o desarrolladas de forma personalizada (no aplicaciones propias de Microsoft). |

| Destinado a | Colaborar con socios comerciales de organizaciones externas como proveedores o asociados. Estos usuarios podrían tener o no Microsoft Entra ID o TI administrada. | Colaborar con socios comerciales de organizaciones externas que usan Microsoft Entra, como proveedores, socios, vendedores. | Clientes de su producto. Estos usuarios se administran en un directorio Microsoft Entra independiente. |

| Administración de usuarios | Los usuarios de colaboración B2B se administran en el mismo directorio que los empleados, pero normalmente se les etiqueta como usuarios invitados. Los usuarios invitados pueden administrarse del mismo modo que los empleados, pueden agregarse a los mismos grupos, etc. La configuración del acceso entre inquilinos se puede usar para determinar qué usuarios tienen acceso a la colaboración B2B. | No se crea ningún objeto de usuario en el directorio Microsoft Entra. La configuración de acceso entre inquilinos determina qué usuarios tienen acceso a la colaboración B2B. conexión directa. Los usuarios del canal compartido se pueden administrar en Teams y el acceso de los usuarios está determinado por las directivas del canal compartido de Teams. | Los objetos de usuario se crean para los usuarios consumidores en el directorio de Azure AD B2C. Se administran de manera independiente del directorio de asociados y de empleados de la organización (si existe). |

| Se admiten proveedores de identidades | Los usuarios externos pueden colaborar mediante cuentas profesionales, cuentas educativas, cualquier dirección de correo electrónico, proveedores de identidades basados en SAML y WS-Fed y proveedores de identidades sociales, como Gmail y Facebook. | Los usuarios externos colaboran mediante cuentas profesionales o educativas de Microsoft Entra ID. | Usuarios consumidores con cuentas de aplicaciones locales (cualquier dirección de correo electrónico, nombre de usuario o número de teléfono), Microsoft Entra ID, diversas identidades sociales admitidas y usuarios con identidades corporativas y gubernamentales mediante la federación del proveedor de identidades basado en SAML o WS-Fed. |

| Inicio de sesión único (SSO) | Se admite el inicio de sesión único para todas las aplicaciones conectadas a Microsoft Entra. Por ejemplo, puede proporcionar acceso a Microsoft 365, o bien a aplicaciones locales y a otras aplicaciones SaaS como Salesforce o Workday. | SSO a un canal compartido de Teams. | Se admite el inicio de sesión único para aplicaciones propiedad de los clientes dentro de los inquilinos de Azure AD B2C. No se admite el inicio de sesión único en Microsoft 365 ni en otras aplicaciones SaaS de Microsoft. |

| Licencias y precio | En función de los usuarios activos mensuales (MAU), incluidos los usuarios de colaboración B2B y Azure AD B2C. | Basado en usuarios activos mensuales (MAU), incluida la colaboración B2B, la conexión directa B2B y los usuarios de Azure AD B2C. | En función de los usuarios activos mensuales (MAU), incluidos los usuarios de colaboración B2B y Azure AD B2C. |

| Directiva de seguridad y cumplimiento | Administrada por la organización anfitriona o que invita (por ejemplo, con directivas de acceso condicional y configuración del acceso entre inquilinos). | Administrada por la organización anfitriona o que invita (por ejemplo, con directivas de acceso condicional y configuración del acceso entre inquilinos). | Las administra la organización mediante el acceso condicional y Identity Protection. |

| autenticación multifactor (MFA) | Si se configuran las opciones de confianza de entrada para aceptar notificaciones de MFA del inquilino principal del usuario y las directivas de MFA ya se han cumplido en el inquilino principal del usuario, el usuario externo puede iniciar sesión. Si la confianza de MFA no está activada, se presenta al usuario un desafío MFA de la organización de recursos. | Si se configuran las opciones de confianza de entrada para aceptar notificaciones de MFA del inquilino principal del usuario y las directivas de MFA ya se han cumplido en el inquilino principal del usuario, el usuario externo puede iniciar sesión. Si la confianza de MFA no está habilitada y las directivas de acceso condicional requieren MFA, el usuario no puede acceder a los recursos. Debe configurar los valores de confianza de entrada para aceptar notificaciones de MFA de la organización. | Se integra directamente con la autenticación multifactor de Microsoft Entra. |

| Configuración de la nube de Microsoft | Compatible. | No compatible. | No es aplicable. |

| Administración de derechos | Compatible. | No compatible. | No es aplicable. |

| Aplicaciones de línea de negocio (LOB) | Compatible. | No compatible. Solo se pueden compartir aplicaciones habilitadas para la conexión directa B2B (actualmente, canales compartidos de Teams Connect). | Funciona con la API RESTful. |

| Acceso condicional | lo administra la organización anfitriona o que realiza la invitación. | lo administra la organización anfitriona o que realiza la invitación. | Las administra la organización mediante el acceso condicional y Identity Protection. |

| Personalización de marca | se utiliza la marca de la organización anfitriona o que realiza la invitación. | Para las pantallas de inicio de sesión, se usa la marca de la organización principal del usuario. En el canal compartido, se usa la marca de la organización de recursos. | Personalización de marca totalmente personalizable por aplicación u organización. |

En función de los requisitos de su organización, puede usar la sincronización entre inquilinos (versión preliminar) en organizaciones multiinquilino. Para obtener más información sobre esta nueva característica, consulte la documentación sobre organizaciones multiinquilino y la comparación de características.