Administración de la seguridad de la empresa mediante Microsoft Sentinel

Su organización financiera trata constantemente con clientes y asociados de distintas regiones del mundo. Cada día se producen muchas transacciones, y cada transacción debe supervisarse y protegerse con independencia del tipo o de los dispositivos y usuarios implicados. La estrategia de seguridad y supervisión de su organización debe centrarse en la seguridad y supervisión de toda la empresa.

En esta unidad se describe cómo Microsoft Sentinel ayuda a supervisar y responder a las amenazas de seguridad en una organización de nivel empresarial. Puede usar Microsoft Sentinel para lo siguiente:

- Obtenga información general detallada de la empresa que posiblemente esté repartida en varias nubes y ubicaciones locales.

- Evitar la dependencia de herramientas complejas y dispares.

- Usar IA de nivel empresarial compilada por expertos para identificar y controlar las amenazas en toda la organización.

Conectar los orígenes de datos a Microsoft Sentinel

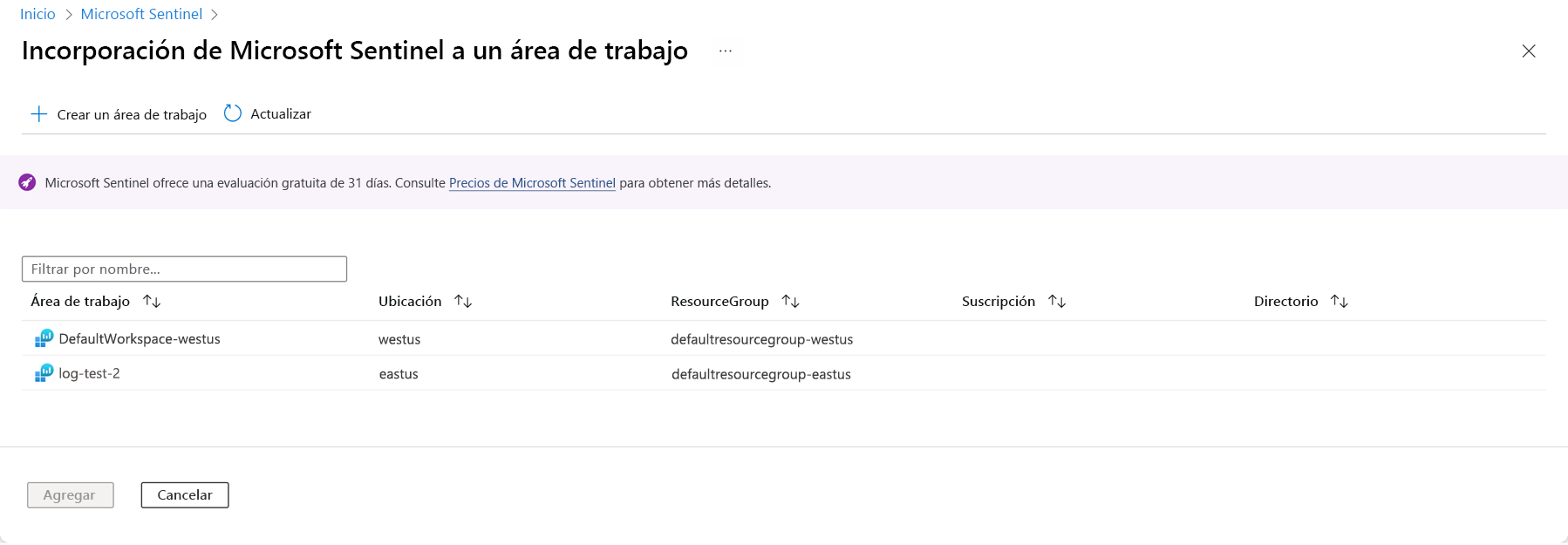

Para implementar Microsoft Sentinel, necesita un área de trabajo de Log Analytics. Al crear un recurso de Microsoft Sentinel en Azure Portal, puede crear un área de trabajo de Log Analytics o conectar un área de trabajo existente.

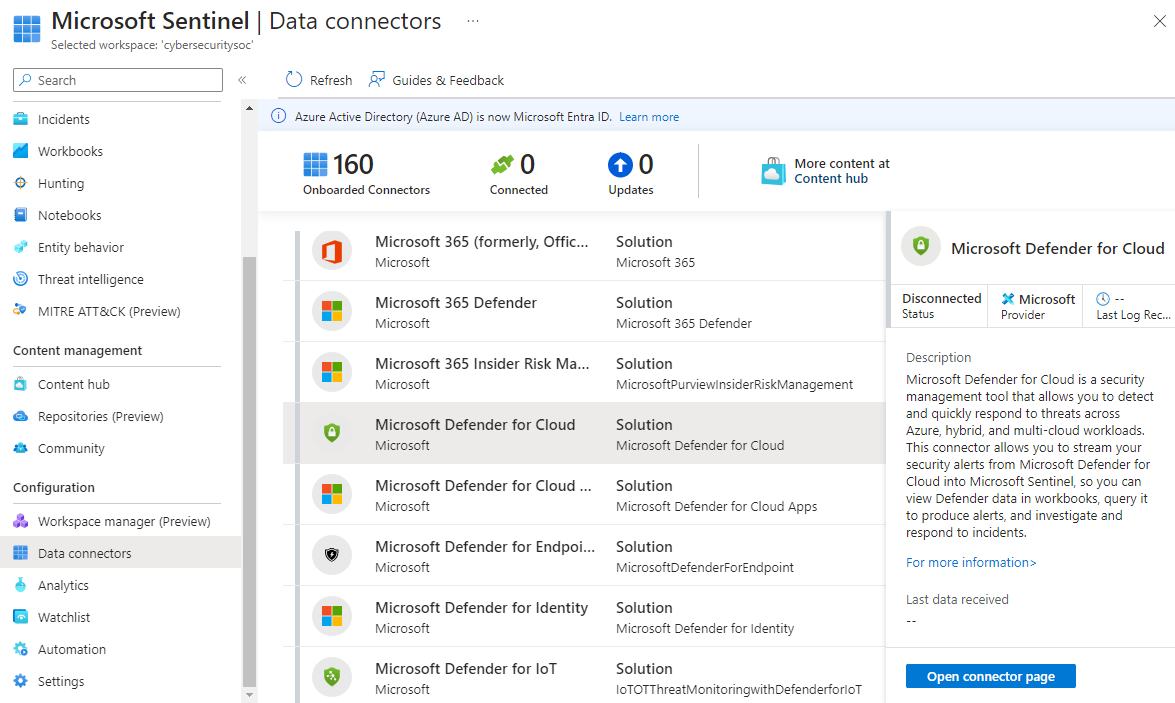

Después de crear el recurso de Microsoft Sentinel y conectarlo a un área de trabajo, debe conectar orígenes de datos para su empresa. Instale soluciones con conectores de datos desde el centro de contenido. Microsoft Sentinel se integra con soluciones de Microsoft, incluida Microsoft Entra ID y Microsoft 365, a través de conectores.

Para ver todos los conectores de datos disponibles, seleccione Conectores de datos en Configuración en el panel de navegación izquierdo de Microsoft Sentinel.

Seleccione el conector de datos adecuado para el origen de datos, lea la información sobre el conector y seleccione Abrir página del conector para ver los requisitos previos del conector. Asegúrese de cumplir todos los requisitos previos para conectar correctamente el origen de datos.

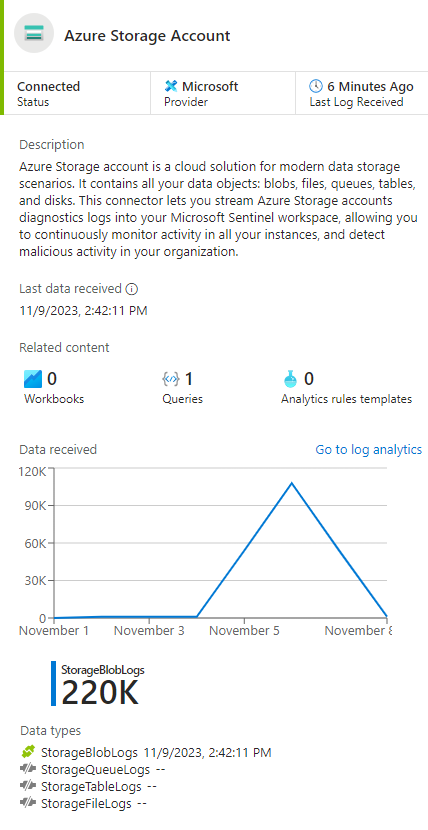

Al conectar el origen de datos, los registros se sincronizan con Microsoft Sentinel. Verá un resumen de los datos recopilados en el gráfico Datos recibidos para el conector. También puede ver los distintos tipos de datos que se recopilan para el origen. Por ejemplo, el conector de la cuenta de Azure Storage puede recopilar datos de registro de blob, cola, archivo o tabla.

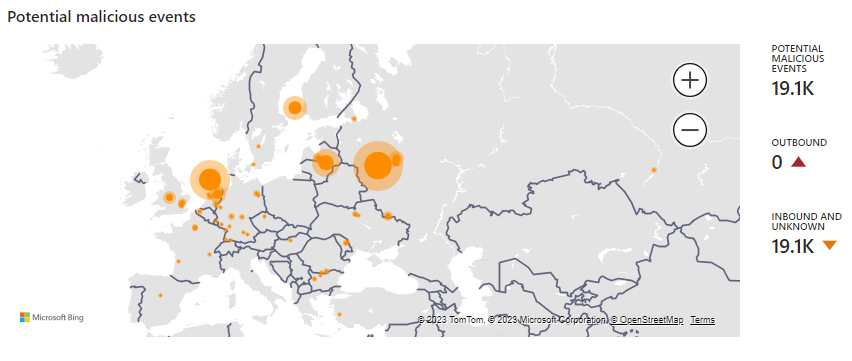

Una vez que conecte los orígenes de datos, Microsoft Sentinel comienza a supervisar su empresa.

Uso de alertas para supervisar su empresa

Puede configurar reglas de alertas para investigar las anomalías y las amenazas de una forma más inteligente. Las reglas de alerta especifican las amenazas y las actividades que deben generar alertas. Puede responder manualmente o mediante el uso de cuadernos de estrategias para respuestas automatizadas.

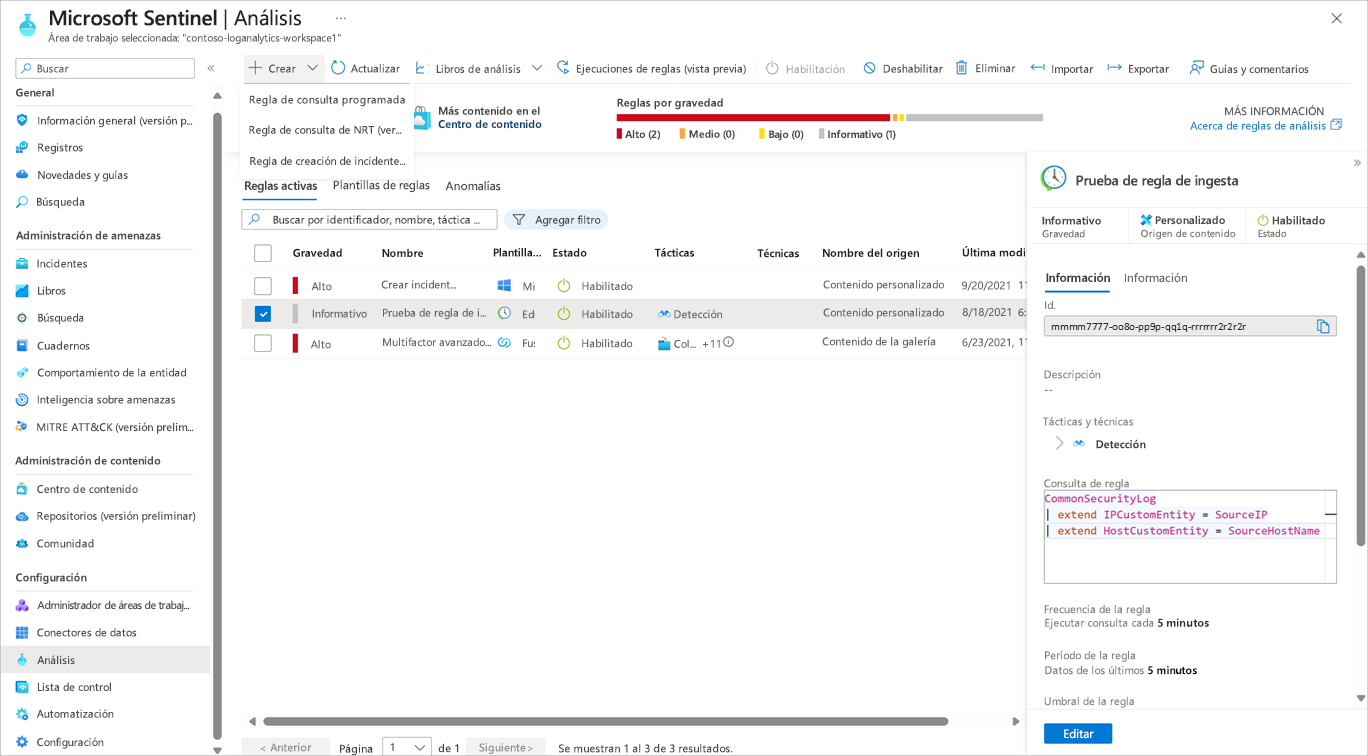

Seleccione Analytics en el panel de navegación izquierdo de Microsoft Sentinel en Configuración para ver todas las reglas existentes y crear nuevas reglas.

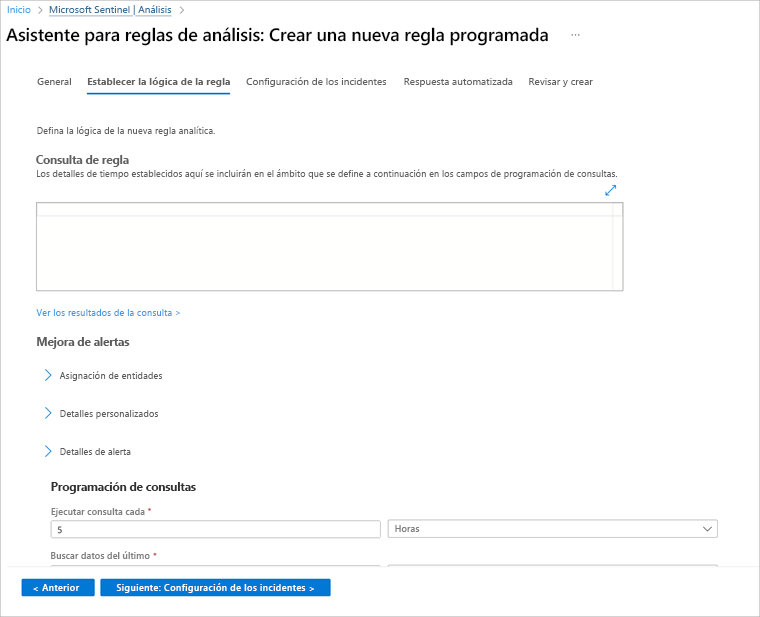

Al crear una regla, se especifica si se debe habilitar o deshabilitar y la gravedad de la alerta. En el campo Consulta de la regla de la pestaña Establecer la lógica de la regla, escriba una consulta de regla.

Por ejemplo, la consulta siguiente puede determinar si se crea o actualiza un número sospechoso de máquinas virtuales de Azure o se produce un número sospechoso de implementaciones de recursos.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

En la sección Programación de consultas, puede establecer la frecuencia con la que se debe ejecutar la consulta y el período de datos que buscar. En la sección Umbral de alerta, puede especificar el nivel en el que se va a generar una alerta.

Investigación de incidentes

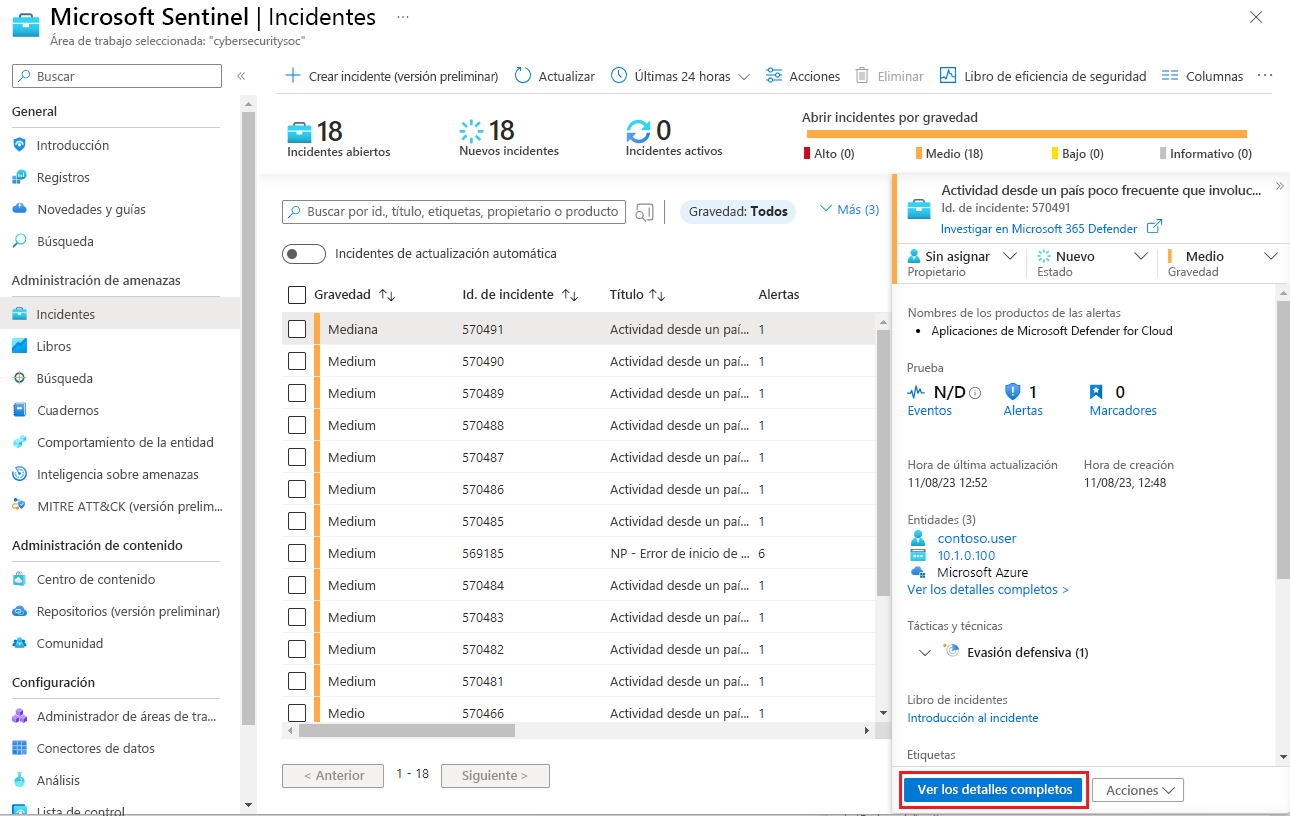

Microsoft Sentinel combina las alertas generadas en incidentes para profundizar en la investigación. Seleccione Incidentes en el panel de navegación izquierdo de Microsoft Sentinel en Administración de amenazas para ver detalles sobre todos los incidentes, como el número de incidentes cerrados, cuántos permanecen abiertos, cuándo se produjeron los incidentes y su gravedad.

Para empezar a investigar un incidente, seleccione el incidente. Obtendrá información sobre el incidente en el panel derecho. Si quiere obtener más información, seleccione el botón pertinente para ver todos los detalles.

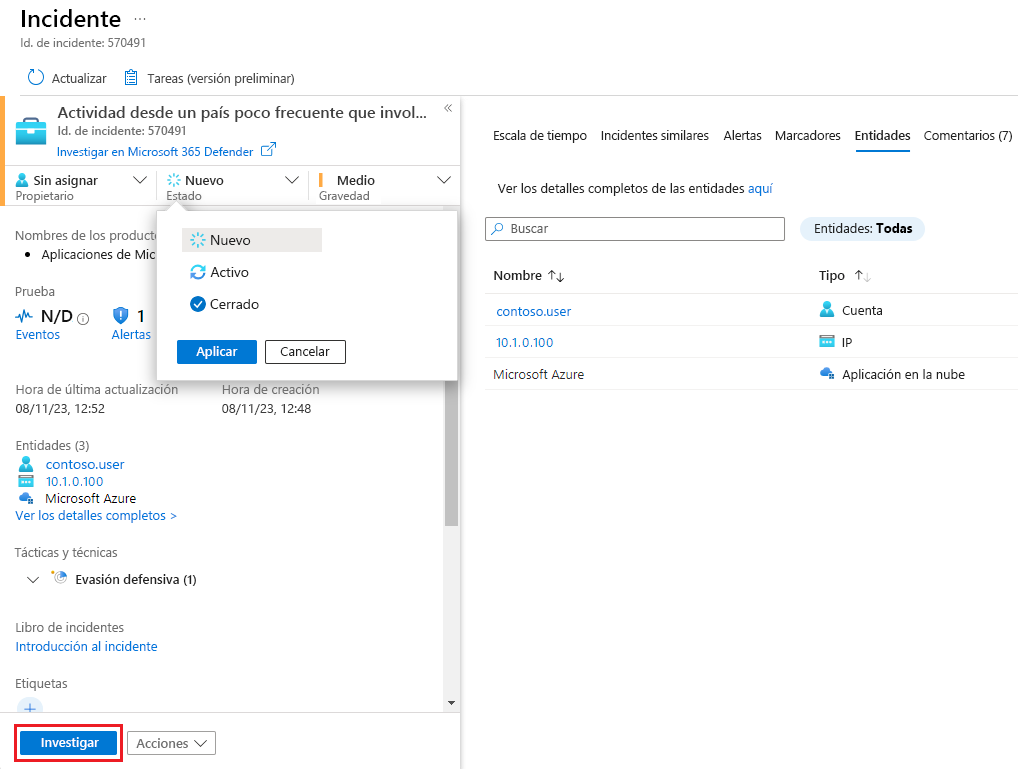

Para investigar el incidente, actualice su estado de Nuevo a Activo, asígnelo a un propietario y seleccione Investigar.

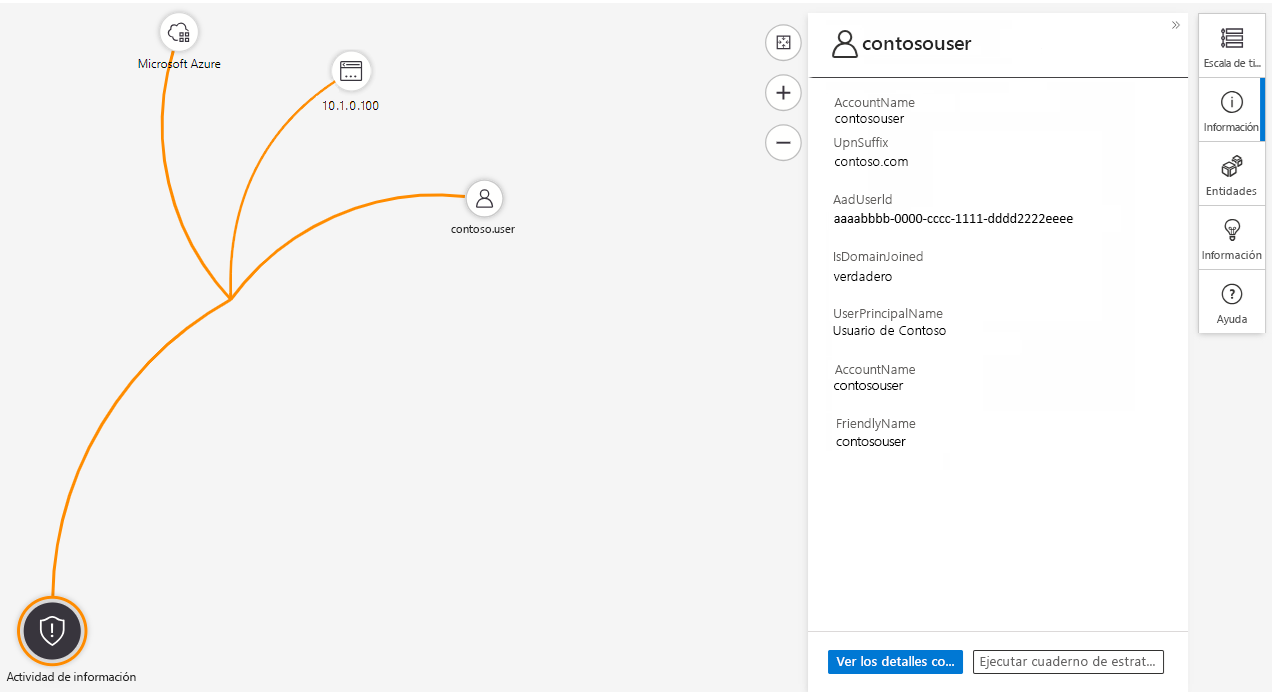

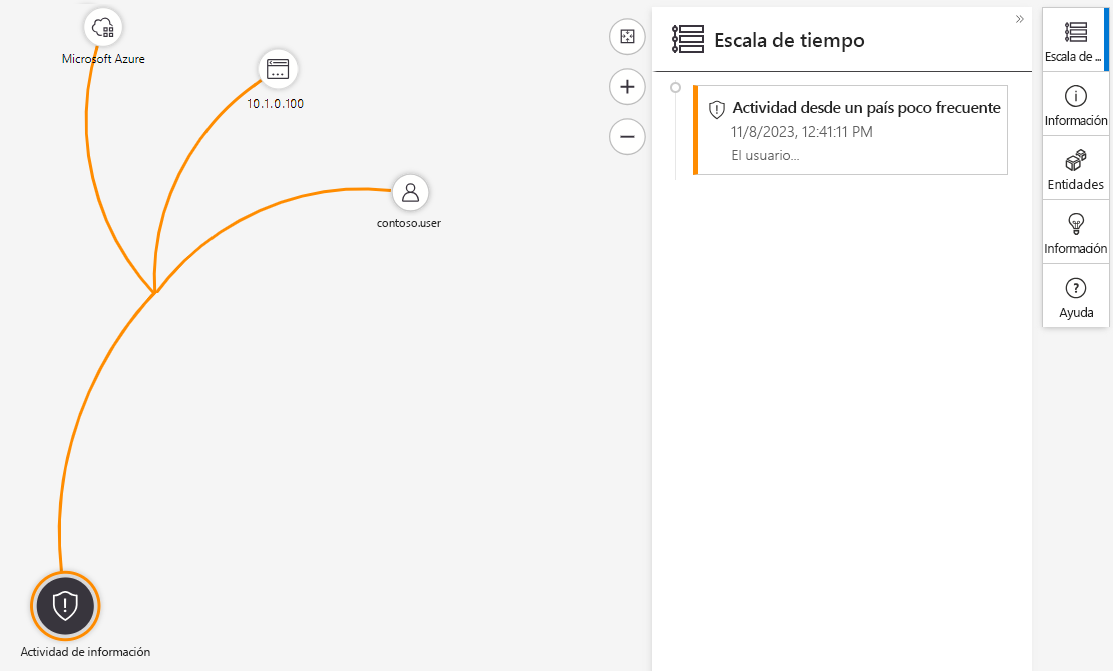

El mapa de investigación le ayuda a comprender lo que causó un incidente y el ámbito afectado. Además, puede usar el mapa para poner en correlación los datos que rodean a un incidente.

El mapa de investigación permite explorar en profundidad un incidente. Se pueden asignar varias entidades, como usuarios y dispositivos, a un incidente. Por ejemplo, puede obtener detalles sobre un usuario identificado como parte del incidente.

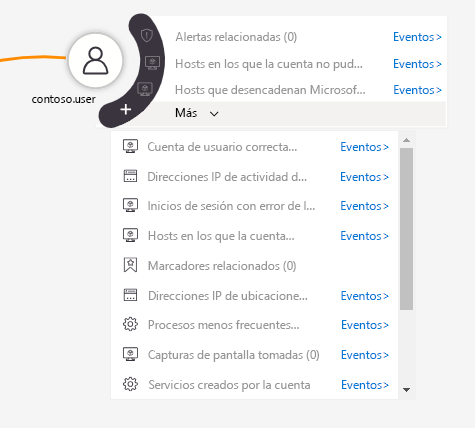

Si mantiene el puntero sobre una entidad, verá una lista de consultas de exploración, diseñada por expertos y analistas de seguridad de Microsoft. Puede usar las consultas de exploración para realizar investigaciones más eficaces.

El mapa de investigación también proporciona una escala de tiempo que ayuda a entender qué evento se ha producido en un momento determinado. Use la característica de escala de tiempo para entender la ruta tomada por una amenaza a lo largo del tiempo.