Integración y direcciones IP de red

Para integrar recursos en una red virtual de Azure con recursos de la red local, debe comprender cómo puede conectar esos recursos y cómo configurar las direcciones IP.

La empresa de fabricación quiere migrar a Azure una base de datos crítica para la empresa. Las aplicaciones cliente en equipos de escritorio, portátiles y dispositivos móviles necesitan acceso constante a la base de datos como si esta estuviera en la red local. Quiere trasladar el servidor de base de datos sin que los usuarios se vean afectados.

En esta unidad, va a examinar un diseño de red local típico y lo comparará con un diseño típico de red de Azure. Obtendrá información sobre los requisitos de direccionamiento IP al integrar una red de Azure con redes locales.

Direcciones IP locales

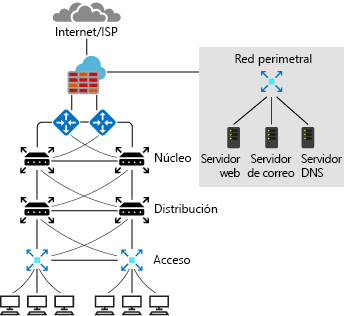

Un diseño típico de red local incluye estos componentes:

- Enrutadores

- Firewalls

- Conmutadores

- Segmentación de red

En el diagrama anterior se muestra una versión simplificada de una red local típica. En los enrutadores orientados al proveedor de acceso a Internet (ISP), tiene direcciones IP públicas que el tráfico saliente de Internet usa como origen. Estas direcciones también se usan para el tráfico entrante a través de Internet. Es posible que el proveedor de acceso a Internet le emita un bloque de direcciones IP para asignarlas a los dispositivos. O bien, puede que tenga su propio bloque de direcciones IP públicas que su organización posee y controla. Puede asignar estas direcciones a sistemas que le gustaría que fueran accesibles desde Internet, como los servidores web.

La red perimetral y la zona interna tienen direcciones IP privadas. En la red perimetral y en la zona interna, las direcciones IP asignadas a estos dispositivos no son accesibles a través de Internet. El administrador tiene control total sobre la asignación de direcciones IP, la resolución de nombres, la configuración de seguridad y las reglas de seguridad. Hay tres intervalos de direcciones IP no enrutables diseñados para redes internas que no se enviarán a través de enrutadores de Internet:

- 10.0.0.0 a 10.255.255.255

- 172.16.0.0 a 172.31.255.255

- De 192.168.0.0 a 192.168.255.255

El administrador puede agregar o quitar subredes locales para dar cabida a los dispositivos y servicios de red. El número de subredes y direcciones IP que puede tener en la red local depende del enrutamiento de interdominios sin clases (CIDR) para el bloque de direcciones IP.

CIDR

Enrutamiento entre dominios sin clases (CIDR) es un método para asignar direcciones IP y enrutar paquetes de protocolo de Internet. CIDR permite un uso más eficaz del espacio de direcciones IP al habilitar la creación de máscaras de subred de longitud variable (VLSMs), que pueden asignar direcciones IP de forma más granular y flexible. Este método ayuda a reducir el tamaño de las direcciones IP y mejora la escalabilidad de la red. La notación CIDR representa una dirección IP seguida de una barra diagonal y un número; 192.168.0.0/24. El número indica la longitud de la máscara de subred.

Direcciones IP de Azure

En las redes virtuales de Azure se usan direcciones IP privadas. Los intervalos de direcciones IP privadas son los mismos que para las direcciones IP locales. Como sucede en las redes locales, el administrador tiene control total sobre la asignación de direcciones IP, la resolución de nombres, la configuración de seguridad y las reglas de seguridad en una red virtual de Azure. El administrador puede agregar o quitar subredes según el CIDR para el bloque de direcciones IP.

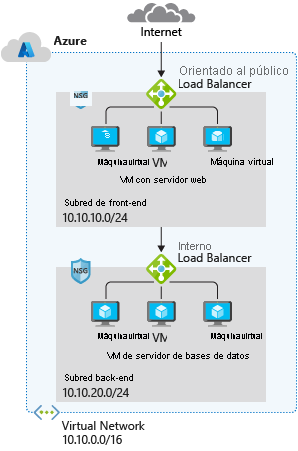

Un diseño de red de Azure típico normalmente incluye estos componentes:

- Redes virtuales

- Subredes

- Grupos de seguridad de red

- Firewalls

- Equilibradores de carga

En Azure, el diseño de red tiene características y funciones similares a una red local, pero la estructura de la red es diferente. La red de Azure no sigue el típico diseño de una red jerárquica local. La red de Azure le permite escalar y reducir verticalmente la infraestructura en función de la demanda. El aprovisionamiento en la red de Azure se produce en cuestión de segundos. No hay dispositivos de hardware como enrutadores o conmutadores. Toda la infraestructura es virtual y se puede segmentar en fragmentos que se adaptan a sus necesidades.

En Azure, normalmente se implementa un grupo de seguridad de red y un firewall. Las subredes se usan para aislar los servicios de front-end, incluidos los servidores web, los sistemas de nombres de dominio (DNS) y los servicios de back-end, como las bases de datos y los sistemas de almacenamiento. Los grupos de seguridad de red filtran el tráfico interno y externo en el nivel de red. Un firewall tiene funciones de filtrado de capa de aplicación y capa de red más extensas. Mediante la implementación de grupos de seguridad de red y un firewall, se consigue un aislamiento mejorado de los recursos para una arquitectura de red segura.

Propiedades básicas de las redes virtuales de Azure

Una red virtual es la red en la nube. Puede dividir la red virtual en varias subredes. Cada subred tiene una parte del espacio de direcciones IP asignada a la red virtual. Puede agregar, quitar, expandir o contraer una subred si no hay máquinas virtuales ni servicios implementados en ella.

De forma predeterminada, todas las subredes de una red virtual de Azure se pueden comunicar entre sí. Pero puede usar un grupo de seguridad de red para denegar la comunicación entre las subredes. Con respecto al dimensionamiento, la subred más pequeña admitida usa una máscara de subred /29 y la subred compatible más grande usa una máscara de subred /2. La subred más pequeña tiene ocho direcciones IP y la más grande tiene 1073 741 824 direcciones IP.

Integración de Azure con redes locales

Antes de empezar a integrar Azure con redes locales, es importante identificar el esquema actual de direcciones IP privadas que se usa en la red local. No puede haber ninguna superposición de direcciones IP para las redes interconectadas.

Por ejemplo, no puede usar 192.168.0.0/16 en la red local ni 192.168.10.0/24 en la red virtual de Azure. Estos intervalos contienen las mismas direcciones IP para que el tráfico no se pueda enrutar entre ellas.

Pero puede tener el mismo intervalo de clases para varias redes. Por ejemplo, puede usar el espacio de direcciones 10.10.0.0/16 para la red local y el espacio de direcciones 10.20.0.0/16 para la red de Azure, ya que no se superponen.

Al planificar un esquema de direcciones IP es fundamental comprobar si hay superposiciones. Si hay una superposición de direcciones IP, no puede integrar la red local con la red de Azure.