Protección de las redes con Azure Firewall Manager

Trabajo con Azure Firewall Manager

Azure Firewall Manager es un servicio de administración de seguridad que proporciona una directiva de seguridad central y administración de rutas para perímetros de seguridad basados en la nube.

Azure Firewall Manager simplifica el proceso de definición centralizada de reglas en el nivel de red y aplicación para el filtrado de tráfico entre varias instancias de Azure Firewall. Puede abarcar diferentes regiones y suscripciones de Azure en arquitecturas de concentrador y radio para la regulación y la protección del tráfico.

Si administra varios firewalls, a menudo es difícil mantener sincronizadas las reglas de firewall. Los equipos de TI central necesitan una manera de definir directivas de firewall base y aplicarlas en varias unidades de negocio. Al mismo tiempo, los equipos de DevOps quieren crear sus propias directivas de firewall derivadas locales que se implementan entre las organizaciones. Azure Firewall Manager puede ayudarle a resolver estos problemas.

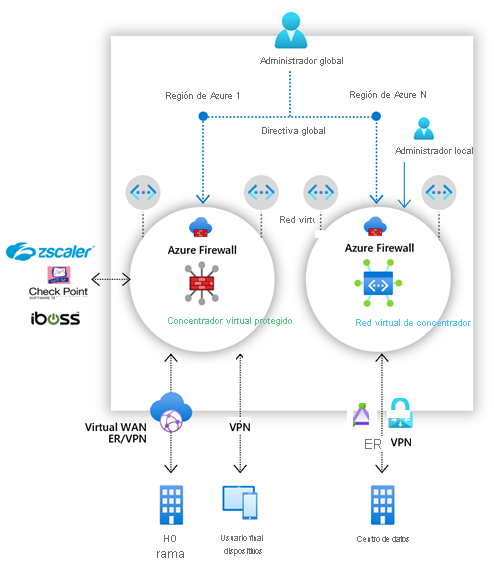

Firewall Manager puede proporcionar administración de seguridad para dos tipos de arquitectura de red:

- Centro virtual protegido. Este nombre se asigna a cualquier centro de Azure Virtual WAN con directivas de enrutamiento y seguridad asociadas. Un centro de Azure Virtual WAN es un recurso administrado por Microsoft que permite crear fácilmente arquitecturas de tipo hub-and-spoke (centro y radio).

- Red virtual del concentrador. Este nombre se asigna a cualquier red virtual de Azure estándar con directivas de seguridad asociadas. Una red virtual estándar de Azure es un recurso que crea y administra el mismo usuario. Puede emparejar las redes virtuales de radio que contienen los servidores y servicios de carga de trabajo. También puede administrar los firewalls de redes virtuales independientes que no estén emparejadas con ningún radio.

Características de Azure Firewall Manager

Las características clave que ofrece Azure Firewall Manager son:

Implementación y configuración centralizadas de Azure Firewall. Puede implementar y configurar de forma centralizada varias instancias de Azure Firewall que abarquen diferentes regiones y suscripciones de Azure.

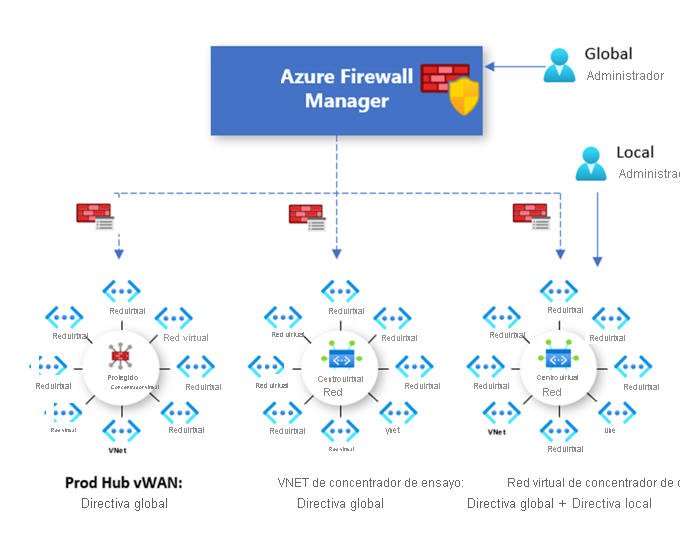

Directivas jerárquicas (globales y locales). Puede usar Azure Firewall Manager para administrar de forma centralizada las directivas de Azure Firewall en varios centros de conectividad virtuales protegidos. Los equipos de TI centrales pueden crear directivas de firewall globales para aplicar la directiva de firewall a los equipos de toda la organización. Las directivas de firewall creadas localmente permiten un modelo de autoservicio de DevOps, lo que aumenta la agilidad.

Integración con seguridad como servicio de terceros para la seguridad avanzada. Además de Azure Firewall, puede integrar proveedores de seguridad como servicio de terceros para proporcionar protección de red adicional para la red virtual y las conexiones a Internet de rama. Esta característica solo está disponible en implementaciones de centros virtuales protegidos.

Administración de rutas centralizada. Puedes enrutar fácilmente el tráfico al centro de conectividad seguro para filtrar y registrar sin necesidad de configurar manualmente rutas definidas por el usuario (UDR) en redes virtuales de radios. Esta característica solo está disponible en implementaciones de centros virtuales protegidos.

Disponibilidad en regiones. Puedes usar directivas de Azure Firewall entre regiones. Por ejemplo, puede crear una directiva en la región Oeste de EE. UU. y utilizarla también en la región Este de EE. UU.

Plan de protección contra DDoS. Puede asociar las redes virtuales a un plan de protección contra DDoS en Azure Firewall Manager.

Administración de directivas de Web Application Firewall Puede crear y asociar de forma centralizada directivas de Web Application Firewall (WAF) para las plataformas de entrega de aplicaciones, como Azure Front Door y Azure Application Gateway.

Directivas de Azure Firewall Manager

Una directiva de firewall es un recurso de Azure que contiene colecciones de reglas de NAT, red y aplicación, así como valores de configuración de inteligencia sobre amenazas. Se trata de un recurso global que se puede usar en varias instancias de Azure Firewall en centros virtuales protegidos y redes virtuales de centro de conectividad. Se pueden crear directivas desde cero o heredarse de directivas ya existentes. La herencia permite a DevOps crear directivas de firewall locales sobre la directiva base ordenada por la organización. Las directivas funcionan entre regiones y suscripciones.

Puede crear una directiva de firewall y asociaciones con Azure Firewall Manager. Sin embargo, también puede crear y administrar una directiva mediante la API REST, plantillas, Azure PowerShell y la CLI de Azure. Cuando se crea una directiva, se puede asociar con un firewall en un centro de conectividad WA virtual, lo que lo convierte en un centro virtual protegido, o puede asociarla con un firewall en una red virtual estándar de Azure, lo que la convierte en una red virtual de centro de conectividad.

Implementación de Azure Firewall Manager para redes virtuales de centro de conectividad

El proceso recomendado para implementar Azure Firewall Manager para redes virtuales de concentrador es:

Crear una directiva de firewall. Puede crear una directiva, derivar una directiva base y personalizar una directiva local, o bien importar reglas de una instancia de Azure Firewall existente. Asegúrese de quitar las reglas NAT de las directivas que deben aplicarse en varios firewalls.

Crear una arquitectura en estrella tipo hub-and-spoke. Ya sea mediante la creación de una red virtual de concentrador mediante Azure Firewall Manager y redes virtuales de radio de emparejamiento. O bien, cree una red virtual y agregue conexiones de red virtual y redes virtuales de emparejamiento en estrella tipo spoke al emparejamiento.

Seleccione los proveedores de seguridad y asocie la directiva de firewall. Actualmente, Azure Firewall es el único proveedor admitido. Cree una red virtual de concentrador o convierta una red virtual existente en una red virtual de concentrador. Es posible convertir varias redes virtuales.

Configure rutas definidas por el usuario para enrutar el tráfico al firewall de la red virtual del centro.

Implementación de Azure Firewall Manager para centros virtuales protegidos

El proceso recomendado para implementar Azure Firewall Manager para centros virtuales protegidos es el siguiente:

Crear una arquitectura en estrella tipo hub-and-spoke. Cree un centro virtual protegido mediante Azure Firewall Manager y agregue conexiones de red virtual. O bien, cree un centro de Virtual WAN y agregue conexiones de red virtual.

Seleccionar proveedores de seguridad. Cree un centro virtual protegido o convierta un centro de Virtual WAN existente en un centro virtual seguro.

Crear una directiva de firewall y asociarla con el centro de conectividad. Solo es aplicable si usa Azure Firewall. Las directivas de seguridad como servicio de terceros se configuran a través de la experiencia de administración de asociados.

Ajustar la configuración de ruta para enrutar el tráfico al centro virtual protegido. Puede enrutar fácilmente el tráfico al centro protegido para filtrarlo y registrarlo sin rutas definidas por el usuario (UDR) en redes virtuales de radio mediante la página de configuración de rutas del centro virtual protegido.

Nota:

No puede haber más de un centro de conectividad por cada red Virtual WAN por región, pero puede agregar varias WAN virtuales en la región para lograrlo. Las conexiones de red virtual del concentrador deben estar en la misma región que el concentrador.