Diseño e implementación de Azure Firewall

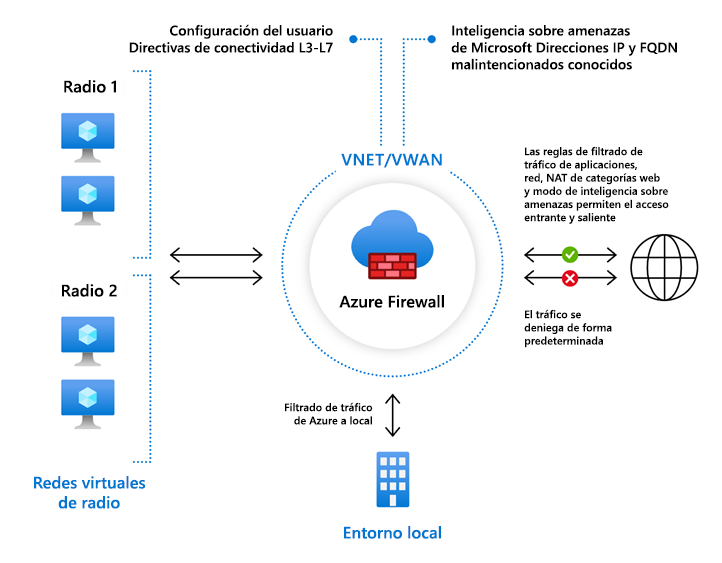

Azure Firewall es un servicio de seguridad de red administrado y basado en la nube que protege los recursos de Azure Virtual Network. Se trata de un firewall como servicio con estado completo que incorpora alta disponibilidad y escalabilidad a la nube sin restricciones.

Características de Azure Firewall

Azure Firewall incluye estas características.

Alta disponibilidad integrada. Gracias a la alta disponibilidad integrada, no se necesita ningún equilibrador de carga adicional y no es necesario configurar nada.

Escalabilidad en la nube sin restricciones. Azure Firewall puede escalarse horizontalmente todo lo que sea necesario para acoger los flujos de tráfico de red cambiantes, por lo que no es necesario elaborar un presupuesto para el tráfico en su momento álgido.

Reglas de filtrado de FQDN de aplicación. Puede limitar el tráfico HTTP/S o el tráfico de Azure SQL saliente a una lista especificada de nombres de dominio completos (FQDN) que incluye caracteres comodín. Esta característica no requiere terminación de TLS.

Reglas de filtrado de tráfico de red. Puede crear reglas de filtrado de red para permitir o denegar por dirección IP de origen y destino, puerto y protocolo. Azure Firewall tiene estado completo, de modo que puede distinguir los paquetes legítimos de diferentes tipos de conexiones. Las reglas se aplican y se registran en varias suscripciones y redes virtuales.

Etiquetas FQDN. Estas etiquetas facilitan el tráfico de red del servicio de Azure conocido a través del firewall. Por ejemplo, supongamos que quiere permitir el tráfico de red de Windows Update a través del firewall. Puede crear una regla de aplicación e incluir la etiqueta de Windows Update. Ahora, el tráfico de red de Windows Update puede fluir a través del firewall.

Etiquetas de servicio. Una etiqueta de servicio representa un grupo de prefijos de direcciones IP que ayudan a reducir la complejidad de la creación de reglas de seguridad. No puede crear su propia etiqueta de servicio ni especificar qué direcciones IP se incluyen dentro de una etiqueta. Microsoft administra los prefijos de direcciones que incluye la etiqueta de servicio y actualiza automáticamente esta a medida que las direcciones cambian.

Inteligencia sobre amenazas. El filtrado basado en inteligencia sobre amenazas (IDPS) se puede habilitar para que el firewall alerte y deniegue el tráfico desde o hacia dominios y direcciones IP malintencionadas conocidas. La direcciones IP y los dominios proceden de la fuente Inteligencia sobre amenazas de Microsoft.

inspección de TLS. El firewall puede descifrar el tráfico saliente, procesar los datos y, a continuación, cifrar los datos y enviarlos al destino.

Compatibilidad con SNAT de salida. Todas las direcciones IP de tráfico de red virtual salientes se traducen a la dirección IP pública de Azure Firewall (traducción de direcciones de red de origen [SNAT]). Puede identificar y permitir el tráfico que se origina en la red virtual y se dirige a los destinos de Internet remotos.

Compatibilidad con DNAT entrante. El tráfico entrante de Internet a la dirección IP pública de firewall se traduce (traducción de direcciones de red de destino) y se filtra para las direcciones IP privadas en las redes virtuales.

Varias direcciones IP públicas. Puede asociar varias direcciones IP públicas (hasta 250) con el firewall para habilitar escenarios específicos de DNAT y SNAT.

Registro de Azure Monitor. Todos los eventos se integran con Azure Monitor, lo que le permite archivar registros en una cuenta de almacenamiento, transmitir eventos a Event Hubs o enviarlos a los registros de Azure Monitor.

Tunelización forzada. Puede configurar Azure Firewall para enrutar todo el tráfico vinculado a Internet a un próximo salto designado, en lugar de ir directamente a Internet. Por ejemplo, tiene un firewall perimetral local u otra aplicación virtual de red (NVA) para procesar el tráfico de red de Internet.

Categorías web. Las categorías web hacen que los administradores puedan permitir o denegar el acceso de los usuarios a categorías de sitios web como, por ejemplo, sitios web de apuestas, de redes sociales u otros. Las categorías web se incluyen en Azure Firewall Estándar, pero son más avanzadas en la versión preliminar de Azure Firewall Prémium. Frente a la funcionalidad de categorías web de la SKU Estándar que coincide con la categoría basada en un nombre de dominio completo, la SKU Prémium coincide con la categoría según la dirección URL completa tanto para el tráfico HTTP como para el HTTPS.

certificaciones. Azure Firewall es compatible con la industria de tarjetas de pago (PCI), los controles de organización de servicio (SOC), la Organización internacional de normalización (ISO) y con ICSA Labs.

Procesamiento de reglas en Azure Firewall

En Azure Firewall, puede configurar reglas NAT, reglas de red y reglas de aplicaciones. De manera predeterminada, una instancia de Azure Firewall deniega todo el tráfico hasta que se configuran manualmente reglas para permitirlo.

Procesamiento de reglas con reglas clásicas

Con las reglas clásicas, las colecciones de reglas se procesan según el tipo de regla en orden de prioridad, de números inferiores a números mayores desde 100 hasta 65 000. El nombre de una colección de reglas solo puede contener letras, números, guiones bajos, puntos o guiones. También debe comenzar con una letra o un número y terminar con una letra, un número o un carácter de subrayado. La longitud máxima del nombre es de 80 caracteres. Se recomienda espaciar inicialmente los números de prioridad de colección de reglas en incrementos de 100. Los incrementos proporcionan espacio para agregar más colecciones de reglas cuando sea necesario.

Procesamiento de reglas con directiva de firewall

Con la directiva de firewall, las reglas se organizan dentro de colecciones de reglas que se encuentran en grupos de colecciones de reglas. Las colecciones de reglas pueden ser de estos tipos:

- DNAT (traducción de direcciones de red de destino)

- Red

- Application

Puede definir varios tipos de colección de reglas dentro de un único grupo de recopilación de reglas. Puede definir cero o más reglas en una colección de reglas, pero las reglas de una colección de reglas deben ser del mismo tipo.

Con la directiva de firewall, las reglas se procesan en función de la prioridad del grupo de colecciones de reglas y la prioridad de la colección de reglas. La prioridad es cualquier número entre 100 (mayor prioridad) y 65 000 (menor prioridad). Los grupos de recopilación de reglas de prioridad más alta se procesan primero y, dentro de un grupo de recopilación de reglas, las colecciones de reglas con la prioridad más alta se procesan primero.

Las reglas de aplicación siempre se procesan después de las reglas de red, las que siempre se procesan después de las reglas DNAT, independientemente de la prioridad y la herencia de directivas del grupo de colecciones de reglas o de la colección de reglas.

Implementación y configuración de Azure Firewall

Tenga en cuenta estos factores al implementar Azure Firewall.

- El firewall puede crear, aplicar y registrar directivas de conectividad de red y aplicaciones de forma centralizada en suscripciones y redes virtuales.

- El firewall usa una dirección IP pública estática para los recursos de red virtual.

- El firewall está totalmente integrado con Azure Monitor a efectos de registros y análisis.

Los pasos clave para implementar y configurar Azure Firewall son:

- Cree un grupo de recursos.

- Crear una red virtual y subredes.

- Crear una máquina virtual de carga de trabajo en una subred.

- Implementar el firewall y la directiva en la red virtual.

- Crear una ruta de salida predeterminada.

- Configurar una regla de aplicación

- Configurar una regla de red

- Configurar una regla NAT de destino (DNAT).

- Probar el firewall