Implementación de grupos de seguridad de red mediante Azure Portal

Un grupo de seguridad de red (NSG) en Azure le permite filtrar el tráfico desde y hacia los recursos de Azure en una red virtual de Azure. Un grupo de seguridad de red contiene reglas de seguridad que permiten o deniegan el tráfico de red entrante o el tráfico de red saliente de varios tipos de recursos de Azure. Para cada regla, puede especificar un origen y destino, un puerto y un protocolo.

Reglas de seguridad de NSG

Un grupo de seguridad de red puede contener cero reglas, o tantas reglas como desee, siempre que esté dentro de los límites de la suscripción de Azure. Cada regla tiene estas propiedades.

- Nombre. Debe ser un nombre único dentro del grupo de seguridad de red.

- Prioridad. Puede ser cualquier número entre 100 y 4096. Las reglas se procesan en orden de prioridad. Se procesan primero las reglas con los números más bajos ya que estos tienen más prioridad. Si el tráfico coincide con una regla, se detiene el procesamiento. A

- Origen o destino. Puede establecerse en Cualquiera, o en una dirección IP individual o en un bloque de enrutamiento entre dominios (CIDR) sin clases (10.0.0.0/24, por ejemplo), etiqueta de servicio o grupo de seguridad de aplicaciones.

- Protocolo. Puede ser TCP, UDP, ICMP, ESP, AH o Cualquiera.

- Dirección. Se puede configurar para que se aplique al tráfico entrante o saliente.

- Intervalo de puertos. Se puede especificar como un puerto individual o un intervalo de puertos. Por ejemplo, puede especificar 80 o 10000-10005. La especificación de intervalos le permite crear menos reglas de seguridad.

- Acción Se puede configurar para permitir o denegar.

El firewall evalúa las reglas mediante el origen, el puerto de origen, el destino, el puerto de destino y el protocolo.

Reglas de seguridad predeterminadas

Azure crea estas reglas predeterminadas.

| Dirección | Nombre | Prioridad | Origen | Puertos de origen | Destino | Puertos de destino | Protocolo | Acceder |

|---|---|---|---|---|---|---|---|---|

| Entrada | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Any | Allow |

| Entrada | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Any | Allow |

| Entrada | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Any | Denegar |

| Salida | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Any | Allow |

| Outbound | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Any | Allow |

| Outbound | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Any | Denegar |

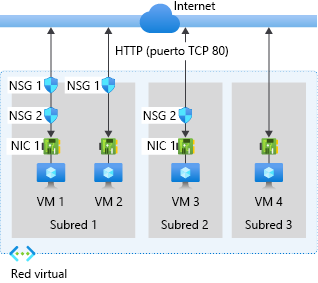

En este diagrama y los puntos de viñetas se muestran diferentes escenarios para la implementación de grupos de seguridad de red.

Con el tráfico entrante, Azure procesa primero las reglas de un grupo de seguridad de red asociado a una subred (si existe), y, luego, las reglas de un grupo de seguridad de red asociado a la interfaz de red (si existe).

- VM1:

Subnet1está asociado a NSG1, por lo que las reglas de seguridad se procesan y VM1 está enSubnet1. A menos que haya creado una regla que permita el puerto 80 de entrada, la regla de seguridad predeterminadaDenyAllInbounddeniega el tráfico y NSG2 nunca lo evalúa, ya que NSG2 está asociado a la interfaz de red. Si NSG1 tiene una regla de seguridad que permite el puerto 80, NSG2 procesa el tráfico. Para permitir el puerto 80 para la máquina virtual, tanto NSG1 como NSG2 deben tener una regla que permita el puerto 80 desde Internet. - VM2: las reglas de NSG1 se procesan porque VM2 también está en

Subnet1. Puesto que VM2 no tiene un grupo de seguridad de red asociado a su interfaz de red, recibe todo el tráfico permitido por NSG1 o se deniega todo el tráfico denegado por NSG1. El tráfico se permite o deniega a todos los recursos de la misma subred cuando un grupo de seguridad de red está asociado a una subred. - VM3: al no haber ningún grupo de seguridad de red asociado a

Subnet2, se permite el tráfico en la subred y NSG2 lo procesa, ya que NSG2 está asociado a la interfaz de red conectada a VM3. - VM4: se permite el tráfico a VM4, porque no hay un grupo de seguridad de red asociado a

Subnet3ni a la interfaz de red de la máquina virtual. Si no tienen un grupo de seguridad de red asociado, se permite todo el tráfico de red a través de una subred y una interfaz de red.

Con el tráfico saliente, Azure procesa primero las reglas de un grupo de seguridad de red asociado a una interfaz de red (si existe) y, luego, las reglas de un grupo de seguridad de red asociado a la subred (si existe).

- VM1: se procesan las reglas de seguridad de NSG2. A menos que cree una regla de seguridad que deniegue el puerto 80 de salida a Internet, la regla de seguridad predeterminada AllowInternetOutbound permite el tráfico de NSG1 y NSG2. Si NSG2 tiene una regla de seguridad que deniega el puerto 80, el tráfico se deniega y NSG1 nunca lo evalúa. Para denegar el puerto 80 desde la máquina virtual, uno o ambos de los grupos de seguridad de red deben tener una regla que deniegue el puerto 80 a Internet.

- VM2: todo el tráfico se envía a la subred a través de la interfaz de red, ya que la interfaz de red conectada a VM2 no tiene un grupo de seguridad de red asociado. Se procesan las reglas de NSG1.

- VM3: si NSG2 tiene una regla de seguridad que deniega el puerto 80, también se deniega el tráfico. Si NSG2 tiene una regla de seguridad que permite el puerto 80, dicho puerto tiene permitida la salida a Internet, ya que no hay un grupo de seguridad de red asociado a

Subnet2. - VM4: se permite todo el tráfico de red desde VM4, porque no hay un grupo de seguridad de red asociado a la interfaz de red conectada a la máquina virtual ni a

Subnet3.

Grupos de seguridad de la aplicación

Un grupo de seguridad de aplicaciones (ASG) le permite configurar la seguridad de red como una extensión natural de la estructura de una aplicación, con lo que puede agrupar máquinas virtuales y directivas de seguridad de red basadas en esos grupos. Puede reutilizar la directiva de seguridad a escala sin mantenimiento manual de direcciones IP explícitas. La plataforma controla la complejidad de las direcciones IP explícitas y de varios conjuntos de reglas, lo que le permite centrarse en su lógica de negocios.

Para minimizar el número de reglas de seguridad que necesita, cree reglas mediante etiquetas de servicio o grupos de seguridad de aplicaciones. Evite reglas con direcciones IP individuales o intervalos de direcciones IP.

Filtro del tráfico con un NSG mediante Azure Portal

Puede utilizar un grupo de seguridad de red para filtrar el tráfico de entrada y salida de una subred de la red virtual. Los grupos de seguridad de red contienen reglas de seguridad que filtran el tráfico de red por dirección IP, puerto y protocolo. Las reglas de seguridad se aplican a los recursos implementados en una subred.

Las fases clave para filtrar el tráfico de red con un NSG son:

- Cree un grupo de recursos.

- Cree una red virtual.

- Creación de grupos de seguridad de aplicaciones.

- Creación de un grupo de seguridad de red.

- Asociar un grupo de seguridad de red a una subred.

- Creación de reglas de seguridad

- Asocie NIC a un ASG.

- Probar los filtros de tráfico.

Si desea ver los pasos detallados de todas estas tareas, consulte Tutorial: Filtrado del tráfico con un grupo de seguridad de red en Azure Portal.