Obtención de recomendaciones de seguridad de red con Microsoft Defender for Cloud

La seguridad de red abarca diversas tecnologías, dispositivos y procesos. La seguridad proporciona un conjunto de reglas y configuraciones que se diseñaron para proteger la integridad, confidencialidad y accesibilidad de los datos y las redes de equipos. Cada organización, independientemente del tamaño, del sector o de la infraestructura, requiere un grado de soluciones de seguridad de red. Estas soluciones protegen frente a los riesgos cada vez mayores de ataques.

Seguridad de red

La seguridad de red abarca los controles para proteger y asegurar las redes de Azure. Estos controles incluyen la protección de redes virtuales, el establecimiento de conexiones privadas, la prevención y la mitigación de ataques externos, y la protección de DNS. Puede encontrar una descripción completa de los controles de seguridad de red en Control de seguridad v3: Seguridad de red en Microsoft Learn.

NS-1: Establecimiento de límites de segmentación de red

Principio de seguridad. Asegúrese de que la implementación de la red virtual esté alineada con la estrategia de segmentación empresarial. Cualquier carga de trabajo que incurra en un mayor riesgo para la organización debe estar en redes virtuales aisladas.

NS-2: Servicios en la nube seguros con controles de red

Principio de seguridad. Proteja los servicios en la nube mediante el establecimiento de un punto de acceso privado para los recursos. También debe deshabilitar o restringir el acceso desde la red pública cuando sea posible.

NS-3: Implementación de un firewall en el perímetro de la red empresarial

Principio de seguridad. Implemente un firewall para realizar un filtrado avanzado del tráfico de red hacia y desde redes externas. También puede usar firewalls entre segmentos internos como refuerzo de una estrategia de segmentación. Si es necesario, use rutas personalizadas para la subred para invalidar la ruta del sistema. Este método obliga al tráfico de red a pasar por un dispositivo de red con fines de control de seguridad.

NS-4: Implementación de sistemas de prevención y detección de intrusiones (IDS/IPS)

Principio de seguridad. Use sistemas de detección de intrusiones de red y prevención de intrusiones (IDS/IPS) para inspeccionar el tráfico de red y de carga útil hacia o desde la carga de trabajo. Asegúrese de que el IDS/IPS esté siempre optimizado para proporcionar alertas de alta calidad a la solución.

NS-5: Implementación de DDOS Protection

Principio de seguridad. Implemente la protección contra denegación de servicio distribuido (DDoS) para proteger la red y las aplicaciones frente a ataques.

NS-6: Implementación de un firewall de aplicaciones web

Principio de seguridad. Implemente un firewall de aplicaciones web (WAF) y configure las reglas adecuadas para proteger las aplicaciones web y las API frente a ataques específicos de la aplicación.

NS-7: Simplificación de la configuración de seguridad de la red

Principio de seguridad. Al administrar un entorno de red complejo, use herramientas para simplificar, centralizar y mejorar la administración de la seguridad de red.

NS-8: Detección y deshabilitación de protocolos y servicios no seguros

Principio de seguridad. Detecte y deshabilite los servicios y protocolos no seguros en la capa de sistema operativo, aplicación o paquete de software. Implemente controles de compensación si no es posible deshabilitar los servicios y protocolos no seguros.

NS-9: Conexión privada a una red local o en la nube

Principio de seguridad. Use conexiones privadas para una comunicación segura entre diferentes redes, como los centros de datos del proveedor de servicios en la nube y la infraestructura local en un entorno de coubicación.

NS-10: Confirmación de la seguridad del Sistema de nombres de dominio (DNS)

Principio de seguridad. Asegúrese de que la configuración de seguridad del Sistema de nombres de dominio (DNS) proteja contra los riesgos conocidos.

Uso de Microsoft Defender for Cloud para el cumplimiento normativo

Microsoft Defender for Cloud resulta de gran ayuda para simplificar el proceso necesario para cumplir los requisitos de cumplimiento normativo, para lo que se usa el panel de cumplimiento normativo.

En el panel de cumplimiento normativo se indica el estado de todas estas valoraciones realizadas en el entorno conforme a las normativas y los estándares elegidos. Al actuar sobre las recomendaciones y reducir los factores de riesgo en su entorno, su estado de cumplimiento normativo mejora.

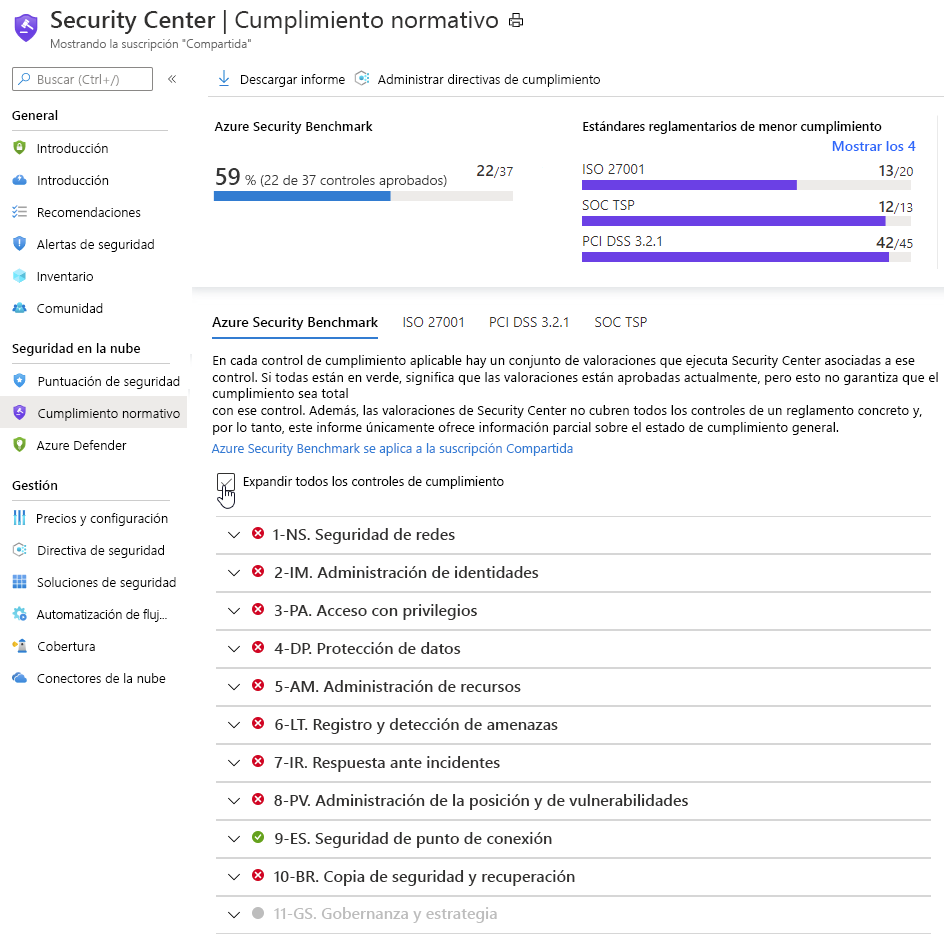

Panel de cumplimiento normativo

El panel muestra información general sobre su estado de cumplimiento con respecto a las normativas compatibles. Puede ver la puntuación global de cumplimiento y el número de evaluaciones aprobadas y suspendidas asociadas a cada estándar.

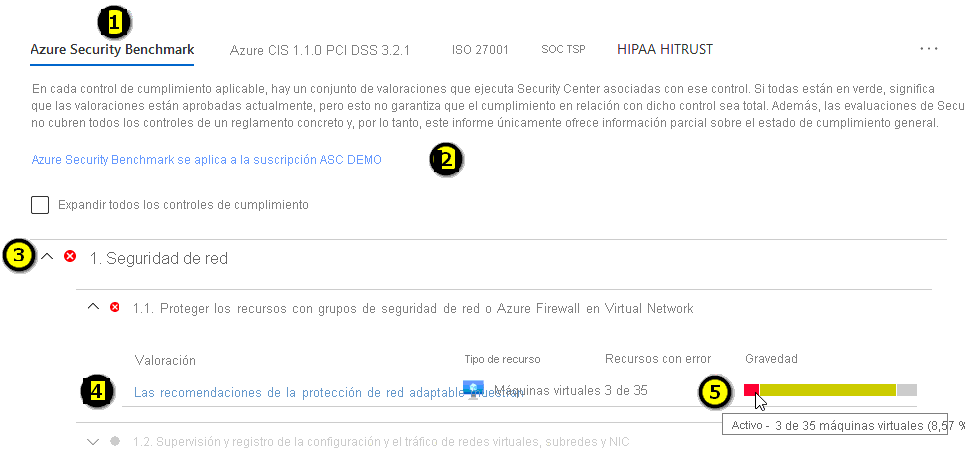

Controles de cumplimiento

- Suscripciones en las que se aplica el estándar.

- Lista de todos los controles correspondientes a ese estándar.

- Vista de los detalles de las valoraciones aprobadas y rechazadas asociadas con ese control.

- Cantidad de recursos afectados.

- Gravedad de la alerta.

Algunos controles aparecen atenuados. Estos controles no tienen asociadas evaluaciones de Microsoft Defender for Cloud. Compruebe sus requisitos y evalúelos en el entorno. Algunos de estos controles pueden estar relacionados con procesos y no ser técnicos.

Exploración de los detalles de cumplimiento con una norma específica

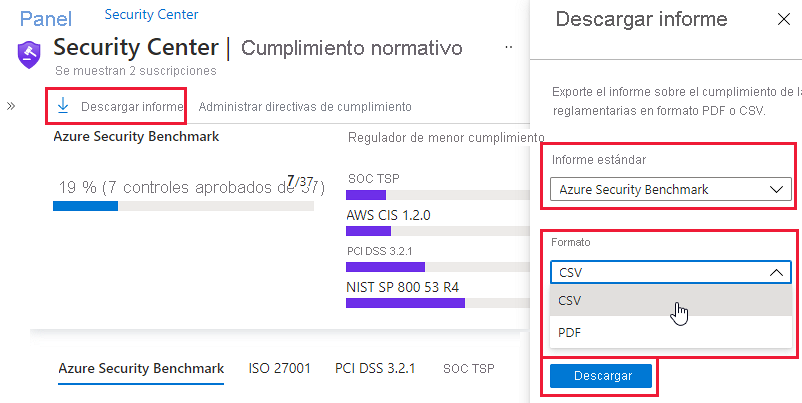

Para generar un informe PDF con un resumen de su estado de cumplimiento actual en relación con un estándar concreto, seleccione Descargar informe.

En el informe se proporciona un resumen de alto nivel del estado de cumplimiento del estándar seleccionado en función de los datos de las evaluaciones de Microsoft Defender for Cloud. El informe se organiza en función de los controles de ese estándar. El informe se puede compartir con las partes interesadas competentes y puede proporcionar evidencia a auditores internos y externos.

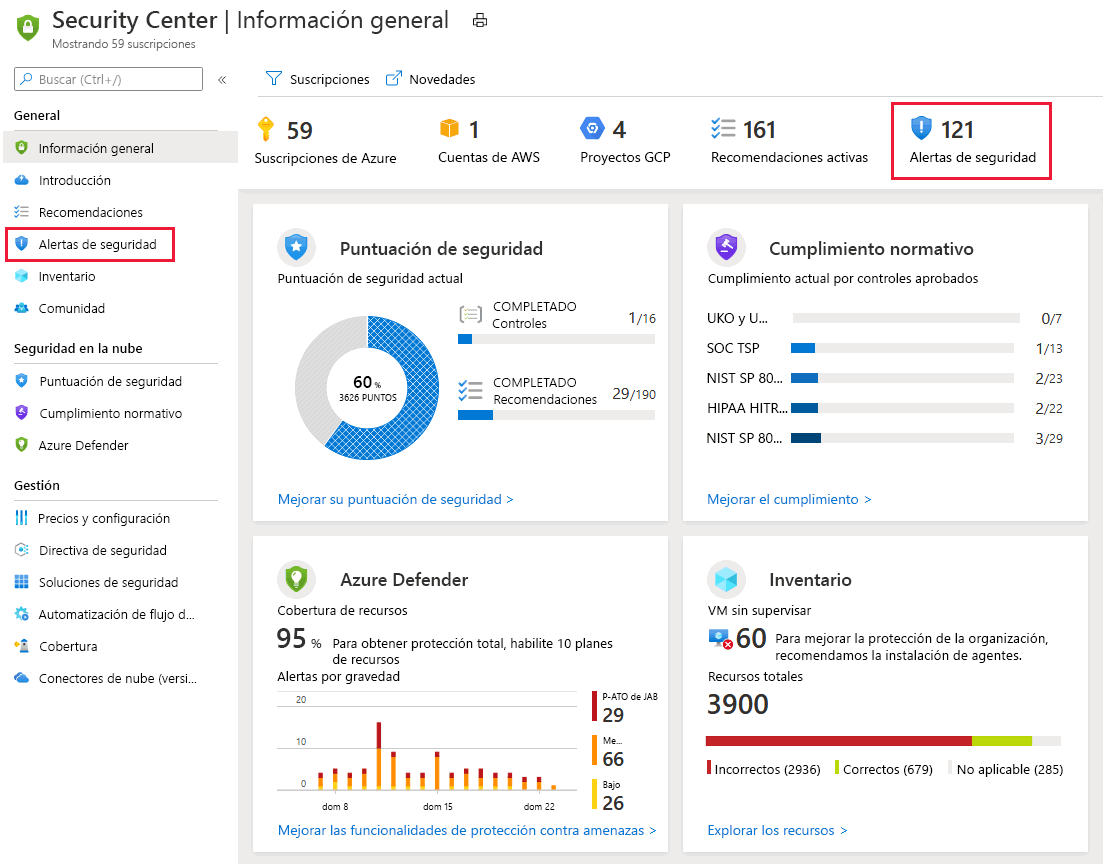

Alertas en Microsoft Defender for Cloud

Microsoft Defender for Cloud recopila, analiza e integra automáticamente los datos de registro de los recursos de Azure. Se muestra una lista de alertas de seguridad prioritarias en Microsoft Defender for Cloud junto con la información necesaria para investigar rápidamente el problema y los pasos a seguir para corregir un ataque.

Administración de las alertas de seguridad

En la página de información general de Microsoft Defender for Cloud se muestra el icono Alertas de seguridad en la parte superior, además del vínculo correspondiente en la barra lateral.

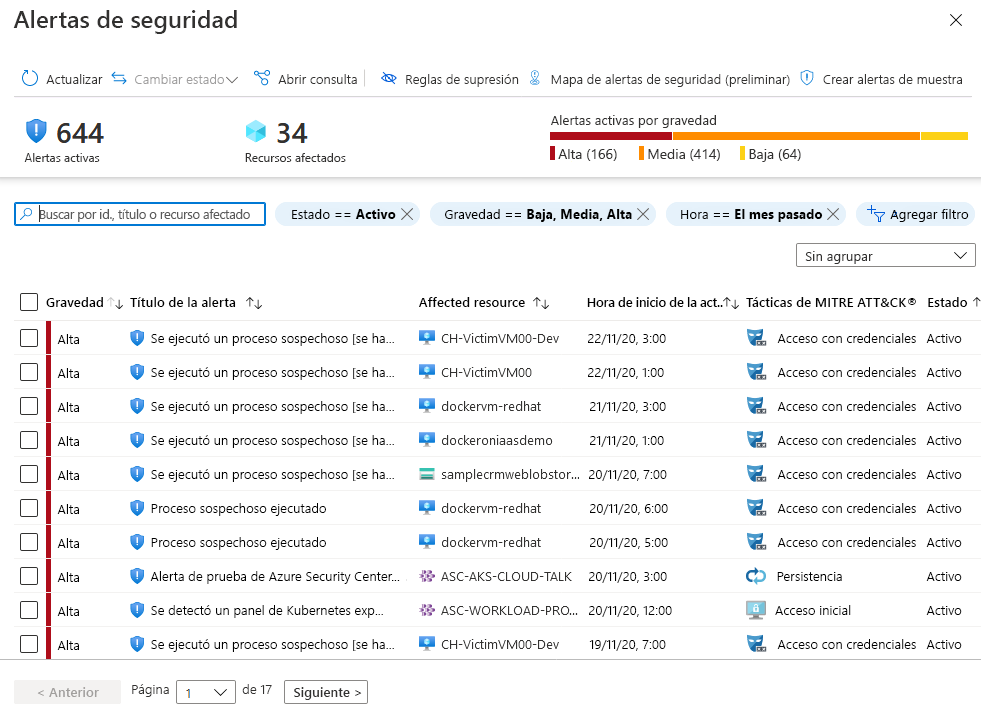

En la página de alertas de seguridad se muestran las alertas activas. Puede ordenar la lista por gravedad, título de la alerta, recurso afectado, hora de inicio de la actividad, las tácticas MITRE ATTACK y el estado.

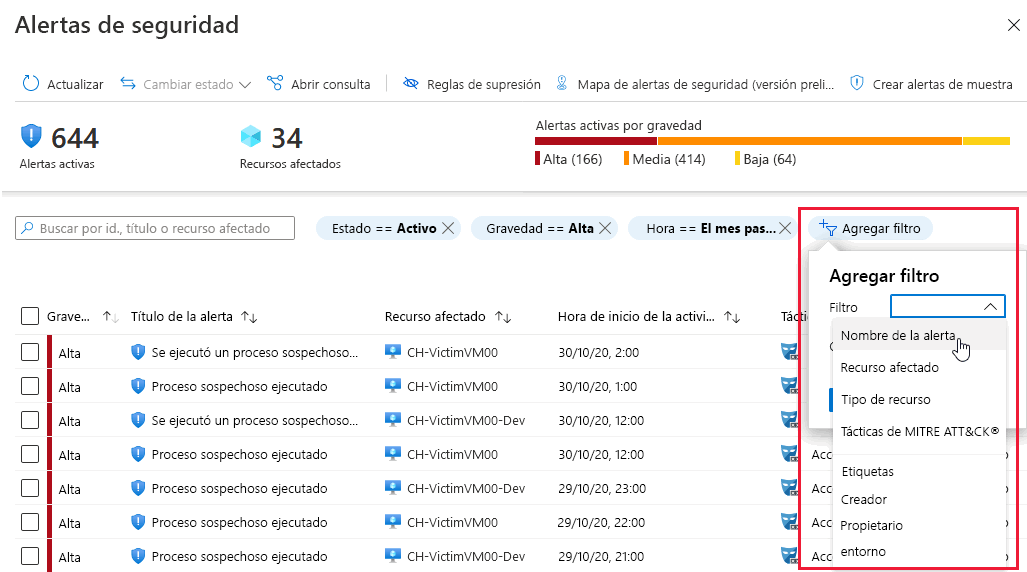

Para filtrar la lista de alertas, seleccione cualquiera de los filtros pertinentes.

La lista se actualiza según las opciones de filtrado. El filtrado puede resultar útil. Por ejemplo, es posible que quiera solucionar las alertas de seguridad que se han producido en las últimas 24 horas porque va a investigar una posible vulneración de seguridad en el sistema.

Responder a alertas de seguridad

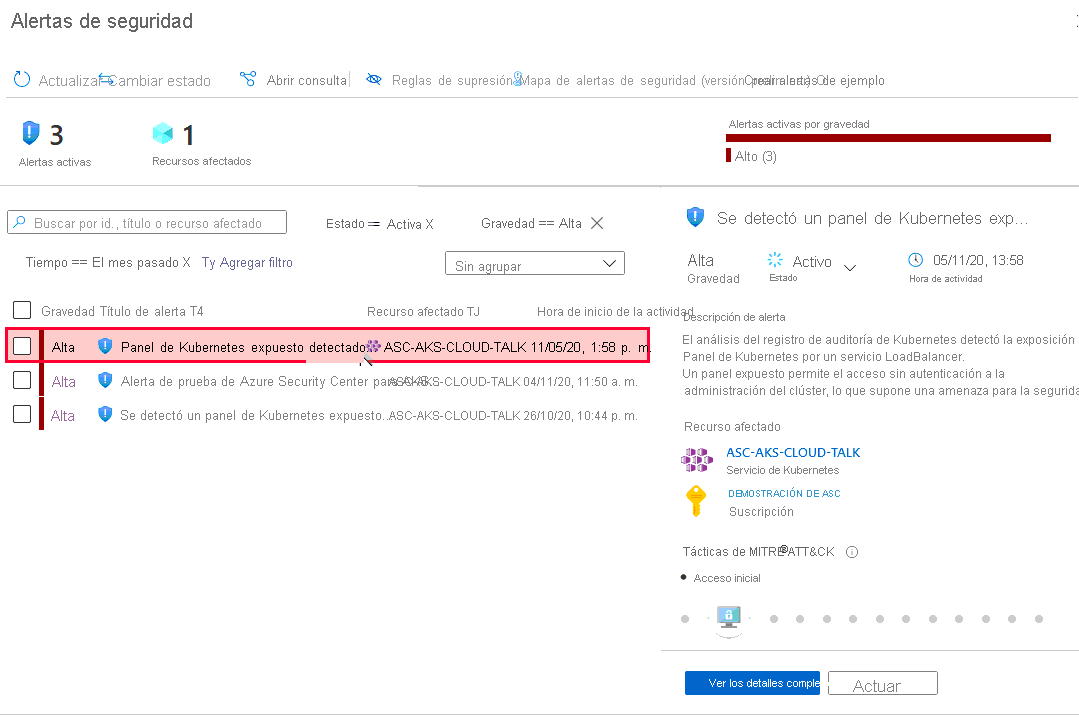

En la lista Alertas de seguridad, seleccione una alerta. Se abre un panel lateral en el que se muestra una descripción de la alerta y de todos los recursos afectados.

Ver los detalles completos muestra más información.

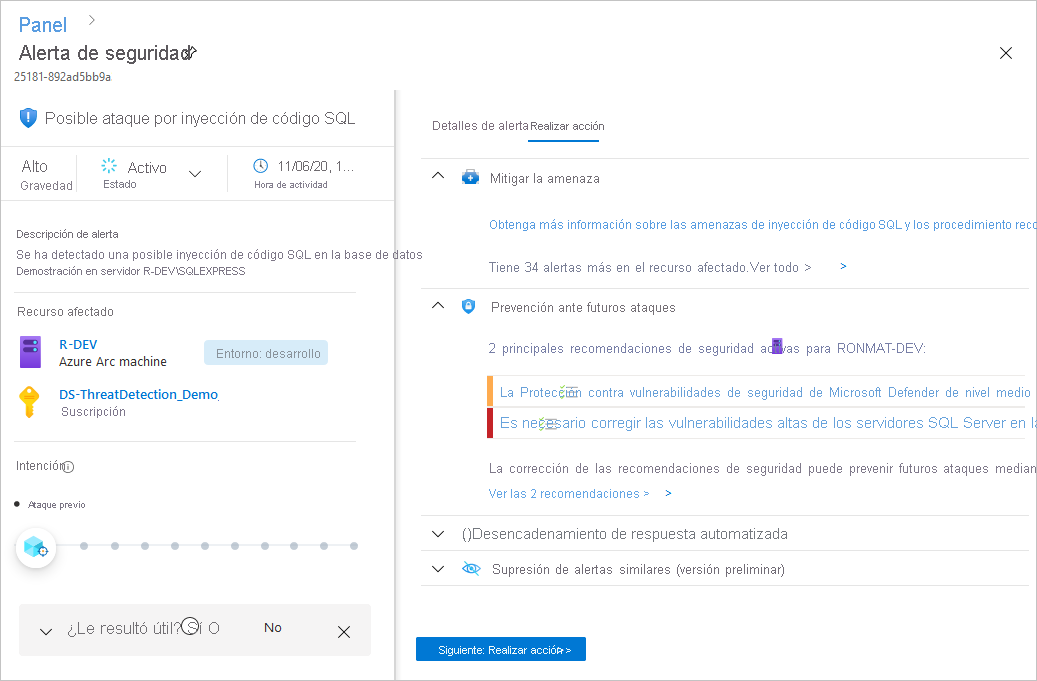

En el panel izquierdo de la página alerta de seguridad se muestra información de alto nivel sobre la alerta de seguridad: título, gravedad, estado, tiempo de actividad, descripción de la actividad sospechosa y el recurso afectado. Use las etiquetas de recursos para determinar el contexto organizativo del recurso.

En el panel derecho se incluye la pestaña Detalles de alerta que contiene más detalles de la alerta para ayudarle a investigar el problema: Direcciones IP, archivos, procesos, etc.

Además, en el panel derecho se encuentra la pestaña Realizar acción. Use esta pestaña para realizar acciones adicionales con respecto a la alerta de seguridad. Acciones como:

- Mitigación de la amenaza. Proporciona los pasos de corrección manuales para esta alerta de seguridad.

- Prevención de futuros ataques. Proporciona recomendaciones de seguridad que ayudan a reducir la superficie de ataque, aumentar la posición de seguridad y, por tanto, evitar ataques futuros.

- Desencadenamiento de respuesta automatizada. Proporciona la opción de desencadenar una aplicación lógica como respuesta a esta alerta de seguridad.

- Supresión de alertas similares. Proporciona la opción de suprimir alertas futuras con características similares si la alerta no es pertinente para su organización.