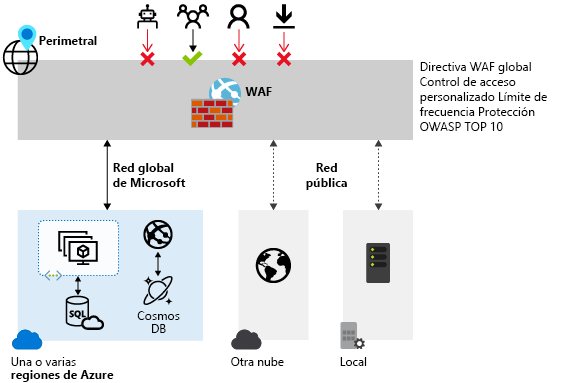

Implementación de un firewall de aplicaciones web en Azure Front Door

El firewall de aplicaciones web (WAF) ofrece una protección centralizada de las aplicaciones web contra las vulnerabilidades de seguridad más habituales. Los scripts entre sitios y las inyecciones de código SQL están dentro de los ataques más comunes.

La prevención de ataques en el código de la aplicación es difícil. La prevención puede requerir un mantenimiento riguroso, aplicación de revisiones y supervisión en varias capas de la aplicación. Un WAF centralizado ayuda a simplificar la administración de seguridad. Un WAF también proporciona a los administradores de la aplicación a un mejor control de la protección contra amenazas e intrusiones.

Una solución de WAF puede reaccionar más rápido ante una amenaza de la seguridad mediante la aplicación centralizada de revisiones que aborden una vulnerabilidad conocida, en lugar de proteger de manera individual cada aplicación web.

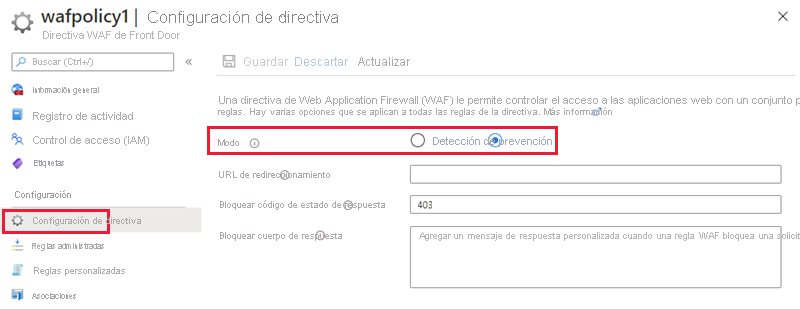

Modos de directiva de Web Application Firewall

Hay dos modos de directiva WAF: Detección y prevención. De forma predeterminada, una directiva WAF está en modo de detección. En el modo de detección, WAF no bloquea ninguna solicitud. En su lugar, se registran las solicitudes que coinciden con las reglas de WAF. En el modo de prevención, las solicitudes que coinciden con las reglas se bloquean y registran.

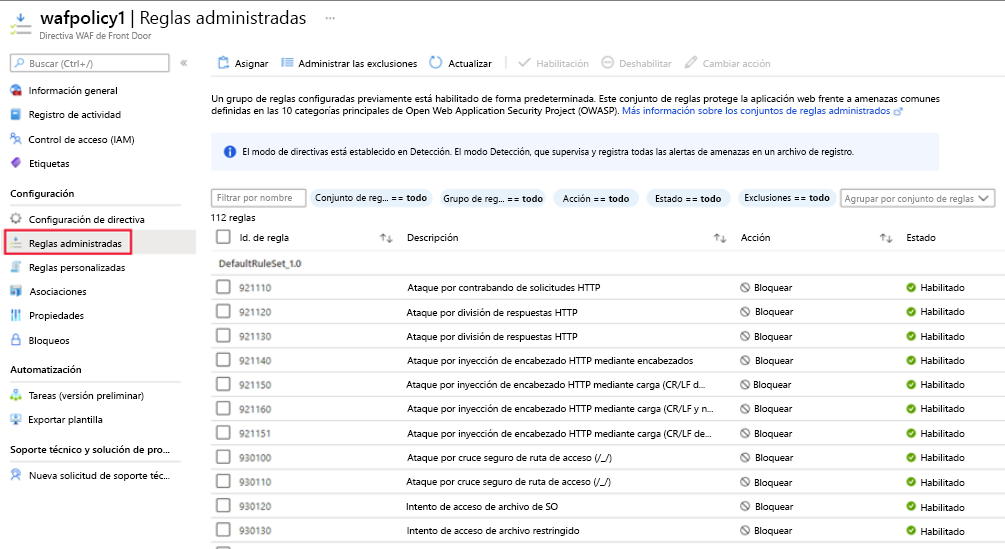

Reglas y grupos de reglas del conjunto de reglas predeterminado de Web Application Firewall

El firewall de aplicaciones web de Azure Front Door protege las aplicaciones web frente a vulnerabilidades comunes y vulnerabilidades de seguridad. Los conjuntos de reglas administrados por Azure proporcionan una forma fácil de implementar la protección frente a un conjunto común de amenazas de seguridad. Un conjunto de reglas de Azure se actualiza según sea necesario para protegerse frente a nuevas firmas de ataque.

Reglas administradas

El conjunto de reglas predeterminado administrado por Azure incluye reglas en estas categorías de amenazas:

- Scripting entre sitios

- Ataques de Java

- Inclusión de archivos locales

- Ataques por inyección de PHP

- Ejecución de comandos remotos

- Inclusión de archivos remotos

- Fijación de sesión

- Protección contra la inyección de código SQL

- Atacantes de protocolo

El conjunto de reglas predeterminado administrado por Azure está habilitado de forma predeterminada. La versión predeterminada actual es DefaultRuleSet_2.1. Otros conjuntos de reglas están disponibles en el cuadro desplegable.

Para deshabilitar una regla individual, active la casilla que se encuentra delante del número de regla y seleccione Deshabilitar en la parte superior de la página. Si desea cambiar los tipos de acción de las reglas individuales dentro del conjunto de reglas, active la casilla que se encuentra delante del número de regla y seleccione Cambiar acción en la parte superior de la página.

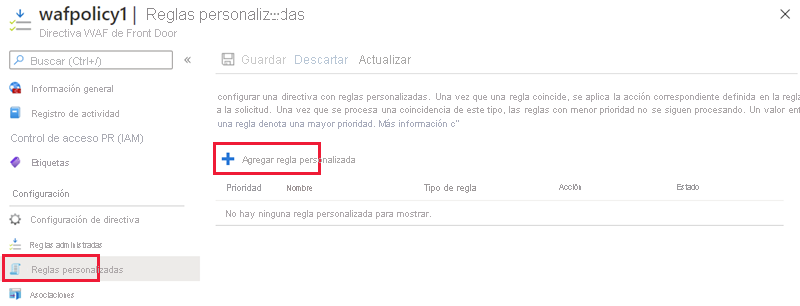

Reglas personalizadas

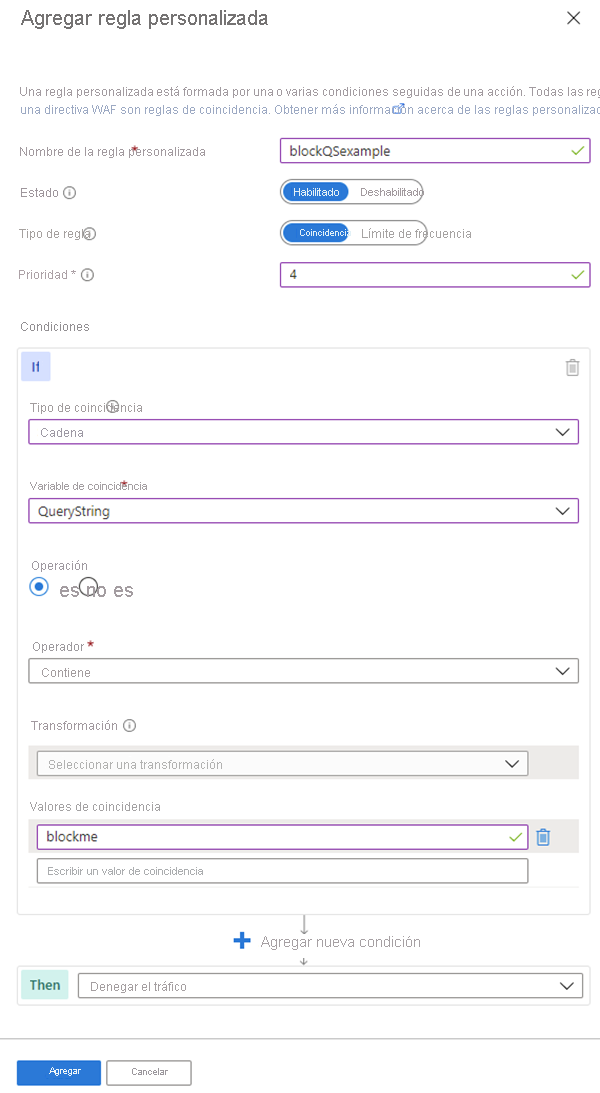

Azure WAF con Front Door le permite controlar el acceso a sus aplicaciones web en función de las condiciones que defina. Una regla WAF personalizada consta de un número de prioridad, un tipo de regla, condiciones de coincidencia y una acción.

Existen dos tipos de reglas personalizadas: reglas de coincidencia y reglas de límite de frecuencia. Una regla de coincidencia determina el acceso en función de un conjunto de condiciones coincidentes. Una regla de límite de frecuencia determina el acceso en función de las condiciones de coincidencia y las tasas de solicitudes entrantes.

Cuando crea una directiva WAF, puede crear una regla personalizada mediante la selección de Agregar regla personalizada en la sección Reglas personalizadas. De esta forma se inicia la página de configuración de reglas personalizadas.

En esta imagen de ejemplo se muestra la configuración de una regla personalizada para bloquear una solicitud si la cadena de consulta contiene blockme.

Creación de una directiva de Web Application Firewall en Azure Front Door

En esta sección se describe cómo crear una directiva básica de Azure WAF y aplicarla a un perfil en Azure Front Door.

Los pasos clave para crear una directiva de WAF en Azure Front Door mediante Azure Portal son:

Cree una directiva de firewall de aplicaciones web. Cree una directiva básica de WAF con un conjunto de reglas predeterminado (DRS) administrado.

Asocie la directiva WAF a un perfil de Front Door. Asocie la directiva WAF a un perfil de Front Door. Esta asociación se puede hacer durante la creación de la directiva WAF, o bien sobre una directiva WAF creada anteriormente. En la asociación, especifique el perfil de Front Door y el dominio para aplicar la directiva.

Configure las reglasy las opciones de directiva de WAF. Un paso opcional, donde puede configurar las opciones de directiva, como el Modo (prevención o detección) y configurar reglas administradas y reglas personalizadas.

Si desea ver los pasos detallados de todas estas tareas, consulte Tutorial: Creación de una directiva de firewall de aplicaciones web en Azure Front Door mediante Azure Portal.