Descripción de lo que hace que los DID sean diferentes de otros identificadores

Como se mencionó en la reunión del Grupo de trabajo sobre DID del W3C celebrada en Fukuoka, Japón en septiembre de 2019, se atribuyeron cuatro razones a la financiación del desarrollo de la especificación DID publicada actualmente como la Recomendación del W3C sobre representaciones, modelo de datos y arquitectura principal V1.0 de identificadores descentralizados (DID).

- "Un identificador permanente (persistente)": un DID está diseñado para ser persistente. Persistencia significa que "un DID no puede ser eliminado ni inhabilitado por terceros sin el consentimiento del controlador del DID".

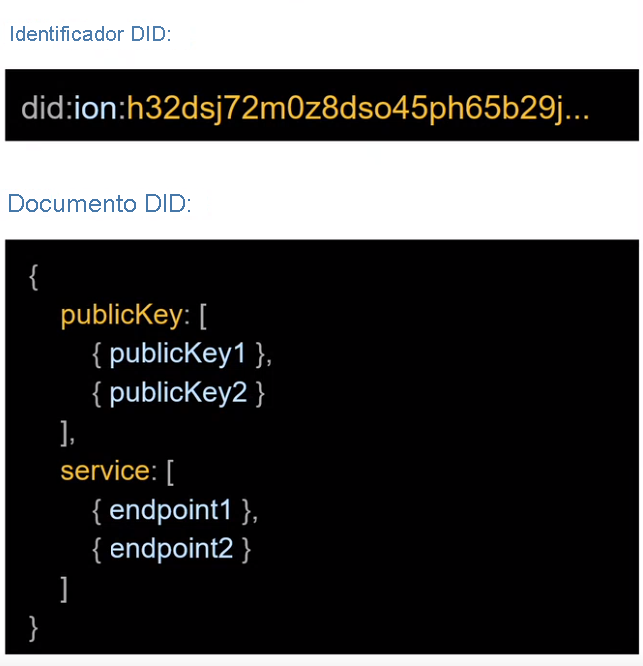

- "Un identificador que se puede resolver": un DID es un identificador que se puede resolver, lo que significa que puede consultarlo para detectar algo asociado a ese DID, por ejemplo, sus metadatos. La información en la que se resuelve el DID es un documento DID.

- "Un identificador que se puede verificar criptográficamente": un DID es un identificador que se puede verificar criptográficamente, lo que significa que la entidad que controla el DID, el controlador de DID, puede demostrar que lo controla mediante criptografía.

- "Un identificador descentralizado": un DID es un identificador descentralizado. Esto significa que no hay ninguna entidad de registro única para crear y administrar DID. Los DID usan redes descentralizadas, también conocidas como registros de datos verificables, para registrar transacciones. Estos registros pueden ser libros de contabilidad distribuidos, cadenas de bloques, sistemas de archivos distribuidos u otro almacenamiento de datos de confianza. Los DID pueden usar muchos tipos diferentes de registros de datos verificables. El enfoque que se emplee dependerá del método DID.

Estos cuatro motivos actúan como propiedades principales de los DID. Aunque existen identificadores que pueden cumplir algunas de estas propiedades, un DID es el primer tipo de identificador nuevo que cumple las cuatro propiedades.

Documentos DID y DID que se pueden resolver

En general, los identificadores aportan valor cuando se usan en el contexto de alguna aplicación que puede proporcionar información o permitir una interacción o la comunicación. Por ejemplo, una dirección URL, que es un tipo de identificador, realmente solo aporta valor cuando se escribe en un explorador web y devuelve una página web que se puede consumir. En este contexto, una dirección URL se resuelve en una página web. El mismo concepto se aplica en el caso de los DID, pero en lugar de usar un explorador web y resolverse en una página web, un DID usa un software o un hardware (denominado solucionador) y devuelve un documento DID.

Un documento DID es un conjunto de datos disponible públicamente que describe la entidad identificada por el DID, la cual se denomina firmante del DID. La recomendación del W3C para los identificadores descentralizados (DID) v1.0 define las propiedades principales de un documento DID. En las propiedades principales se incluye lo siguiente:

- Métodos de verificación: incluye claves públicas criptográficas y metadatos asociados. Por ejemplo, una clave pública criptográfica se puede usar como método de comprobación para una firma digital.

- Servicios: los servicios se usan para comunicarse o interactuar con los firmantes del DID. Esto puede incluir información que el firmante quiere anunciar. Algunos ejemplos son los servicios de repositorio de credenciales verificables, los servicios de almacenamiento de archivos, los servicios de agente, etc. Se representan como puntos de conexión de servicio representados como una dirección de red, como una dirección URL HTTP.

Estos son solo algunos ejemplos de los datos que se suelen incluir en el documento DID. Los documentos DID son documentos disponibles públicamente. Los usan las aplicaciones y los servicios que emplean DID, ya que no están pensados para su consumo por parte del usuario final. Los documentos DID contienen información que describe el firmante del DID, como su clave pública, los puntos de conexión de servicio y otros metadatos, pero no deben contener datos personales sobre el firmante. Dado que se trata de un documento disponible públicamente, se recomienda que contenga la cantidad de información mínima necesaria para admitir la interacción o comunicación deseadas.

DID y criptografía de clave pública

Para entender de qué forma los controladores DID demuestran que tienen el control de su identificador, resulta útil conocer un poco mejor la criptografía de clave pública.

Los DID usan criptografía asimétrica, también denominada criptografía de clave pública. La criptografía de clave pública usa un par de claves pública y privada. Se emplea para proteger la información mediante el cifrado y establecer la prueba de autenticidad y consentimiento a través de firmas digitales. Para obtener información más detallada, consulte Descripción de los conceptos de criptografía. Con la criptografía de clave pública, se plantea el desafío de validar que la clave pública que se comparte de forma general proviene realmente de la entidad de la que espera que provenga, no de un impostor. En otras palabras, ¿cómo se enlaza la clave pública al identificador que representa la entidad? En la criptografía de clave pública tradicional, esa confianza se establece a través de certificados digitales de entidades de certificación (CA) centralizadas de confianza que forman una infraestructura de clave pública (PKI) centralizada. Pero una propiedad de los DID es que están descentralizados, por lo que no interesa tener una dependencia de una CA. Los DID solucionan esto porque su identificador específico del método deriva directa o indirectamente de la información relacionada con la clave pública. Esto hace que el DID esté enlazado de forma inherente a la clave pública, sin ninguna CA centralizada. Como resultado, la entidad que controla el DID puede demostrar que tiene el control de ese identificador mediante criptografía. De este modo, los DID habilitan un tipo de infraestructura de clave pública distribuida.

Un enfoque en el que un DID está basado en una clave pública sugeriría que el DID debe cambiar si es necesario rotar las claves criptográficas con fines de seguridad. La necesidad de cambiar el DID contradice la propiedad de persistencia de los DID. El documento DID soluciona este problema. Cuando es necesario cambiar las claves, el controlador del DID puede publicar una actualización del documento DID que incluya la nueva clave pública, pero que esté firmado con la clave privada original. La actualización del documento DID se puede autenticar, porque la clave pública original se puede rastrear hasta la versión original del documento DID. Este enfoque establece una cadena de confianza en las actualizaciones. Conceptualmente, se puede decir que esto es análogo al control de versiones del software, donde solo hay una versión actual del software, pero puede rastrear las versiones anteriores para ver lo que se ha actualizado.