Descripción de Administración de vulnerabilidades de Microsoft Defender

Administración de vulnerabilidades de Defender ofrece visibilidad de recursos, evaluaciones inteligentes y herramientas de corrección integradas para dispositivos Windows, macOS, Linux, Android, iOS y de red.

Aprovechando la inteligencia sobre amenazas de Microsoft, las predicciones de probabilidad de vulneración, los contextos empresariales y las evaluaciones de dispositivos, Administración de vulnerabilidades de Defender da prioridad de forma rápida y continua a las mayores vulnerabilidades en los recursos más críticos y proporciona recomendaciones de seguridad para mitigar el riesgo.

Detección y supervisión continuas de recursos

Los escáneres integrados y sin agente de Administración de vulnerabilidades de Defender supervisan y detectan continuamente el riesgo en su organización, incluso cuando los dispositivos no están conectados a la red corporativa.

Los inventarios consolidados proporcionan una vista en tiempo real de las aplicaciones de software, los certificados digitales, el hardware y el firmware y las extensiones de explorador de su organización para ayudarle a supervisar y evaluar todos los recursos de la organización. Algunos ejemplos son:

- Visibilidad del software y las vulnerabilidades: visualización del inventario de software y de los cambios de software en la organización, como las instalaciones, desinstalaciones y revisiones.

- Evaluación de recursos compartidos de red: evalúe la configuración de recursos compartidos de red internos vulnerables con recomendaciones de seguridad accionables.

- Evaluación de extensiones del navegador: vea una lista de las extensiones del navegador instaladas en distintos exploradores de su organización. Vea información sobre los permisos de una extensión y los niveles de riesgo asociados.

- Evaluación de certificados digitales: vea una lista de los certificados instalados de toda la organización en una sola página de inventario de certificados central. Identifique los certificados antes de que expiren y detecte posibles vulnerabilidades debido a algoritmos de firma débiles.

- Y mucho más.

Priorización inteligente basada en riesgos

Administración de vulnerabilidades de Defender aprovecha la inteligencia sobre amenazas de Microsoft, las predicciones de probabilidad de vulneración, los contextos empresariales y las evaluaciones de dispositivos para priorizar rápidamente las mayores vulnerabilidades de su organización.

La priorización inteligente basada en riesgos se centra en las amenazas emergentes para alinear la priorización de las recomendaciones de seguridad con vulnerabilidades que actualmente se aprovechan en las amenazas salvajes y emergentes que suponen el riesgo más alto. La priorización inteligente basada en riesgos también identifica las infracciones activas y protege los recursos de alto valor.

Una única vista de las recomendaciones prioritarias de varias fuentes de seguridad, junto con detalles críticos, como las vulnerabilidades comunes y las exposiciones comunes (CVE), así como los dispositivos expuestos, le ayuda a corregir rápidamente las mayores vulnerabilidades en los recursos más críticos.

Corrección y seguimiento

La corrección y el seguimiento permiten a los administradores de seguridad y a los administradores de TI colaborar y corregir problemas sin problemas con flujos de trabajo integrados.

- Envío de solicitudes de corrección a TI: cree una tarea de corrección en Microsoft Intune a partir de una recomendación de seguridad específica.

- Bloqueo de aplicaciones vulnerables: mitigue el riesgo con la posibilidad de bloquear aplicaciones vulnerables para grupos de dispositivos específicos.

- Mitigaciones alternativas: obtenga información sobre otras mitigaciones, como los cambios de configuración que pueden reducir el riesgo asociado a las vulnerabilidades del software.

- Estado de corrección en tiempo real: supervisión en tiempo real del estado y el progreso de las actividades de corrección en toda la organización.

Administración de vulnerabilidades de Microsoft Defender en el portal de Microsoft Defender

La administración de vulnerabilidades de Microsoft Defender se experimenta a través del portal de Microsoft Defender. El portal de Defender es el hogar de la supervisión y administración de la seguridad en las identidades, los datos, los dispositivos, las aplicaciones y la infraestructura de Microsoft, lo que permite a los administradores de seguridad realizar sus tareas de seguridad en una sola ubicación.

El nodo Administración de vulnerabilidades aparece en Puntos de conexión en el panel de navegación izquierdo del portal de Microsoft Defender. En esta sección, puede acceder a la funcionalidad Vulnerabilidad de Microsoft Defender.

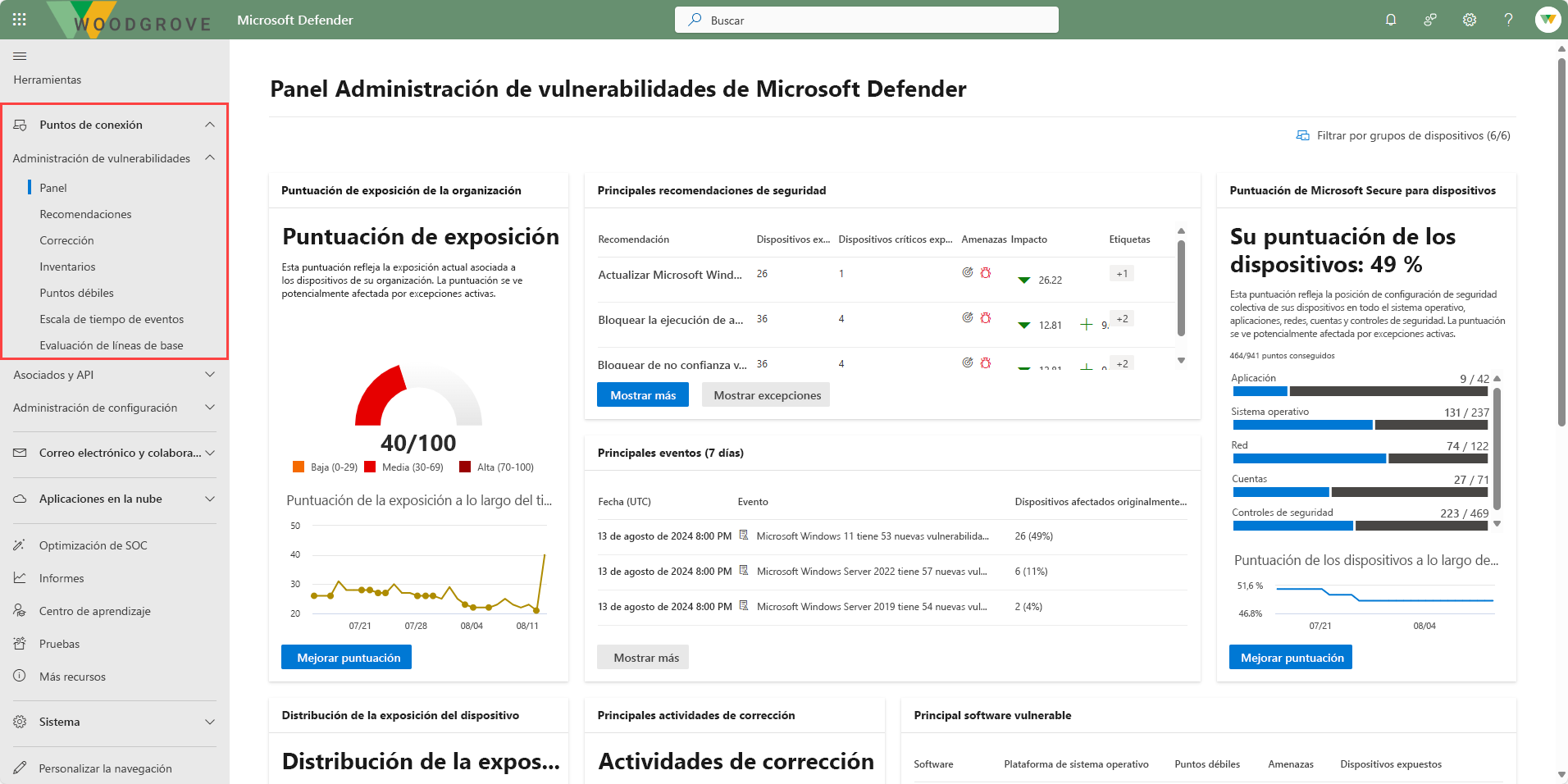

- Panel de control: puede usar el panel de Administración de vulnerabilidades de Defender en el portal de Microsoft Defender para ver su puntuación de exposición y la Puntuación de seguridad de Microsoft para dispositivos, junto con las principales recomendaciones de seguridad, la vulnerabilidad del software, las actividades de corrección, los dispositivos expuestos y mucho más.

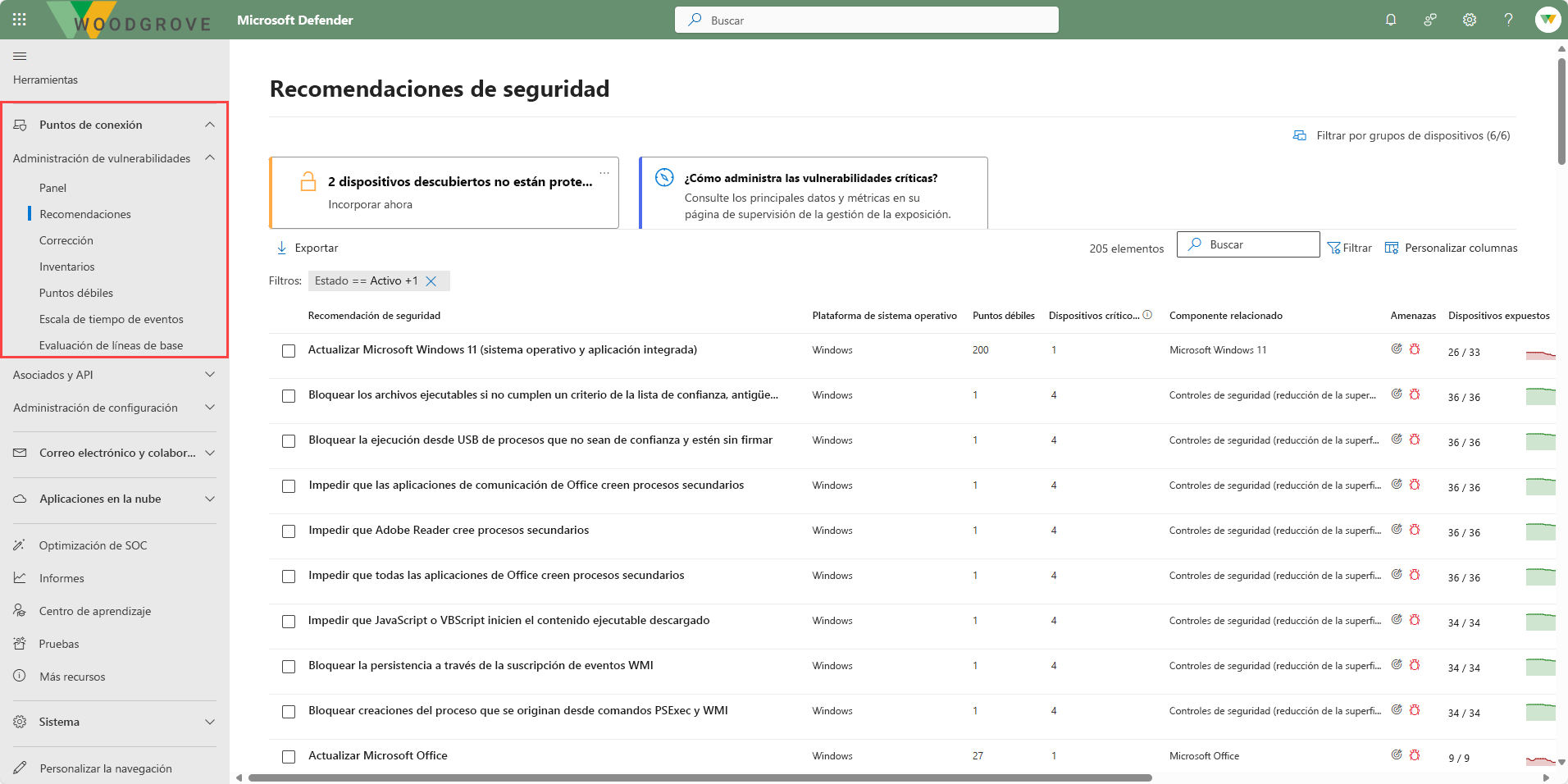

- Recomendaciones: en la página de recomendaciones, puede ver recomendaciones, el número de puntos débiles encontrados, componentes relacionados, información sobre amenazas, número de dispositivos expuestos y mucho más.

- Corrección: al enviar una solicitud de corrección desde la página Recomendaciones de seguridad, se inicia una actividad de corrección. Se crea una tarea de seguridad que puede supervisarse en una página de corrección. Desde la página de Corrección, puede seguir los pasos de la corrección, supervisar el progreso, ver la recomendación relacionada, exportar a CSV o marcar como completado.

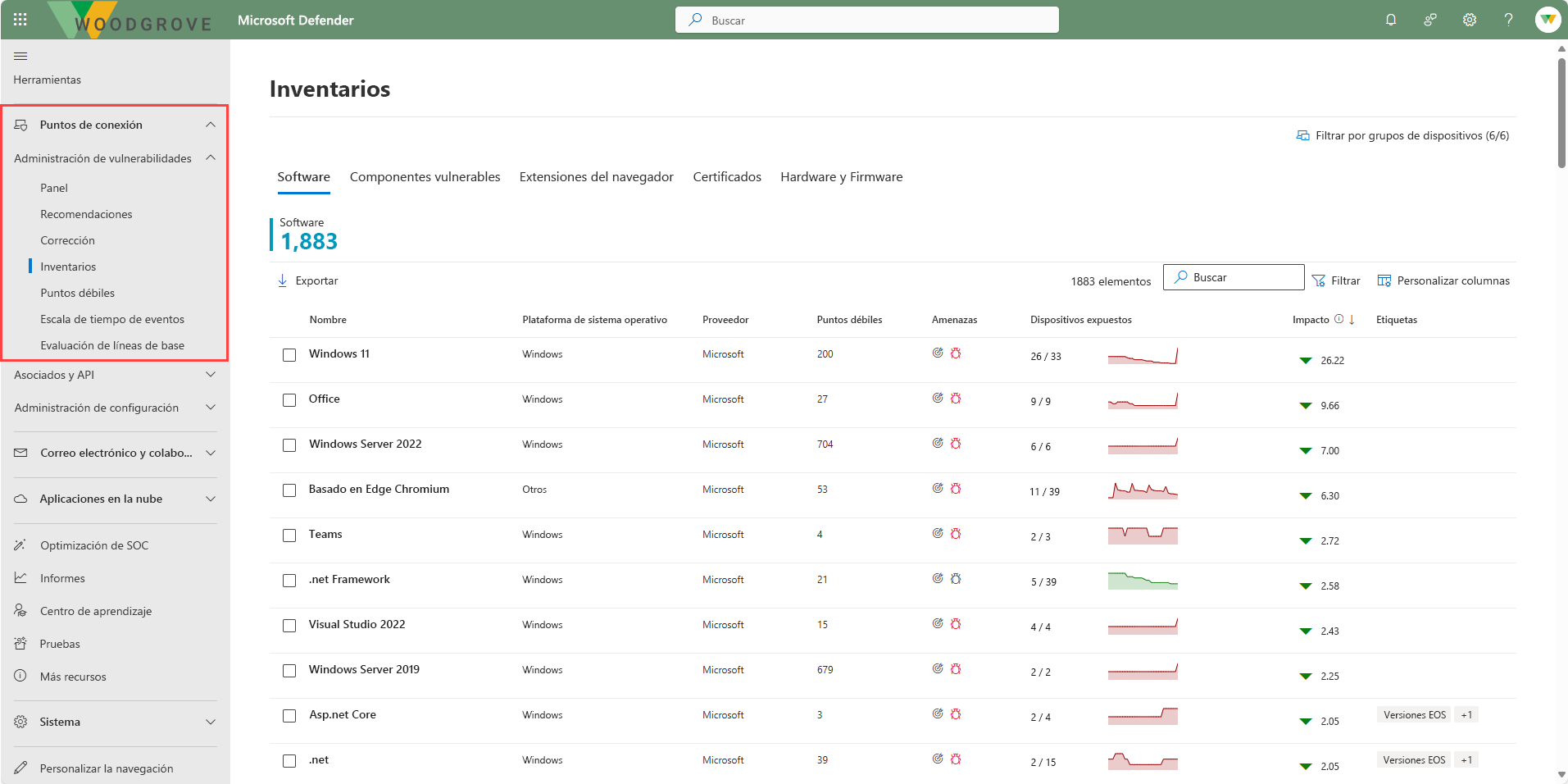

- Inventarios: la página Inventario de software se abre con una lista del software instalado en la red, donde se incluye el nombre del proveedor, los puntos débiles encontrados, las amenazas asociadas a ellos, los dispositivos expuestos, el impacto en la puntuación de exposición y las etiquetas. El software que actualmente no es compatible con la administración de vulnerabilidades puede estar presente en la página de inventario de software, pero debido a que no es compatible, solo estarán disponibles datos limitados.

- Puntos débiles: la página de puntos débiles se abre con una lista de los CVE a los que están expuestos sus dispositivos. Puede ver la gravedad, la clasificación del Sistema de puntuación de vulnerabilidades comunes (CVSS), la información sobre amenazas e infracciones correspondientes, etc.

- Escala de tiempo del evento: la escala de tiempo del evento le ayuda a interpretar cómo se introduce el riesgo en la organización a través de nuevas vulnerabilidades o aprovechamientos. Muestra los eventos que pueden afectar al factor de riesgo de su organización. Puede ver toda la información necesaria relacionada con un evento.

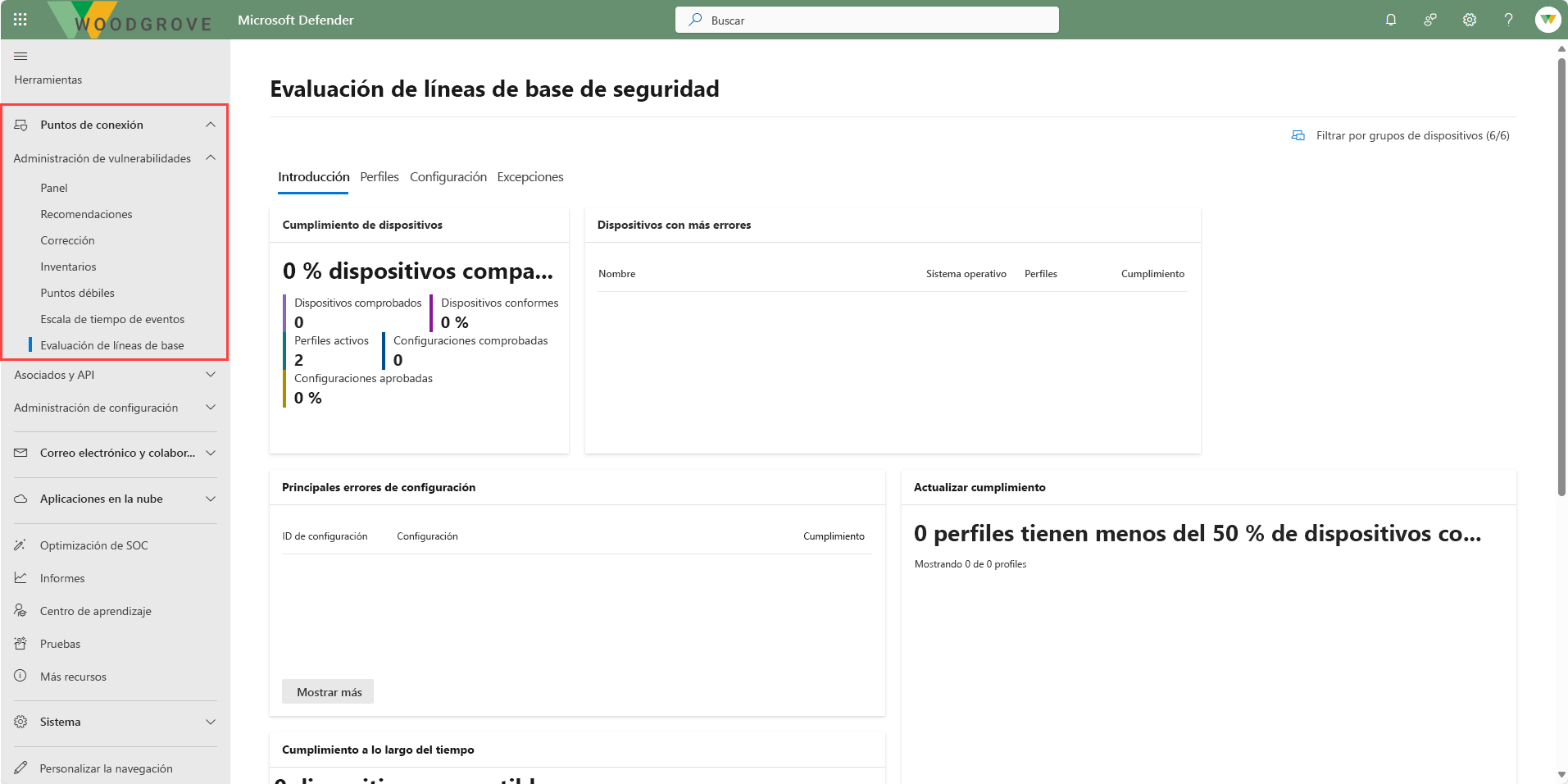

- Evaluaciones de línea base: un perfil de línea base de seguridad es un perfil personalizado que usted crea para evaluar y supervisar los puntos de conexión de su organización en función de los puntos de referencia de seguridad del sector. En la página de información general de la evaluación de línea base de seguridad puede ver el cumplimiento de los dispositivos, el cumplimiento de los perfiles, los principales dispositivos que fallan y los principales dispositivos mal configurados para las líneas base disponibles.

La configuración, los permisos, los incidentes y las alertas, los informes y otras características también están disponibles a través del portal de Microsoft Defender. En la unidad "Describir el portal de Microsoft Defender", incluida en este módulo, se presenta más información.