Descripción de la Protección de Microsoft Entra ID

Protección de id. de Microsoft Entra ayuda a las organizaciones a detectar, investigar y corregir los riesgos relacionados con las identidades. Esto incluye identidades de usuario e identidades de carga de trabajo.

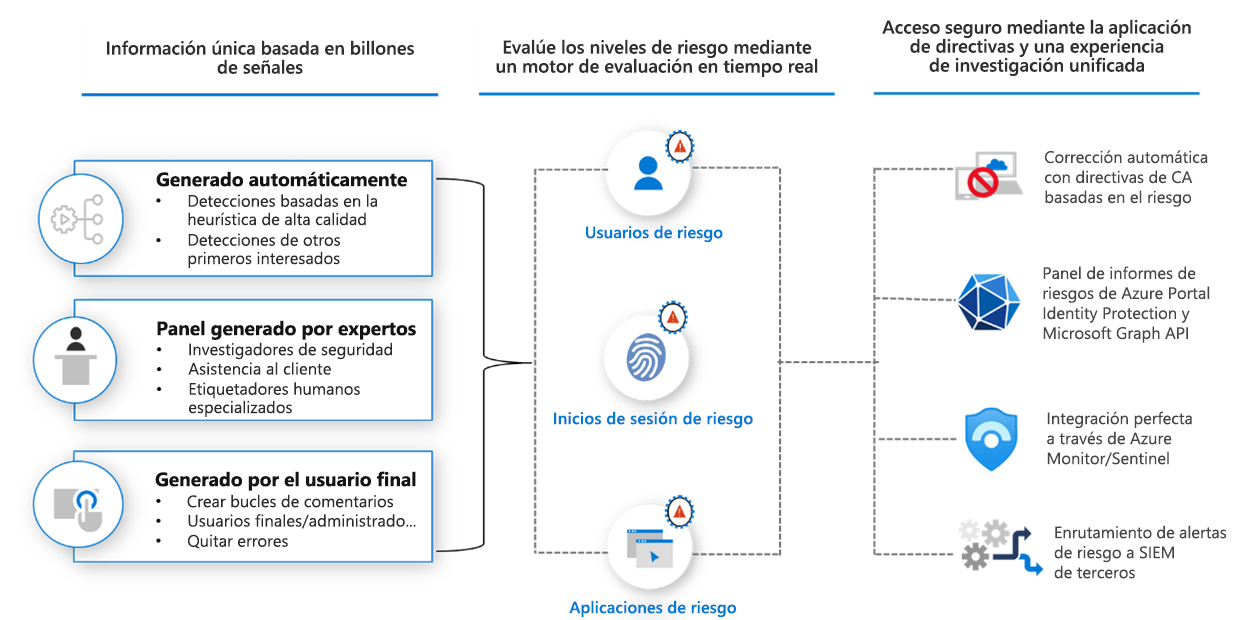

Los riesgos basados en identidades se pueden insertar posteriormente en herramientas como Acceso condicional para tomar decisiones de acceso o alimentar una herramienta de administración de eventos e información de seguridad (SIEM) para realizar una investigación más detallada.

Detección de riesgos

Microsoft analiza billones de señales al día para identificar posibles amenazas. Estas señales provienen de los aprendizajes que Microsoft ha adquirido de numerosas fuentes, incluido Microsoft Entra ID, el espacio de consumidor con cuentas de Microsoft y juegos con Xbox.

Protección de Microsoft Entra ID proporciona a las organizaciones información de actividad sospechosa en su inquilino y les permite responder rápidamente para evitar que se produzcan más riesgos. Las detecciones de riesgo pueden incluir cualquier actividad sospechosa o anómala relacionada con una cuenta de usuario en el directorio. Las detecciones de riesgo de protección de identificadores se pueden vincular a un evento de inicio de sesión (riesgo de inicio de sesión) o a un usuario individual (riesgo de usuario).

Riesgo de inicio de sesión. Un inicio de sesión representa la probabilidad de que el propietario de la identidad no haya autorizado una solicitud de autenticación determinada. Algunos ejemplos incluyen un inicio de sesión desde una dirección IP anónima, un viaje inusual (dos inicios de sesión procedentes de ubicaciones geográficamente distantes), propiedades de inicio de sesión desconocidas y mucho más.

Riesgo de usuario. Un riesgo de usuario representa la probabilidad de que una identidad o cuenta determinada esté en peligro. Entre los ejemplos se incluyen las credenciales filtradas, la actividad sospechosa notificada por el usuario, los patrones de envío sospechosos y mucho más.

Para obtener una lista detallada de las detecciones de riesgo de inicio de sesión y de usuario, vea Detecciones de riesgos asignadas a riskEventType

Identity Protection solo genera detecciones de riesgos cuando se usan las credenciales correctas en la solicitud de autenticación. Si un usuario usa credenciales incorrectas, no se marcará con Identity Protection, ya que no hay un riesgo de que las credenciales se pongan en peligro a menos que un infiltrado use las credenciales correctas.

Estas detecciones de riesgo pueden desencadenar acciones como solicitar que los usuarios proporcionen autenticación multifactor, restablezcan su contraseña o bloqueen el acceso hasta que un administrador tome medidas.

Investigación de riesgos

Se realiza un seguimiento de los riesgos detectados en una identidad con los informes. Identity Protection proporciona tres informes clave para que los administradores investiguen los riesgos y tomen medidas:

Detecciones de riesgo: Cada riesgo detectado se notifica como detección de riesgos.

Inicios de sesión de riesgo: Se notifica un inicio de sesión de riesgo cuando hay una o varias detecciones de riesgo notificadas para ese inicio de sesión.

Usuarios de riesgo: Se notifica un usuario de riesgo cuando se cumple uno o ambos de los siguientes elementos:

- El usuario tiene uno o varios inicios de sesión de riesgo.

- Se notifican una o varias detecciones de riesgo.

Para las empresas que se han incorporado a Microsoft Security Copilot el informe de usuarios de riesgo incorpora las funcionalidades de Microsoft Security Copilot a fin de resumir el nivel de riesgo de un usuario, proporcionar información relevante para el incidente en cuestión y proporcionar recomendaciones para la mitigación rápida.

La investigación de eventos es clave para comprender e identificar los puntos débiles de la estrategia de seguridad.

Corrección

Después de completar una investigación, los administradores deberán tomar medidas para corregir el riesgo o desbloquear usuarios. Las organizaciones pueden habilitar la corrección automática mediante las directivas de riesgo. Por ejemplo, las directivas de acceso condicional basadas en riesgos se pueden habilitar para requerir controles de acceso, como proporcionar un método de autenticación seguro, realizar la autenticación multifactor o hacer un restablecimiento de contraseña seguro en función del nivel de riesgo detectado. Si el usuario completa correctamente el control de acceso, el riesgo se corrige automáticamente.

Cuando la corrección automatizada no está habilitada, un administrador debe revisar los riesgos identificados manualmente en los informes del portal, a través de la API o en Microsoft Defender XDR. Los administradores pueden realizar acciones manuales para descartar, confirmar la seguridad o confirmar el riesgo.

Exportación

Los datos de Identity Protection se pueden exportar a otras herramientas para su archivo, posterior investigación y correlación. Las API basadas en Microsoft Graph permiten a las organizaciones recopilar estos datos para su posterior procesamiento en herramientas como un SIEM. Los datos también se pueden enviar a un área de trabajo de Log Analytics, archivar los datos en una cuenta de almacenamiento, transmitirlos a Event Hubs o soluciones.