Descripción de Azure Firewall

Un firewall es un dispositivo de seguridad, ya sea hardware, software o una combinación de ambos, que supervisa y controla el tráfico de red entrante y saliente en función de las reglas de seguridad predeterminadas. Su propósito principal es establecer una barrera entre una red interna de confianza y redes externas que no son de confianza, como Internet, para proteger la red interna frente a ataques malintencionados.

Azure Firewall es un servicio de seguridad de red administrado y basado en la nube que proporciona protección contra amenazas para las cargas de trabajo de nube y recursos que se ejecutan en Azure.

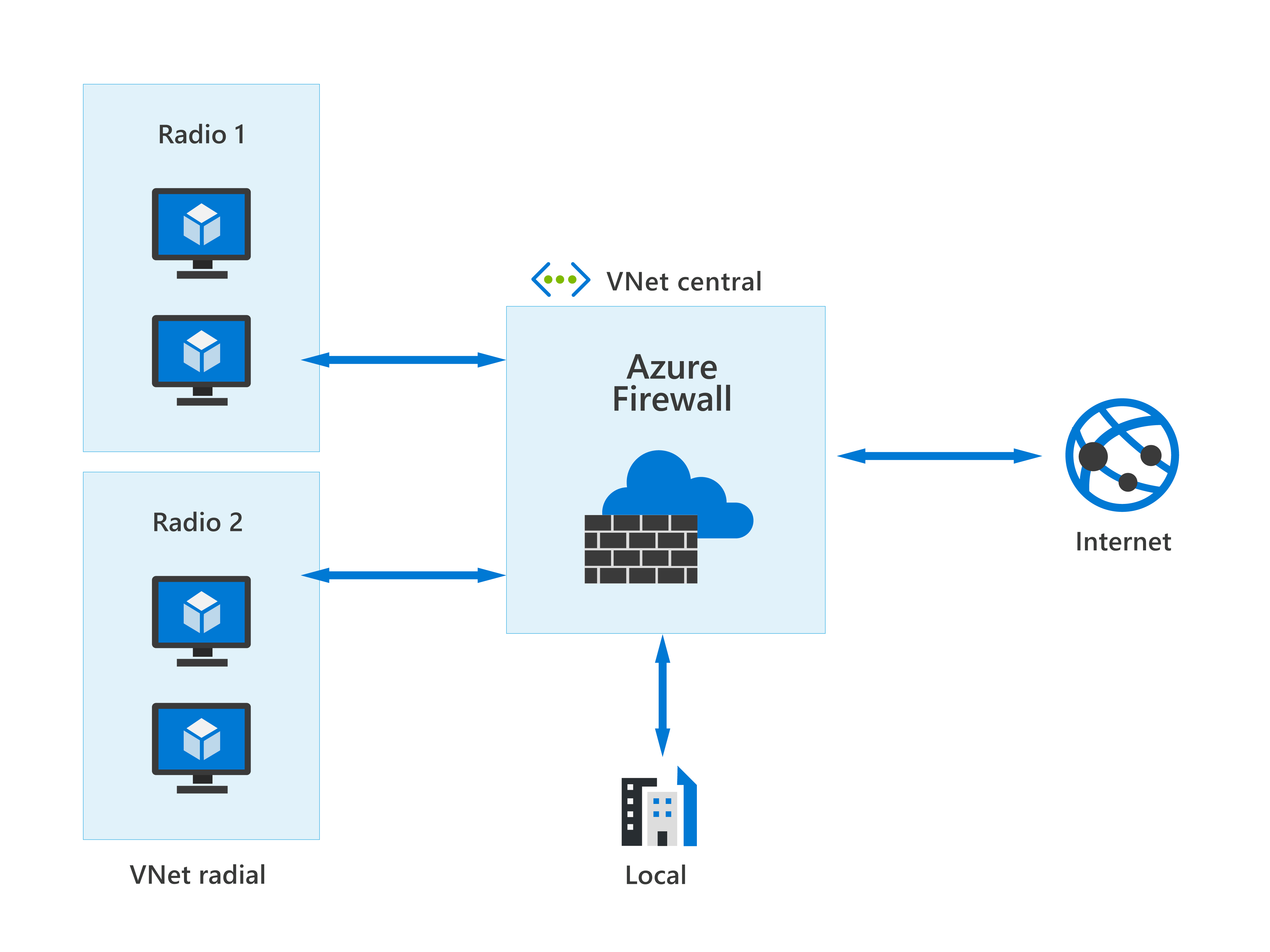

Puede implementar Azure Firewall en cualquier red virtual, pero el mejor enfoque es usarlo en una red virtual centralizada. Todas las demás redes virtuales y locales se enrutarán a través de ella. La ventaja de este modelo es la capacidad de ejercer de forma centralizada el control del tráfico de red para todas las redes virtuales en diferentes suscripciones.

Con Azure Firewall puede escalar el uso verticalmente para acoger los flujos de tráfico de red cambiantes, por lo que no es necesario elaborar un presupuesto para los picos de tráfico. El tráfico de red está sujeto a las reglas de firewall configuradas cuando se enruta al firewall, como la puerta de enlace predeterminada de la subred.

Características clave de Azure Firewall

La lista siguiente proporciona una breve descripción de algunas de las funcionalidades básicas de Azure Firewall.

Firewall con estado: Azure Firewall es un firewall con estado, lo que significa que puede realizar un seguimiento del estado de las conexiones activas y tomar decisiones basadas en el contexto del tráfico.

Zonas de disponibilidad y alta disponibilidad integradas: Azure Firewall tiene alta disponibilidad integrada, lo que significa que está diseñado para garantizar un funcionamiento continuo y un tiempo de inactividad mínimo, incluso en caso de errores o cargas de tráfico elevadas. Azure Firewall se puede configurar para abarcar varias zonas de disponibilidad en las que cada zona de disponibilidad se compone de uno o varios centros de datos equipados con alimentación, refrigeración y redes independientes. La compatibilidad de Azure Firewall con zonas de disponibilidad garantiza una mayor disponibilidad y resistencia mediante la distribución de recursos entre estas zonas independientes.

Filtrado a nivel de red y de aplicación: Azure Firewall permite crear y aplicar reglas de filtrado de tráfico de red para el tráfico entrante y saliente. Puede definir reglas basadas en direcciones IP, puertos y protocolos. Azure Firewall puede filtrar el tráfico en función de los protocolos de capa de aplicación, como HTTP/S. Esto significa que puede controlar el acceso a nombres de dominio completos (FQDN).

Traducción de direcciones de red de origen y destino (NAT): Traducción de direcciones de red, es un método para reasignar una dirección IP a otra dirección IP para administrar y proteger el tráfico de red. Azure Firewall admite la traducción de direcciones de red de origen (SNAT). SNAT traduce la dirección IP privada de un recurso de red (el origen) a una dirección IP pública de Azure. Esto identifica y permite el tráfico procedente de la red virtual a destinos de Internet. De forma similar, Azure Firewall admite la traducción de direcciones de red de destino (DNAT). Con DNAT, la dirección IP pública que se usa para acceder a servicios específicos dentro de la red se traduce y filtra a las direcciones IP privadas del recurso en la red virtual (el destino). Esto permite que el tráfico, que se origina desde Internet, acceda a los recursos privados.

Inteligencia sobre amenazas: Azure Firewall se integra con la fuente inteligencia sobre amenazas de Microsoft para avisarle sobre las direcciones IP y dominios malintencionados conocidos, lo que ayuda a proteger su red frente a amenazas. El filtrado basado en inteligencia sobre amenazas puede habilitarse para que el firewall alerte y deniegue el tráfico desde y hacia los dominios y las direcciones IP malintencionados.

Registro y supervisión: Azure Firewall proporciona funcionalidades de registro y supervisión para ayudarle a realizar un seguimiento de la actividad del firewall y diagnosticar problemas. Los registros se pueden enviar a Azure Monitor, Log Analytics o Event Hubs para su posterior análisis.

Integración con servicios de Azure: Se integra perfectamente con otros servicios de Azure, como Azure Virtual Networks, Azure Policy y Azure Security Center, lo que proporciona una solución de seguridad cohesiva para la infraestructura en la nube.

Azure Firewall se ofrece en tres SKU: Estándar, Prémium y Básico. En la sección "Más información" de la unidad de resumen y recursos, se proporciona información detallada de las características incluidas en cada uno de los SKU disponibles (estándar, premium y básico).

Integración con Security Copilot

Azure Firewall se integra con Microsoft Security Copilot.

En el caso de las organizaciones incorporadas a Microsoft Security Copilot, los usuarios pueden experimentar la integración de Copilot a través de la experiencia independiente.

La integración de Azure Firewall ayuda a los analistas a realizar investigaciones detalladas del tráfico malintencionado interceptado por el sistema de detección y prevención de intrusiones de red (disponible en las SKU estándar y premium de Azure Firewall) o las características de inteligencia sobre amenazas, mediante preguntas de lenguaje natural en la experiencia independiente de Security Copilot.

Para usar la integración de Azure Firewall con Copilot:

- Los Firewalls de Azure que se usarán con Security Copilot deben configurarse con registros estructurados específicos de recursos para IDPS y estos registros se deben enviar a un área de trabajo de Log Analytics.

- Los usuarios deben tener permisos de rol para usar Microsoft Security Copilot y deben tener los roles adecuados de control de acceso basado en rol (RBAC) de Azure para acceder al firewall y al área de trabajo de Log Analytics asociada.

- El complemento de Azure Firewall en Security Copilot debe estar activado.

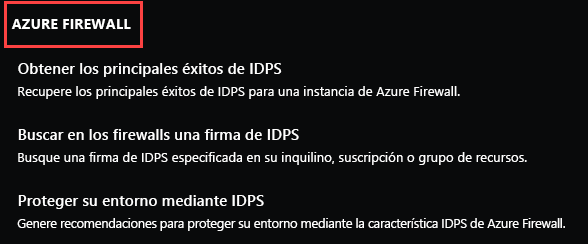

Las funcionalidades de Azure Firewall en Copilot son indicaciones integradas que puede usar, pero también puede escribir sus propias indicaciones en función de las funcionalidades admitidas.

La unidad de resumen y recursos de este módulo proporciona un vínculo a información más detallada sobre la integración de Azure Firewall en Microsoft Security Copilot.