Configuración de componentes de red de NSX

Azure VMware Solution se implementa con NSX Manager como capa de red definida por software. El entorno de red tiene dos puertas de enlace:

- Puerta de enlace de NSX de nivel 0 configurada en modo activo-activo

- Puerta de enlace de NSX de nivel 1 configurada en modo activo-en espera

Ambas puertas de enlace permiten conexiones entre los segmentos del conmutador lógico. Además, estas puertas de enlace proporcionan conectividad horizontal de derecha a izquierda y vertical de arriba abajo.

Configuración de componentes de NSX Manager

Una vez implementado Azure VMware Solution, los componentes de NSX se configuran en Redes de carga de trabajo en Azure Portal. El portal proporciona una vista simplificada de las operaciones de NSX para el administrador de VMware y está diseñado para los usuarios que no están familiarizados con NSX Manager. Si está familiarizado con NSX Manager, puede utilizarlo para configurar los ajustes y características de red avanzados.

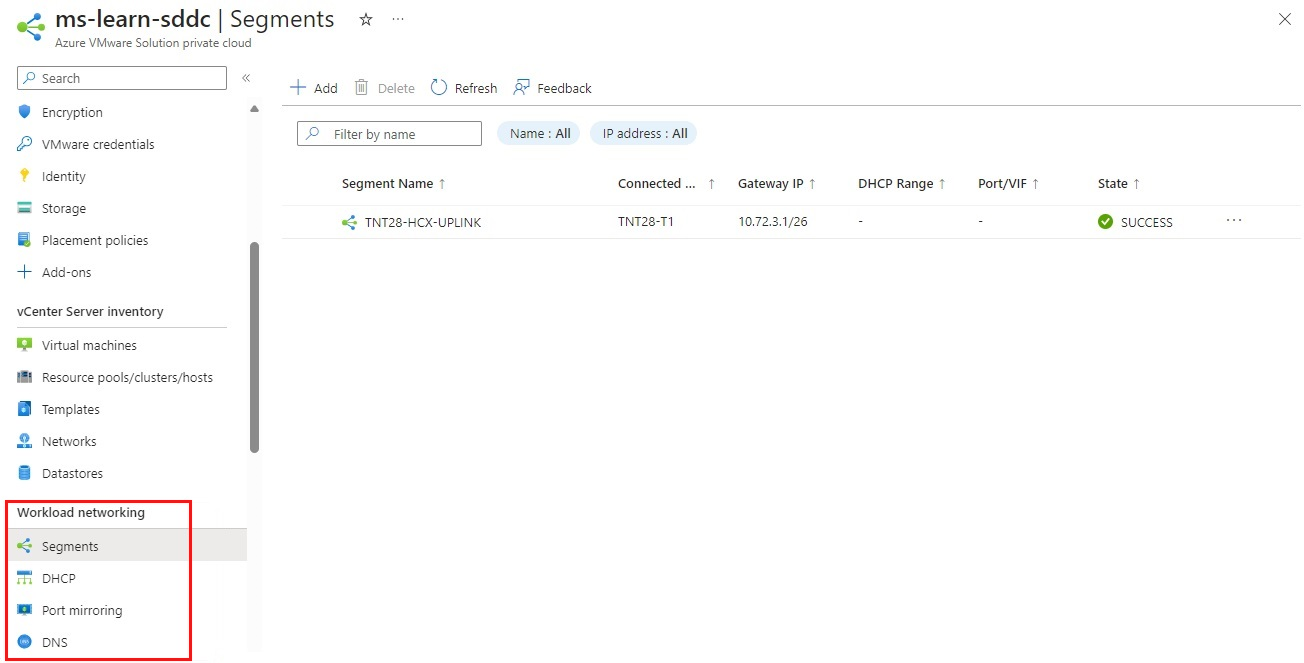

Tiene cuatro opciones para configurar componentes de NSX mediante Azure Portal:

- Segmentos: Cree segmentos de red que se muestran en NSX Manager y vCenter Server.

- DHCP: Si usa DHCP, cree un servidor DHCP o una retransmisión DHCP.

- Creación de reflejo del puerto: configure la creación de reflejo del puerto para facilitar la solución de problemas de red.

- DNS: cree un reenviador DNS para enviar solicitudes DNS a un servidor DNS designado y resolverlas.

Crear un segmento de red NSX en Azure Portal

Las máquinas virtuales (VM) creadas o migradas a Azure VMware Solution deben estar conectadas a un segmento de red de NSX. Puede crear un segmento NSX desde la consola de Azure VMware Solution en Azure Portal. Estos segmentos de red de NSX están conectados a la puerta de enlace de nivel 1 predeterminada. Las cargas de trabajo de estos segmentos tendrán conectividad horizontal de derecha a izquierda y vertical de arriba abajo. Una vez creado el segmento, se muestra en NSX Manager y vCenter Server.

En Azure Portal, seleccione su nube privada de Azure VMware Solution.

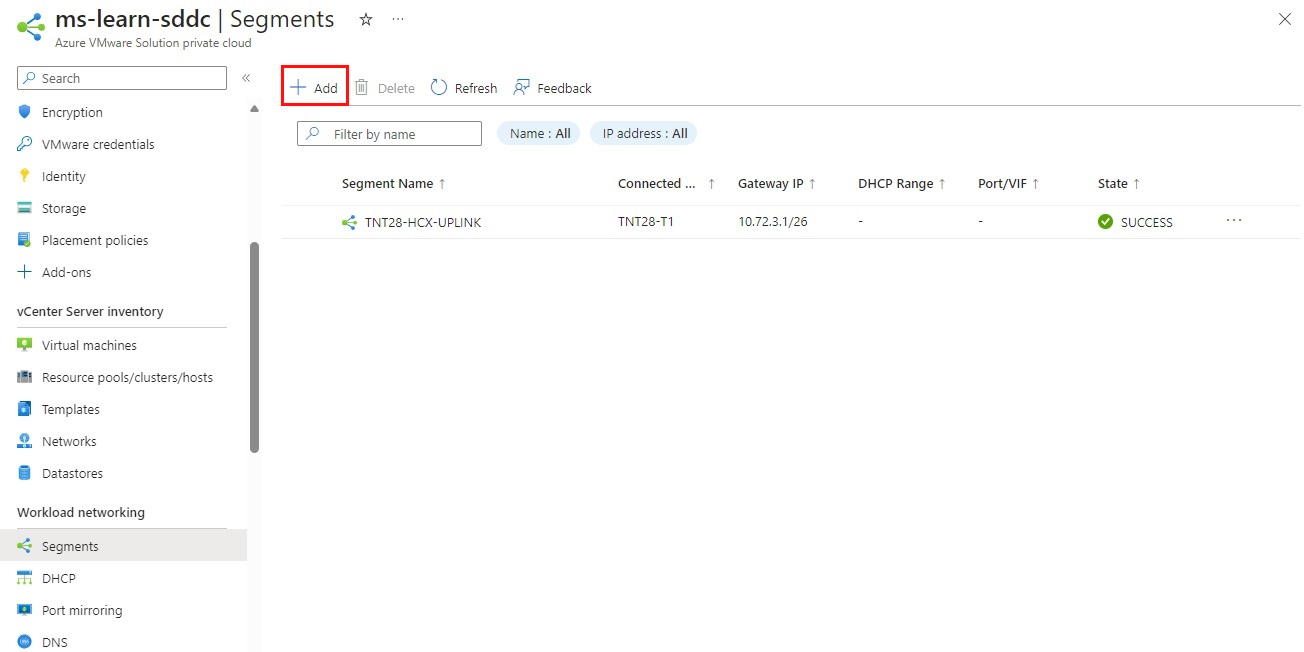

En Redes de carga de trabajo, seleccione Segmentos>+Agregar:

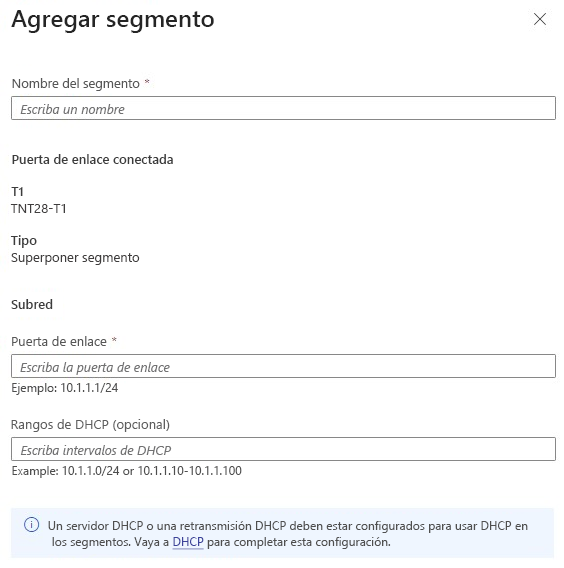

Proporcione los detalles del nuevo segmento de red lógica:

Campo Value Nombre del segmento Nombre del conmutador lógico visible en vCenter Server. Puerta de enlace conectada Esta puerta de enlace está seleccionada de forma predeterminada y es de solo lectura. T1 Nombre de la puerta de enlace de nivel 1 en NSX Manager. Los segmentos creados solo se conectan a la puerta de enlace de nivel 1 predeterminada. Las cargas de trabajo de estos segmentos tienen conectividad horizontal de derecha a izquierda y vertical de arriba abajo. Solo se pueden crear más puertas de enlace de nivel 1 mediante NSX Manager. Las puertas de enlace de nivel 1 creadas en NSX Manager no están visibles en la consola de Azure VMware Solution. Tipo Segmento de red superpuesto compatible con Azure VMware Solution. Puerta de enlace de subred Dirección IP de la puerta de enlace de la subred del conmutador lógico, con una máscara de subred. Las máquinas virtuales se conectan al conmutador lógico y todas las que están conectadas al conmutador pertenecen a la misma subred. Además, todas las máquinas virtuales adjuntadas a este segmento de red lógica deben llevar una dirección IP del mismo segmento de red. Intervalos DHCP (opcional) Intervalos DHCP del segmento de red lógica. Un servidor DHCP o una retransmisión DHCP deben estar configurados para usar DHCP en los segmentos de red lógica. Seleccione Aceptar para crear y asociar el segmento de red lógica a la puerta de enlace de nivel 1. Este segmento ahora estará visible en Azure VMware Solution, NSX Manager y vCenter Server.

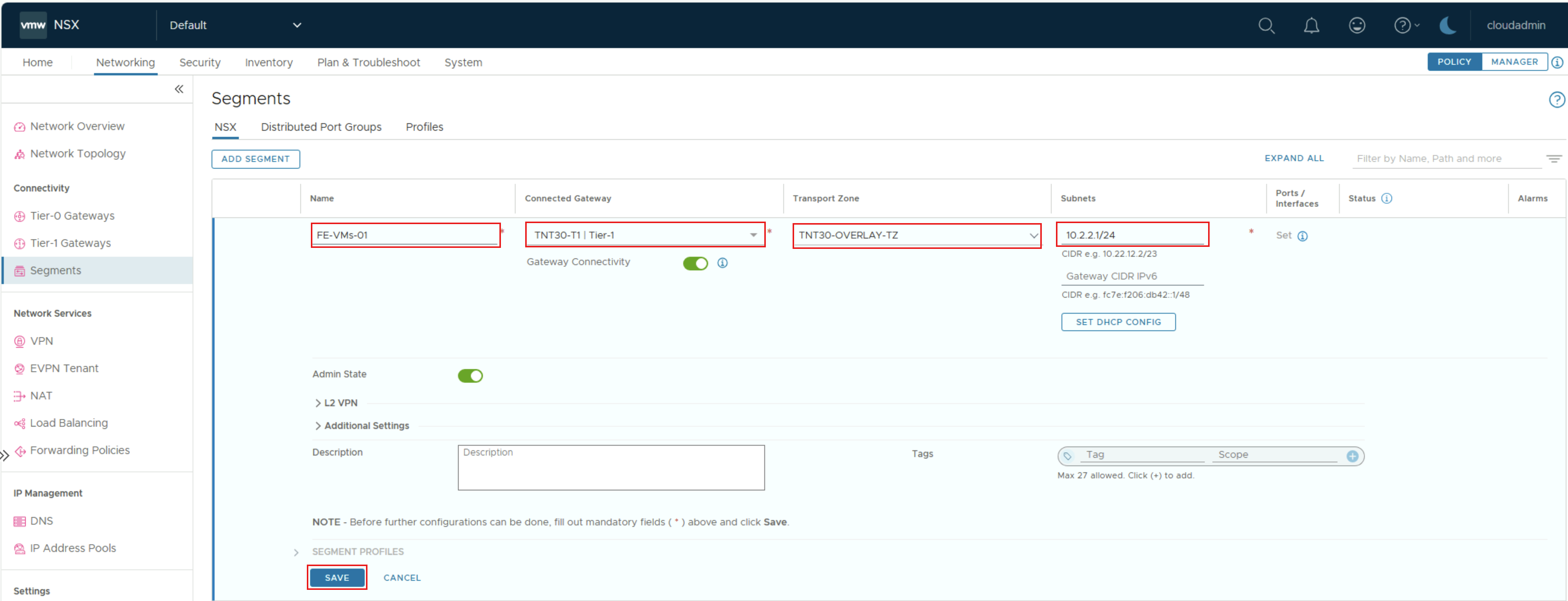

Crear un segmento de red NSX en NSX

Del mismo modo, puede crear un segmento NSX desde la consola de NSX. Estos segmentos de red de NSX están conectados a la puerta de enlace de nivel 1 predeterminada. Las cargas de trabajo de estos segmentos tendrán conectividad horizontal de derecha a izquierda y vertical de arriba abajo.

Desde una máquina virtual de Jumpbox, conéctese a NSX Manager. Obtenga las credenciales en Administrar>Credenciales de VMware.

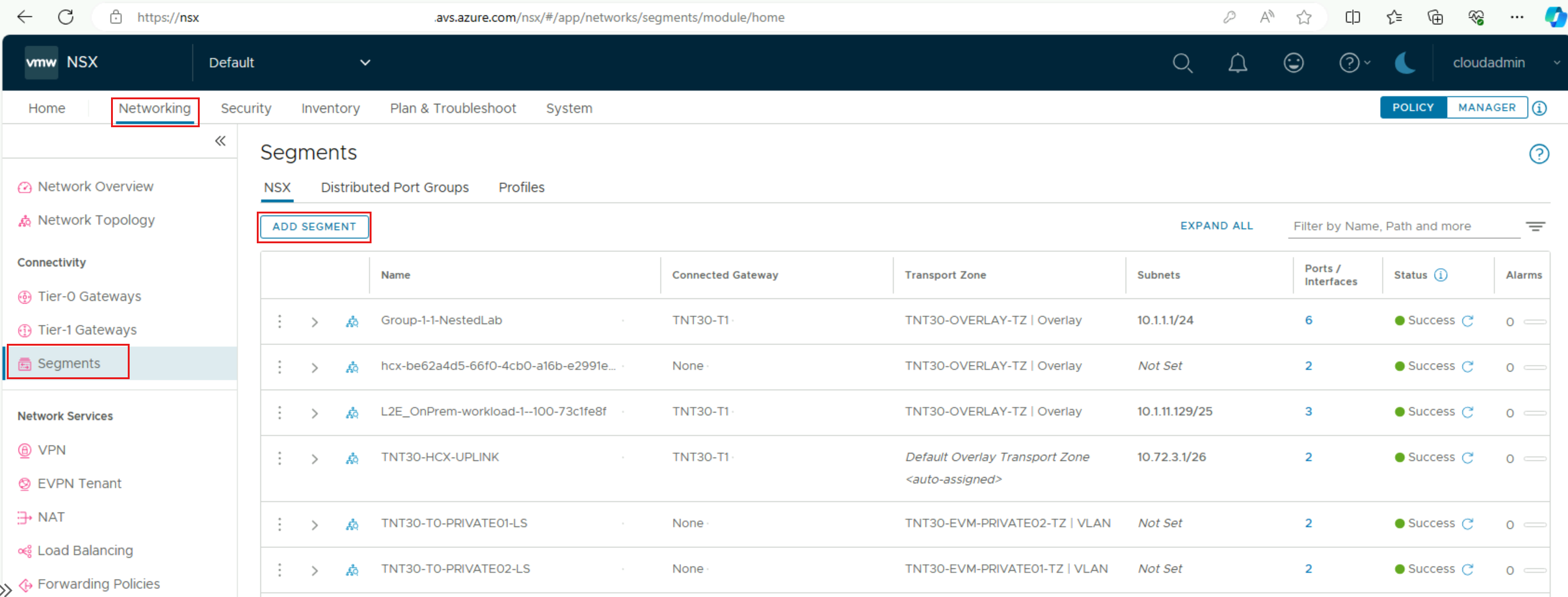

En NSX Manager, seleccione Redes>Segmentos y después, seleccione Agregar segmento.

Proporcione detalles para el nuevo segmento de redes lógicas y luego seleccione Guardar.

| Campo | Value |

|---|---|

| Nombre del segmento | Nombre del conmutador lógico visible en vCenter Server. |

| Puerta de enlace conectada | Nombre de la puerta de enlace de nivel 1 en NSX Manager. Los segmentos creados solo se conectan a la puerta de enlace de nivel 1 predeterminada. Las cargas de trabajo de estos segmentos tienen conectividad horizontal de derecha a izquierda y vertical de arriba abajo. Se pueden crear más puertas de enlace de nivel 1 mediante NSX Manager. Las puertas de enlace de nivel 1 creadas en NSX Manager no están visibles en la consola de Azure VMware Solution. |

| zona de transporte | Nombre de la zona de transporte preconfigurada (TNTxx-OVERLAY-TZ). |

| Subredes | Intervalo de direcciones IP de la subred, en formato CIDR. La dirección IP debe estar en un bloque de direcciones RFC1918 que no se superponga, lo que garantiza la conexión a las máquinas virtuales en el nuevo segmento. |

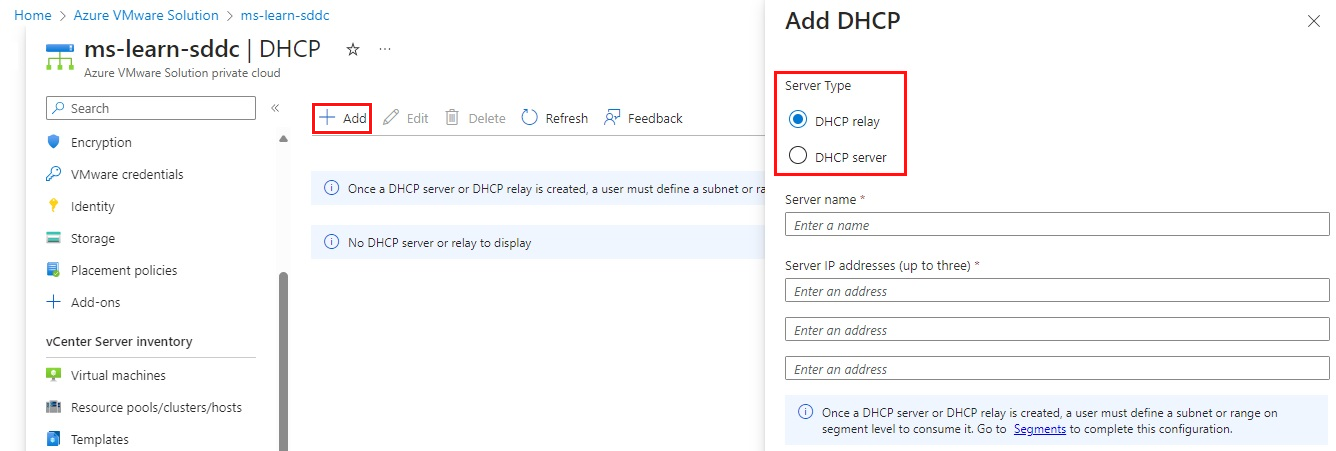

Creación de un servidor DHCP o una retransmisión DHCP en Azure Portal

Las aplicaciones y cargas de trabajo que se ejecutan en un entorno de nube privada requieren servicios de resolución de nombres y DHCP para la búsqueda y las asignaciones de direcciones IP. Es posible usar el servicio DHCP integrado en NSX o usar un servidor DHCP local en la nube privada.

Un servidor DHCP o retransmisión se puede configurar directamente desde la consola de Azure VMware Solution en Azure Portal. El servidor o la retransmisión DHCP se conectarán a la puerta de enlace de nivel 1, que se crea cuando se implementa Azure VMware Solution. Todos los segmentos en los que se proporcionan intervalos DHCP formarán parte de los componentes DHCP de NSX. Una vez creado un servidor DHCP o una retransmisión DHCP, debe definir una subred o un intervalo en un segmento NSX para consumir los servicios DHCP:

En su nube privada de Azure VMware Solution, en Redes de carga de trabajo, seleccione DHCP>+Agregar.

Seleccione Servidor DHCP o DHCP Relay (Retransmisión DHCP).

Proporcione un nombre para el servidor o la retransmisión y tres direcciones IP. En el caso de la retransmisión DHCP, solo se necesita una dirección IP.

Para completar la configuración de DHCP, proporcione intervalos DHCP en los segmentos lógicos, como los que ha configurado antes y, después, seleccione Aceptar.

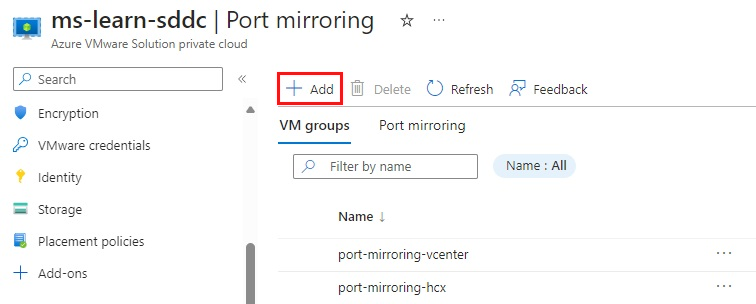

Configuración de la creación de reflejo del puerto en el portal

La creación de reflejo del puerto se puede configurar para supervisar el tráfico de red. La creación de reflejo del puerto supone el reenvío de copias de cada paquete de red de un puerto de conmutación de red a otro. Esta opción coloca un analizador de protocolos en el puerto que recibe los datos reflejados. La creación de reflejo del puerto analiza el tráfico de un origen, ya sea una máquina virtual (VM) o un grupo de máquinas virtuales y luego envía el tráfico a un destino. Tenga en cuenta que esto solo debe habilitarse para la solución de problemas a corto plazo.

Para configurar la creación de reflejo del puerto en la consola de Azure VMware Solution, primero creará máquinas virtuales o grupos de máquinas virtuales de origen y destino. El grupo de origen tiene una sola máquina virtual o varias máquinas virtuales donde se refleja el tráfico de red.

En la nube privada de Azure VMware Solution, en Redes de carga de trabajo, seleccione Creación de reflejo del puerto>Grupos de máquinas virtuales>+Agregar.

Asigne un nombre al grupo de máquinas virtuales, seleccione las máquinas virtuales y, luego, Aceptar.

Repita el paso anterior para crear el grupo de máquinas virtuales de destino.

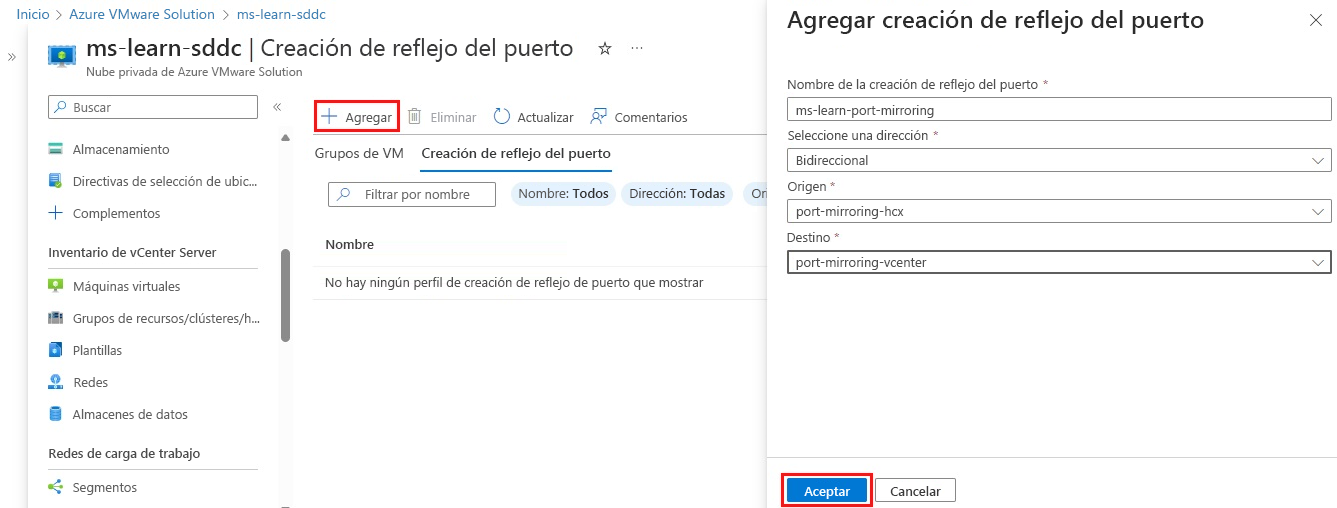

A continuación, cree un perfil de creación de reflejo del puerto mediante la definición de la dirección del tráfico de los grupos de máquinas virtuales de origen y destino.

Asegúrese de que se han creado los grupos de máquinas virtuales de origen y destino.

Seleccione Creación de reflejo del puerto>Agregar y proporcione los valores siguientes:

Campo Value Nombre de la creación de reflejo del puerto Proporcione un nombre para el perfil. Dirección Seleccione Entrada, Salida o Bidireccional. Origen Seleccione el grupo de máquinas virtuales de origen. Destino Seleccione el grupo de máquinas virtuales de destino. Seleccione OK (Aceptar) para completar el perfil. El perfil y los grupos de máquinas virtuales estarán ahora visibles en la consola de Azure VMware Solution.

Configuración de un reenviador DNS en Azure Portal

Ahora configurará un reenviador DNS. Solicitudes DNS específicas se reenviarán a un servidor DNS designado para su resolución. Un reenviador DNS se asocia con una zona DNS predeterminada y con hasta tres zonas FQDN.

Se proporciona un servicio DNS y una zona DNS predeterminada como parte de la implementación de la nube privada de Azure VMware Solution. La zona predeterminada reenvía la solicitud de resolución de nombres al servidor DNS público de Cloudflare predeterminado. Este servidor DNS ayuda con la resolución de nombres públicos.

Si necesita la resolución de nombres de un servidor DNS privado, considere la posibilidad de agregar reglas de reenvío condicionales para el nombre de dominio deseado. Al hacerlo, puede reenviar solicitudes DNS específicamente para esa zona de dominio a un conjunto seleccionado de servidores DNS privados. Para lograr este requisito, debe definir una zona FQDN.

Configurar reenviador adicional:

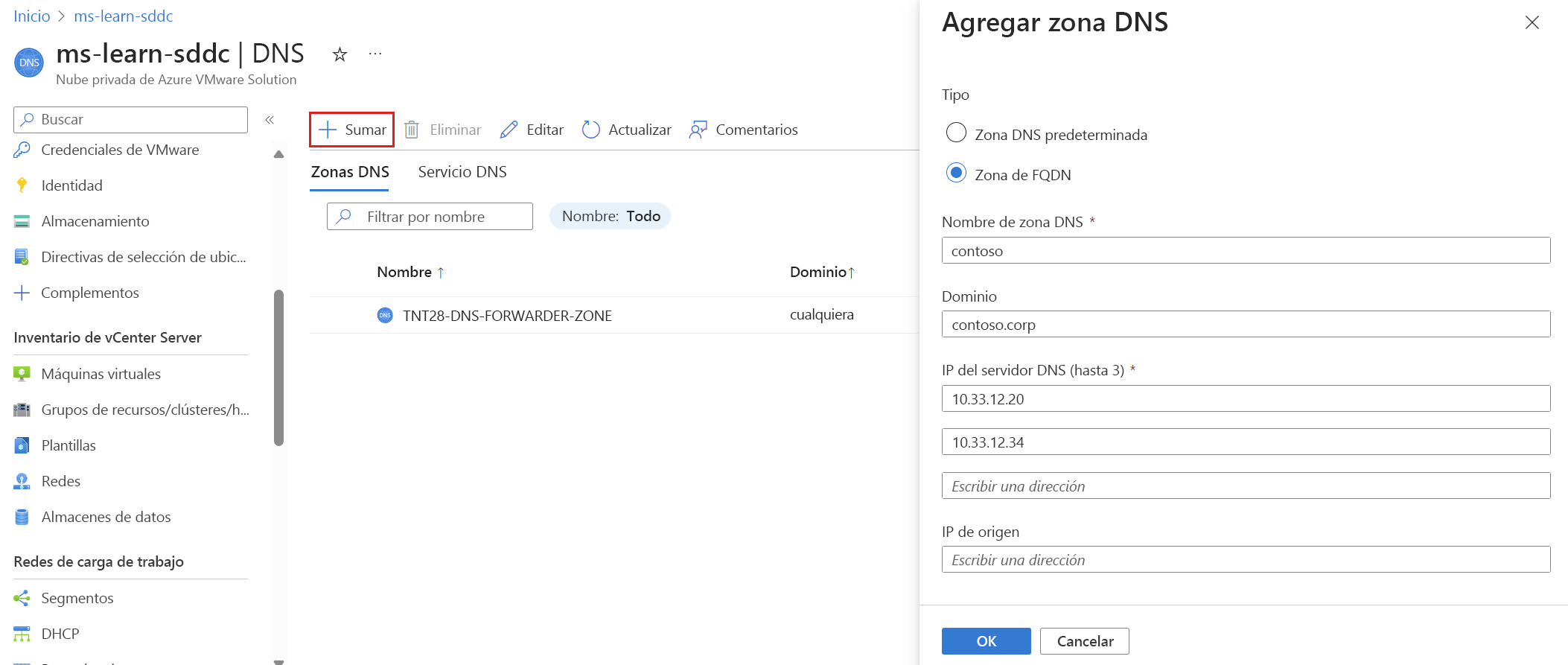

En la nube privada de VMware Solution, en Redes de carga de trabajo, seleccione DNS>zonas DNS y luego seleccione +Agregar.

Seleccione zona FQDN, proporcione un nombre y hasta tres direcciones IP del servidor DNS en el formato 10.0.0.53 y, a continuación, seleccione Aceptar.

Agregar zonas DNS puede tardar varios minutos en completarse, puede seguir el progreso desde Notificaciones. Cuando se crea la zona DNS, verá un mensaje en la notificación.

Repita los pasos del 1 al 3 para agregar las demás zonas FQDN, incluidas las zonas de búsqueda inversa aplicables.

Cuando se recibe una consulta de DNS, el reenviador DNS compara el nombre de dominio con los nombres de dominio de la zona DNS de nombre de dominio completo. Si se encuentra una coincidencia, la consulta se reenvía a los servidores DNS especificados en la zona DNS del nombre de dominio completo. Si no se encuentra ninguna coincidencia, la consulta se reenvía a los servidores DNS especificados en la zona DNS predeterminada.

Comprobar la conectividad de red de vSphere local con la nube privada Azure VMware Solution.

Debería ver dónde se conecta el circuito ExpressRoute de Azure a los segmentos de red de NSX y los segmentos de administración de Azure VMware Solution en el enrutador perimetral. Cada entorno es diferente. Es posible que tenga que permitir que las rutas se propaguen de nuevo a la red local.

Algunos entornos tienen firewalls que protegen los circuitos ExpressRoute. Si no hay ningún firewall, intente hacer ping a Azure VMware Solution vCenter Server o a una máquina virtual en el segmento NSX desde el entorno local. Desde la máquina virtual del segmento NSX, los recursos deben poder acceder al entorno local de vSphere.

Agregue una máquina virtual a un segmento de red NSX

Implemente una máquina virtual para probar la conectividad de red en vCenter Server de Azure VMware Solution. Esta máquina virtual ayuda a comprobar la conectividad de red:

- Hacia y desde Internet.

- Hacia y desde redes virtuales de Azure.

- Hacia y desde entornos locales.

Implemente la máquina virtual como haría en cualquier entorno de vSphere:

- Adjunte la máquina virtual a uno de los segmentos de red creados anteriormente en NSX Manager.

- La máquina virtual puede recibir la configuración de red de un servidor DHCP, o bien puede configurarla de forma estática.

Prueba de la conectividad del segmento NSX

Inicie sesión en la máquina virtual que ha creado en el paso anterior y compruebe la conectividad:

- Haga ping a una dirección IP en Internet.

- Vaya a un sitio de Internet en un explorador web.

- Haga ping a una máquina virtual interna que se encuentre en la red virtual de Azure.

Si todas las pruebas se superan, Azure VMware Solution es ahora funcional. Seguir estos pasos significa que ha establecido correctamente la conectividad hacia y desde una red virtual de Azure e Internet.