Otras consideraciones sobre la seguridad de línea de base

Hay algunas recomendaciones de seguridad más que debe seguir para establecer controles de seguridad y operativos generales en su suscripción de Azure.

Más recomendaciones de seguridad

En las secciones siguientes se describen recomendaciones adicionales que se encuentran en CIS Microsoft Azure Foundations Security Benchmark v.1.3.0. En cada recomendación se incluyen los pasos básicos que se deben seguir en Azure Portal. Debe completar estos pasos con su propia suscripción y usar sus propios recursos para validar cada recomendación de seguridad. Tenga en cuenta que las opciones de nivel 2 pueden restringir algunas características o alguna actividad, por lo que debe considerar detenidamente las opciones de seguridad que decide aplicar.

Establecer una fecha de expiración en todas las claves de Azure Key Vault: nivel 1

Además de la clave, se pueden especificar los siguientes atributos para una clave en Azure Key Vault. En una solicitud JSON, la palabra clave y las llaves de los atributos { } son obligatorias, aunque no haya ningún atributo especificado. Por ejemplo, para el atributo opcional IntDate, el valor predeterminado es forever. El atributo exp (hora de expiración) identifica la hora de expiración a la cual o después de la cual la clave no debe utilizarse para operaciones criptográficas, excepto para ciertos tipos de operaciones en condiciones particulares. El procesamiento del atributo exp requiere que la fecha y hora actuales sean anteriores a la fecha y hora de expiración establecidas en el valor exp.

Se recomienda que rote las claves en el almacén de claves y establezca una hora de expiración explícita para cada clave. Este proceso garantiza que las claves no se puedan utilizar más allá de la duración asignada. Key Vault almacena y administra secretos como secuencias de bytes de 8 bits, denominadas octetos, con un tamaño máximo de 25 KB cada una. Si se trata de información muy confidencial, los clientes deben considerar la posibilidad de adoptar más capas de protección de datos. Un ejemplo es el cifrado de datos mediante una clave de protección independiente antes de su almacenamiento en Key Vault. Complete los pasos siguientes con todas las claves de cada uno de los almacenes de claves.

Inicie sesión en Azure Portal. Busque y seleccione Almacenes de claves.

En el menú izquierdo, en Objetos, seleccione Claves.

En el panel Claves del almacén de claves, asegúrese de que cada clave del almacén tenga la fecha de expiración establecida según corresponda.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

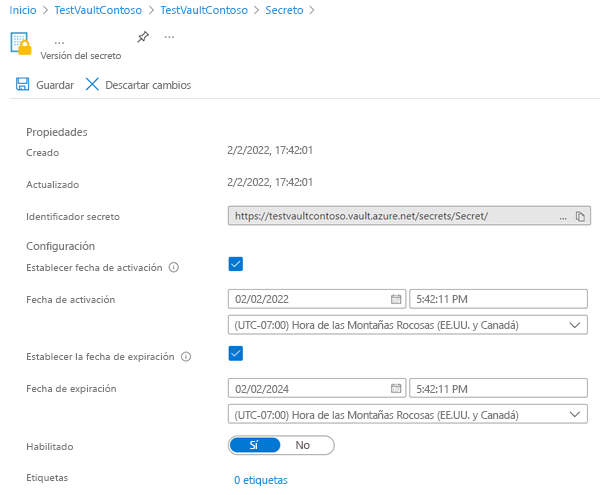

Establecer una fecha de expiración en todos los secretos en Azure Key Vault: nivel 1

Almacene de forma segura y controle estrechamente el acceso a tokens, contraseñas, certificados, claves de API y otros secretos. Asegúrese de que se establece una hora de expiración para todos los secretos de Azure Key Vault. Complete los pasos siguientes con todos los secretos de cada uno de los almacenes de claves.

Inicie sesión en Azure Portal. Busque y seleccione Almacenes de claves.

En el menú izquierdo, en Objetos, seleccione Secretos.

En el panel Secretos del almacén de claves, asegúrese de que cada secreto del almacén tenga la fecha de expiración establecida según corresponda.

En la siguiente captura de pantalla se muestra cómo establecer una fecha de expiración en una contraseña:

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.

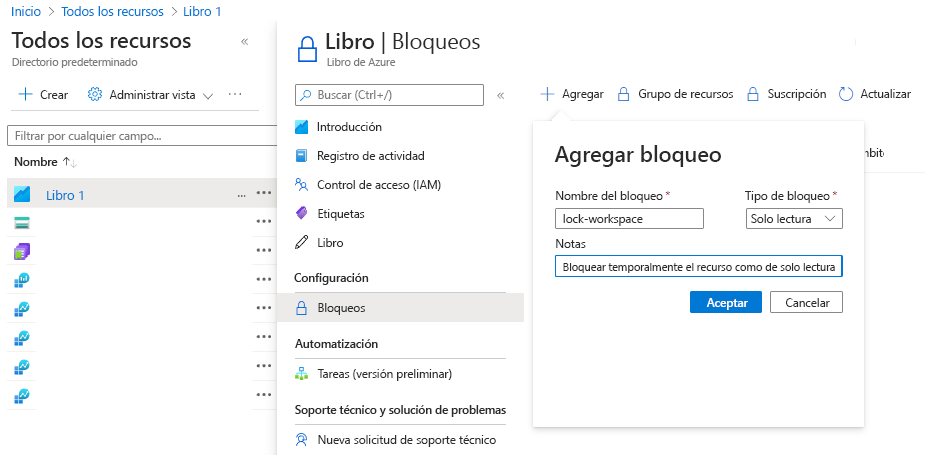

Establecer bloqueos de recursos para recursos esenciales de Azure: nivel 2

Como administrador, es posible que tenga que bloquear una suscripción, un grupo de recursos o un recurso para evitar que otros usuarios eliminen o modifiquen accidentalmente los recursos críticos. En Azure Portal, los niveles de bloqueo son Solo lectura y Eliminación. A diferencia del control de acceso basado en rol, los bloqueos de administración se usan para aplicar una restricción a todos los usuarios y roles. Los bloqueos de Azure Resource Manager solo se aplican a las operaciones que se producen en el plano de administración, que se compone de las operaciones enviadas a https://management.azure.com. Los bloqueos no restringen cómo los recursos realizan sus propias funciones. Los cambios de recursos están restringidos, pero las operaciones de recursos no lo están.

Sugerencia

Por ejemplo, un bloqueo Read-only en una instancia de Azure SQL Database le impide eliminar o modificar la base de datos. No le impide crear, actualizar o eliminar datos en la base de datos. Se permiten las transacciones de datos porque esas operaciones no se envían a https://management.azure.com.

Lleve a cabo los pasos siguientes con todos los recursos críticos de la suscripción de Azure.

Inicie sesión en Azure Portal. Busque y seleccione Todos los recursos.

Seleccione un recurso, un grupo de recursos o una suscripción que quiera bloquear.

En Configuración, seleccione Bloqueos.

En el panel Bloqueos, en la barra de menús, seleccione Agregar.

En el panel Agregar bloqueo, escriba un nombre para el bloqueo y seleccione un nivel de bloqueo. Opcionalmente, puede agregar notas que describan el bloqueo.