Creación de una línea de base de Redes

Por naturaleza, los servicios de redes de Azure permiten maximizar la flexibilidad, la disponibilidad, la resistencia, la seguridad y la integridad. La conectividad de red es posible entre recursos ubicados en Azure, entre recursos locales y hospedados en Azure y hacia Internet y Azure, y desde estos.

Recomendaciones de seguridad de redes de Azure

En las secciones siguientes se describen las recomendaciones para las redes de Azure que se encuentran en CIS Microsoft Azure Foundations Security Benchmark v.1.3.0. En cada recomendación se incluyen los pasos básicos que se deben seguir en Azure Portal. Debe completar estos pasos con su propia suscripción y usar sus propios recursos para validar cada recomendación de seguridad. Tenga en cuenta que las opciones de nivel 2 pueden restringir algunas características o alguna actividad, por lo que debe considerar detenidamente las opciones de seguridad que decide aplicar.

Restringir el acceso de RDP y SSH desde Internet: nivel 1

Es posible obtener acceso a las máquinas virtuales de Azure mediante el Protocolo de escritorio remoto (RDP) y el protocolo de Secure Shell (SSH). Puede usar estos protocolos para administrar máquinas virtuales desde ubicaciones remotas. Los protocolos son estándar en la informática del centro de datos.

El posible problema de seguridad con el uso de RDP y SSH a través de Internet es que los atacantes pueden utilizar técnicas por la fuerza bruta para obtener acceso a las máquinas virtuales de Azure. Una vez que los atacantes obtienen acceso, pueden utilizar la máquina virtual como plataforma de lanzamiento para comprometer otras máquinas de la red virtual o incluso atacar dispositivos en red fuera de Azure.

Se recomienda deshabilitar el acceso directo mediante RDP y SSH a las máquinas virtuales de Azure desde Internet. Complete los pasos siguientes en cada máquina virtual de la suscripción de Azure.

Inicie sesión en Azure Portal. Busque y seleccione Máquinas virtuales.

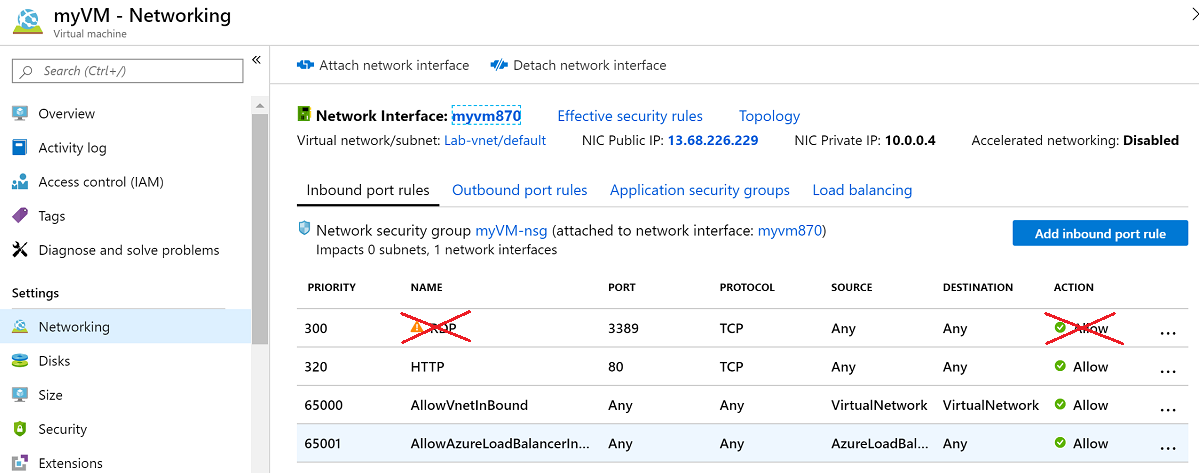

En el menú izquierdo, en Configuración, seleccione Redes.

En el panel Redes, compruebe que la pestaña Reglas de puerto de entrada no tenga una regla para RDP, por ejemplo:

port=3389, protocol = TCP, Source = Any or Internet.Compruebe que la pestaña Reglas de puerto de entrada no tenga una regla para SSH, por ejemplo:

port=22, protocol = TCP, Source = Any or Internet.

Cuando se deshabilita el acceso directo mediante RDP y SSH desde Internet, dispone de otras opciones que puede usar para acceder a estas máquinas virtuales y llevar a cabo la administración remota:

- VPN de punto a sitio

- VPN de sitio a sitio

- Azure ExpressRoute

- Host de Azure Bastion

Restringir el acceso de SQL Server desde Internet: nivel 1

Los sistemas de firewall ayudan a evitar el acceso no autorizado a los recursos de los equipos. Si un firewall está activado pero no está configurado correctamente, es posible que los intentos de conexión a SQL Server estén bloqueados.

Si quiere acceder a una instancia de SQL Server mediante un firewall, debe configurar el firewall en el equipo que ejecuta SQL Server. Permitir la entrada al intervalo IP 0.0.0.0/0 (IP inicial de 0.0.0.0 e IP final de 0.0.0.0) permite abrir el acceso a todo el tráfico, lo que puede hacer que la base de datos de SQL Server sea vulnerable a los ataques. Asegúrese de que ninguna base de datos de SQL Server permita la entrada desde Internet. Realice los pasos siguientes con cada instancia de SQL Server.

Inicie sesión en Azure Portal. Busque y seleccione Servidores SQL Server.

En el panel de menús, en Seguridad, seleccione Redes.

En el panel Redes, en la pestaña Acceso público, asegúrese de que existe una regla de firewall. Asegúrese de que no existan reglas con una IP inicial de

0.0.0.0o una IP final de0.0.0.0, u otra combinación, que permitan el acceso a intervalos IP públicos más amplios.Si cambia alguna configuración, seleccione Guardar.

Habilitación de Network Watcher: nivel 1

Los registros de flujo de grupo de seguridad de red son una característica de Azure Network Watcher que le proporciona información sobre el tráfico IP de entrada y de salida a través de un grupo de seguridad de red. Los registros de flujo se escriben en formato JSON y muestran:

- Flujos de entrada y de salida por regla.

- La interfaz de red (NIC) a la que se aplica el flujo.

- Información de 5 tuplas sobre el flujo: direcciones IP de origen y destino, puertos de origen y destino, y el protocolo que se usó.

- Información sobre si se permitió o denegó el tráfico.

- En la versión 2 información de rendimiento, como bytes y paquetes.

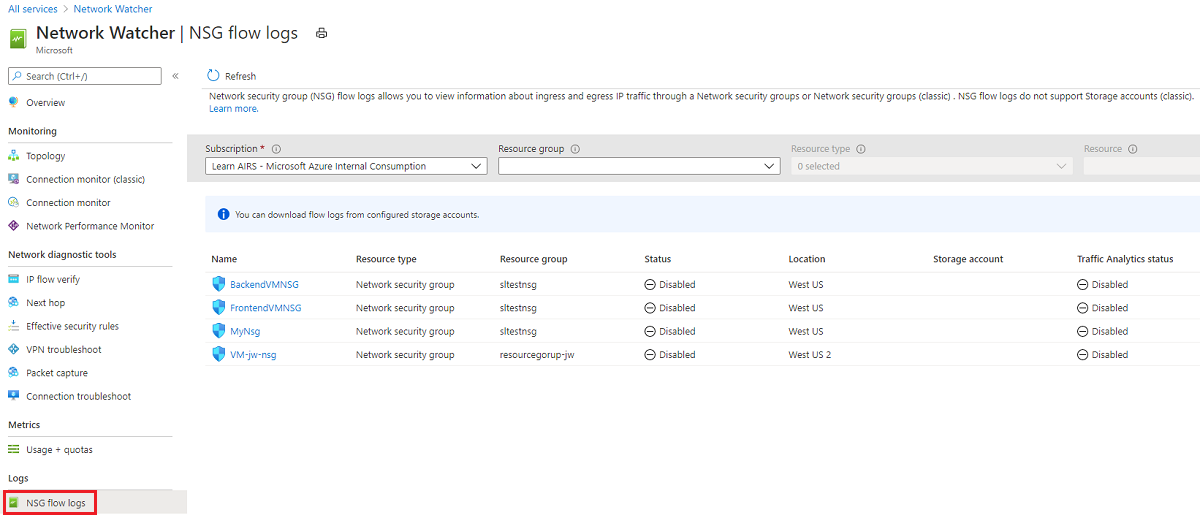

Inicie sesión en Azure Portal. Busque y seleccione Network Watcher.

Seleccione Network Watcher para su suscripción y ubicación.

Si no existen registros de flujo de grupo de seguridad de red para la suscripción, cree uno.

Establecer el período de retención de registros de flujo de grupo de seguridad de red en más de 90 días: nivel 2

Cuando crea o actualiza una red virtual en la suscripción, Network Watcher se habilita automáticamente en la región de la red virtual. Los recursos no se ven afectados y no se evalúa ningún cargo cuando Network Watcher se habilita automáticamente.

Puede usar los registros de flujo de grupo de seguridad de red para comprobar si hay anomalías y obtener información sobre las infracciones sospechosas.

Inicie sesión en Azure Portal. Busque y seleccione Network Watcher.

En el menú izquierdo, en Registros, seleccione Registros de flujo de NSG.

Seleccione un registro de flujo de NSG.

Asegúrese de que el valor Retención (días) sea mayor que 90 días.

Si cambia alguna configuración, en la barra de menús, seleccione Guardar.