Ejercicio: Creación y configuración de Front Door

Front Door escucha en un punto de conexión y asocia las solicitudes entrantes a una ruta. A continuación, reenvía estas solicitudes al mejor origen disponible. La configuración de enrutamiento que defina determina cómo Front Door procesa una solicitud en el perímetro antes de que se reenvíe al origen.

La información que se procesa en el perímetro incluye:

- Protocolos que acepta la ruta.

- Rutas de acceso que deben coincidir.

- Redireccionar tráfico a HTTPS.

- Determinar el grupo de origen que atiende la solicitud.

- Establecer el protocolo usado para reenviar la solicitud.

- Usar la memoria caché si está habilitada.

- Usar conjuntos de reglas para procesar una solicitud antes de reenviar al origen.

En el sistema del departamento de vehículos motorizados, debe configurar Front Door para acceder a los servidores web en los que se hospeda la aplicación de registro de vehículos de forma privada mediante Private Link. También debe configurar Front Door para acceder al servicio de aplicaciones que hospeda el sitio web de renovación de licencias mediante Private Link. El perfil de Azure Front Door tiene un punto de conexión con dos rutas, cada una configurada para enrutar el tráfico al sitio web correcto. Por último, configure una directiva de seguridad que contenga una directiva WAF para proteger las aplicaciones web frente a ataques malintencionados e intrusos.

Este ejercicio se le guía por la creación de un perfil de Front Door, la configuración de orígenes en un grupo de orígenes, la configuración de rutas y la aplicación de una directiva de seguridad. Después, probará cada ruta para comprobar que Front Door controla correctamente cada solicitud.

Crear una instancia de Azure Front Door

En esta unidad, crea una instancia de Front Door denominada vehicleFrontDoor con la configuración siguiente:

- Dos grupos de origen. El primer grupo de origen contiene la dirección IP del punto de conexión de servicio de las máquinas virtuales de los servidores web. El segundo grupo de origen contiene la instancia de App Service. También habilita el acceso de vínculo privado a estos orígenes.

- Apruebe las conexiones de punto de conexión privado para los servidores web y App Service.

- Cree un punto de conexión en el perfil de Front Door con dos rutas configuradas para dirigir las solicitudes a un sitio web de registro de vehículos y a un sitio web de renovación de licencias.

- Una directiva de seguridad que contiene una directiva WAF para bloquear solicitudes malintencionadas.

Cree el perfil de Azure Front Door con el comando siguiente:

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorCree el primer punto de conexión del perfil con el comando siguiente:

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Creación de grupos de origen y adición de orígenes

Inicie sesión en Azure Portal para completar la configuración del perfil de Front Door. Asegúrese de usar la misma cuenta con la que ha activado el espacio aislado.

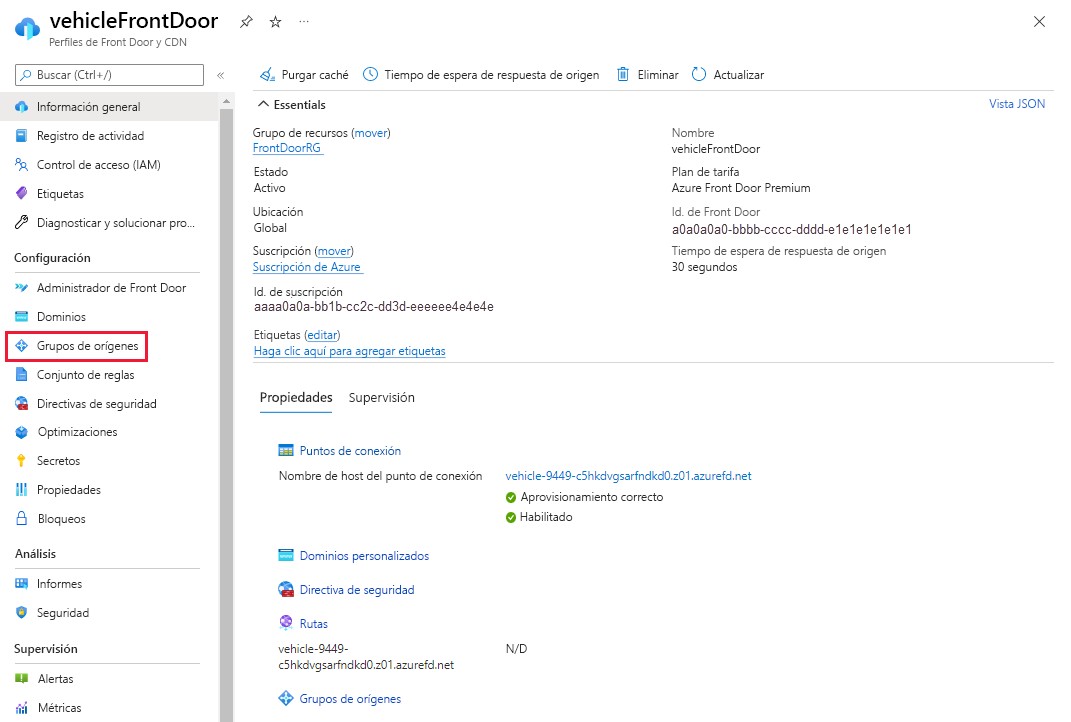

Vaya al perfil de Front Door

vehicleFrontDoorque ha creado y seleccione Grupos de origen en Configuración en el panel de menús de la izquierda.

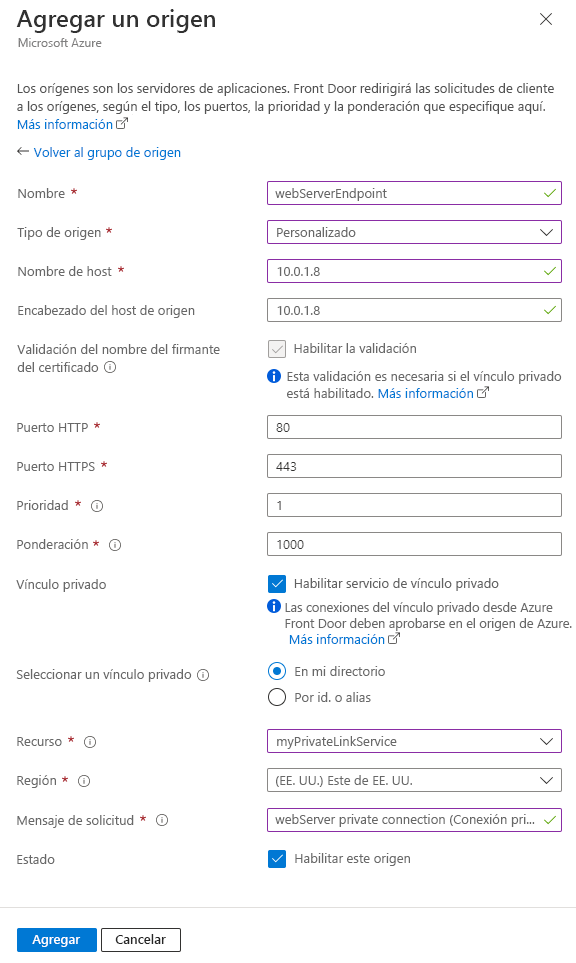

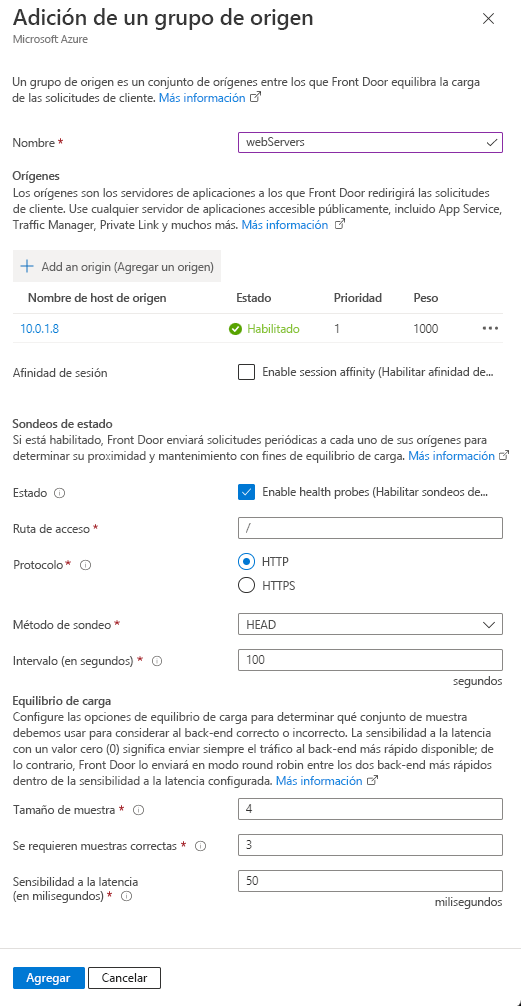

Seleccione + Agregar para crear el primer grupo de origen. Para el nombre, escriba webServers. Después, seleccione + Agregar un origen. Escriba o seleccione la información siguiente para agregar el origen del servidor web:

Configuración Value Nombre Escriba webServerEndpoint. Tipo de origen seleccione Personalizada. Nombre de host Escriba 10.0.1.8. Encabezado del host de origen Este campo es el mismo que el nombre de host de este ejemplo. Validación del nombre del firmante del certificado Déjelo como activado. Obligatorio para el servicio de vínculo privado. Puerto HTTP Deje el valor predeterminado. 80. Puerto HTTPS Deje el valor predeterminado. 443. Priority Deje el valor predeterminado. 1. Peso Deje el valor predeterminado. 1000. Private Link Active la casilla Habilitar el servicio Private Link. Selección de un vínculo privado Seleccione In my directory (En mi directorio). Resource Seleccione myPrivateLinkService. Region La región se selecciona al seleccionar el recurso. Mensaje de solicitud Escriba Conexión privada de webServer. Estado Habilite este origen. Después, seleccione Agregar para que el origen se agregue al grupo de orígenes. Deje el resto de los valores predeterminados del grupo de origen. Después, seleccione Agregar para crear el grupo de origen.

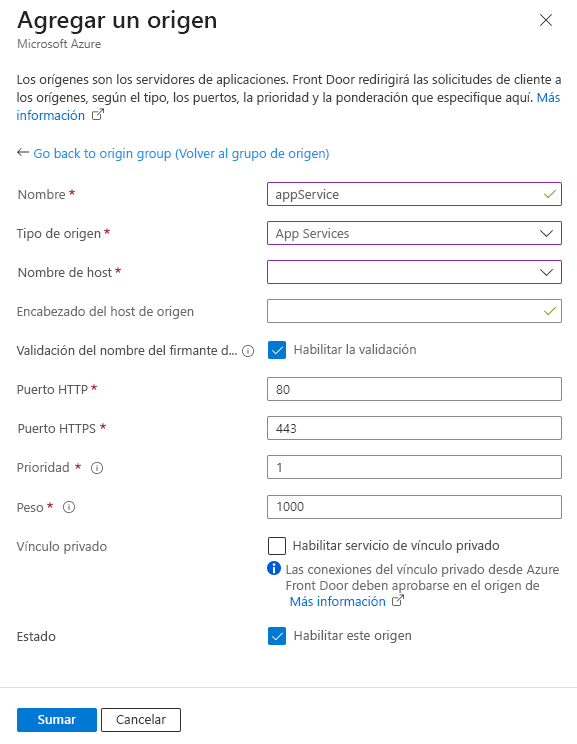

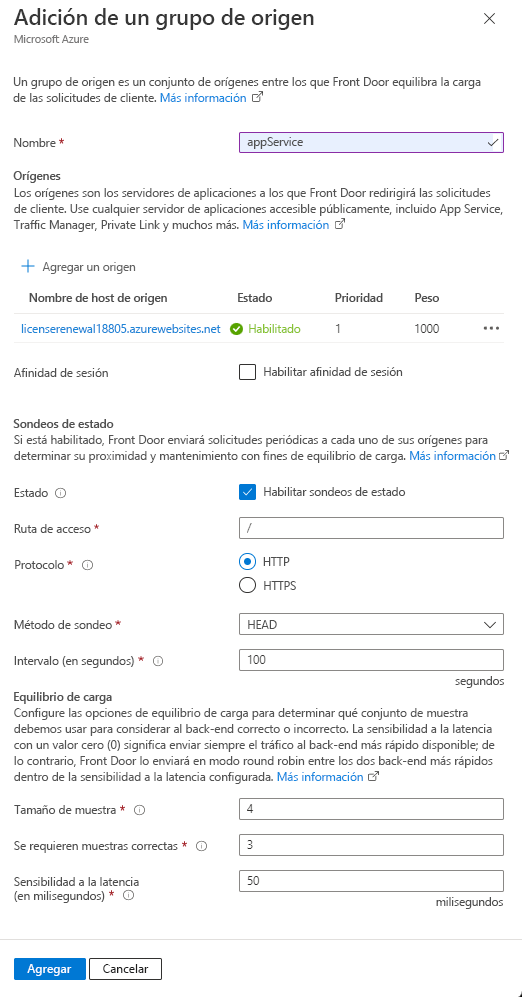

Vuelva a seleccionar + Agregar para crear el segundo grupo de origen. Para el nombre, escriba appService. Después, seleccione + Agregar un origen. Escriba o seleccione la siguiente información.

Configuración Value Nombre Escriba appService. Tipo de origen Seleccione App Services. Nombre de host Seleccione el sitio web de Azure en el menú desplegable que comienza por licenserenewal.Encabezado del host de origen Este campo es el mismo que el nombre de host de este ejemplo. Validación del nombre del firmante del certificado Déjelo como activado. Obligatorio para el servicio de vínculo privado. Puerto HTTP Deje el valor predeterminado. 80. Puerto HTTPS Deje el valor predeterminado. 443. Priority Deje el valor predeterminado. 1. Peso Deje el valor predeterminado. 1000. Private Link Deje el valor predeterminado. Estado Habilite este origen. Después, seleccione Agregar para que el origen se agregue al grupo de orígenes. Deje el resto de los valores predeterminados del grupo de origen. Después, seleccione Agregar para crear el segundo grupo de origen.

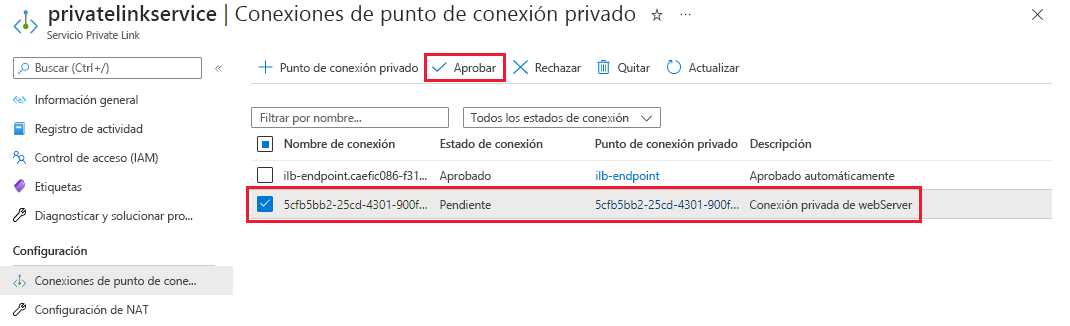

Aprobación de las conexiones de punto de conexión privado

Después de habilitar el servicio de vínculo privado para los recursos de origen, tendrá que aprobar la solicitud de conexión del punto de conexión privado para poder establecer la conexión privada. Para aprobar la conectividad de los servidores web, busque el recurso del servicio Private Link denominado myPrivateLinkService que ha creado en una unidad anterior. Seleccione Conexiones de punto de conexión privado en Configuración en el panel de menús de la izquierda.

Seleccione la conexión pendiente con la descripción Conexión privada de webServer y seleccione Aprobar. Después, seleccione Sí a fin de confirmar la aprobación para establecer la conexión.

No es necesario aprobar el punto de conexión privado para App Service, ya que la conectividad se realiza a través de la red pública de Internet.

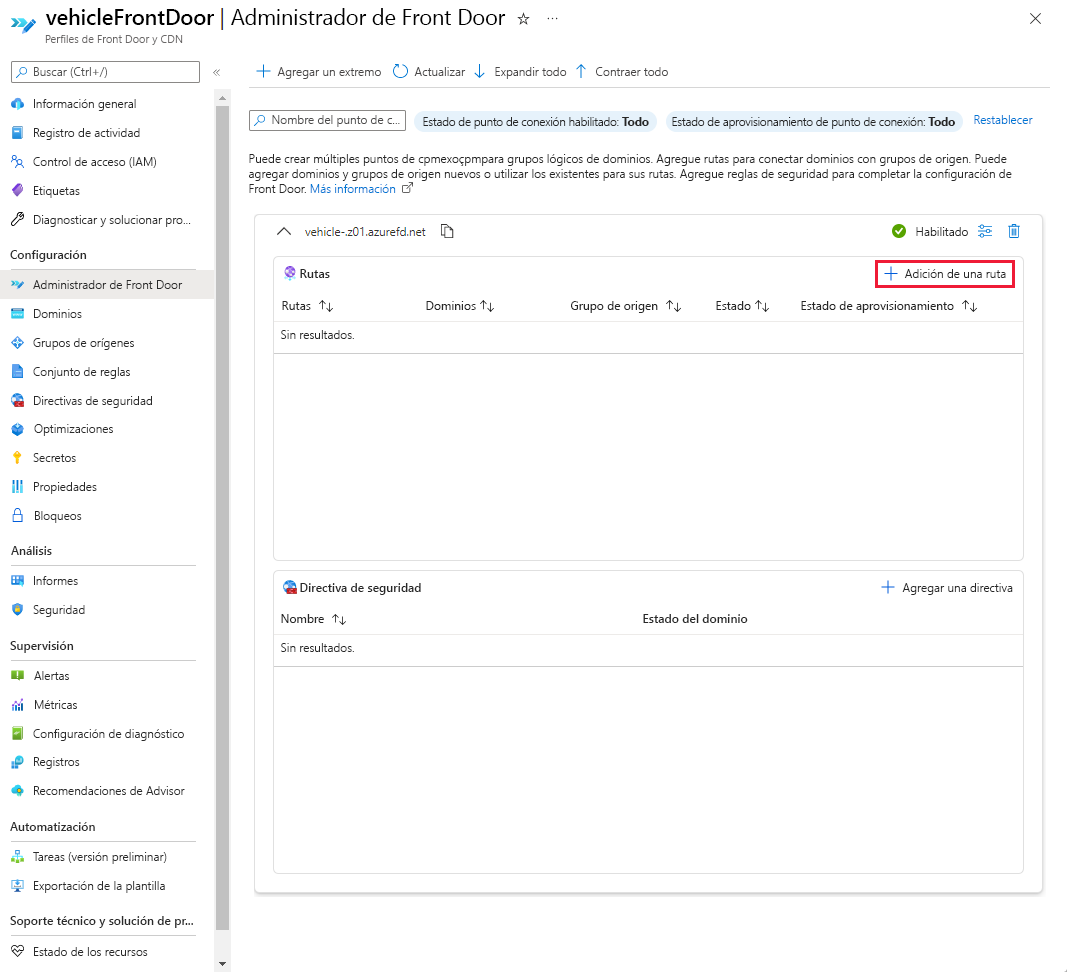

Adición de rutas

Aquí agrega dos rutas para dirigir el tráfico al sitio web de registro de vehículos y al sitio web de renovación de licencias.

Vaya al Administrador de Front Door para el perfil vehicleFrontDoor. Seleccione + Agregar una ruta desde el punto de conexión que ha creado en el paso 2.

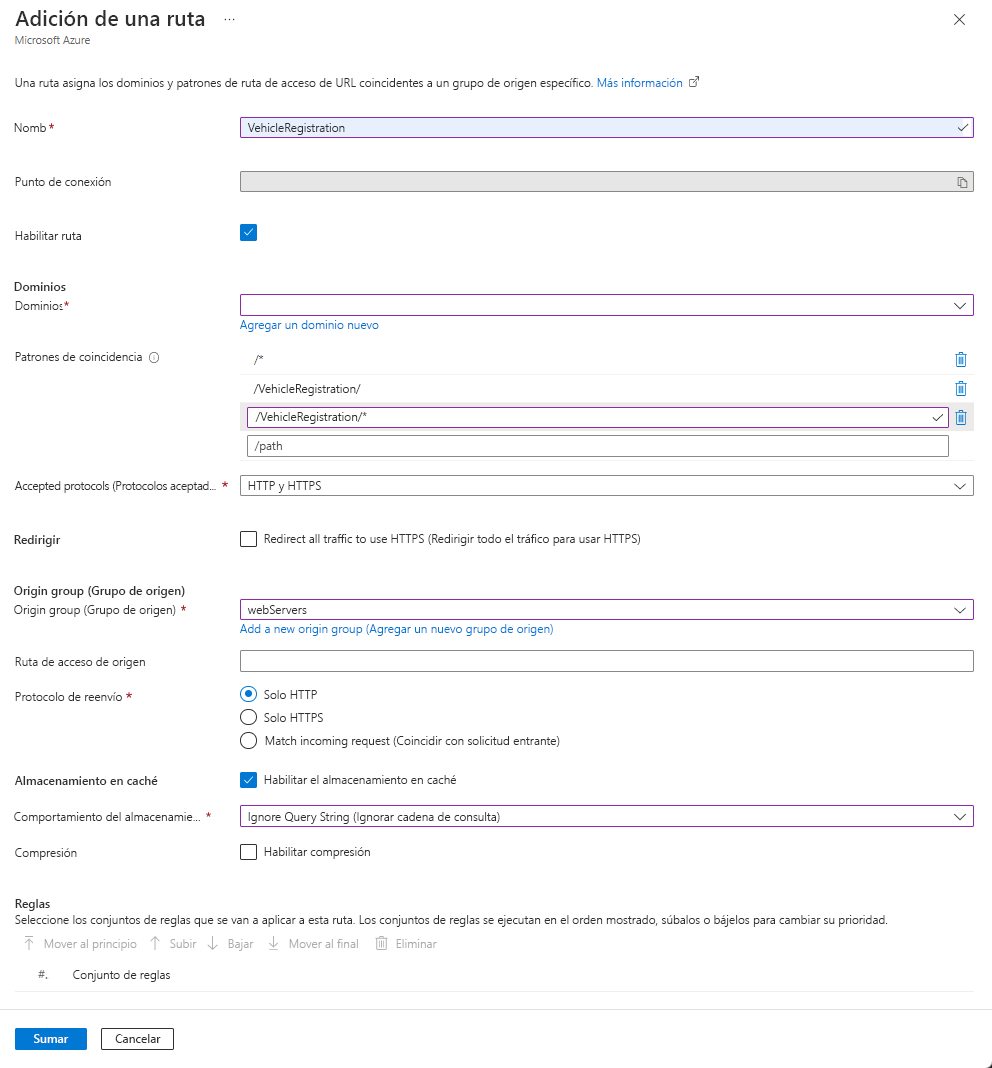

Seleccione o escriba la información siguiente y, después, seleccione Agregar a fin de crear la primera ruta para el sitio web de registro de vehículos.

Configuración Value Nombre Escriba VehicleRegistration. Ruta habilitada Déjelo como activado. Dominios Seleccione el único dominio disponible en el menú desplegable. Patrones de coincidencia Escriba /VehicleRegistration,/VehicleRegistration/*y/*para que coincidan las rutas de acceso.Accepted protocols (Protocolos aceptados) Seleccione HTTP y HTTPS en el menú desplegable. Redirect Desactivar Redirigir todo el tráfico para usar HTTPS Grupo de origen Seleccione webServers en el menú desplegable. Ruta de acceso de origen déjelo en blanco. Protocolo de reenvío Seleccione Solo HTTP. Almacenamiento en memoria caché Active la casilla para habilitar el almacenamiento en caché. Comportamiento del almacenamiento en caché de cadenas de consulta Seleccione Omitir cadena de consulta en el menú desplegable. Vuelva a seleccionar + Agregar una ruta a fin de crear una ruta para el sitio web de renovación de licencias. Seleccione o escriba la siguiente información y, después, seleccione Agregar para crear la segunda ruta.

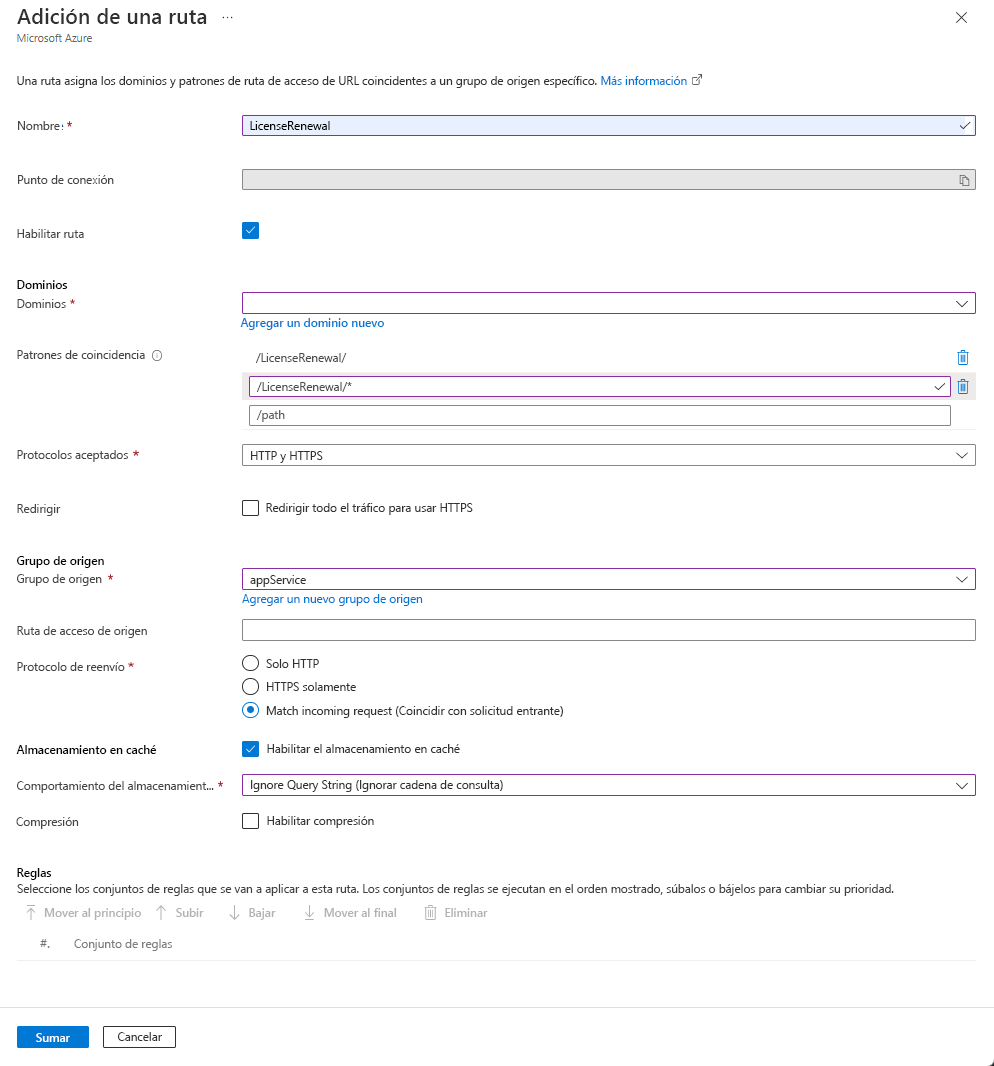

Configuración Value Nombre Escriba LicenseRenewal. Ruta habilitada Déjelo como activado. Dominios Seleccione el único dominio disponible en el menú desplegable. Patrones de coincidencia Escriba /LicenseRenewaly/LicenseRenewal/*para que coincidan las rutas de acceso.Accepted protocols (Protocolos aceptados) Seleccione HTTP y HTTPS en el menú desplegable. Redirect Desactivar Redirigir todo el tráfico para usar HTTPS Grupo de origen Seleccione appService en el menú desplegable. Ruta de acceso de origen déjelo en blanco. Protocolo de reenvío Seleccione Match incoming request (Coincidir con solicitud entrante). Almacenamiento en memoria caché Active la casilla para habilitar el almacenamiento en caché. Comportamiento del almacenamiento en caché de cadenas de consulta Seleccione Omitir cadena de consulta en el menú desplegable.

Creación de una directiva de seguridad

Para proteger los sitios web de vehículos motorizados, configure una directiva de Web Application Firewall (WAF) en el punto de conexión mediante la aplicación de una directiva de seguridad.

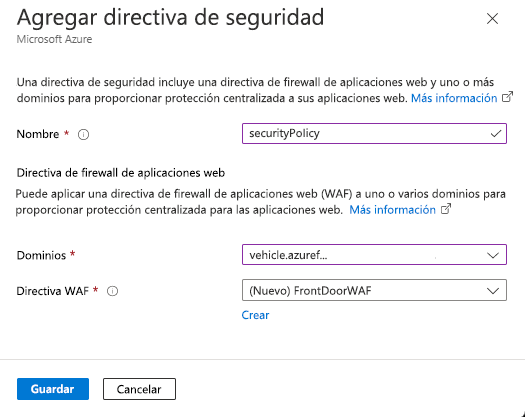

En el administrador de Front Door, seleccione + Agregar una directiva para el punto de conexión. Escriba securityPolicy como nombre y, después, en la lista desplegable, seleccione el dominio.

Seleccione Crear nueva para crear una directiva WAF. Asigne el nombre frontdoorWAF a la directiva WAF y, después, seleccione Guardar para aplicarla al punto de conexión.

Configuración de directiva de firewall de aplicaciones web

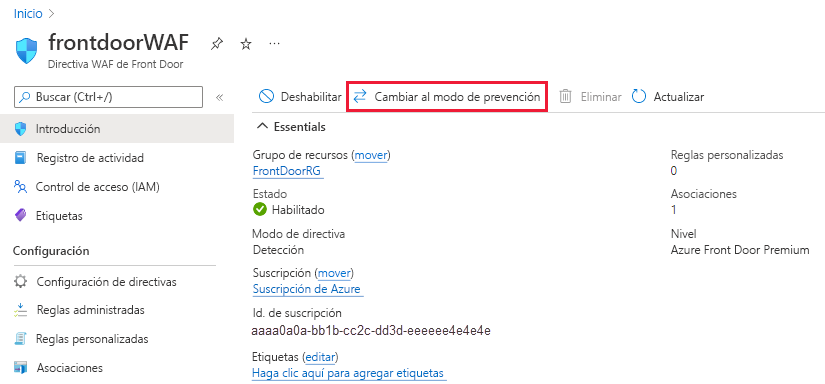

Vaya al recurso frontdoorWAF que ha creado en el último paso. En Información general, seleccione Switch to prevention mode (Cambiar al modo de prevención) para iniciar el bloqueo del tráfico malintencionado.

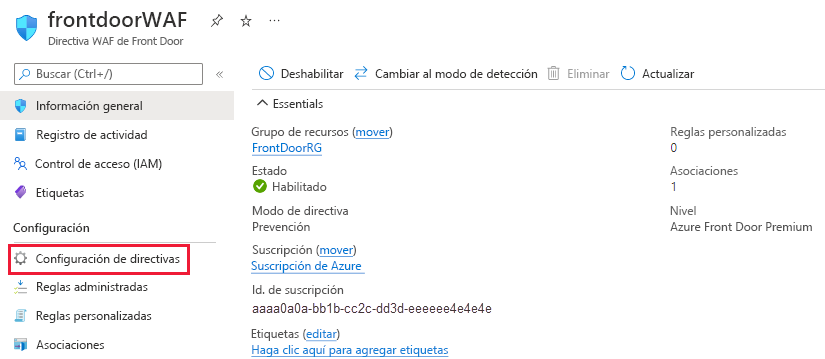

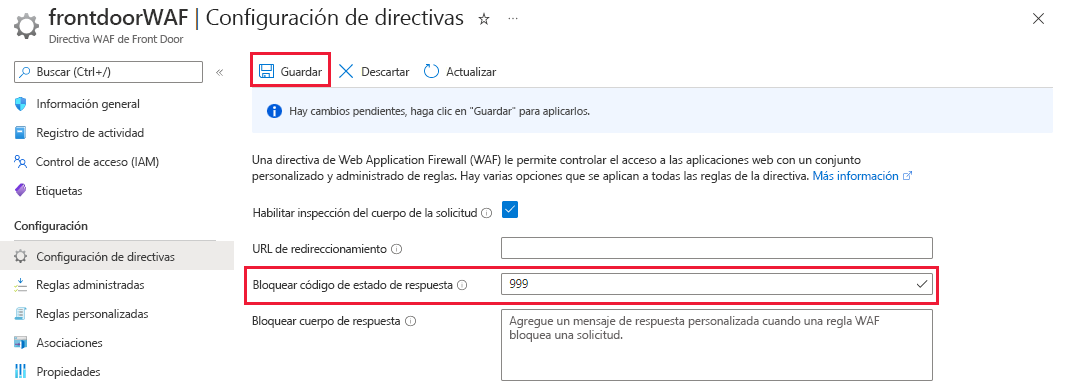

Seleccione Configuración de directiva en Configuración en el panel de la izquierda para configurar los valores de esta directiva WAF.

Para determinar rápidamente si la directiva WAF funciona, establezca Bloquear código de estado de respuesta en 999 y, después, seleccionará Guardar para aplicar la nueva configuración de directiva.

Con el perfil de Front Door configurado, es el momento de probarlo mediante el envío de solicitudes.