Creación y configuración de Front Door

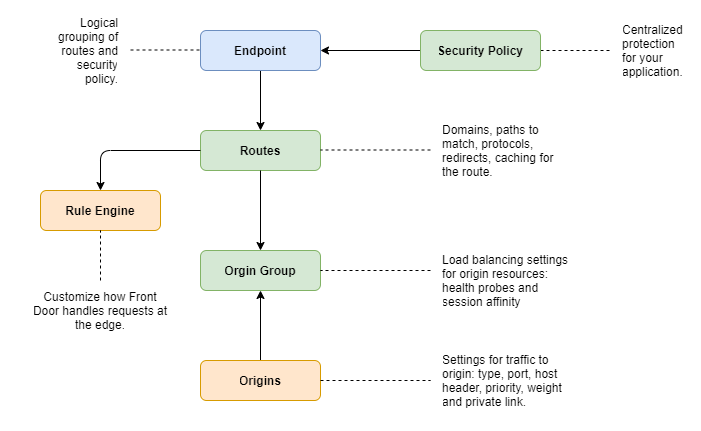

Front Door tiene varios componentes que se combinan para acelerar las solicitudes a las aplicaciones web, a la vez que se mantiene una alta disponibilidad a escala global. Veamos los distintos componentes que integran el servicio Front Door y qué papel desempeñan en el enrutamiento de las solicitudes del usuario final.

Puntos de conexión

Un punto de conexión es una agrupación lógica de una o varias rutas y directivas de seguridad asociadas a un dominio. Un perfil de nivel Estándar o Premium puede admitir más de un punto de conexión.

Rutas

Las reglas de enrutamiento de Front Door determinan cómo se procesa cada solicitud cuando llega al borde de Front Door. Una ruta contiene información para asignar dominios y rutas de acceso URL a un grupo de origen específico. Dentro de una ruta, puede configurar los protocolos que se usan para las solicitudes que se reenvían al origen. También puede habilitar el almacenamiento en caché para acelerar la respuesta del contenido que se solicita con frecuencia y configurar conjuntos de reglas para controlar tipos de solicitud específicos.

Origins

Un origen es la implementación de una aplicación de la que Azure Front Door recupera contenido cuando el almacenamiento en caché no está disponible. Front Door admite orígenes hospedados en Azure, en el entorno local y en otra nube. Al definir un origen, debe especificar el tipo, el nombre de host, el encabezado de host, la validación del nombre del firmante del certificado, la prioridad y el peso. Al definir estos campos, ayuda a Front Door a determinar qué recurso de origen es el más adecuado para responder a las solicitudes entrantes.

Grupos de orígenes

Un grupo de orígenes es un conjunto de orígenes que reciben tráfico similar para la aplicación. Esta agrupación lógica de aplicaciones puede encontrarse en la misma región o en regiones diferentes. De forma predeterminada, las solicitudes se envían a los orígenes con la latencia más baja. Ese comportamiento puede cambiarse si se modifica la prioridad y el peso de cada origen del grupo. También se puede habilitar la afinidad de sesión en un grupo de orígenes para garantizar que todas las solicitudes del mismo usuario se envíen al mismo recurso de origen.

Motor de reglas

Un conjunto de reglas es un motor de reglas personalizado que agrupa una combinación de reglas en un único conjunto. Un conjunto de reglas puede asociarse a varias rutas. Estas reglas se procesan en el borde de Front Door antes de que las solicitudes se reenvíen al origen. Una regla puede tener hasta diez condiciones de coincidencia y cinco acciones.

Condiciones de coincidencia de reglas

Las condiciones de coincidencia identifican el tipo específico de acciones que debe realizar la solicitud. Cuando se usan varias condiciones de coincidencia en una regla, se agrupan mediante una lógica AND.

Se puede encontrar el siguiente tipo de condiciones de coincidencia en un conjunto de reglas:

- Filtrar las solicitudes en función de una dirección IP específica, un puerto, un país o una región.

- Filtrar las solicitudes por la información de encabezado.

- Filtrar las solicitudes de los dispositivos móviles o de escritorio.

- Filtrar las solicitudes de nombre de archivo y extensión de archivo de solicitud.

- Filtre las solicitudes por nombre de host, protocolo TLS, dirección URL de solicitud, protocolo, ruta de acceso, cadena de consulta, argumentos posteriores y otros valores.

Acciones de reglas

Una acción es el comportamiento aplicado al tipo de solicitud cuando coincide con las condiciones de coincidencia. A continuación se muestran las acciones que se pueden realizar cuando una solicitud coincide con una condición:

- Invalidación de la configuración de ruta: para invalidar el grupo de orígenes o la configuración de almacenamiento en caché que se usará para la solicitud.

- Modificación del encabezado de solicitud: para anexar, sobrescribir o eliminar el valor de encabezado de la solicitud que se envía al origen.

- Modificación del encabezado de respuesta: para anexar, sobrescribir o eliminar el valor de encabezado de la respuesta antes de enviarla al cliente.

- Redireccionamiento de URL: para redirigir a los clientes a una URL diferente. Front Door envía la respuesta.

- Reescritura de URL: para reescribir la ruta de acceso de la solicitud que se envía al origen.

Directiva de seguridad

Front Door admite reglas y directivas de Web Application Firewall (WAF). Las directivas de seguridad de un perfil de Front Door contienen varias directivas WAF que se pueden usar para distintos dominios del perfil. Las reglas de WAF defienden el servicio web contra vulnerabilidades de seguridad comunes, como ataques por inyección de código SQL, scripting entre sitios, ataques de Java, etc. Actualmente, las siguientes características son compatibles con WAF en Front Door:

- Configuración de directiva: permite controlar el acceso a sus aplicaciones web mediante un conjunto de reglas personalizadas y administradas.

- Reglas administradas: proporcionan una forma fácil de implementar la protección frente a un conjunto común de amenazas de seguridad. Dado que Azure administra los conjuntos de reglas, las reglas se actualizan según sea necesario para proteger frente a firmas de ataque nuevas.

- Reglas personalizadas: permiten controlar el acceso a las aplicaciones web en función de las condiciones que defina. Una regla WAF personalizada consta de un número de prioridad, un tipo de regla, condiciones de coincidencia y una acción.

- Lista de exclusión: permite omitir determinados atributos de solicitud de una evaluación de WAF y permitir que el resto de la solicitud se procese con normalidad.

- Filtrado geográfico: permite restringir el acceso a la aplicación web en función del país o la región.

- Protección contra bots: proporciona reglas de bot para identificar los bots válidos y protegerse frente a los bots malintencionados.

- Restricción de IP: permite controlar el acceso a las aplicaciones web mediante la especificación de una lista de direcciones IP o intervalos de direcciones IP.

- Limitación de frecuencia: las reglas de límite de frecuencia personalizadas controlan el acceso en función de las condiciones de coincidencia y las frecuencias de las solicitudes entrantes.

- Ajuste: permite optimizar las reglas de WAF para satisfacer las necesidades de los requisitos de WAF de la aplicación y de su organización. Las características de optimización más comunes son la definición de exclusiones de reglas, la creación de reglas personalizadas y la deshabilitación de reglas.

- Supervisión y registro: se proporcionan mediante la integración con Azure Monitor y sus registros.

Niveles de Front Door

Front Door tiene tres niveles: Clásico, Estándar y Prémium. Cada nivel admite muchas características y optimizaciones que puede usar. El nivel Estándar está optimizado para la entrega de contenido, mientras que el nivel Prémium está optimizado para la seguridad. Consulte en la tabla siguiente una lista completa de las características compatibles con cada nivel.

Comparación de características entre niveles

| Características y optimización | Estándar | Premium | Clásico |

|---|---|---|---|

| Entrega de archivos estáticos | Sí | Sí | Sí |

| Entrega de sitios dinámicos | Sí | Sí | Sí |

| Dominios personalizados | Sí: validación de dominio basada en registros TXT de DNS | Sí: validación de dominio basada en registros TXT de DNS | Sí: validación basada en CNAME |

| Administración de caché (purga, reglas y compresión) | Sí | Sí | Sí |

| Equilibrio de carga de origen | Sí | Sí | Sí |

| Enrutamiento basado en rutas de acceso | Sí | Sí | Sí |

| Motor de reglas | Sí | Sí | Sí |

| Variable de servidor | Sí | Sí | No |

| Expresión regular en el motor de reglas | Sí | Sí | No |

| Métricas expandidas | Sí | Sí | No |

| Análisis avanzado/informes integrados | Sí | Sí: incluye el informe de WAF | No |

| Registros sin procesar: registros de acceso y registros de WAF | Sí | Sí | Sí |

| Registro de sondeo de estado | Sí | Sí | No |

| Reglas personalizadas de firewall de aplicaciones web (WAF) | Sí | Sí | Sí |

| Conjunto de reglas administradas por Microsoft | No | Sí | Sí: solo el conjunto de reglas predeterminado 1.1 o inferior |

| Protección contra bots | No | Sí | No |

| Compatibilidad con vínculos privados | No | Sí | No |

| Precio simplificado (base + uso) | Sí | Sí | No |

| Integración de Azure Policy | Sí | Sí | No |

| Integración de Azure Advisory | Sí | Sí | No |

Creación y configuración de un perfil

Puede crear y configurar Front Door mediante Azure Portal, Azure PowerShell o la CLI de Azure. En la CLI de Azure, use el comando az afd profile create para crear un perfil. Si prefiere Azure PowerShell, puede usar el cmdlet New-AzFrontDoor. Puede completar la mayoría de las operaciones desde el administrador de Front Door mediante Azure Portal.

Vamos a crear y configurar un perfil de Front Door para los sitios web del departamento de vehículos motorizados que implementamos previamente.