Configuración y administración del registro de dispositivos

Con la proliferación de dispositivos de todas las formas y tamaños, así como las opciones que ofrece Bring Your Own Device (BYOD), los profesionales de TI se enfrentan a dos objetivos algo opuestos:

- Permitir que los usuarios finales sean productivos donde sea y cuando sea y en cualquier dispositivo.

- Proteger los recursos de la organización.

Para proteger los recursos, los profesionales de TI deben primero administrar las identidades de los dispositivos. Pueden compilar la identidad del dispositivo con herramientas como Microsoft Intune para garantizar que se respetan las normas de seguridad y cumplimiento. Microsoft Entra ID también habilita el inicio de sesión único en dispositivos, aplicaciones y servicios desde cualquier ubicación mediante esos dispositivos.

- Los usuarios obtienen acceso a los recursos de la organización que necesitan.

- Los profesionales de TI tienen el control de lo que necesitan proteger en la organización.

Dispositivos registrados en Microsoft Entra

El objetivo de los dispositivos registrados de Microsoft Entra es proporcionar a los usuarios compatibilidad con los escenarios de BYOD o dispositivos móviles. En estos escenarios, un usuario puede acceder a los recursos controlados de Microsoft Entra ID de su organización mediante un dispositivo personal.

| Registrados en Microsoft Entra | Descripción |

|---|---|

| Definición | Dispositivos registrados en Microsoft Entra ID sin necesidad de una cuenta de la organización para iniciar sesión en el dispositivo |

| Público principal | Aplicable a Bring your own device (BYOD) y dispositivos móviles |

| Propiedad del dispositivo | Usuario u organización |

| Sistemas operativos | Windows 10, Windows 11, iOS, Android y macOS |

| Opciones de inicio de sesión en el dispositivo | Credenciales locales de usuario final, contraseña, Windows Hello, biometría de PIN |

| Administración de dispositivos | Administración de dispositivos móviles (por ejemplo, Microsoft Intune) |

| Principales capacidades | Inicio de sesión único en recursos en la nube, acceso condicional |

Los dispositivos registrados de Microsoft Entra han iniciado sesión en el uso de una cuenta local, como una cuenta de Microsoft, en un dispositivo Windows 10, pero, además, tienen una cuenta de Microsoft Entra adjunta para obtener acceso a los recursos de la organización. El acceso a los recursos de la organización puede limitarse aún más en función de la cuenta de Microsoft Entra y las directivas de acceso condicional aplicadas a la identidad del dispositivo.

Los administradores pueden proteger y controlar aún más estos dispositivos registrados de Microsoft Entra con herramientas de administración de dispositivos móviles (MDM), como Microsoft Intune. MDM proporciona una manera de aplicar las configuraciones que requiere la organización, como el cifrado del almacenamiento, la complejidad de las contraseñas y que el software de seguridad siempre esté actualizado.

El registro en Microsoft Entra ID se puede realizar al obtener acceso a una aplicación de trabajo por primera vez o de forma manual mediante el menú de configuración de Windows 10.

Escenarios para dispositivos registrados

Un usuario de la organización quiere acceder a herramientas para el correo electrónico, la generación de informes y la inscripción de beneficios desde su equipo doméstico. La organización tiene estas herramientas detrás de una directiva de acceso condicional que requiere acceso desde un dispositivo compatible con Intune. El usuario agrega su cuenta de organización y registra su equipo doméstico en Microsoft Entra ID y se aplican las directivas de Intune necesarias para dar acceso al usuario a sus recursos.

Otro usuario quiere acceder a su correo electrónico de la organización en su teléfono Android personal liberado. Su empresa exige un dispositivo compatible y ha creado una directiva de cumplimiento de Intune para bloquear los dispositivos liberados. El empleado no puede acceder a los recursos de la organización con este dispositivo.

Dispositivos unidos a Microsoft Entra

La unión a Microsoft Entra está pensada para organizaciones que quieren estar primero en la nube o solo en la nube. Cualquier organización puede implementar dispositivos unidos a Microsoft Entra, sin importar su tamaño ni su sector. La unión a Microsoft Entra habilita el acceso a aplicaciones y recursos de nube y locales.

| Unidos a Microsoft Entra | Descripción |

|---|---|

| Definición | Dispositivos unidos solo a Microsoft Entra ID que requieren una cuenta de la organización para iniciar sesión en el dispositivo |

| Público principal | Adecuado tanto para organizaciones híbridas como para las que solo están en la nube |

| Propiedad del dispositivo | Organización |

| Sistemas operativos | Todos los dispositivos con Windows 10 y Windows 11, excepto Windows 10/11 Home |

| Administración de dispositivos | Administración de dispositivos móviles (por ejemplo, Microsoft Intune) |

| Principales capacidades | Inicio de sesión único en recursos locales y en la nube, acceso condicional, autoservicio de restablecimiento de contraseña y restablecimiento de PIN de Windows Hello |

Los dispositivos unidos a Microsoft Entra inician sesión con una cuenta organizativa de Microsoft Entra. El acceso a los recursos de la organización puede limitarse aún más en función de la cuenta de Microsoft Entra y las directivas de acceso condicional aplicadas a la identidad del dispositivo.

Los administradores pueden proteger y controlar aún más los dispositivos unidos a Microsoft Entra con herramientas de administración de dispositivos móviles (MDM) como Microsoft Intune, o en escenarios de administración conjunta con Microsoft Endpoint Configuration Manager. Estas herramientas proporcionan una manera de aplicar las configuraciones que requiere la organización, como el cifrado del almacenamiento, la complejidad de las contraseñas y las instalaciones y actualizaciones de software. Los administradores pueden hacer que las aplicaciones de la organización estén disponibles en los dispositivos unidos a Microsoft Entra con Configuration Manager.

La unión a Microsoft Entra se puede lograr mediante opciones de autoservicio, como la configuración rápida (OOBE), la inscripción masiva o Windows Autopilot.

Los dispositivos unidos a Microsoft Entra todavía puede mantener el acceso de inicio de sesión único a los recursos locales cuando están en la red de la organización. Los dispositivos unidos a Microsoft Entra se autentican en servidores locales, como los correspondientes a aplicaciones de archivo, impresión y de otro tipo.

Escenarios para dispositivos unidos

Aunque la unión a Microsoft Entra esté pensada principalmente para aquellas organizaciones que no tengan una infraestructura de Windows Server Active Directory local, sin duda se puede utilizar en escenarios donde:

- Quiere realizar la transición a la infraestructura basada en la nube con Microsoft Entra ID y un sistema MDM, como Intune.

- No puede usar una unión a un dominio local, por ejemplo, si tiene que controlar dispositivos móviles como tabletas y teléfonos.

- Los usuarios necesitan acceder sobre todo a Microsoft 365 u otras aplicaciones SaaS integradas con Microsoft Entra ID.

- Quiere administrar un grupo de usuarios en Microsoft Entra ID en lugar de en Active Directory. Este escenario se puede aplicar, por ejemplo, a los trabajadores temporales, contratistas o alumnos.

- Desea proporcionar capacidades de unión a los trabajadores de sucursales remotas con infraestructura local limitada.

Puede configurar los dispositivos unidos a Microsoft Entra para todos los dispositivos Windows 10, excepto Windows 10 Home.

El objetivo de los dispositivos unidos a Microsoft Entra es simplificar:

- Las implementaciones de Windows de los dispositivos de trabajo

- El acceso a recursos y aplicaciones de la organización desde cualquier dispositivo Windows

- Administración basada en la nube de dispositivos de trabajo

- El inicio de sesión de los usuarios en sus dispositivos con sus cuentas profesionales o educativas de Microsoft Entra ID o de Active Directory sincronizadas.

La unión a Microsoft Entra se puede implementar mediante diferentes métodos.

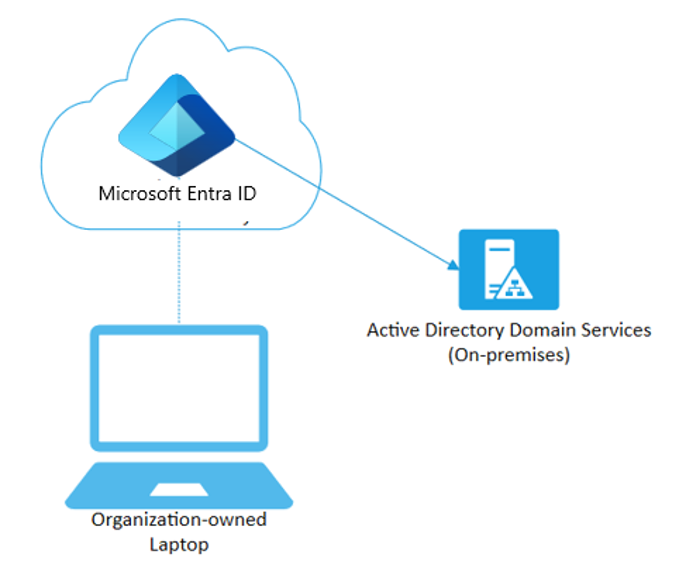

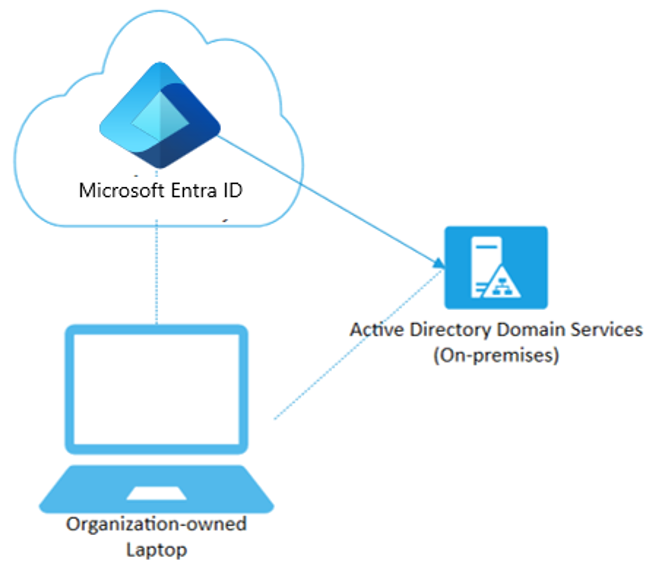

Dispositivos unidos a Microsoft Entra híbrido

Durante más de una década, muchas organizaciones han usado la unión a un dominio en su instancia de Active Directory local para permitir:

- A los departamentos de TI administrar los dispositivos de empresa desde una ubicación central.

- A los usuarios iniciar sesión en sus dispositivos con sus cuentas profesionales o educativas de Active Directory.

Normalmente, las organizaciones con una superficie local dependen de métodos de creación de imágenes para configurar dispositivos y, a menudo, usan Configuration Manager o la directiva de grupo (GP) para administrarlos.

Si su entorno tiene una superficie de AD local y también desea beneficiarse de las capacidades proporcionadas por Microsoft Entra ID, puede implementar dispositivos unidos a Microsoft Entra híbrido. Estos dispositivos son dispositivos que están unidos a Active Directory local y registrados con su directorio de Microsoft Entra.

| Unido a Microsoft Entra híbrido | Descripción |

|---|---|

| Definición | Dispositivos unidos a AD local y a Microsoft Entra ID que requieren una cuenta de la organización para iniciar sesión en el dispositivo |

| Público principal | Adecuados para organizaciones híbridas con infraestructura de AD local existente |

| Propiedad del dispositivo | Organización |

| Sistemas operativos | Windows 11, 10, 8.1 y 7, junto con Windows Server 2008/R2, 2012/R2, 2016 y 2019 |

| Opciones de inicio de sesión en el dispositivo | Contraseña o Windows Hello para empresas |

| Administración de dispositivos | Política de grupo, administración independiente o conjunta de Configuration Manager con Microsoft Intune |

| Principales capacidades | Inicio de sesión único en recursos locales y en la nube, acceso condicional, autoservicio de restablecimiento de contraseña y restablecimiento de PIN de Windows Hello |

Escenarios de unión híbrida

Use los dispositivos híbridos unidos a Microsoft Entra si:

- Tiene aplicaciones de WIN32 implementadas en estos dispositivos que dependen de la autenticación de máquinas de Active Directory.

- Quiere seguir usando la directiva de grupo para administrar la configuración del dispositivo.

- Quiere seguir usando las soluciones existentes de creación de imágenes para implementar y configurar dispositivos.

- Además de Windows 10, debe admitir dispositivos de Windows 7 y 8.1 de nivel inferior.

Escritura diferida de dispositivos

En una configuración de Microsoft Entra ID basada en la nube, los dispositivos solo se registran en Microsoft Entra ID. Su instancia de AD local no tiene visibilidad de los dispositivos. Esto significa que el acceso condicional en la nube es fácil de configurar y mantener. Sin embargo, en esta sección se describen las configuraciones híbridas con Microsoft Entra Connect. ¿Cómo se realiza el acceso condicional en el entorno local mediante dispositivos si solo existen en Microsoft Entra ID? La escritura diferida de dispositivos le ayuda a realizar un seguimiento de los dispositivos registrados con Microsoft Entra ID en AD. Verá una copia de los objetos de dispositivo en el contenedor "Dispositivos registrados".

Escenario: tiene una aplicación a la que desea conceder acceso a los usuarios siempre y cuando estos procedan de dispositivos registrados.

Nube: Puede escribir directivas de acceso condicional para cualquier aplicación integrada de Microsoft Entra con el fin de conceder autorizaciones en función de si el dispositivo está unido a Microsoft Entra ID o no.

Local: esto no es posible sin escritura diferida de dispositivos. Si la aplicación está integrada con ADFS (2012 o superior), puede escribir reglas de notificación para comprobar el estado del dispositivo y, a continuación, proporcionar acceso solo si está presente la notificación que indica que es un dispositivo registrado. Para emitir esta notificación, ADFS comprobará el objeto del dispositivo en el contenedor "Dispositivos registrados" y, a continuación, emitirá la notificación.

Windows Hello para empresas (WHFB) requiere la escritura diferida de dispositivos para funcionar en escenarios híbridos y federados.